Yönetim grupları

Yönetim grupları , bulut ortamlarınızı büyük ölçekte kuruluş ve idare için yapılandırmanıza yardımcı olan bir araçtır.

Ortam tasarımının bir parçası olarak yönetim gruplarının nasıl kullanılacağını göz önünde bulundurmak önemli bir temel adımdır. Bulut mimarisi kararlarınızı almak için aşağıdaki kılavuzu kullanın.

Yönetim grubu tasarımında dikkat edilmesi gerekenler

Microsoft Entra kiracısı içindeki yönetim grubu yapıları, kurumsal eşlemeyi destekler. Kuruluşunuz Azure'ın uygun ölçekte benimsenmesini planlarken yönetim grubu yapınızı kapsamlı bir şekilde düşünün.

Kuruluşunuz belirli ekiplerin sahip olduğu veya işlettiği hizmetleri nasıl ayıracak?

İş veya operasyonel uyumluluk nedeniyle ayrı tutulması gereken belirli işlevler var mı?

Azure İlkesi aracılığıyla ilke ve girişim atamalarını toplamak için yönetim gruplarını kullanabilirsiniz.

Bir yönetim grubu ağacı en fazla altı derinlik düzeyini destekleyebilir. Bu sınır, kiracı kök düzeyini veya abonelik düzeyini içermez.

Microsoft Entra kiracısı içindeki kullanıcı veya hizmet sorumlusu gibi tüm sorumlular yeni yönetim grupları oluşturabilir. Bu iznin nedeni, yönetim grubu işlemleri için Azure rol tabanlı erişim denetimi (RBAC) yetkilendirmenin varsayılan olarak etkinleştirilmemiş olmasıdır. Daha fazla bilgi için bkz. Kaynak hiyerarşinizi koruma

Tüm yeni abonelikler varsayılan olarak kiracı kök yönetim grubu altına yerleştirilir.

Özelliklerini daha ayrıntılı incelemek için yönetim gruplarına bakın.

Yönetim grubu önerileri

Yönetim grubu hiyerarşisini makul bir şekilde düz tutun, ideal olarak en fazla üç-dört düzey. Bu kısıtlama, yönetim ek yükünü ve karmaşıklığını azaltır.

Kurumsal yapınızı, derin iç içe geçmiş bir yönetim grubu hiyerarşisine çoğaltmaktan kaçının. İlke ataması ve faturalama amaçları için yönetim gruplarını kullanın. Bu yaklaşım, Yönetim gruplarının Azure giriş bölgesi kavramsal mimarisinde amaçlanan amaçları doğrultusunda kullanılmasını gerektirir. Bu mimari, aynı yönetim grubu düzeyinde aynı türde güvenlik ve uyumluluk gerektiren iş yükleri için Azure ilkeleri sağlar.

Barındıracağınız iş yükü türlerini göstermek için kök düzeyi yönetim grubunuzun altında yönetim grupları oluşturun. Bu gruplar iş yüklerinin güvenlik, uyumluluk, bağlantı ve özellik gereksinimlerini temel alır. Bu gruplandırma yapısıyla, yönetim grubu düzeyinde bir dizi Azure ilkesi uygulanabilir. Bu gruplandırma yapısı aynı güvenlik, uyumluluk, bağlantı ve özellik ayarları gerektiren tüm iş yüklerine yöneliktir.

Yönetim grubu hiyerarşisini sorgulamak ve yatay olarak gezinmek için kaynak etiketlerini kullanın. Kaynak etiketleri Azure İlkesi aracılığıyla zorunlu kılınabilir veya eklenebilir. Daha sonra, karmaşık bir yönetim grubu hiyerarşisi kullanmak zorunda kalmadan arama gereksinimleri için kaynakları gruplayabilirsiniz.

Kullanıcıların Azure ile hemen denemeler yapabilmesi için bir üst düzey korumalı alan yönetim grubu oluşturun. Daha sonra üretim ortamlarında henüz izin verilmeyen kaynaklarla denemeler yapabilir. Korumalı alan, geliştirme, test ve üretim ortamlarınızdan yalıtım sağlar.

Ortak platform ilkesini ve Azure rol atamasını desteklemek için kök yönetim grubu altında bir platform yönetim grubu oluşturun. Bu gruplama yapısı, Azure temeliniz için kullanılan aboneliklere farklı ilkelerin uygulanabilmesini sağlar. Ayrıca genel kaynaklar için faturalamanın, tek bir temel abonelik kümesinde merkezi hale getirilmesini de sağlar.

Kök yönetim grubu kapsamında yapılan Azure İlkesi atamalarının sayısını sınırlayın. Bu sınırlama, düşük düzeyli yönetim gruplarında devralınan ilkelerin hata ayıklamasını da en aza indirir.

İlke temelli idare elde etmek için yönetim grubunda veya abonelik kapsamında uyumluluk gereksinimlerini zorunlu kılmak için ilkeleri kullanın.

Kiracıda yönetim gruplarını yalnızca ayrıcalıklı kullanıcıların çalıştıradığından emin olun. Kullanıcı ayrıcalıklarını iyileştirmek için yönetim grubu hiyerarşi ayarlarında Azure RBAC yetkilendirmesini etkinleştirin. Varsayılan olarak, tüm kullanıcılar kök yönetim grubu altında kendi yönetim gruplarını oluşturma yetkisine sahiptir.

Yeni abonelikler için varsayılan, ayrılmış bir yönetim grubu yapılandırın. Bu grup, kök yönetim grubu altına hiçbir aboneliğin yerleştirilmamasını sağlar. Bu grup özellikle Microsoft Developer Network (MSDN) veya Visual Studio avantajları ve abonelikleri için uygun kullanıcılar varsa önemlidir. Bu tür bir yönetim grubu için iyi bir aday, korumalı alan yönetim grubudur. Daha fazla bilgi için bkz . Ayar - varsayılan yönetim grubu.

Üretim, test ve geliştirme ortamları için yönetim grupları oluşturmayın. Gerekirse, bu grupları aynı yönetim grubundaki farklı aboneliklere ayırın. Bu konudaki diğer yönergeleri gözden geçirmek için bkz:

Azure giriş bölgesi hızlandırıcısı ve ALZ-Bicep deposundaki yönetim grupları

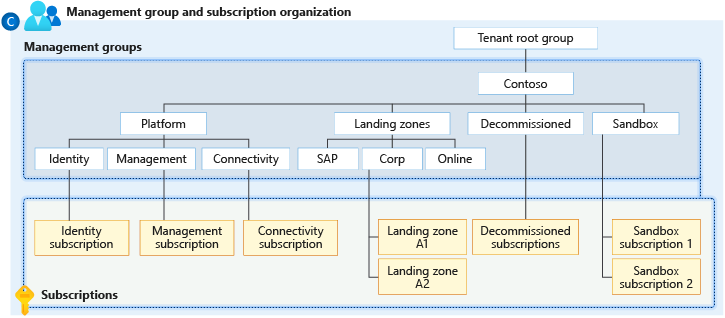

Yönetim grubu yapısı için aşağıdaki kararlar alınmıştır ve uygulamaya dahil edilmiştir. Bu kararlar, Azure giriş bölgesi hızlandırıcısının ve ALZ-Bicep deposunun yönetim grupları modülünün bir parçasıdır.

Dekont

Yönetim grubu hiyerarşisi, managementGroups.bicep düzenlenerek Azure giriş bölgesi bicep modülünde değiştirilebilir.

| Yönetim grubu | Açıklama |

|---|---|

| Ara Kök Yönetim Grubu | Bu yönetim grubu doğrudan kiracı kök grubunun altında bulunur. Kuruluş tarafından sağlanan ve kuruluşların mevcut Azure aboneliklerini hiyerarşiye taşıyabilmesi için kök grubun kullanımını engelleyen bir ön ek ile oluşturulur. Ayrıca gelecekteki senaryoları da etkinleştirir. Bu yönetim grubu, Azure giriş bölgesi hızlandırıcısı tarafından oluşturulan diğer tüm yönetim gruplarının üst öğesidir. |

| Platform | Bu yönetim grubu yönetim, bağlantı ve kimlik gibi tüm platform alt yönetim gruplarını içerir. |

| Yönetim | Bu yönetim grubu yönetim, izleme ve güvenlik için ayrılmış bir abonelik içerir. Bu abonelik, ilişkili çözümler ve bir Azure Otomasyonu hesabı da dahil olmak üzere bir Azure Log Analytics çalışma alanını barındırır. |

| Bağlantı | Bu yönetim grubu, bağlantı için ayrılmış bir abonelik içerir. Bu abonelik, Azure Sanal WAN, Azure Güvenlik Duvarı ve Azure DNS özel bölgeleri gibi platform için gereken Azure ağ kaynaklarını barındıracaktır. |

| Kimlik | Bu yönetim grubu, kimlik için ayrılmış bir abonelik içerir. Bu abonelik, Windows Server Active Directory Etki Alanı Services (AD DS) sanal makineleri (VM' ler) veya Microsoft Entra Domain Services için bir yer tutucudur. Abonelik ayrıca giriş bölgeleri içindeki iş yükleri için AuthN veya AuthZ'yi etkinleştirir. Kimlik aboneliğindeki kaynakları sağlamlaştırmak ve yönetmek için belirli Azure ilkeleri atanır. |

| Giriş Bölgeleri | Tüm giriş bölgesi alt yönetim grupları için üst yönetim grubu. İş yüklerinin güvenli ve uyumlu olduğundan emin olmak için iş yükü belirsiz Azure ilkeleri atanır. |

| Online | Çevrimiçi giriş bölgeleri için ayrılmış yönetim grubu. Bu grup, doğrudan İnternet'e gelen/giden bağlantı gerektirebilecek iş yükleri veya sanal ağ gerektirmeyen iş yükleri içindir. |

| Corp | Kurumsal giriş bölgeleri için ayrılmış yönetim grubu. Bu grup, bağlantı aboneliğindeki hub üzerinden şirket ağıyla bağlantı veya karma bağlantı gerektiren iş yüklerine yöneliktir. |

| Korumalı Alanlar | Yalnızca bir kuruluş tarafından test ve araştırma için kullanılacak abonelikler için ayrılmış yönetim grubu. Bu aboneliklerin kurumsal ve çevrimiçi giriş bölgeleriyle bağlantısı güvenli bir şekilde kesilir. Korumalı alanlar ayrıca Azure hizmetlerinin testini, keşfini ve yapılandırmasını etkinleştirmek için daha az kısıtlayıcı bir ilke kümesine de atanır. |

| Kullanımdan alındı | İptal edilen giriş bölgeleri için ayrılmış yönetim grubu. İptal edilen giriş bölgeleri, 30-60 gün sonra Azure tarafından silinmeden önce bu yönetim grubuna taşınır. |

Dekont

Birçok kuruluş için varsayılan Corp ve Online yönetim grupları ideal bir başlangıç noktası sağlar.

Bazı kuruluşların daha fazla eklemesi gerekirken, bazıları bunları kuruluşlarıyla ilgili bulmaz.

Yönetim Grubu hiyerarşisinde değişiklik yapmayı düşünüyorsanız lütfen Gereksinimleri karşılamak için Azure giriş bölgesi mimarisini uyarlama kılavuzumuza bakın.

Azure giriş bölgesi hızlandırıcısı için izinler

Yönetim grubu işlemlerini, abonelik yönetimi işlemlerini ve rol atamasını yürütmek için ayrılmış bir hizmet asıl adı (SPN) gerektirir. Hizmet asıl adı kullanıldığında, yükseltilmiş haklara sahip olan ve en az ayrıcalıklı yönergeleri izleyen kullanıcı sayısının azaltılmasını sağlar.

SPN'ye kök düzeyde erişim vermek için kök yönetim grubu kapsamında Kullanıcı Erişimi Yönetici istrator rolünü gerektirir. Hizmet asıl adına izin verildikten sonra Kullanıcı Erişim Yöneticisi rolü güvenli şekilde kaldırılabilir. Böylece yalnızca hizmet asıl adı, Kullanıcı Erişim Yöneticisi rolünün parçasıdır.

Kiracı düzeyinde işlemlere izin veren kök yönetim grubu kapsamında daha önce bahsedilen SPN için Katkıda Bulunan rolünü gerektirir. Bu izin düzeyi, kuruluşunuz içindeki tüm aboneliklere kaynakları dağıtmak ve yönetmek için hizmet asıl adının kullanılabilmesini sağlar.

Sonraki adımlar

Büyük ölçekli bir Azure benimsemesini planlarken aboneliklerin oynadığı rol hakkında bilgi edinin.