Azure yapay zeka hizmetleri sanal ağlarını yapılandırma

Azure AI hizmetleri katmanlı bir güvenlik modeli sağlar. Bu model, Azure AI hizmetleri hesaplarınızın güvenliğini belirli bir ağ alt kümesine sağlamanızı sağlar. Ağ kuralları yapılandırıldığında, yalnızca belirtilen ağ kümesi üzerinden veri isteyen uygulamalar hesaba erişebilir. Kaynaklarınıza erişimi, yalnızca belirtilen IP adreslerinden, IP aralıklarından veya Azure Sanal Ağ s'deki alt ağ listesinden gelen isteklere izin veren istek filtrelemesi ile sınırlayabilirsiniz.

Ağ kuralları etkin olduğunda Azure AI hizmetleri kaynağına erişen bir uygulama yetkilendirme gerektirir. Yetkilendirme, Microsoft Entra Id kimlik bilgileriyle veya geçerli bir API anahtarıyla desteklenir.

Önemli

Azure AI hizmetleri hesabınız için güvenlik duvarı kurallarının açılması, varsayılan olarak gelen veri isteklerini engeller. İsteklere izin vermek için aşağıdaki koşullardan birinin karşılanması gerekir:

- İstek, hedef Azure AI hizmetleri hesabının izin verilen alt ağ listesindeki bir Azure Sanal Ağ içinde çalışan bir hizmetten kaynaklanır. Sanal ağdan kaynaklanan uç nokta isteğinin Azure AI hizmetleri hesabınızın özel alt etki alanı olarak ayarlanması gerekir.

- İstek, izin verilen IP adresleri listesinden kaynaklanır.

Engellenen istekler arasında diğer Azure hizmetlerinden, Azure portalından ve günlük ve ölçüm hizmetlerinden gelen istekler bulunur.

Not

Azure ile etkileşim kurmak için Azure Az PowerShell modülünü kullanmanızı öneririz. Başlamak için bkz. Azure PowerShell'i yükleme. Az PowerShell modülüne nasıl geçeceğinizi öğrenmek için bkz. Azure PowerShell’i AzureRM’den Az’ye geçirme.

Senaryolar

Azure AI hizmetleri kaynağınızın güvenliğini sağlamak için, önce varsayılan olarak İnternet trafiği de dahil olmak üzere tüm ağlardan gelen trafiğe erişimi reddedecek bir kural yapılandırmanız gerekir. Ardından, belirli sanal ağlardan gelen trafiğe erişim izni veren kuralları yapılandırın. Bu yapılandırma, uygulamalarınız için güvenli bir ağ sınırı oluşturmanıza olanak tanır. Ayrıca, belirli genel İnternet IP adresi aralıklarından trafiğe erişim izni vermek ve belirli İnternet veya şirket içi istemcilerden bağlantıları etkinleştirmek için kurallar yapılandırabilirsiniz.

Ağ kuralları REST ve WebSocket dahil olmak üzere Azure AI hizmetlerine yönelik tüm ağ protokollerinde uygulanır. Azure test konsolları gibi araçları kullanarak verilere erişmek için açık ağ kurallarının yapılandırılması gerekir. Mevcut Azure AI hizmetleri kaynaklarına veya yeni Azure AI hizmetleri kaynakları oluşturduğunuzda ağ kuralları uygulayabilirsiniz. Ağ kuralları uygulandıktan sonra tüm istekler için uygulanır.

Desteklenen bölgeler ve hizmet teklifleri

Sanal ağlar, Azure yapay zeka hizmetlerinin kullanılabildiği bölgelerde desteklenir. Azure AI hizmetleri, ağ kuralları yapılandırması için hizmet etiketlerini destekler. Burada listelenen hizmetler hizmet etiketine CognitiveServicesManagement eklenir.

- Anomali Algılayıcısı

- Azure OpenAI

- Content Moderator

- Custom Vision

- Yüz Tanıma

- Language Understanding (LUIS)

- Kişiselleştirme

- Konuşma hizmeti

- Dil

- QnA Maker

- Translator

Not

Azure OpenAI, LUIS, Konuşma Hizmetleri veya Dil hizmetlerini kullanıyorsanız etiket yalnızca CognitiveServicesManagement SDK veya REST API kullanarak hizmeti kullanmanızı sağlar. Sanal ağdan Azure OpenAI Studio, LUIS portalı, Speech Studio veya Language Studio'ya erişmek ve bunları kullanmak için aşağıdaki etiketleri kullanmanız gerekir:

AzureActiveDirectoryAzureFrontDoor.FrontendAzureResourceManagerCognitiveServicesManagementCognitiveServicesFrontEndStorage(Yalnızca Speech Studio)

Azure AI Studio'yu yapılandırma hakkında bilgi için Bkz . Azure AI Studio belgeleri.

Varsayılan ağ erişim kuralını değiştirme

Varsayılan olarak, Azure AI hizmetleri kaynakları herhangi bir ağdaki istemcilerden gelen bağlantıları kabul eder. Seçili ağlara erişimi sınırlamak için öncelikle varsayılan eylemi değiştirmeniz gerekir.

Uyarı

Ağ kurallarında değişiklik yapmak, uygulamalarınızın Azure AI hizmetlerine bağlanma becerisini etkileyebilir. Varsayılan ağ kuralını reddetmek için ayarlamak, erişim izni veren belirli ağ kuralları da uygulanmadığı sürece verilere tüm erişimi engeller.

Varsayılan kuralı erişimi reddedecek şekilde değiştirmeden önce, ağ kurallarını kullanarak izin verilen tüm ağlara erişim izni verdiğinizden emin olun. Şirket içi ağınız için IP adreslerinin listelenmesine izin verirseniz, şirket içi ağınızdan tüm olası giden genel IP adreslerini eklediğinizden emin olun.

Varsayılan ağ erişim kurallarını yönetme

Azure AI hizmetleri kaynakları için varsayılan ağ erişim kurallarını Azure portalı, PowerShell veya Azure CLI aracılığıyla yönetebilirsiniz.

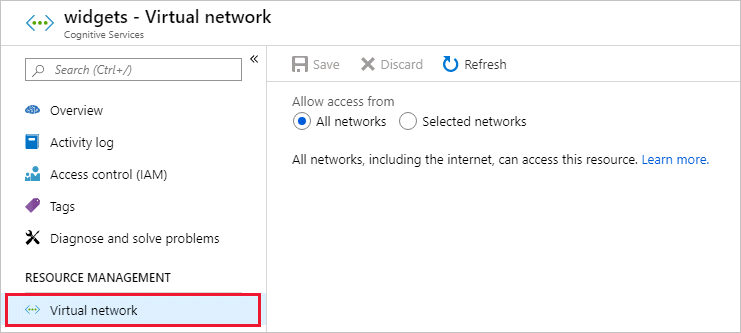

Güvenliğini sağlamak istediğiniz Azure AI hizmetleri kaynağına gidin.

Kaynak Yönetimi'ne tıklayarak genişletin ve ardından Ağ'ı seçin.

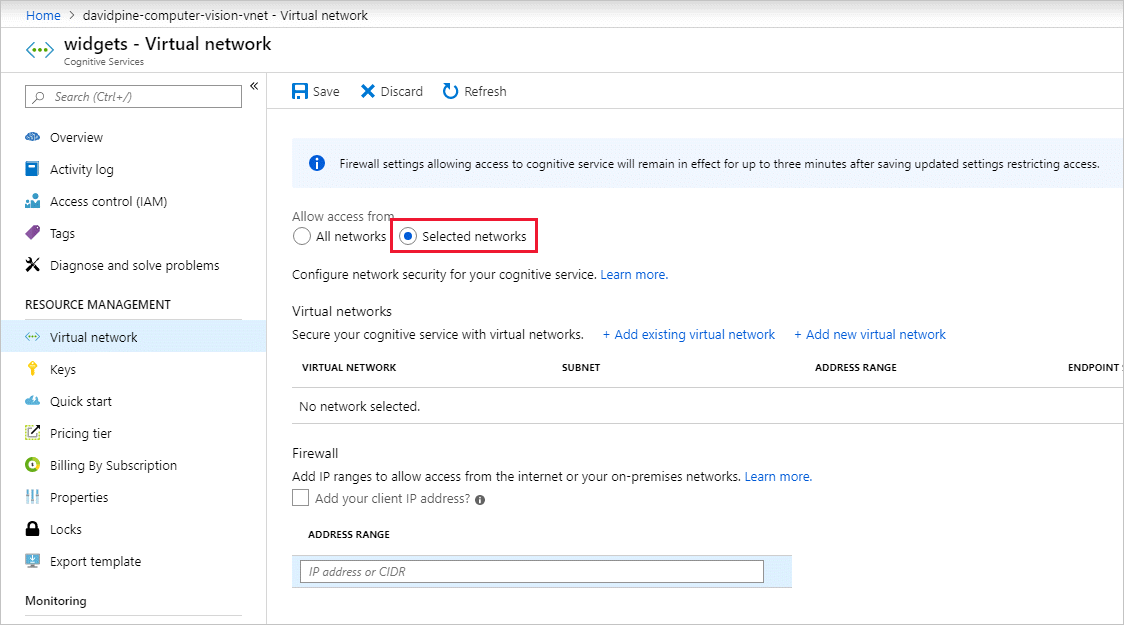

Erişimi varsayılan olarak reddetmek için Güvenlik duvarları ve sanal ağlar'ın altında Seçili Ağlar ve Özel Uç Noktalar'ı seçin.

Yalnızca bu ayar yapılandırılan sanal ağlar veya adres aralıkları tarafından eşlik edilmediği için tüm erişimler etkili bir şekilde reddedilir. Tüm erişim reddedildiğinde, Azure AI hizmetleri kaynağını tüketmeye çalışan isteklere izin verilmez. Azure portalı, Azure PowerShell veya Azure CLI, Azure AI hizmetleri kaynağını yapılandırmak için kullanılabilir.

Tüm ağlardan gelen trafiğe izin vermek için Tüm ağlar’ı seçin.

Yaptığınız değişiklikleri uygulamak için Kaydet'i seçin.

Sanal ağdan erişim izni verin

Azure AI hizmetleri kaynaklarını yalnızca belirli alt ağlardan erişime izin verecek şekilde yapılandırabilirsiniz. İzin verilen alt ağlar aynı abonelikteki veya farklı bir abonelikteki bir sanal ağa ait olabilir. Diğer abonelik farklı bir Microsoft Entra kiracısına ait olabilir. Alt ağ farklı bir aboneliğe ait olduğunda, Microsoft.CognitiveServices kaynak sağlayıcısının da bu abonelik için kaydedilmesi gerekir.

Sanal ağ içindeki Azure AI hizmetleri için bir hizmet uç noktasını etkinleştirin. Hizmet uç noktası, trafiği sanal ağdan Azure AI hizmetine en uygun yol üzerinden yönlendirir. Daha fazla bilgi için bkz. hizmet uç noktalarını Sanal Ağ.

Her istekle birlikte alt ağın ve sanal ağın kimlikleri de iletilir. Yönetici istrator'lar daha sonra Azure AI hizmetleri kaynağı için ağ kurallarını yapılandırarak bir sanal ağdaki belirli alt ağlardan gelen isteklere izin verebilir. Bu ağ kuralları tarafından erişim izni verilen istemcilerin verilere erişmek için Azure AI hizmetleri kaynağının yetkilendirme gereksinimlerini karşılamaya devam etmesi gerekir.

Her Azure AI hizmetleri kaynağı, IP ağ kurallarıyla birleştirilebilen en fazla 100 sanal ağ kuralını destekler. Daha fazla bilgi için bu makalenin devamında yer alan İnternet IP aralığından erişim izni verme bölümüne bakın.

Gerekli izinleri ayarlama

Azure AI hizmetleri kaynağına sanal ağ kuralı uygulamak için alt ağların ekleneceği uygun izinlere sahip olmanız gerekir. Gerekli izin varsayılan Katkıda Bulunan rolü veya Bilişsel Hizmetler Katkıda Bulunanı rolüdür. Gerekli izinler özel rol tanımlarına da eklenebilir.

Azure AI hizmetleri kaynağı ve erişim verilen sanal ağlar, farklı bir Microsoft Entra kiracısının parçası olan abonelikler de dahil olmak üzere farklı aboneliklerde olabilir.

Not

Farklı bir Microsoft Entra kiracısının parçası olan sanal ağlardaki alt ağlara erişim izni veren kuralların yapılandırılması şu anda yalnızca PowerShell, Azure CLI ve REST API'leri aracılığıyla desteklenmektedir. Bu kuralları Azure portalında görüntüleyebilirsiniz, ancak yapılandıramazsınız.

Sanal ağ kurallarını yapılandırma

Azure AI hizmetleri kaynakları için sanal ağ kurallarını Azure portalı, PowerShell veya Azure CLI aracılığıyla yönetebilirsiniz.

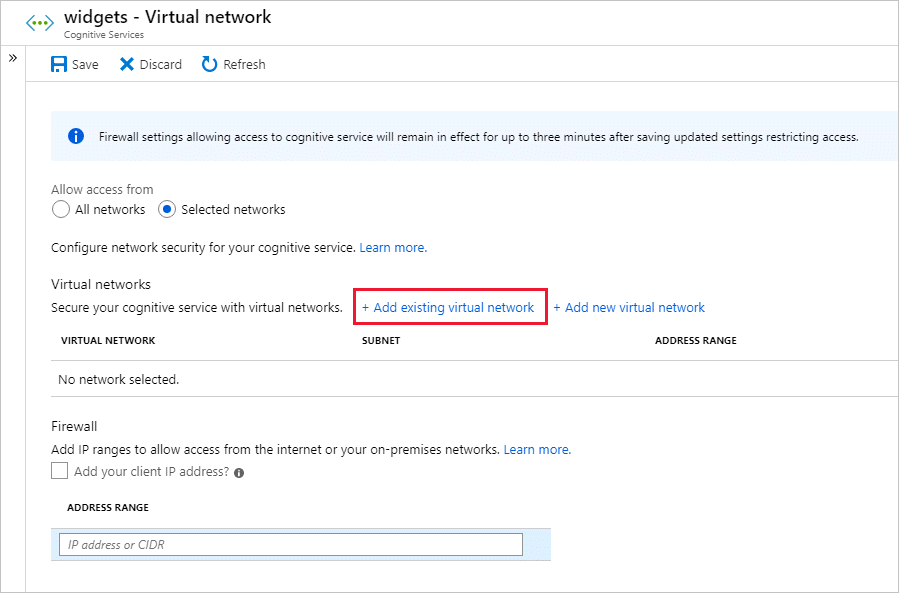

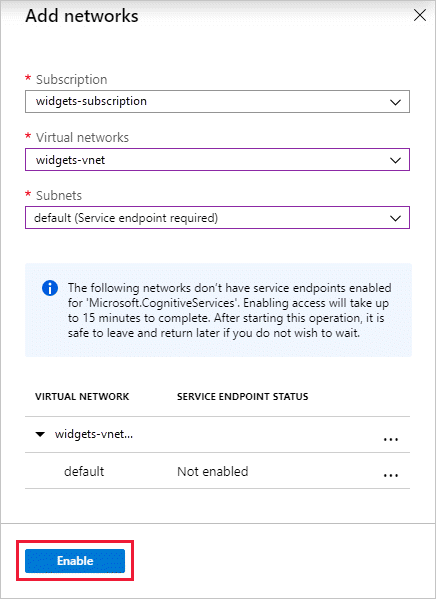

Mevcut bir ağ kuralına sahip bir sanal ağa erişim vermek için:

Güvenliğini sağlamak istediğiniz Azure AI hizmetleri kaynağına gidin.

Kaynak Yönetimi'ne tıklayarak genişletin ve ardından Ağ'ı seçin.

Seçili Ağlar ve Özel Uç Noktalar'ı seçtiğinizi onaylayın.

Erişime izin ver'in altında Var olan sanal ağı ekle'yi seçin.

Sanal ağlar ve Alt ağlar seçeneklerini ve ardından Etkinleştir'i seçin.

Not

Azure AI hizmetleri için bir hizmet uç noktası daha önce seçili sanal ağ ve alt ağlar için yapılandırılmadıysa, bunu bu işlemin bir parçası olarak yapılandırabilirsiniz.

Şu anda, kural oluşturma sırasında yalnızca aynı Microsoft Entra kiracısına ait sanal ağlar seçilebilir. Başka bir kiracıya ait sanal ağdaki bir alt ağa erişim vermek için PowerShell, Azure CLI veya REST API'lerini kullanın.

Yaptığınız değişiklikleri uygulamak için Kaydet'i seçin.

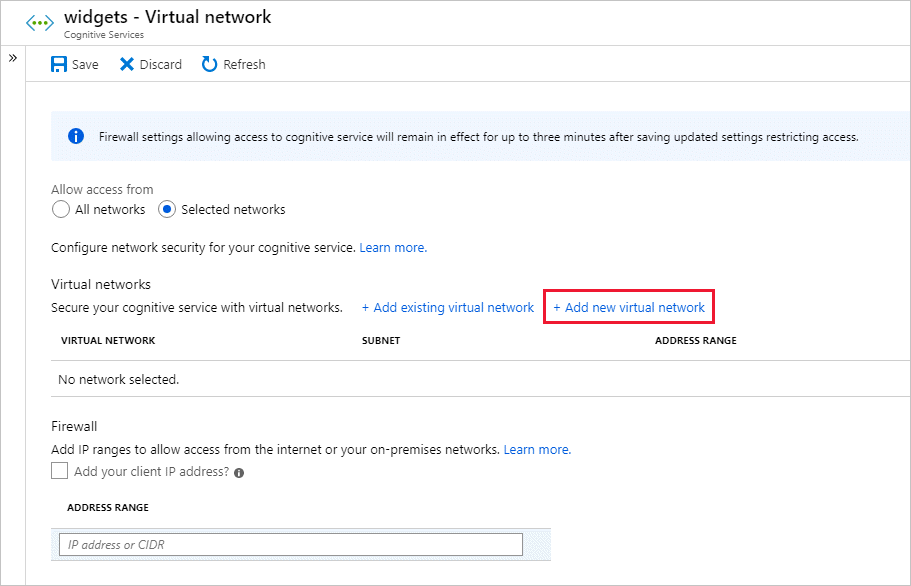

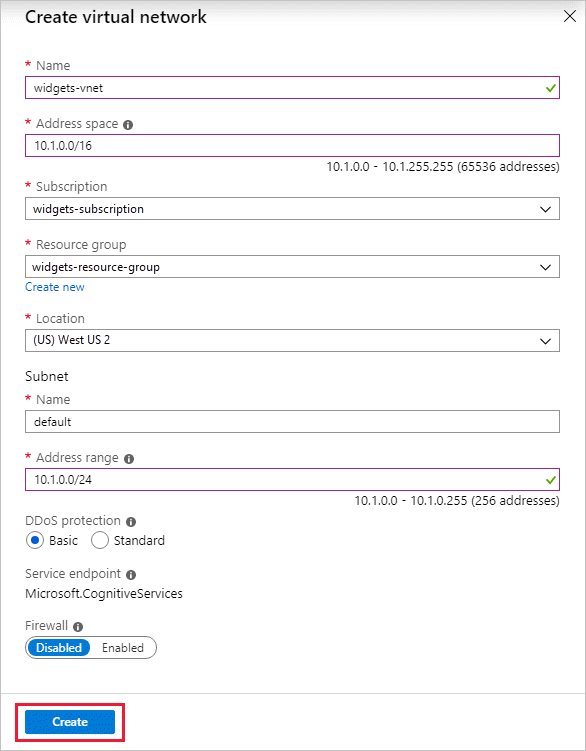

Yeni bir sanal ağ oluşturmak ve erişim vermek için:

Önceki yordamla aynı sayfada Yeni sanal ağ ekle'yi seçin.

Yeni sanal ağı oluşturmak için gerekli bilgileri sağlayın ve oluştur'u seçin.

Yaptığınız değişiklikleri uygulamak için Kaydet'i seçin.

Bir sanal ağı veya alt ağ kuralını kaldırmak için:

Önemli

Varsayılan kuralı reddetme olarak ayarladığınızdan emin olun veya ağ kurallarının hiçbir etkisi yoktur.

İnternet IP aralığından erişim izni verme

Azure AI hizmetleri kaynaklarını, belirli genel İnternet IP adresi aralıklarından erişime izin verecek şekilde yapılandırabilirsiniz. Bu yapılandırma, genel İnternet trafiğini etkili bir şekilde engelleyen belirli hizmetlere ve şirket içi ağlara erişim verir.

formda 192.168.0.0/16 CIDR biçimini (RFC 4632) kullanarak veya gibi 192.168.0.1tek tek IP adresleri olarak izin verilen internet adresi aralıklarını belirtebilirsiniz.

İpucu

veya /32 ön ek boyutlarını kullanan /31 küçük adres aralıkları desteklenmez. Bu aralıkları tek tek IP adresi kurallarını kullanarak yapılandırın.

IP ağ kurallarına yalnızca genel İnternet IP adresleri için izin verilir. IP kurallarında özel ağlar için ayrılmış IP adresi aralıklarına izin verilmez. Özel ağlar ,172.31.*172.16.* - ve 192.168.*ile 10.*başlayan adresleri içerir. Daha fazla bilgi için bkz . Özel Adres Alanı (RFC 1918).

Şu anda yalnızca IPv4 adresleri desteklenmektedir. Her Azure AI hizmetleri kaynağı, sanal ağ kurallarıyla birleştirilebilen en fazla 100 IP ağ kuralını destekler.

Şirket içi ağlardan erişimi yapılandırma

Şirket içi ağlarınızdan AZURE AI hizmetleri kaynağınıza IP ağı kuralıyla erişim vermek için ağınız tarafından kullanılan İnternet'e yönelik IP adreslerini belirleyin. Yardım için ağ yöneticinize başvurun.

Genel eşleme veya Microsoft eşlemesi için şirket içi Azure ExpressRoute kullanıyorsanız NAT IP adreslerini tanımlamanız gerekir. Daha fazla bilgi için bkz . Azure ExpressRoute nedir?

Genel eşleme için her ExpressRoute bağlantı hattı varsayılan olarak iki NAT IP adresi kullanır. Her biri, trafik Microsoft Azure ağ omurgasına girdiğinde Azure hizmet trafiğine uygulanır. Microsoft eşlemesi için, kullanılan NAT IP adresleri müşteri tarafından sağlanır veya hizmet sağlayıcısı tarafından sağlanır. Hizmet kaynaklarınıza erişime izin vermek için, bu genel IP adreslerine kaynak IP güvenlik duvarı ayarında izin vermeniz gerekir.

Genel eşleme ExpressRoute bağlantı hattı IP adreslerinizi bulmak için ExpressRoute ile bir destek bileti açın ve Azure portalını kullanın. Daha fazla bilgi için bkz . Azure genel eşlemesi için NAT gereksinimleri.

IP ağ kurallarını yönetme

Azure AI hizmetleri kaynakları için IP ağ kurallarını Azure portalı, PowerShell veya Azure CLI aracılığıyla yönetebilirsiniz.

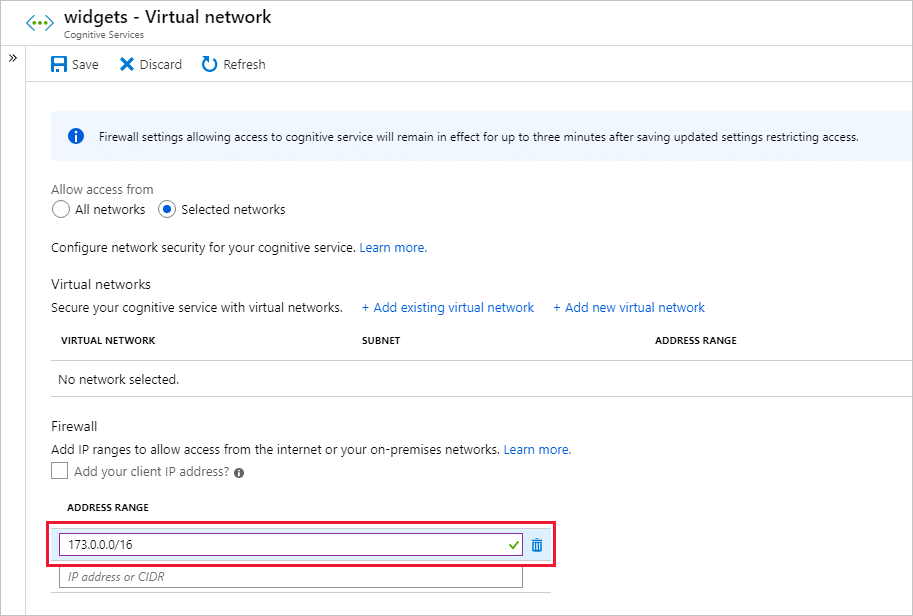

Güvenliğini sağlamak istediğiniz Azure AI hizmetleri kaynağına gidin.

Kaynak Yönetimi'ne tıklayarak genişletin ve ardından Ağ'ı seçin.

Seçili Ağlar ve Özel Uç Noktalar'ı seçtiğinizi onaylayın.

Güvenlik duvarları ve sanal ağlar'ın altında Adres aralığı seçeneğini bulun. İnternet IP aralığına erişim vermek için IP adresini veya adres aralığını ( CIDR biçiminde) girin. Yalnızca geçerli genel IP (rezerve olmayan) adresleri kabul edilir.

IP ağ kuralını kaldırmak için adres aralığının yanındaki çöp kutusu simgesini seçin.

Yaptığınız değişiklikleri uygulamak için Kaydet'i seçin.

Önemli

Varsayılan kuralı reddetme olarak ayarladığınızdan emin olun veya ağ kurallarının hiçbir etkisi yoktur.

Özel uç noktaları kullanma

Sanal ağdaki istemcilerin Azure Özel Bağlantı üzerinden verilere güvenli bir şekilde erişmesine izin vermek için Azure AI hizmetleri kaynaklarınız için özel uç noktaları kullanabilirsiniz. Özel uç nokta, Azure AI hizmetleri kaynağınız için sanal ağ adres alanından bir IP adresi kullanır. Sanal ağdaki istemciler ile kaynak arasındaki ağ trafiği, sanal ağ ile Microsoft Azure omurga ağındaki özel bağlantı arasında geçiş yapıp genel İnternet'ten etkilenmeyi ortadan kaldırır.

Azure AI hizmetleri kaynakları için özel uç noktalar:

- Güvenlik duvarını Azure AI hizmetinin genel uç noktasındaki tüm bağlantıları engelleyecek şekilde yapılandırarak Azure AI hizmetleri kaynağınızın güvenliğini sağlayın.

- Sanal ağdan veri sızdırmayı engellemenizi sağlayarak sanal ağ güvenliğini artırın.

- Özel eşleme ile Azure VPN Gateway veya ExpressRoutes kullanarak sanal ağa bağlanan şirket içi ağlardan Azure AI hizmetleri kaynaklarına güvenli bir şekilde bağlanın.

Özel uç noktaları anlama

Özel uç nokta, sanal ağınızdaki bir Azure kaynağı için özel bir ağ arabirimidir. Azure AI hizmetleri kaynağınız için özel uç nokta oluşturmak, sanal ağınızdaki istemcilerle kaynağınız arasında güvenli bağlantı sağlar. Özel uç noktaya sanal ağınızın IP adresi aralığından bir IP adresi atanır. Özel uç nokta ile Azure AI hizmeti arasındaki bağlantı güvenli bir özel bağlantı kullanır.

Sanal ağdaki uygulamalar özel uç nokta üzerinden hizmete sorunsuz bir şekilde bağlanabilir. Bağlan ions, aksi takdirde kullanacakları aynı bağlantı dizesi ve yetkilendirme mekanizmalarını kullanır. Özel durum, ayrı bir uç nokta gerektiren Konuşma Hizmetleri'dir. Daha fazla bilgi için bu makaledeki Konuşma Hizmetleri ile özel uç noktalar bölümüne bakın. Özel uç noktalar, REST de dahil olmak üzere Azure AI hizmetleri kaynağı tarafından desteklenen tüm protokollerle kullanılabilir.

Özel uç noktalar, hizmet uç noktalarını kullanan alt ağlarda oluşturulabilir. Alt ağdaki istemciler özel uç nokta kullanarak bir Azure AI hizmetleri kaynağına bağlanabilir ve diğer kullanıcılara erişmek için hizmet uç noktalarını kullanabilir. Daha fazla bilgi için bkz. hizmet uç noktalarını Sanal Ağ.

Sanal ağınızdaki bir Azure AI hizmetleri kaynağı için özel uç nokta oluşturduğunuzda Azure, Azure AI hizmetleri kaynak sahibine onay için bir onay isteği gönderir. Özel uç noktanın oluşturulmasını isteyen kullanıcı da kaynağın sahibiyse, bu onay isteği otomatik olarak onaylanır.

Azure AI hizmetleri kaynak sahipleri, Azure portalındaki Azure AI hizmetleri kaynağının Özel uç nokta bağlantı sekmesi aracılığıyla onay isteklerini ve özel uç noktaları yönetebilir.

Özel uç noktaları belirtme

Özel uç nokta oluşturduğunuzda, bağlanacağı Azure AI hizmetleri kaynağını belirtin. Özel uç nokta oluşturma hakkında daha fazla bilgi için bkz:

- Azure portalını kullanarak özel uç nokta oluşturma

- Azure PowerShell kullanarak özel uç nokta oluşturma

- Azure CLI kullanarak özel uç nokta oluşturma

Özel uç noktalara Bağlan

Not

Azure OpenAI Hizmeti, diğer Azure AI hizmetlerinden farklı bir özel DNS bölgesi ve genel DNS bölgesi ileticisi kullanır. Doğru bölge ve iletici adları için bkz . Azure hizmetleri DNS bölgesi yapılandırması.

Özel uç noktayı kullanan bir sanal ağdaki istemciler, Azure AI hizmetleri kaynağı için ortak uç noktaya bağlanan istemciler ile aynı bağlantı dizesi kullanır. Özel durum, ayrı bir uç nokta gerektiren Konuşma hizmetidir. Daha fazla bilgi için bu makalenin Konuşma hizmetiyle özel uç noktaları kullanma bölümüne bakın. DNS çözümlemesi, bağlantıları sanal ağdan Azure AI hizmetleri kaynağına özel bir bağlantı üzerinden otomatik olarak yönlendirir.

Varsayılan olarak Azure, özel uç noktalar için gerekli güncelleştirmelerle sanal ağa bağlı bir özel DNS bölgesi oluşturur. Kendi DNS sunucunuzu kullanıyorsanız, DNS yapılandırmanızda daha fazla değişiklik yapmanız gerekebilir. Özel uç noktalar için gerekli olabilecek güncelleştirmeler için bu makaledeki Özel uç noktalar için DNS değişikliklerini uygulama konusuna bakın.

Konuşma hizmetiyle özel uç noktaları kullanma

Bkz . Özel uç nokta üzerinden Konuşma hizmetini kullanma.

Özel uç noktalar için DNS değişikliklerini uygulama

Özel uç nokta oluşturduğunuzda, Azure AI hizmetleri kaynağının DNS CNAME kaynak kaydı, ön ekine privatelinksahip bir alt etki alanında bir diğer ad olarak güncelleştirilir. Varsayılan olarak Azure, özel uç noktaların DNS A kaynak kayıtlarıyla birlikte alt etki alanına karşılık gelen privatelink özel bir DNS bölgesi de oluşturur. Daha fazla bilgi için bkz. Azure Özel DNS nedir?

Uç nokta URL'sini sanal ağın dışından özel uç noktayla çözümlediğinizde, Azure AI hizmetleri kaynağının genel uç noktasına çözümlenmektedir. Özel uç noktayı barındıran sanal ağdan çözümlendiğinde, uç nokta URL'si özel uç noktanın IP adresine çözümlenir.

Bu yaklaşım, sanal ağın dışındaki özel uç noktaları ve istemcileri barındıran sanal ağdaki istemciler için aynı bağlantı dizesi kullanarak Azure AI hizmetleri kaynağına erişim sağlar.

Ağınızda özel bir DNS sunucusu kullanıyorsanız istemcilerin Azure AI hizmetleri kaynak uç noktası için tam etki alanı adını (FQDN) özel uç nokta IP adresine çözümleyebilmesi gerekir. DNS sunucunuzu, özel bağlantı alt etki alanınızı sanal ağ için özel DNS bölgesine temsilci olarak atamak üzere yapılandırın.

İpucu

Özel veya şirket içi DNS sunucusu kullandığınızda, DNS sunucunuzu alt etki alanında Yer alan Azure AI hizmetleri kaynak adını privatelink özel uç nokta IP adresiyle çözümlemek için yapılandırmanız gerekir. Alt etki alanını privatelink sanal ağın özel DNS bölgesine temsilci olarak belirleyin. Alternatif olarak, DNS sunucunuzda DNS bölgesini yapılandırın ve DNS A kayıtlarını ekleyin.

Kendi DNS sunucunuzu özel uç noktaları destekleyecek şekilde yapılandırma hakkında daha fazla bilgi için aşağıdaki kaynaklara bakın:

Azure OpenAI için güvenilen Azure hizmetlerine erişim izni verme

Diğer uygulamalar için ağ kurallarını korurken, güvenilir Azure hizmetlerinin bir alt kümesini Azure OpenAI'ye erişim izni vekleyebilirsiniz. Bu güvenilen hizmetler daha sonra Azure OpenAI hizmetinizin kimliğini doğrulamak için yönetilen kimliği kullanır. Aşağıdaki tabloda, bu hizmetlerin yönetilen kimliği uygun rol ataması varsa Azure OpenAI'ye erişebilecek hizmetler listelenmektedir.

| Hizmet | Kaynak sağlayıcısı adı |

|---|---|

| Azure Yapay Zeka Hizmetleri | Microsoft.CognitiveServices |

| Azure Machine Learning | Microsoft.MachineLearningServices |

| Azure Yapay Zeka Arama | Microsoft.Search |

REST API kullanarak bir ağ kuralı özel durumu oluşturarak güvenilen Azure hizmetlerine ağ erişimi vekleyebilirsiniz:

accessToken=$(az account get-access-token --resource https://management.azure.com --query "accessToken" --output tsv)

rid="/subscriptions/<your subscription id>/resourceGroups/<your resource group>/providers/Microsoft.CognitiveServices/accounts/<your Azure AI resource name>"

curl -i -X PATCH https://management.azure.com$rid?api-version=2023-10-01-preview \

-H "Content-Type: application/json" \

-H "Authorization: Bearer $accessToken" \

-d \

'

{

"properties":

{

"networkAcls": {

"bypass": "AzureServices"

}

}

}

'

Not

Güvenilen hizmet özelliği yalnızca yukarıda açıklanan komut satırı kullanılarak kullanılabilir ve Azure portalı kullanılarak yapılamaz.

Özel durumu iptal etmek için olarak NoneayarlayınnetworkAcls.bypass.

Güvenilir hizmetin Azure portalından etkinleştirilip etkinleştirilmediğini doğrulamak için

Azure OpenAI kaynağına genel bakış sayfasındaN JSON Görünümünü kullanma

API sürümleri altında en son API sürümünüzü seçin. Yalnızca en son API sürümü desteklenir.

2023-10-01-preview

Fiyatlandırma

Fiyatlandırma ayrıntıları için bkz. Azure Özel Bağlantı fiyatlandırma.

Sonraki adımlar

- Çeşitli Azure AI hizmetlerini keşfetme

- Sanal Ağ hizmet uç noktaları hakkında daha fazla bilgi edinin