Kapsayıcılar için Microsoft Defender bileşenlerini yapılandırma

Kapsayıcılar için Microsoft Defender, kapsayıcılarınızın güvenliğini sağlamaya yönelik bulutta yerel bir çözümdür.

Kapsayıcılar için Defender aşağıdaki ortamlarda çalışan kümelerinizi korur:

Azure Kubernetes Service (AKS) - Microsoft'un kapsayıcılı uygulamaları geliştirmeye, dağıtmaya ve yönetmeye yönelik yönetilen hizmeti.

Bağlı bir Amazon Web Services (AWS) hesabında Amazon Elastic Kubernetes Service (EKS) - Amazon'un Kendi Kubernetes denetim düzleminizi veya düğümlerinizi yüklemenize, çalıştırmanıza ve bakımını yapmanıza gerek kalmadan AWS üzerinde Kubernetes çalıştırmaya yönelik yönetilen hizmeti.

Bağlı bir Google Cloud Platform (GCP) projesinde Google Kubernetes Engine (GKE) - GcP altyapısını kullanarak uygulamaları dağıtmak, yönetmek ve ölçeklendirmek için Google'ın yönetilen ortamı.

Diğer Kubernetes dağıtımları (Azure Arc özellikli Kubernetes kullanılarak) - Şirket içinde veya IaaS'de barındırılan Cloud Native Computing Foundation (CNCF) sertifikalı Kubernetes kümeleri. Daha fazla bilgi için Ortama göre desteklenen özelliklerin Şirket İçi/IaaS (Arc) bölümüne bakın.

Kapsayıcılar için Microsoft Defender'a Genel Bakış bölümünde bu plan hakkında bilgi edinin.

İlk olarak kapsayıcılarınıza bağlanmayı ve korumayı şu makalelerden öğrenebilirsiniz:

- Kapsayıcılar için Defender ile Azure kapsayıcılarınızı koruma

- Kapsayıcılar için Defender ile şirket içi Kubernetes kümelerinizi koruma

- Kapsayıcılar için Defender ile Amazon Web Service (AWS) hesap kapsayıcılarınızı koruma

- Kapsayıcılar için Defender ile Google Cloud Platform (GCP) proje kapsayıcılarınızı koruma

Ayrıca, Alan video serisindeki Bulut için Defender bu videoları izleyerek daha fazla bilgi edinebilirsiniz:

- Çok bulutlu bir ortamda Kapsayıcılar için Microsoft Defender

- Kapsayıcılar için Defender ile GCP'de Kapsayıcıları Koruma

Not

Kapsayıcılar için Defender'ın Arc özellikli Kubernetes kümeleri için desteği bir önizleme özelliğidir. Önizleme özelliği self servis ve kabul temelinde kullanılabilir.

Önizlemeler "olduğu gibi" ve "kullanılabilir" olarak sağlanır ve hizmet düzeyi sözleşmelerinin ve sınırlı garantinin dışında tutulur.

Desteklenen işletim sistemleri, özellik kullanılabilirliği, giden ara sunucu ve daha fazlası hakkında daha fazla bilgi edinmek için bkz . Kapsayıcılar için Defender özellik kullanılabilirliği.

Ağ gereksinimleri

Defender algılayıcısının güvenlik verilerini ve olaylarını göndermek üzere Bulut için Microsoft Defender bağlanabilmesi için aşağıdaki uç noktaların giden erişim için yapılandırıldığını doğrulayın:

Kapsayıcılar için Microsoft Defender için gerekli FQDN/uygulama kurallarına bakın.

Varsayılan olarak AKS kümelerinin sınırsız giden (çıkış) İnternet erişimi vardır.

Ağ gereksinimleri

Dikkat

Bu makalede, Kullanım Süresi Sonu (EOL) durumuna yakın bir Linux dağıtımı olan CentOS'a başvuruda bulunur. Lütfen kullanımınızı ve buna uygun planlamayı göz önünde bulundurun. Daha fazla bilgi için bkz . CentOS Kullanım Süresi Sonu kılavuzu.

Defender algılayıcısının güvenlik verilerini ve olaylarını göndermek üzere Bulut için Microsoft Defender bağlanabilmesi için aşağıdaki uç noktaların giden erişim için yapılandırıldığını doğrulayın:

Genel bulut dağıtımları için:

| Azure Etki Alanı | Azure Kamu Etki Alanı | 21Vianet Domain tarafından sağlanan Microsoft Azure | Bağlantı noktası |

|---|---|---|---|

| *.ods.opinsights.azure.com | *.ods.opinsights.azure.us | *.ods.opinsights.azure.cn | 443 |

| *.oms.opinsights.azure.com | *.oms.opinsights.azure.us | *.oms.opinsights.azure.cn | 443 |

| login.microsoftonline.com | login.microsoftonline.us | login.chinacloudapi.cn | 443 |

Aşağıdaki etki alanları yalnızca ilgili bir işletim sistemi kullanıyorsanız gereklidir. Örneğin, AWS'de çalışan EKS kümeleriniz varsa yalnızca etki alanını Amazon Linux 2 (Eks): Domain: "amazonlinux.*.amazonaws.com/2/extras/*" uygulamanız gerekir.

| Domain | Bağlantı noktası | Konak işletim sistemleri |

|---|---|---|

| amazonlinux.*.amazonaws.com/2/extras/* | 443 | Amazon Linux 2 |

| yum varsayılan depoları | - | RHEL / Centos |

| apt varsayılan depoları | - | Debian |

Ayrıca Azure Arc özellikli Kubernetes ağ gereksinimlerini de doğrulamanız gerekir.

Planı etkinleştirme

Planı etkinleştirmek için:

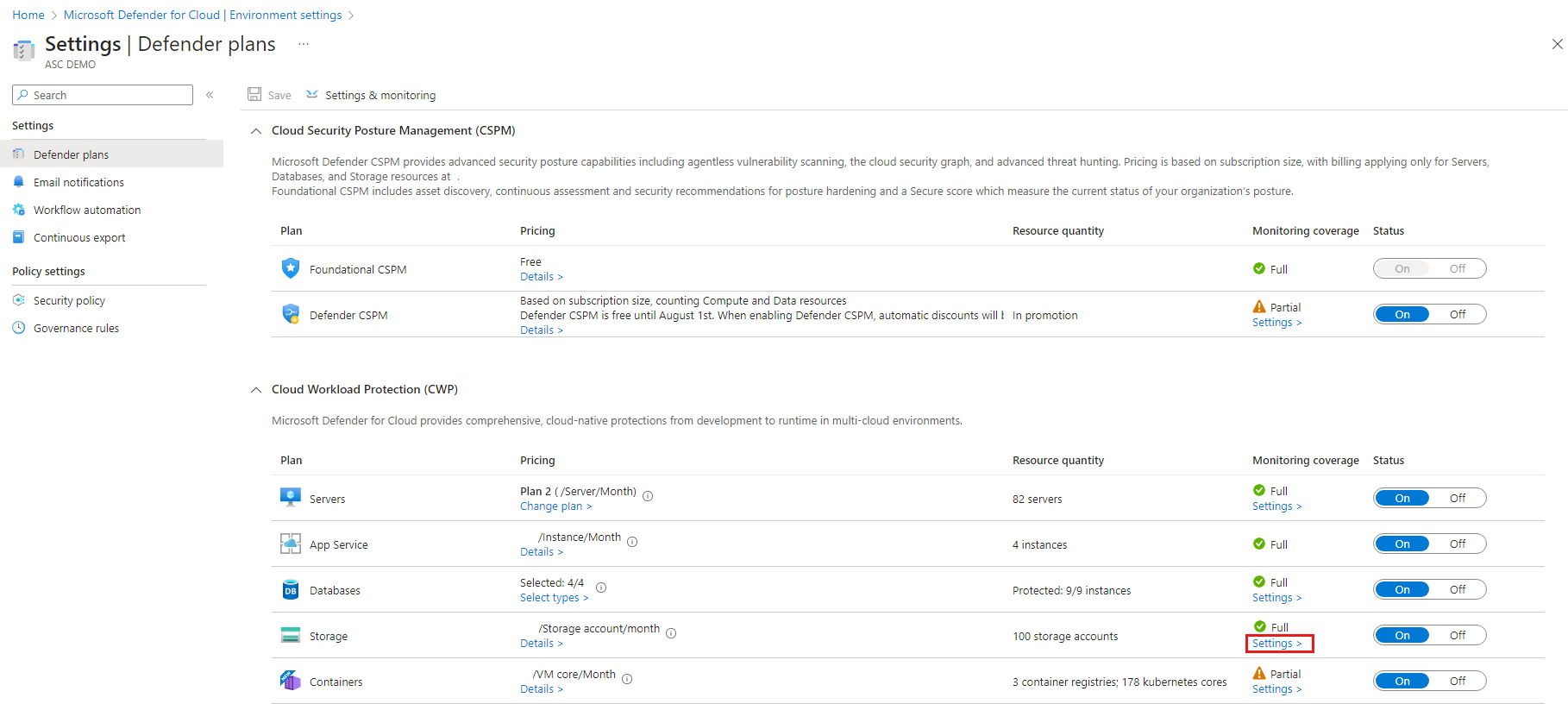

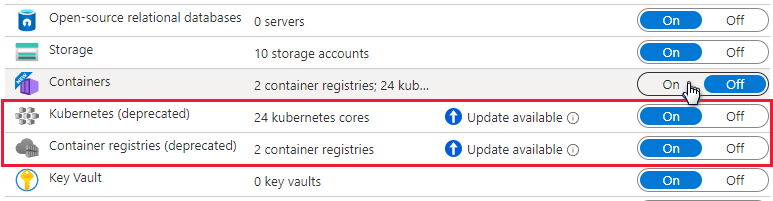

Bulut için Defender menüsünden Ayarlar sayfasını açın ve ilgili aboneliği seçin.

Defender planları sayfasında Kapsayıcılar için Defender'ı seçin ve Ayarlar'ı seçin.

İpucu

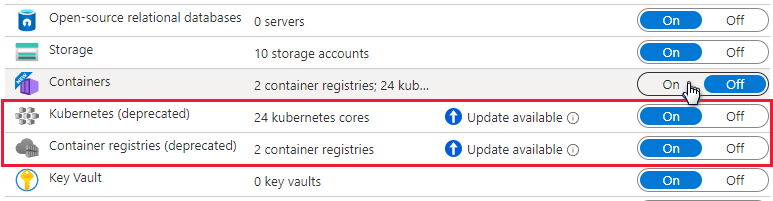

Abonelikte Kubernetes için Defender ve/veya kapsayıcı kayıt defterleri için Defender zaten etkinse bir güncelleştirme bildirimi gösterilir. Aksi takdirde tek seçenek Kapsayıcılar için Defender olacaktır.

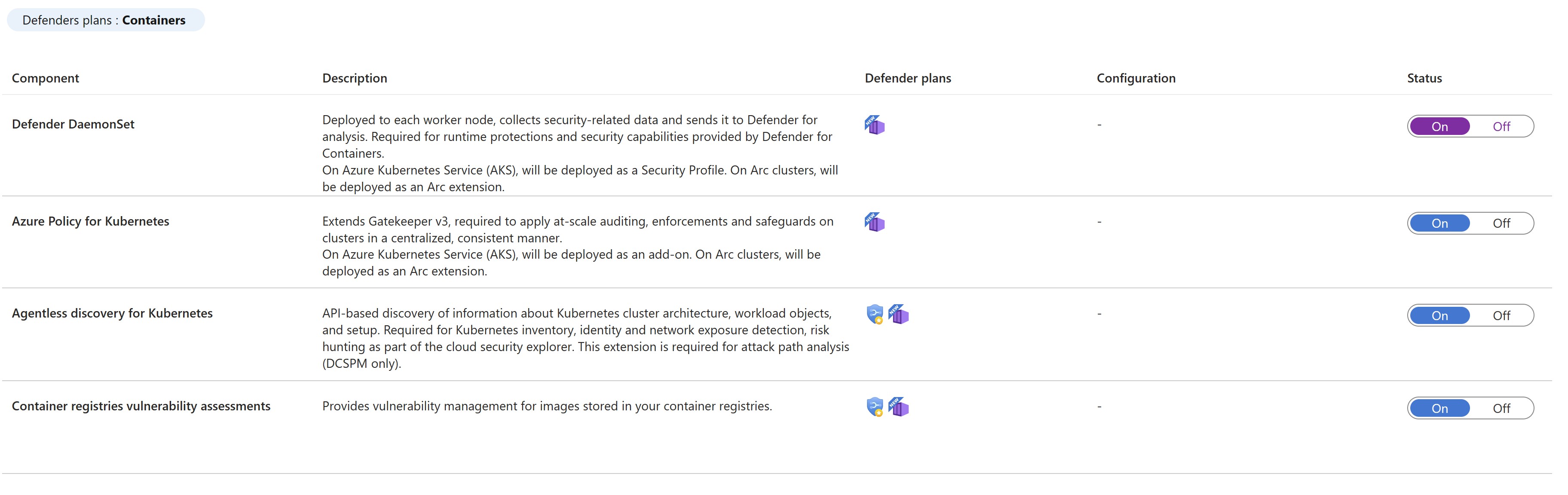

Etkinleştirmek için ilgili bileşeni açın.

Not

- Ağustos 2023'den önce katılan ve planı etkinleştirdiklerinde Defender CSPM'nin bir parçası olarak Kubernetes için Aracısız bulma özelliği etkinleştirilmeyen Kapsayıcılar için Defender müşterileri, Kapsayıcılar için Defender planında Kubernetes için Aracısız bulma uzantısını el ile etkinleştirmelidir.

- Kapsayıcılar için Defender'ı kapattığınızda bileşenler kapalı olarak ayarlanır ve daha fazla kapsayıcıya dağıtılmaz, ancak zaten yüklü oldukları kapsayıcılardan kaldırılmaz.

Yetenek başına etkinleştirme yöntemi

Varsayılan olarak, Azure portalı aracılığıyla planı etkinleştirirken Kapsayıcılar için Microsoft Defender, varsayılan çalışma alanının ataması dahil olmak üzere plan tarafından sunulan korumaları sağlamak üzere tüm özellikleri otomatik olarak etkinleştirecek ve gerekli tüm bileşenleri yükleyecek şekilde yapılandırılır.

Planların tüm özelliklerini etkinleştirmek istemiyorsanız, Kapsayıcılar planı için yapılandırmayı düzenle'yi seçerek etkinleştirebileceğiniz özellikleri el ile seçebilirsiniz. Ardından Ayarlar ve izleme sayfasında etkinleştirmek istediğiniz özellikleri seçin. Ayrıca, planın ilk yapılandırmasından sonra Defender planları sayfasından bu yapılandırmayı değiştirebilirsiniz.

Özelliklerin her biri için etkinleştirme yöntemi hakkında ayrıntılı bilgi için bkz . destek matrisi.

Roller ve izinler

Kapsayıcılar için Defender uzantılarını sağlamak için kullanılan roller hakkında daha fazla bilgi edinin.

Defender algılayıcısı için özel çalışma alanı atama

Azure İlkesi aracılığıyla özel bir çalışma alanı atayabilirsiniz.

Önerileri kullanarak otomatik sağlama olmadan Defender algılayıcısının veya Azure ilke aracısının el ile dağıtımı

Algılayıcı yüklemesi gerektiren özellikler, uygun öneri kullanılarak bir veya daha fazla Kubernetes kümesine de dağıtılabilir:

| Algılayıcı | Öneri |

|---|---|

| Kubernetes için Defender Algılayıcısı | Azure Kubernetes Service kümelerinde Defender profili etkinleştirilmelidir |

| Arc özellikli Kubernetes için Defender Algılayıcısı | Azure Arc özellikli Kubernetes kümelerinde Defender uzantısı yüklü olmalıdır |

| Kubernetes için Azure ilke aracısı | Azure Kubernetes Service kümelerinde Kubernetes için Azure İlkesi Eklentisi yüklü olmalıdır |

| Arc özellikli Kubernetes için Azure ilke aracısı | Azure Arc özellikli Kubernetes kümelerinde Azure İlkesi uzantısı yüklü olmalıdır |

Belirli kümelerde Defender algılayıcısının dağıtımını gerçekleştirmek için aşağıdaki adımları gerçekleştirin:

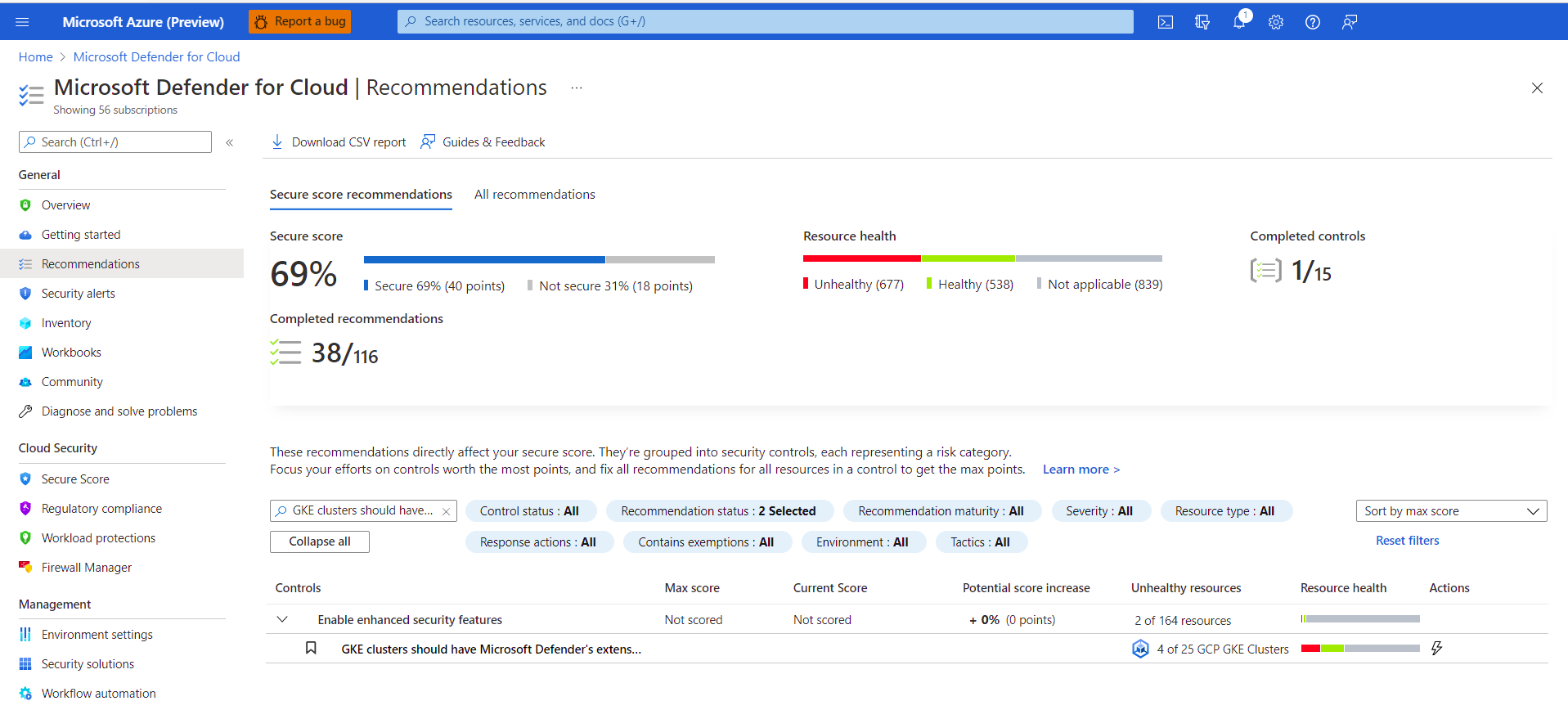

Bulut için Microsoft Defender öneriler sayfasından Gelişmiş güvenlik güvenliğini etkinleştir denetimini açın veya doğrudan yukarıdaki önerilerden birini arayın (veya öneriyi doğrudan açmak için yukarıdaki bağlantıları kullanın)

İyi durumda olmayan sekmesi aracılığıyla algılayıcı olmadan tüm kümeleri görüntüleyin.

İstediğiniz algılayıcıyı dağıtmak için kümeleri seçin ve Düzelt'i seçin.

X kaynaklarını düzelt'i seçin.

Defender algılayıcısını dağıtma - tüm seçenekler

Kapsayıcılar için Defender planını etkinleştirebilir ve azure portalından, REST API'den veya resource manager şablonuyla ilgili tüm bileşenleri dağıtabilirsiniz. Ayrıntılı adımlar için ilgili sekmeyi seçin.

Defender algılayıcısı dağıtıldıktan sonra, varsayılan çalışma alanı otomatik olarak atanır. Azure İlkesi aracılığıyla varsayılan çalışma alanının yerine özel bir çalışma alanı atayabilirsiniz.

Not

Defender algılayıcısı, çalışma zamanı korumaları sağlamak ve eBPF teknolojisini kullanarak bu düğümlerden sinyal toplamak için her düğüme dağıtılır.

Bulut için Defender önerisinde bulunan düzeltme düğmesini kullanma

Kolaylaştırılmış, sorunsuz bir süreç, Bulut için Defender planını etkinleştirmek ve Kubernetes kümelerinizi büyük ölçekte savunmak için gerekli tüm bileşenlerin otomatik olarak sağlanmasını sağlamak için Azure portal sayfalarını kullanmanıza olanak tanır.

Ayrılmış bir Bulut için Defender önerisi sağlar:

- Hangi kümelerinizin Defender algılayıcısının dağıtıldığı hakkında görünürlük

- Algılayıcı olmadan bu kümelere dağıtmak için düzeltme düğmesi

Bulut için Microsoft Defender öneriler sayfasında Gelişmiş güvenlik güvenliği denetimini etkinleştir'i açın.

Azure Kubernetes Service kümelerinde Defender profili etkinleştirilmiş olmalıdır adlı öneriyi bulmak için filtreyi kullanın.

İpucu

Eylemler sütunundaki Düzelt simgesine dikkat edin

İyi durumdaki ve iyi durumda olmayan kaynakların ayrıntılarını görmek için kümeleri seçin ( algılayıcılı ve algılayıcısız kümeler).

İyi durumda olmayan kaynaklar listesinden bir küme seçin ve Düzelt'i seçerek düzeltme onayını içeren bölmeyi açın.

X kaynaklarını düzelt'i seçin.

Planı etkinleştirme

Planı etkinleştirmek için:

Bulut için Defender menüsünden Ayarlar sayfasını açın ve ilgili aboneliği seçin.

Defender planları sayfasında Kapsayıcılar için Defender'ı seçin ve Ayarlar'ı seçin.

İpucu

Abonelikte Kubernetes için Defender veya kapsayıcı kayıt defterleri için Defender zaten etkinse bir güncelleştirme bildirimi gösterilir. Aksi takdirde tek seçenek Kapsayıcılar için Defender olacaktır.

Etkinleştirmek için ilgili bileşeni açın.

Not

Kapsayıcılar için Defender'ı kapattığınızda bileşenler kapalı olarak ayarlanır ve daha fazla kapsayıcıya dağıtılmaz, ancak zaten yüklü oldukları kapsayıcılardan kaldırılmaz.

Varsayılan olarak, Azure portalı aracılığıyla planı etkinleştirirken Kapsayıcılar için Microsoft Defender, varsayılan çalışma alanı ataması dahil olmak üzere plan tarafından sunulan korumaları sağlamak üzere gerekli bileşenleri otomatik olarak yükleyecek şekilde yapılandırılır.

Ekleme işlemi sırasında bileşenlerin otomatik yüklemesini devre dışı bırakmak istiyorsanız Kapsayıcılar planı için Yapılandırmayı düzenle'yi seçin. Gelişmiş seçenekler görüntülenir ve her bileşen için otomatik yüklemeyi devre dışı bırakabilirsiniz.

Buna ek olarak, bu yapılandırmayı Defender planları sayfasından değiştirebilirsiniz.

Not

Yukarıda gösterildiği gibi portal aracılığıyla etkinleştirdikten sonra herhangi bir zamanda planı devre dışı bırakmaya karar verirseniz, kümelerinize dağıtılan Kapsayıcılar için Defender bileşenlerini el ile kaldırmanız gerekir.

Azure İlkesi aracılığıyla özel bir çalışma alanı atayabilirsiniz.

Herhangi bir bileşenin otomatik yüklemesini devre dışı bırakırsanız, uygun öneriyi kullanarak bileşeni bir veya daha fazla kümeye kolayca dağıtabilirsiniz:

- Kubernetes için İlke Eklentisi - Azure Kubernetes Service kümelerinde Kubernetes için Azure İlkesi Eklentisi yüklü olmalıdır

- Azure Kubernetes Service profili - Azure Kubernetes Service kümelerinde Defender profili etkinleştirilmelidir

- Azure Arc özellikli Kubernetes uzantısı - Azure Arc özellikli Kubernetes kümelerinde Defender uzantısı yüklü olmalıdır

- Azure Arc özellikli Kubernetes İlkesi uzantısı - Azure Arc özellikli Kubernetes kümelerinde Azure İlkesi uzantısı yüklü olmalıdır

Kapsayıcılar için Defender uzantılarını sağlamak için kullanılan roller hakkında daha fazla bilgi edinin.

Önkoşullar

Algılayıcıyı dağıtmadan önce şunları yaptığınızdan emin olun:

- Kubernetes kümesini Azure Arc'a Bağlan

- Genel küme uzantıları belgelerinde listelenen önkoşulları tamamlayın.

Defender algılayıcısını dağıtma

Defender algılayıcısını çeşitli yöntemler kullanarak dağıtabilirsiniz. Ayrıntılı adımlar için ilgili sekmeyi seçin.

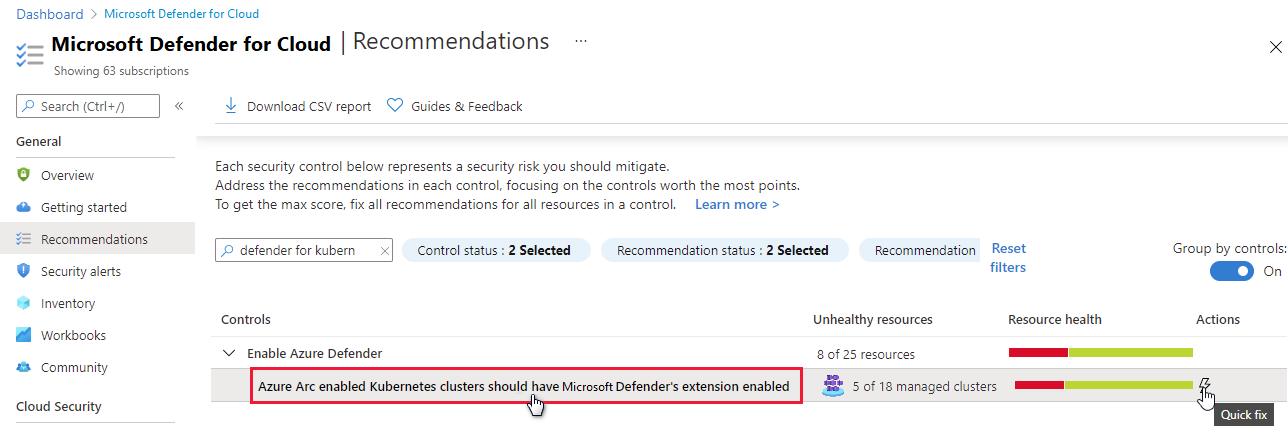

Bulut için Defender önerisinde bulunan düzeltme düğmesini kullanma

Ayrılmış bir Bulut için Defender önerisi sağlar:

- Hangi kümelerinizin Defender algılayıcısının dağıtıldığı hakkında görünürlük

- Algılayıcı olmadan bu kümelere dağıtmak için düzeltme düğmesi

Bulut için Microsoft Defender öneriler sayfasında Gelişmiş güvenlik güvenliği denetimini etkinleştir'i açın.

Azure Arc özellikli Kubernetes kümelerinde Bulut için Defender uzantısının yüklü olması gerektiği adlı öneriyi bulmak için filtreyi kullanın.

İpucu

Eylemler sütunundaki Düzelt simgesine dikkat edin

İyi durumdaki ve iyi durumda olmayan kaynakların ayrıntılarını görmek için algılayıcıyı seçin. Algılayıcılı ve algılayıcısız kümeler.

İyi durumda olmayan kaynaklar listesinden bir küme seçin ve Düzelt'i seçerek düzeltme seçeneklerini içeren bölmeyi açın.

İlgili Log Analytics çalışma alanını seçin ve X kaynağını düzelt'i seçin.

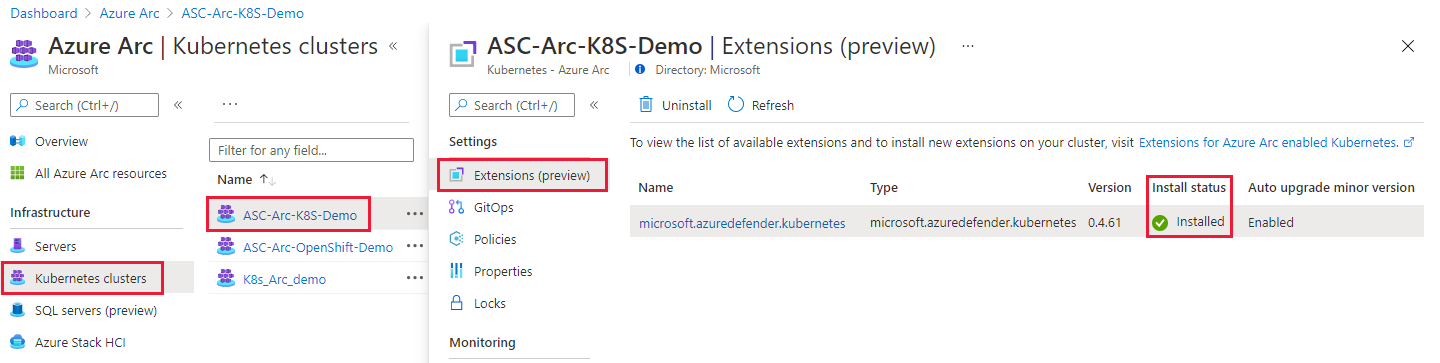

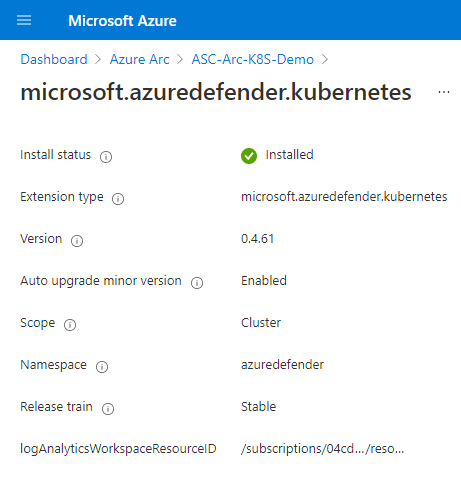

Dağıtımı doğrulama

Kümenizde Defender algılayıcısının yüklü olduğunu doğrulamak için aşağıdaki sekmelerden birinde yer alan adımları izleyin:

Algılayıcınızın durumunu doğrulamak için Bulut için Defender önerisini kullanın

Bulut için Microsoft Defender öneriler sayfasından Bulut için Microsoft Defender güvenlik denetimini etkinleştir'i açın.

Azure Arc özellikli Kubernetes kümelerinde Bulut için Microsoft Defender uzantısının yüklü olması gerekir adlı öneriyi seçin.

Algılayıcıyı dağıttığınız kümenin Sağlıklı olarak listelendiğini denetleyin.

Planı etkinleştirme

Önemli

- Henüz bir AWS hesabı bağlamadıysanız AWS hesaplarınızı Bulut için Microsoft Defender bağlayın.

- Planı bağlayıcınızda zaten etkinleştirdiyseniz ve isteğe bağlı yapılandırmaları değiştirmek veya yeni özellikleri etkinleştirmek istiyorsanız doğrudan 4. adıma gidin.

EKS kümelerinizi korumak için ilgili hesap bağlayıcısı üzerinde Kapsayıcılar planını etkinleştirin:

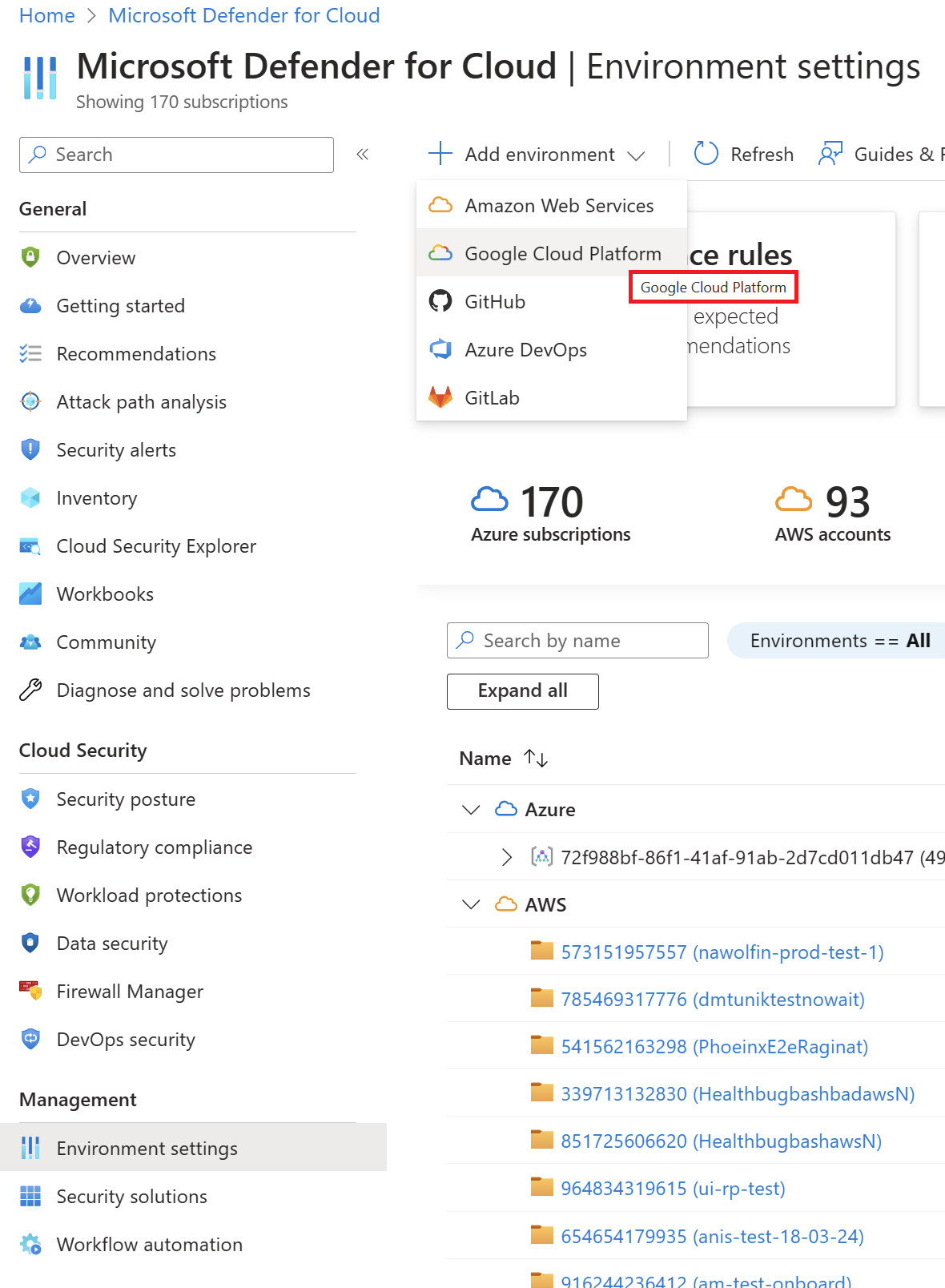

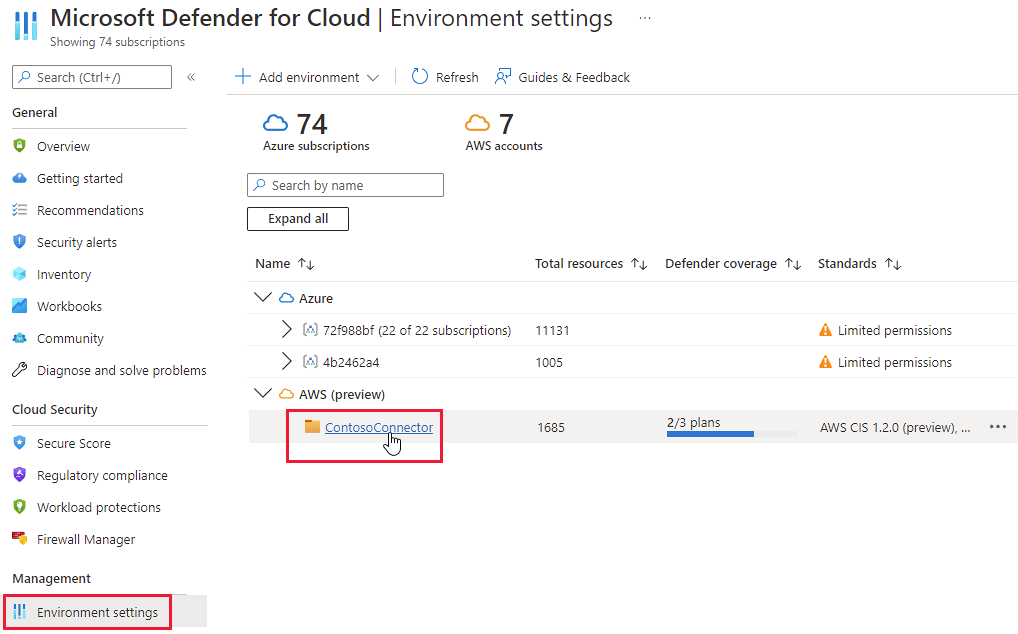

Bulut için Defender menüsünden Ortam ayarları'nı açın.

AWS bağlayıcısını seçin.

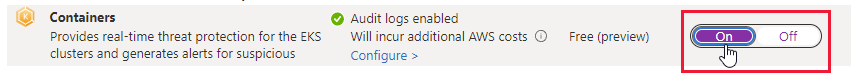

Kapsayıcılar planı iki durumlu düğmesinin Açık olarak ayarlandığını doğrulayın.

Plan için isteğe bağlı yapılandırmaları değiştirmek için Ayarlar'ı seçin.

Kapsayıcılar için Defender, çalışma zamanı tehdit koruması sağlamak için denetim düzlemi denetim günlüklerini gerektirir. Kubernetes denetim günlüklerini Microsoft Defender'a göndermek için ayarı Açık olarak değiştirin. Denetim günlüklerinizin saklama süresini değiştirmek için gerekli zaman dilimini girin.

Not

Bu yapılandırmayı

Threat detection (control plane)devre dışı bırakırsanız özellik devre dışı bırakılır. Özelliklerin kullanılabilirliği hakkında daha fazla bilgi edinin.Kubernetes için aracısız bulma, Kubernetes kümelerinizin API tabanlı keşfini sağlar. Kubernetes için Aracısız bulma özelliğini etkinleştirmek için ayarı Açık olarak değiştirin.

Aracısız Kapsayıcı Güvenlik Açığı Değerlendirmesi, ECR'de depolanan görüntüler ve EKS kümelerinizde çalışan görüntüler için güvenlik açığı yönetimi sağlar. Aracısız Kapsayıcı Güvenlik Açığı Değerlendirmesi özelliğini etkinleştirmek için ayarı Açık olarak değiştirin.

Bağlayıcı sihirbazının kalan sayfalarında devam edin.

Kubernetes için Aracısız Bulma özelliğini etkinleştiriyorsanız, küme üzerinde denetim düzlemi izinleri vermeniz gerekir. Bunu aşağıdaki yollardan biriyle yapabilirsiniz:

İzinleri vermek için bu Python betiğini çalıştırın. Betik, eklemek istediğiniz EKS kümelerinin aws-auth ConfigMap'ine MDCContainersAgentlessDiscoveryK8sRole Bulut için Defender rolünü ekler.

Her Amazon EKS kümesine, kümeyle etkileşim kurabilme özelliğiyle MDCContainersAgentlessDiscoveryK8sRole rolünü verin. eksctl kullanarak tüm mevcut ve yeni oluşturulan kümelerde oturum açın ve aşağıdaki betiği yürütun:

eksctl create iamidentitymapping \ --cluster my-cluster \ --region region-code \ --arn arn:aws:iam::account:role/MDCContainersAgentlessDiscoveryK8sRole \ --group system:masters\ --no-duplicate-arnsDaha fazla bilgi için bkz . Kümenize IAM sorumlusu erişimini etkinleştirme.

Azure Arc özellikli Kubernetes, Defender algılayıcısı ve Kubernetes için Azure İlkesi EKS kümelerinize yüklenip çalıştırılmalıdır. Bu uzantıları (ve gerekirse Azure Arc'ı) yüklemek için ayrılmış bir Bulut için Defender önerileri vardır:

EKS clusters should have Microsoft Defender's extension for Azure Arc installed

Önerilerin her biri için aşağıdaki adımları izleyerek gerekli uzantıları yükleyin.

Gerekli uzantıları yüklemek için:

Bulut için Defender'ın Öneriler sayfasında, önerilerden birini ada göre arayın.

İyi durumda olmayan bir küme seçin.

Önemli

Kümeleri birer birer seçmeniz gerekir.

Kümeleri köprülenmiş adlarıyla seçmeyin: ilgili satırda başka bir yeri seçin.

Düzelt'i seçin.

Bulut için Defender istediğiniz dilde bir betik oluşturur: Bash (Linux için) veya PowerShell (Windows için) seçeneğini belirleyin.

Düzeltme mantığını indir'i seçin.

Oluşturulan betiği kümenizde çalıştırın.

İkinci öneri için "a" ile "f" arasındaki adımları yineleyin.

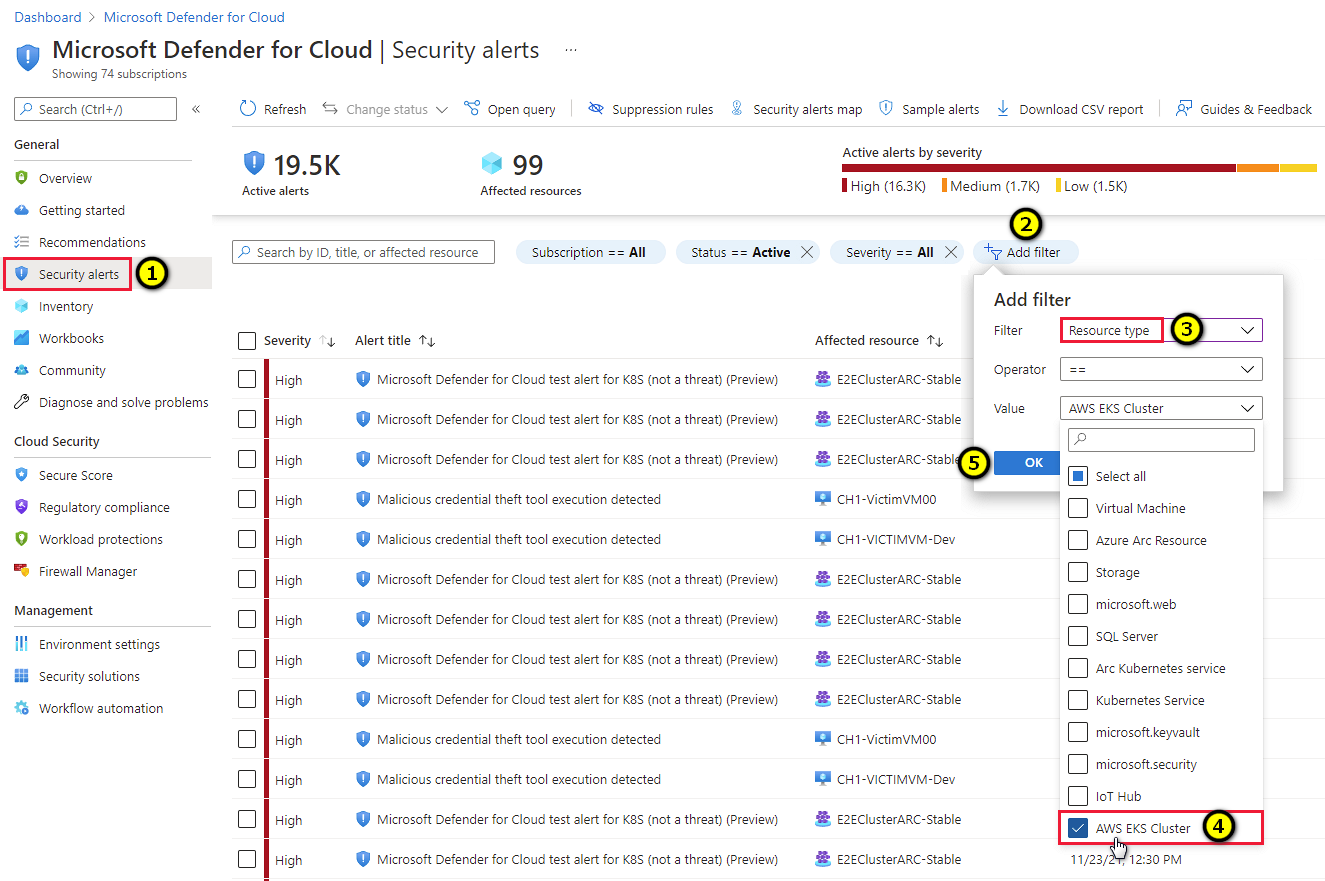

EKS kümeleriniz için önerileri ve uyarıları görüntüleme

İpucu

Bu blog gönderisindeki yönergeleri izleyerek kapsayıcı uyarılarının simülasyonunu yapabilirsiniz.

EKS kümelerinizin uyarılarını ve önerilerini görüntülemek için uyarı, öneri ve envanter sayfalarında bulunan filtreleri kullanarak AWS EKS kümesi kaynak türüne göre filtreleyin.

Defender algılayıcısını dağıtma

Defender algılayıcısını AWS kümelerinize dağıtmak için şu adımları izleyin:

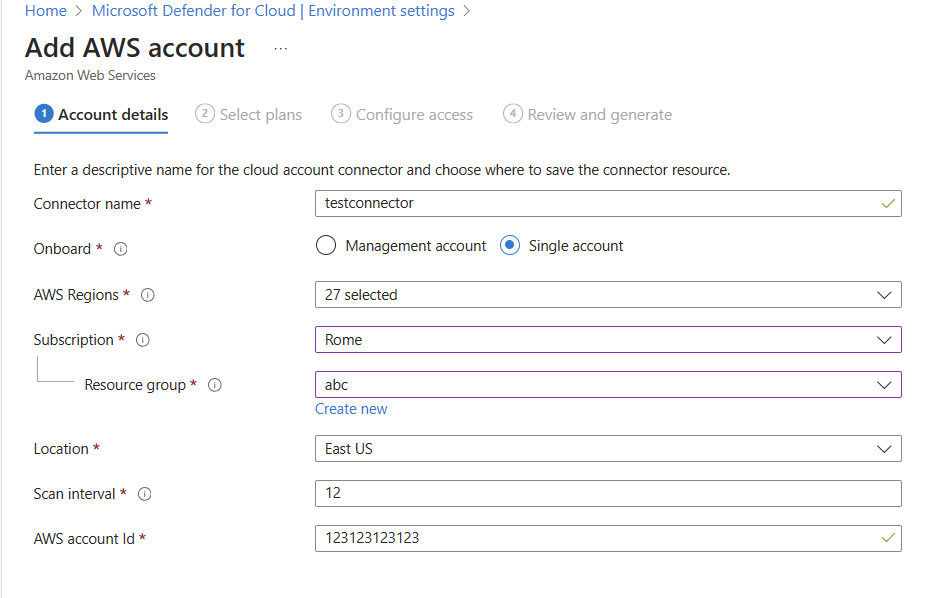

Bulut için Microsoft Defender ->Ortam ayarları ->Ortam ekle ->Amazon Web Services'e gidin.

Hesap ayrıntılarını doldurun.

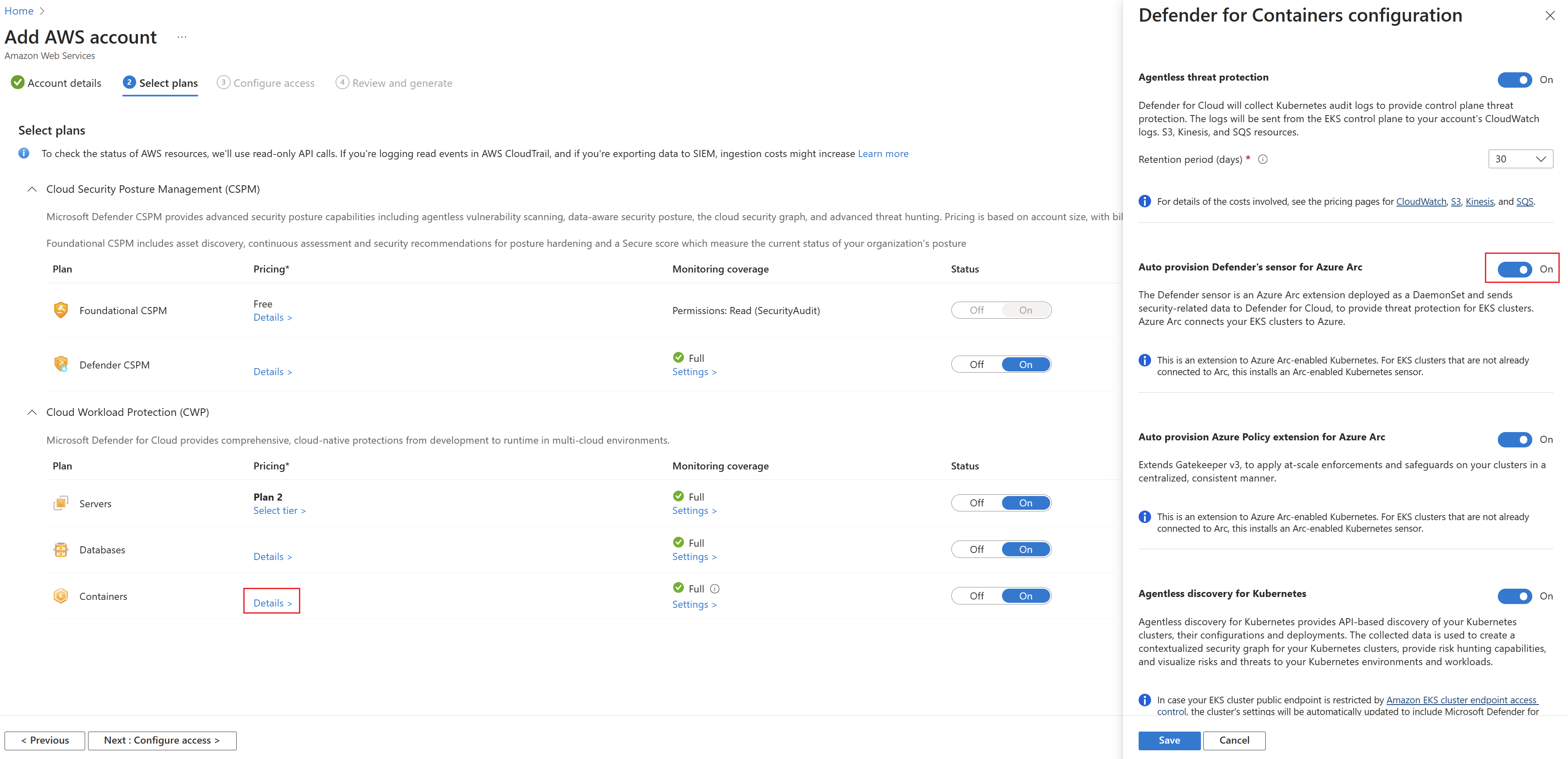

Planları seçin'e gidin, Kapsayıcılar planını açın ve Azure Arc için Defender'ın algılayıcısını otomatik olarak sağlama ayarının açık olduğundan emin olun.

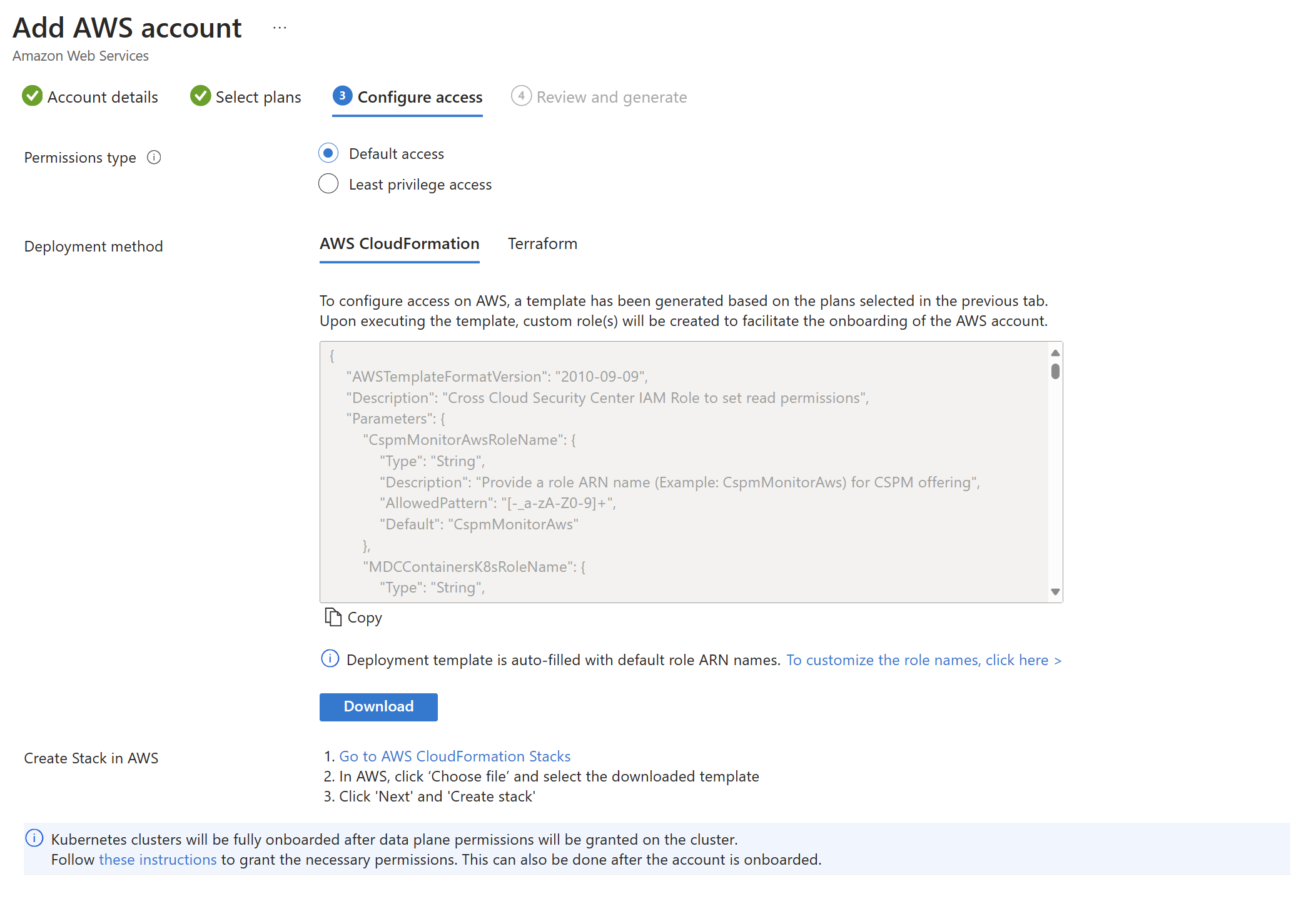

Erişimi yapılandır'a gidin ve buradaki adımları izleyin.

Bulut Oluşumu şablonu başarıyla dağıtıldıktan sonra Oluştur'u seçin.

Not

Belirli bir AWS kümesini otomatik sağlamanın dışında tutabilirsiniz. Algılayıcı dağıtımı için ms_defender_container_exclude_agents , değerine truesahip kaynağa etiketini uygulayın. Aracısız dağıtım için, değerine truesahip kaynağa etiketini uygulayınms_defender_container_exclude_agentless.

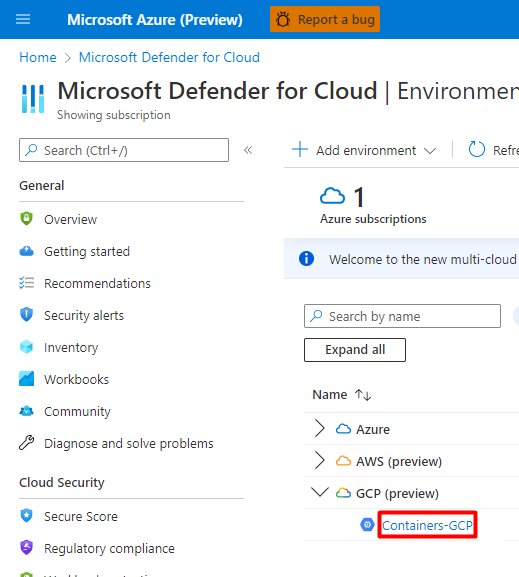

Planı etkinleştirme

Önemli

Henüz bir GCP projesine bağlanmadıysanız GCP projelerinizi Bulut için Microsoft Defender bağlayın.

GKE kümelerinizi korumak için ilgili GCP projesinde Kapsayıcılar planını etkinleştirmeniz gerekir.

Not

Arc yüklemesini engelleyen azure ilkelerine sahip olmadığınızı doğrulayın.

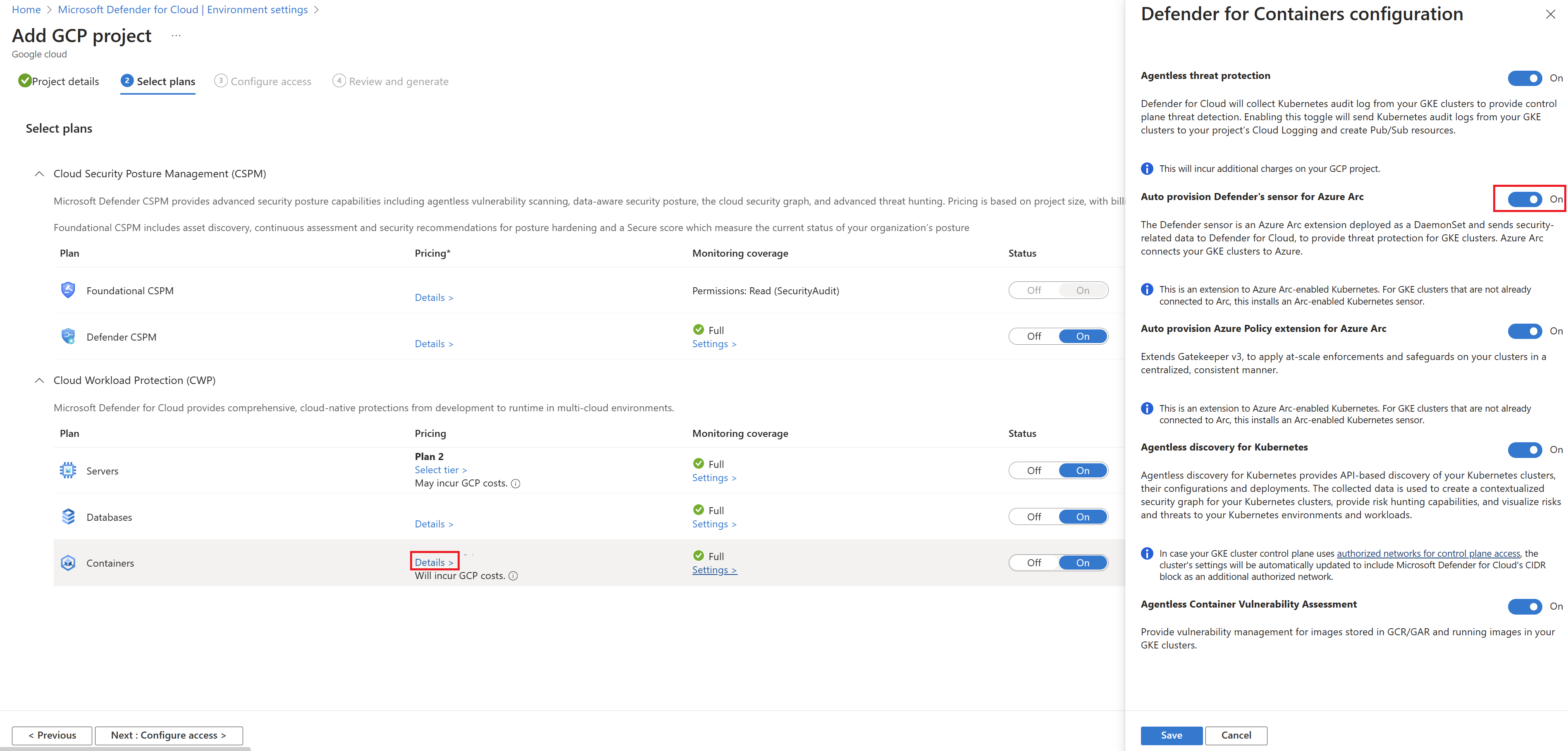

Google Kubernetes Engine (GKE) kümelerini korumak için:

Azure Portal’ında oturum açın.

Bulut için Microsoft Defender> Environment ayarlarına gidin.

İlgili GCP bağlayıcısını seçin

İleri: Planları > seç düğmesini seçin.

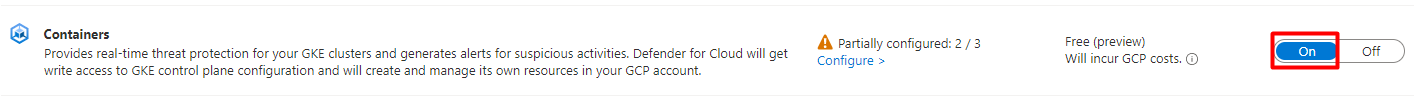

Kapsayıcılar planının Açık olarak ayarlandığından emin olun.

Plan için isteğe bağlı yapılandırmaları değiştirmek için Ayarlar'ı seçin.

Kubernetes denetim günlüklerini Bulut için Defender: Varsayılan olarak etkindir. Bu yapılandırma yalnızca GCP proje düzeyinde kullanılabilir. Daha fazla analiz için GCP Bulut Günlüğü aracılığıyla Bulut için Microsoft Defender arka uca denetim günlüğü verilerinin aracısız bir şekilde toplanmasına olanak sağlar. Kapsayıcılar için Defender, çalışma zamanı tehdit koruması sağlamak için denetim düzlemi denetim günlüklerini gerektirir. Kubernetes denetim günlüklerini Microsoft Defender'a göndermek için ayarı Açık olarak değiştirin.

Not

Bu yapılandırmayı

Threat detection (control plane)devre dışı bırakırsanız özellik devre dışı bırakılır. Özelliklerin kullanılabilirliği hakkında daha fazla bilgi edinin.Azure Arc için Defender algılayıcısını otomatik sağlama ve Azure Arc için otomatik sağlama Azure İlkesi uzantısı: Varsayılan olarak etkindir. Azure Arc özellikli Kubernetes'i ve uzantılarını GKE kümelerinize üç şekilde yükleyebilirsiniz:

- Bu bölümdeki yönergelerde açıklandığı gibi, Kapsayıcılar için Defender'ı proje düzeyinde otomatik sağlamayı etkinleştirin. Bu yöntemi öneririz.

- Küme başına yükleme için Bulut için Defender önerileri kullanın. Bunlar Bulut için Microsoft Defender öneriler sayfasında görünür. Çözümü belirli kümelere dağıtmayı öğrenin.

- Arc özellikli Kubernetes'i ve uzantıları el ile yükleyin.

Kubernetes için aracısız bulma, Kubernetes kümelerinizin API tabanlı keşfini sağlar. Kubernetes için Aracısız bulma özelliğini etkinleştirmek için ayarı Açık olarak değiştirin.

Aracısız Kapsayıcı Güvenlik Açığı Değerlendirmesi, Google Kayıt Defterlerinde (GAR ve GCR) depolanan ve GKE kümelerinizde çalışan görüntüler için güvenlik açığı yönetimi sağlar. Aracısız Kapsayıcı Güvenlik Açığı Değerlendirmesi özelliğini etkinleştirmek için ayarı Açık olarak değiştirin.

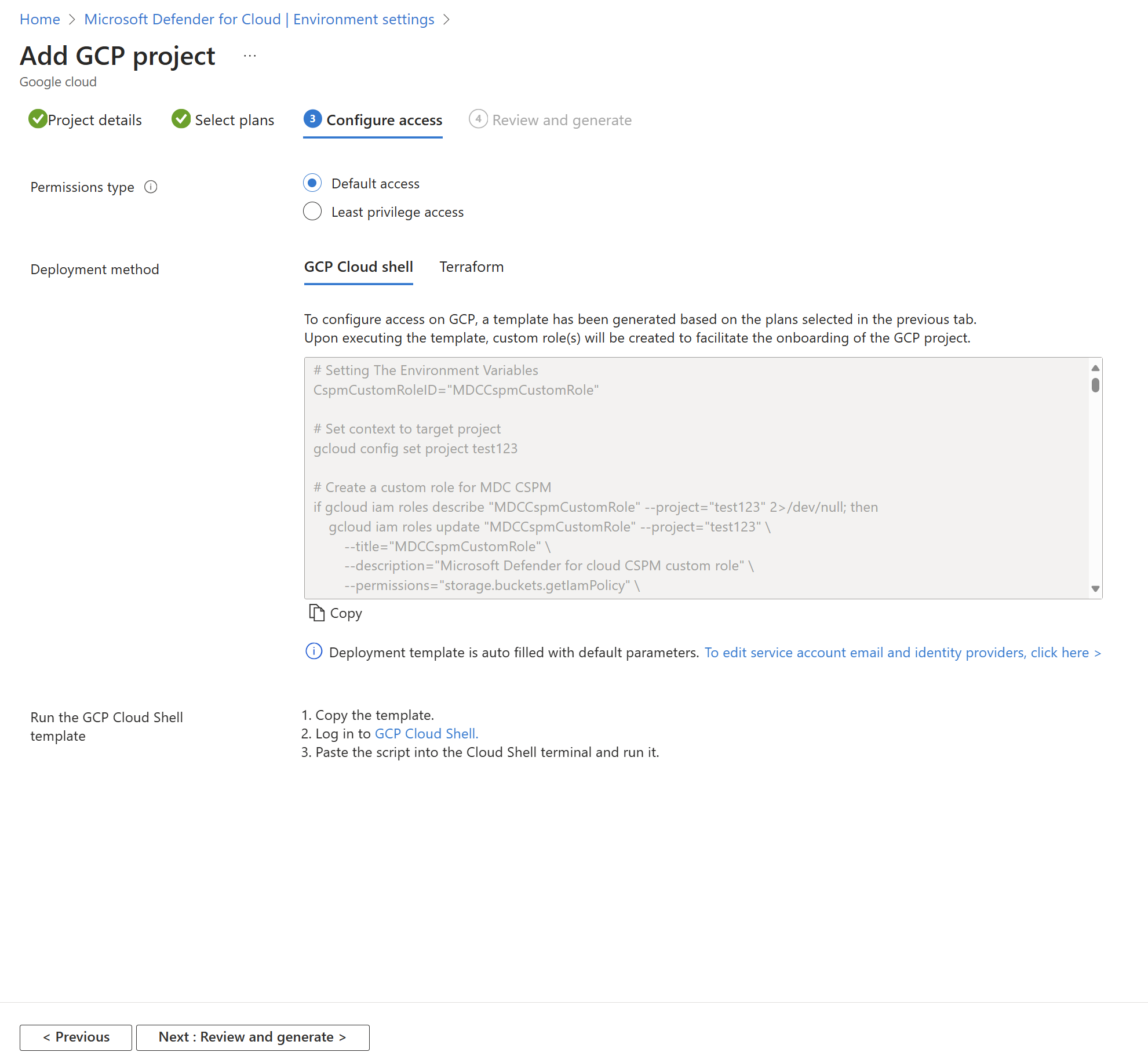

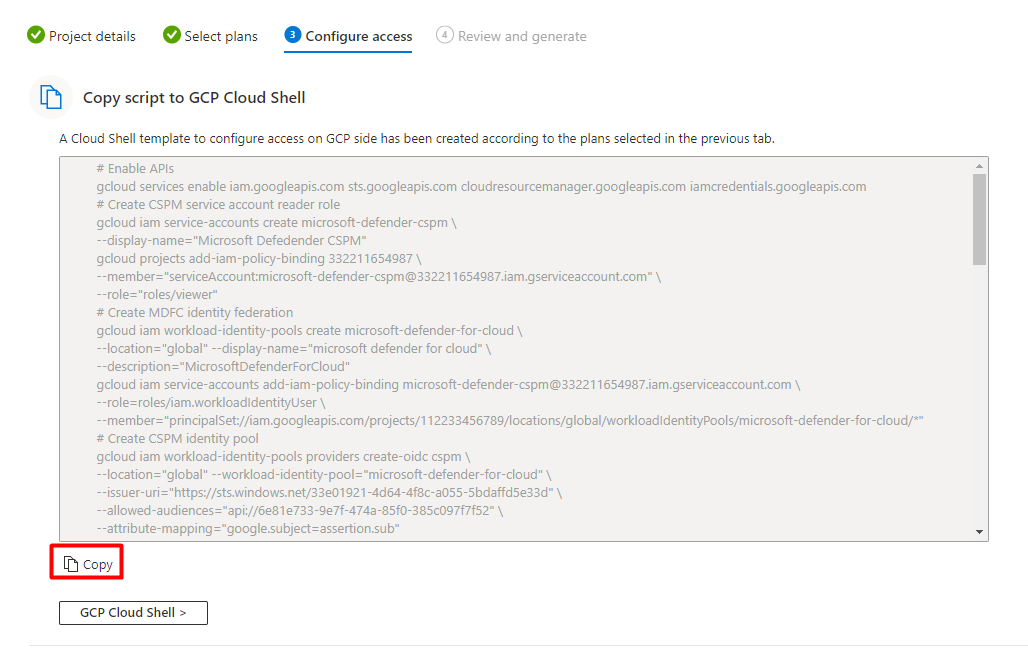

Kopyala düğmesini seçin.

GCP Cloud Shell > düğmesini seçin.

Betiği Cloud Shell terminaline yapıştırın ve çalıştırın.

Betik yürütülürken bağlayıcı güncelleştirilir. Bu işlemin tamamlanması 6-8 saat kadar sürebilir.

Çözümü belirli kümelere dağıtma

Varsayılan otomatik sağlama yapılandırmalarından herhangi birini Kapalı olarak devre dışı bırakdıysanız, GCP bağlayıcısı ekleme işlemi sırasında veya daha sonra. Kapsayıcılar için Defender'ın tüm güvenlik değerini elde etmek için GKE kümelerinizin her birine Azure Arc özellikli Kubernetes, Defender algılayıcısı ve Kubernetes için Azure İlkesi el ile yüklemeniz gerekir.

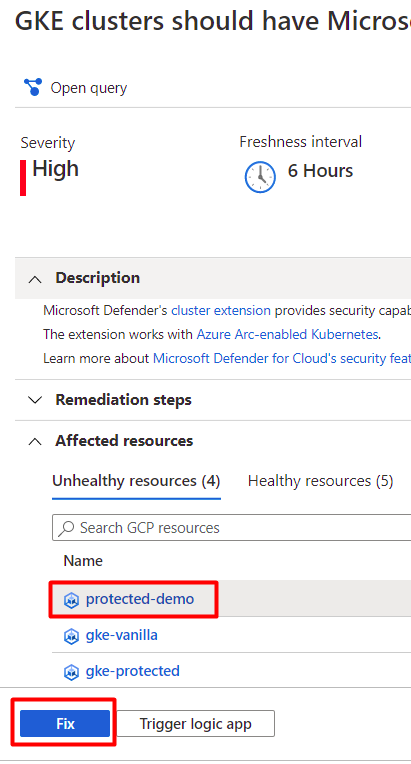

Uzantıları yüklemek için kullanabileceğiniz 2 ayrılmış Bulut için Defender önerisi vardır (ve gerekirse Arc):

GKE clusters should have Microsoft Defender's extension for Azure Arc installedGKE clusters should have the Azure Policy extension installed

Not

Arc uzantılarını yüklerken, sağlanan GCP projesinin ilgili bağlayıcıdaki projeyle aynı olduğunu doğrulamanız gerekir.

Çözümü belirli kümelere dağıtmak için:

Azure Portal’ında oturum açın.

Bulut için Microsoft Defender> Öneriler gidin.

Bulut için Defender'ın Öneriler sayfasında, önerilerden birini ada göre arayın.

İyi durumda olmayan bir GKE kümesi seçin.

Önemli

Kümeleri birer birer seçmeniz gerekir.

Kümeleri köprülenmiş adlarıyla seçmeyin: ilgili satırda başka bir yeri seçin.

İyi durumda olmayan kaynağın adını seçin.

Düzelt'i seçin.

Bulut için Defender, seçtiğiniz dilde bir betik oluşturur:

- Linux için Bash'i seçin.

- Windows için PowerShell'i seçin.

Düzeltme mantığını indir'i seçin.

Oluşturulan betiği kümenizde çalıştırın.

İkinci öneri için 3 ile 8 arasındaki adımları yineleyin.

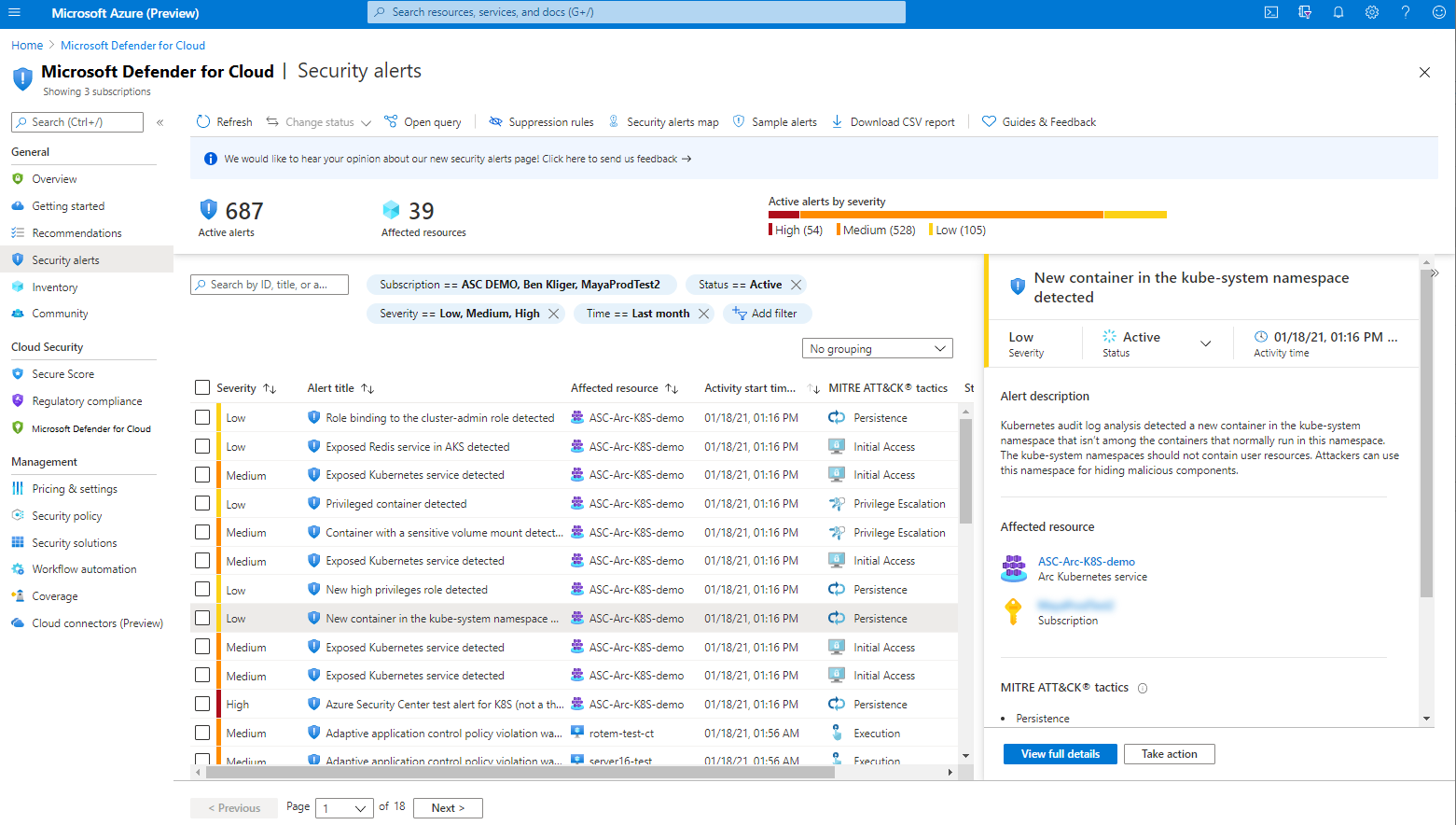

GKE küme uyarılarınızı görüntüleme

Azure Portal’ında oturum açın.

Bulut için Microsoft Defender> Güvenlik uyarıları'na gidin.

düğmesini seçin.

düğmesini seçin.Filtre açılan menüsünde Kaynak türü'nü seçin .

Değer açılan menüsünde GCP GKE Kümesi'ni seçin.

Tamam'ı seçin.

Defender algılayıcısını dağıtma

GCP kümelerinizde Defender algılayıcısını dağıtmak için şu adımları izleyin:

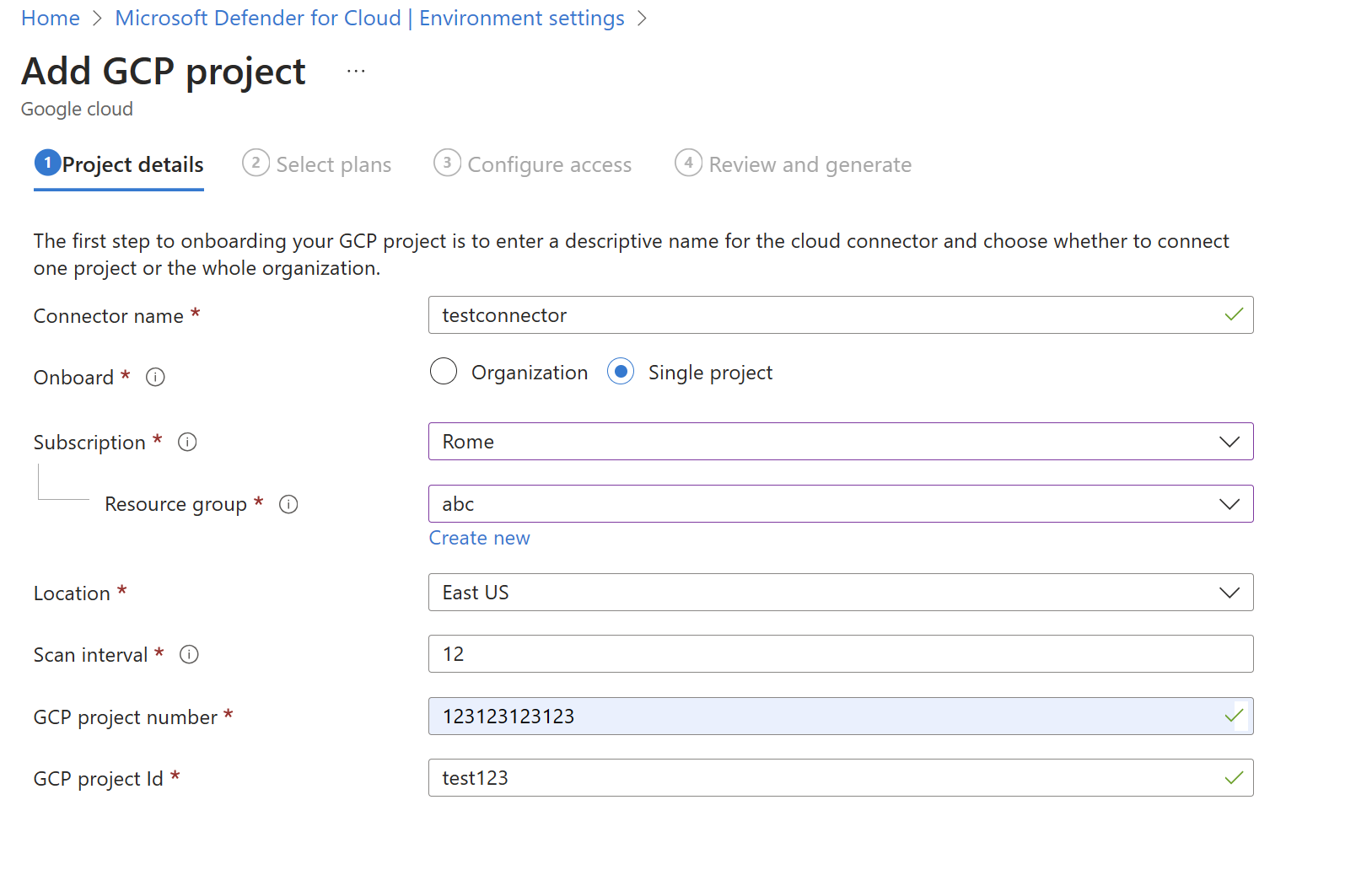

Bulut için Microsoft Defender ->Ortam ayarları ->Ortam ekle ->Google Bulut Platformu'na gidin.

Hesap ayrıntılarını doldurun.

Plan seç'e gidin, Kapsayıcılar planını açın ve Azure Arc için Defender algılayıcısının otomatik olarak sağlandığından emin olun.

Erişimi yapılandır'a gidin ve buradaki adımları izleyin.

gcloud betiği başarıyla çalıştırıldıktan sonra Oluştur'u seçin.

Not

Belirli bir GCP kümesini otomatik sağlamanın dışında tutabilirsiniz. Algılayıcı dağıtımı için ms_defender_container_exclude_agents , etiketi truedeğerine sahip kaynağa uygulayın. Aracısız dağıtım için, etiketi truedeğerine sahip kaynağa uygulayınms_defender_container_exclude_agentless.

Kapsayıcılar için Microsoft Defender'dan güvenlik uyarılarının simülasyonunu oluşturun

Desteklenen uyarıların tam listesi, tüm Bulut için Defender güvenlik uyarılarının başvuru tablosunda bulunur.

Bir güvenlik uyarısının benzetimini yapmak için kümeden aşağıdaki komutu çalıştırın:

kubectl get pods --namespace=asc-alerttest-662jfi039nBeklenen yanıt şeklindedir

No resource found.30 dakika içinde Bulut için Defender bu etkinliği algılar ve bir güvenlik uyarısı tetikler.

Not

Kapsayıcılar için Defender'da aracısız uyarıların benzetimini yapmak için Azure Arc önkoşul değildir.

Azure portalında Bulut için Microsoft Defender güvenlik uyarıları sayfasını açın ve ilgili kaynakta uyarıyı arayın:

Defender algılayıcısını kaldırma

Bunu veya herhangi bir Bulut için Defender uzantısını kaldırmak için otomatik sağlamayı kapatmak yeterli değildir:

- Otomatik sağlamayı etkinleştirmek, mevcut ve gelecekteki makineleri etkileyebilir.

- Bir uzantı için otomatik sağlamayı devre dışı bırakmak, yalnızca gelecekteki makineleri etkiler. Otomatik sağlama devre dışı bırakılarak hiçbir şey kaldırılamaz.

Not

Kapsayıcılar için Defender planını tamamen kapatmak için Ortam ayarları'na gidin ve Kapsayıcılar için Microsoft Defender planını devre dışı bırakın.

Bununla birlikte, Kapsayıcılar için Defender bileşenlerinin bundan sonra kaynaklarınıza otomatik olarak sağlanmadığından emin olmak için, Bulut için Microsoft Defender aracılar ve uzantılar için otomatik sağlamayı yapılandırma başlığında açıklandığı gibi uzantıların otomatik sağlamasını devre dışı bırakın.

Uzantıyı aşağıdaki sekmelerde açıklandığı gibi Azure portal, Azure CLI veya REST API kullanarak kaldırabilirsiniz.

Uzantıyı kaldırmak için Azure portalını kullanma

AKS için varsayılan Log Analytics çalışma alanı

Log Analytics çalışma alanı, Log Analytics çalışma alanında herhangi bir veri tutmadan kümeden Bulut için Defender'a veri göndermek için Bir veri işlem hattı olarak Defender algılayıcısı tarafından kullanılır. Sonuç olarak, kullanıcılar bu kullanım örneğinde faturalandırılamaz.

Defender algılayıcısı varsayılan log analytics çalışma alanını kullanır. Varsayılan Log Analytics çalışma alanınız yoksa, Defender algılayıcısı yüklendiğinde Bulut için Defender yeni bir kaynak grubu ve varsayılan çalışma alanı oluşturur. Varsayılan çalışma alanı bölgenize göre oluşturulur.

Varsayılan Log Analytics çalışma alanı ve kaynak grubu için adlandırma kuralı:

- Çalışma Alanı: DefaultWorkspace-[subscription-ID]-[geo]

- Kaynak Grubu: DefaultResourceGroup-[geo]

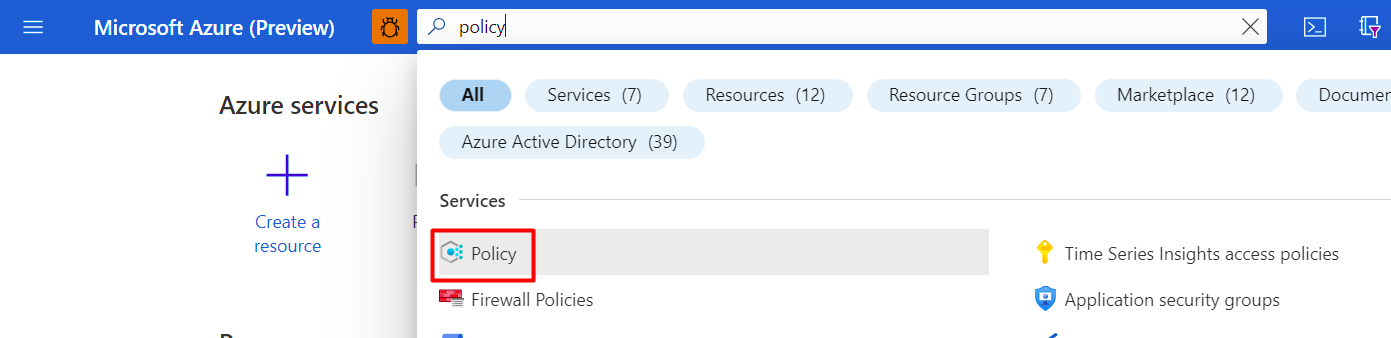

Özel çalışma alanı atama

Otomatik sağlama seçeneğini etkinleştirdiğinizde, varsayılan çalışma alanı otomatik olarak atanır. Azure İlkesi aracılığıyla özel bir çalışma alanı atayabilirsiniz.

Atanmış bir çalışma alanınız olup olmadığını denetlemek için:

Azure Portal’ında oturum açın.

İlke'yi arayın ve seçin.

Tanımlar'ı seçin.

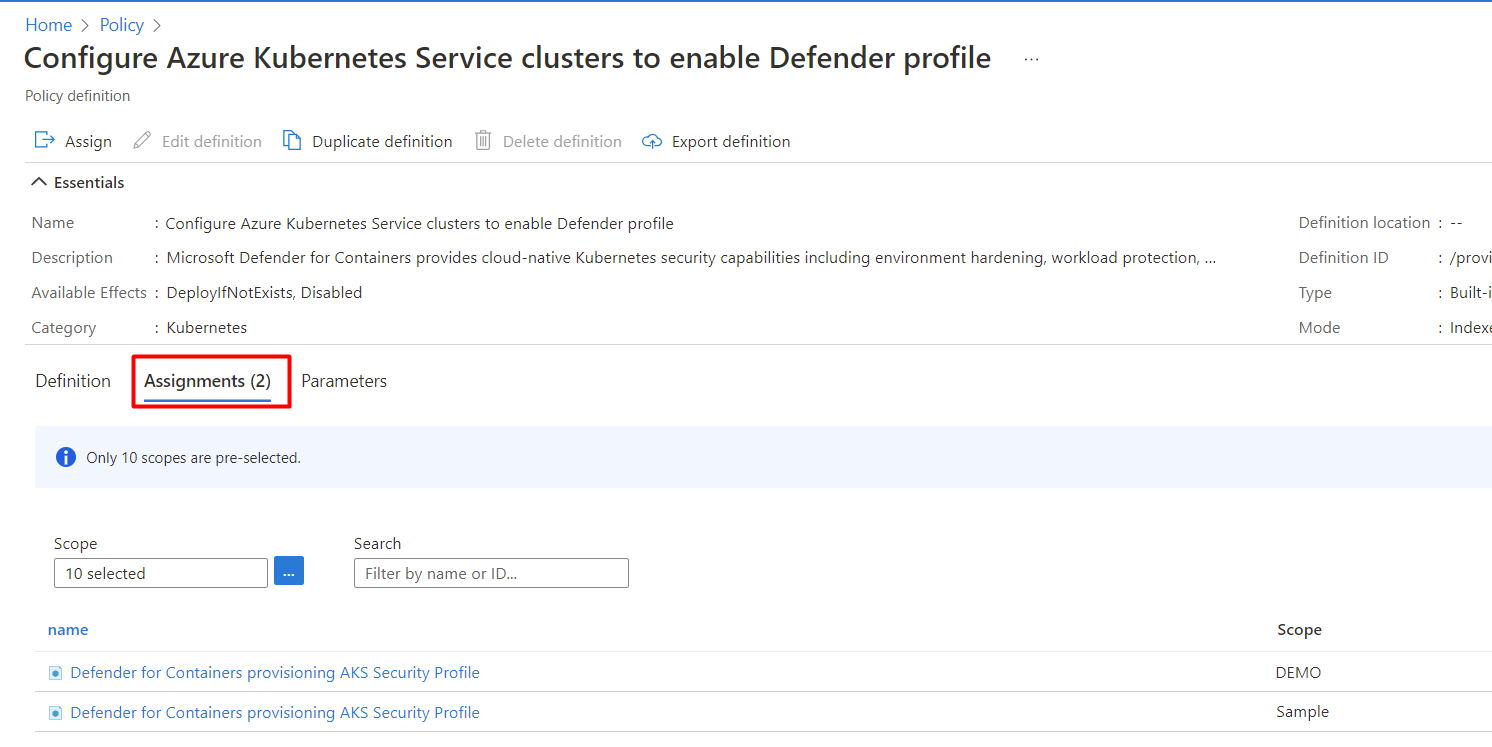

İlke kimliğini

64def556-fbad-4622-930e-72d1d5589bf5arayın.Defender profilini etkinleştirmek için Azure Kubernetes Service kümelerini yapılandır'ı seçin.

Ödev'i seçin.

İlke henüz ilgili kapsama atanmamışsa Özel çalışma alanıyla yeni atama oluşturma adımlarını izleyin. Öte yandan , ilke zaten atanmışsa ve bunu özel çalışma alanı kullanacak şekilde değiştirmek istiyorsanız, Atamayı özel çalışma alanıyla güncelleştirme adımlarını da izleyebilirsiniz.

Özel çalışma alanıyla yeni atama oluşturma

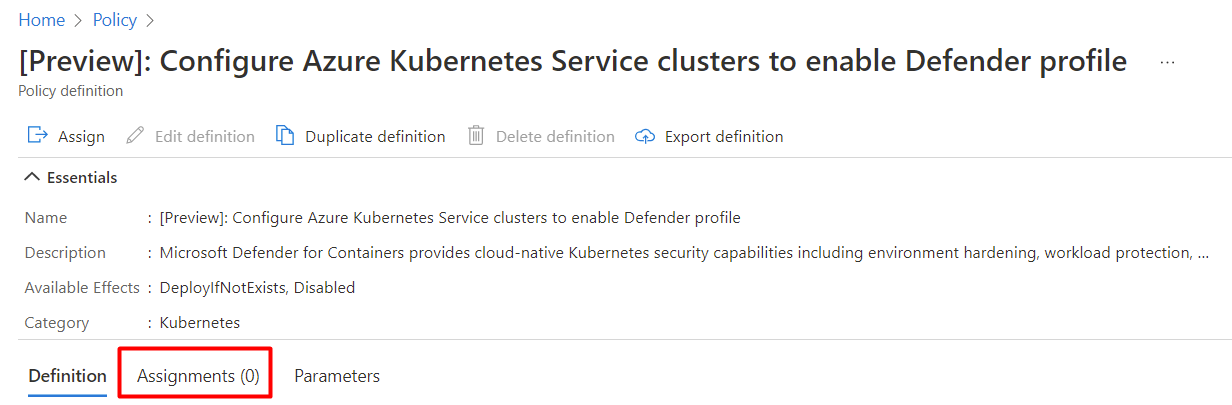

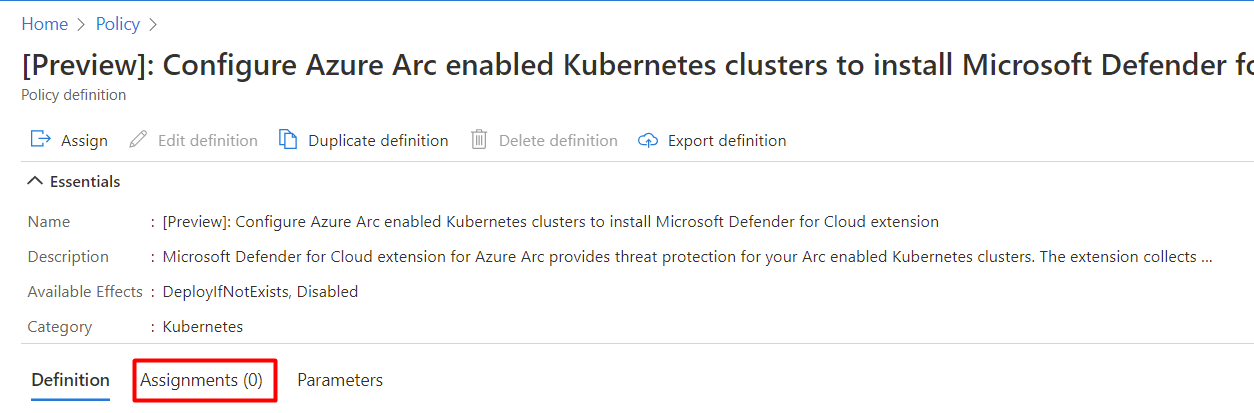

İlke atanmamışsa öğesini görürsünüz Assignments (0).

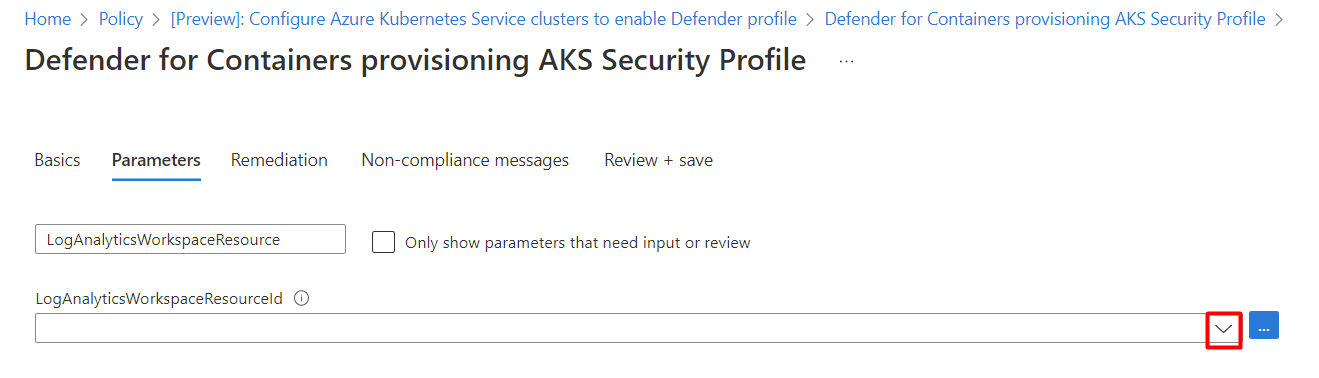

Özel çalışma alanı atamak için:

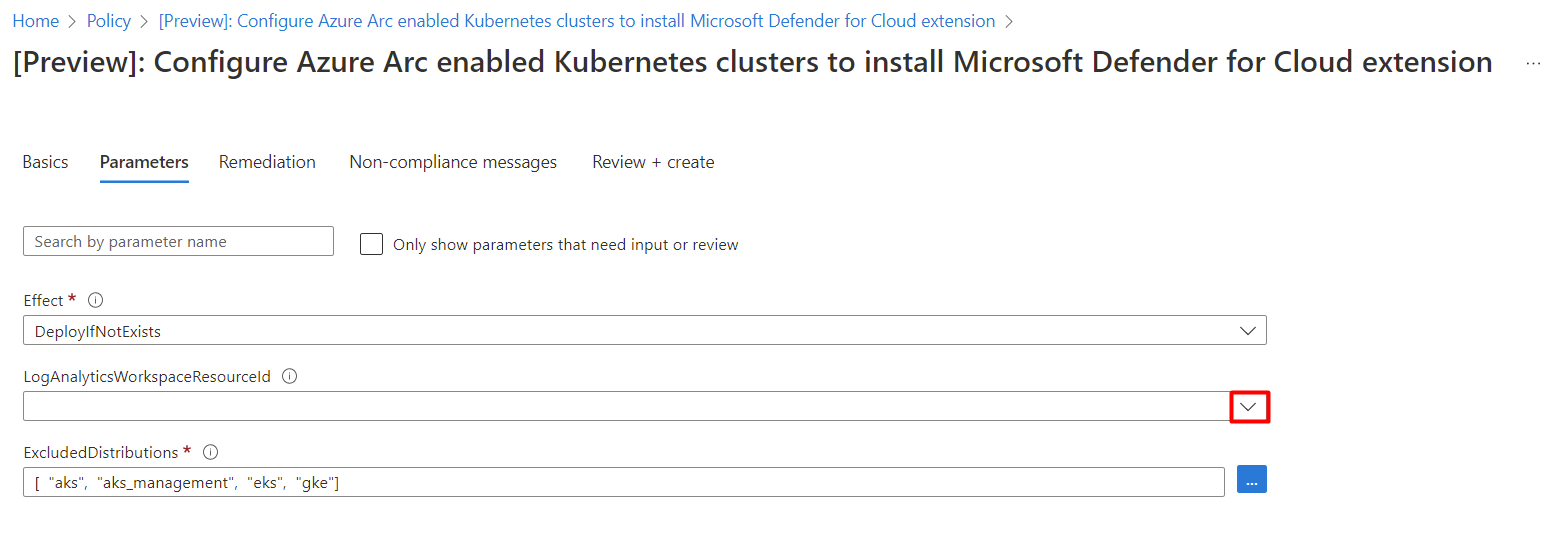

Ata'yı seçin.

Parametreler sekmesinde Yalnızca giriş veya gözden geçirme gerektiren parametreleri göster seçeneğinin seçimini kaldırın.

Açılan menüden Bir LogAnalyticsWorkspaceResource Kimliği seçin.

Gözden geçir ve oluştur’u seçin.

Oluştur'u belirleyin.

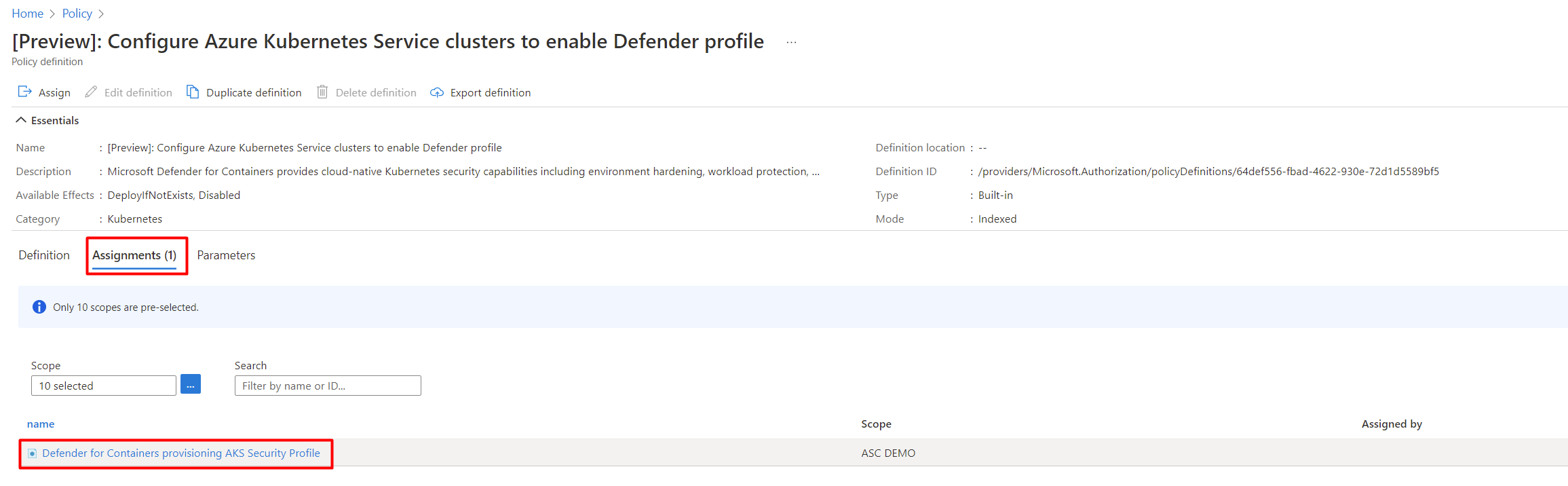

Atamayı özel çalışma alanıyla güncelleştirme

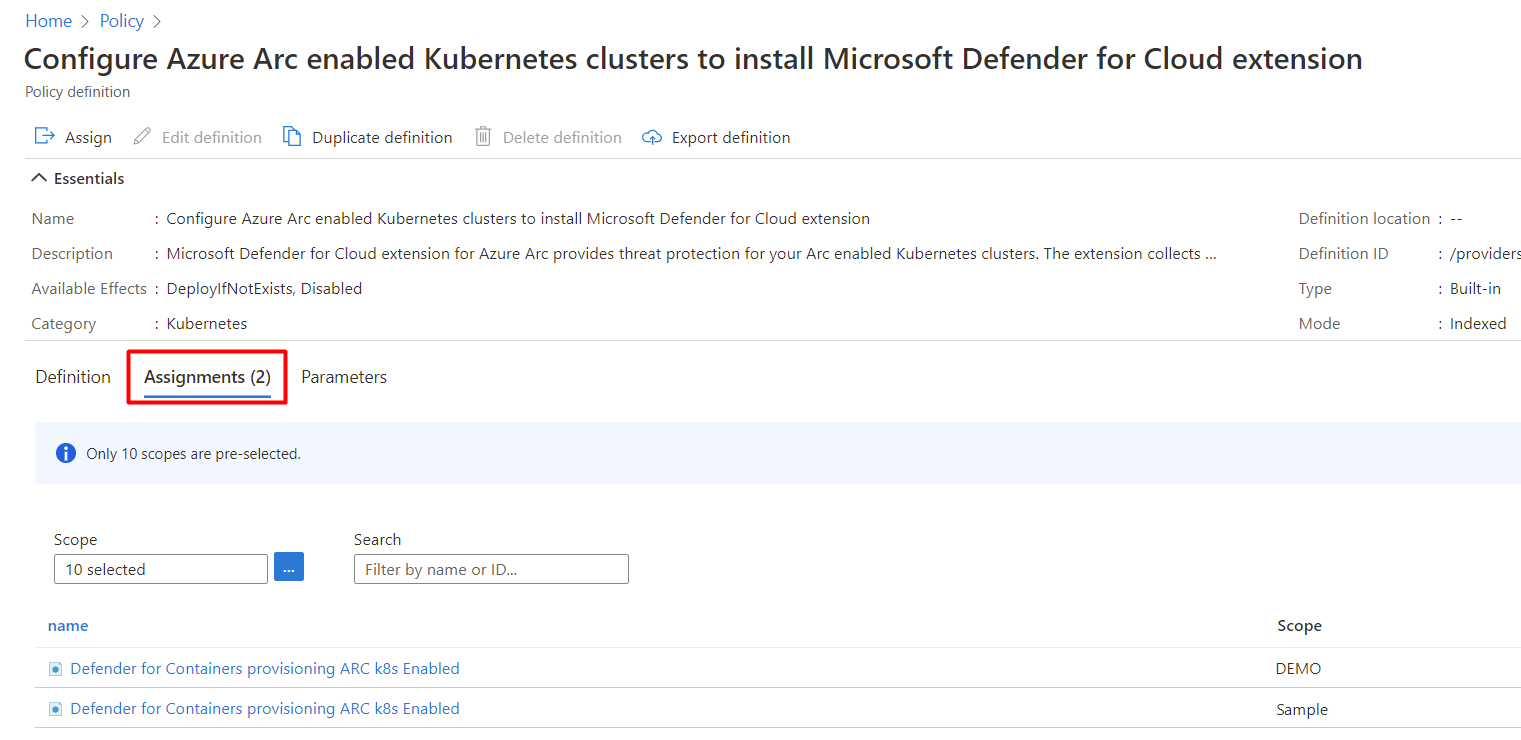

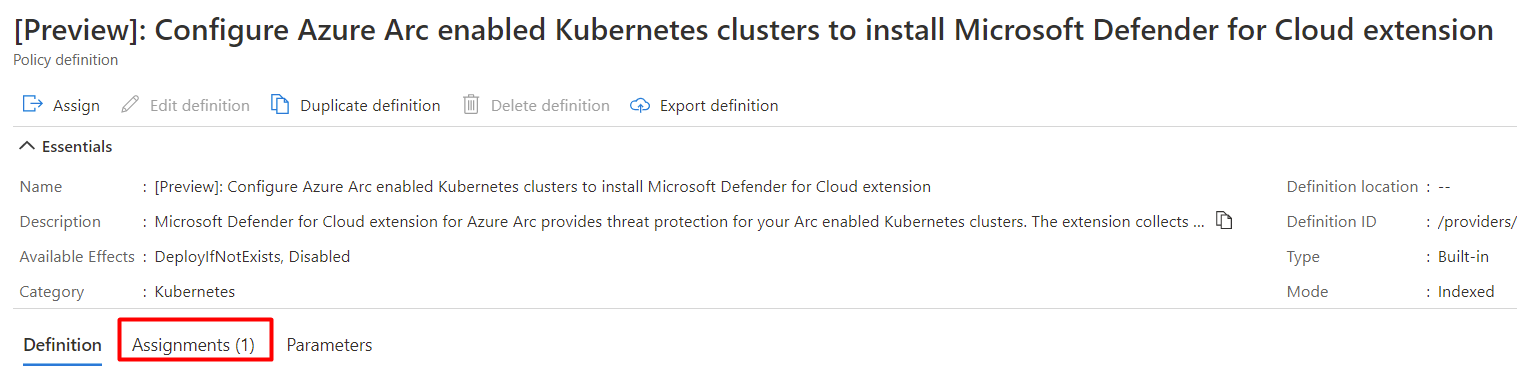

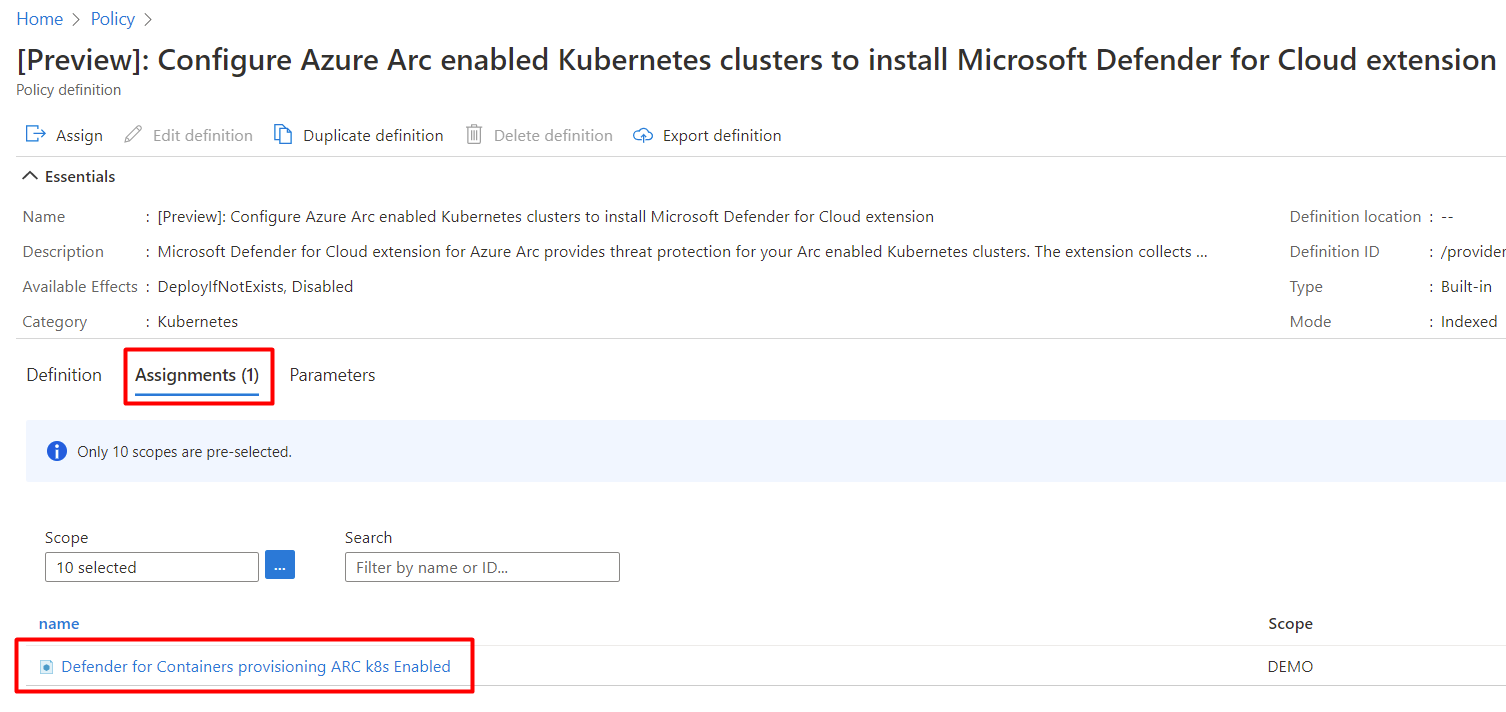

İlke zaten bir çalışma alanına atanmışsa, öğesini görürsünüz Assignments (1).

Not

Birden fazla aboneliğiniz varsa, sayı daha yüksek olabilir.

Özel çalışma alanı atamak için:

Arc için varsayılan Log Analytics çalışma alanı

Log Analytics çalışma alanı, Log Analytics çalışma alanında herhangi bir veri tutmadan kümeden Bulut için Defender'a veri göndermek için Bir veri işlem hattı olarak Defender algılayıcısı tarafından kullanılır. Sonuç olarak, kullanıcılar bu kullanım örneğinde faturalandırılamaz.

Defender algılayıcısı varsayılan log analytics çalışma alanını kullanır. Varsayılan Log Analytics çalışma alanınız yoksa, Defender algılayıcısı yüklendiğinde Bulut için Defender yeni bir kaynak grubu ve varsayılan çalışma alanı oluşturur. Varsayılan çalışma alanı bölgenize göre oluşturulur.

Varsayılan Log Analytics çalışma alanı ve kaynak grubu için adlandırma kuralı:

- Çalışma Alanı: DefaultWorkspace-[subscription-ID]-[geo]

- Kaynak Grubu: DefaultResourceGroup-[geo]

Özel çalışma alanı atama

Otomatik sağlama seçeneğini etkinleştirdiğinizde, varsayılan çalışma alanı otomatik olarak atanır. Azure İlkesi aracılığıyla özel bir çalışma alanı atayabilirsiniz.

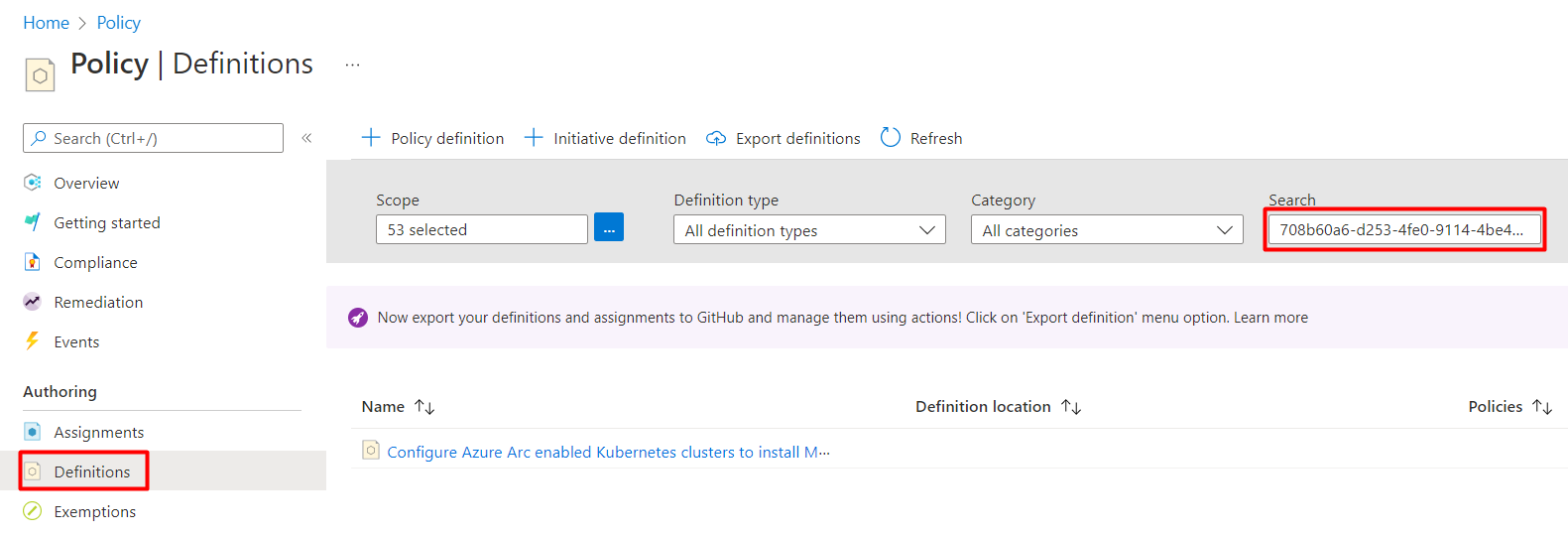

Atanmış bir çalışma alanınız olup olmadığını denetlemek için:

Azure Portal’ında oturum açın.

İlke'yi arayın ve seçin.

Tanımlar'ı seçin.

İlke kimliğini

708b60a6-d253-4fe0-9114-4be4c00f012carayın.Bulut için Microsoft Defender uzantısını yüklemek için Azure Arc özellikli Kubernetes kümelerini yapılandır'ı seçin..

Atamalar'ı seçin.

İlke henüz ilgili kapsama atanmamışsa Özel çalışma alanıyla yeni atama oluşturma adımlarını izleyin. Öte yandan , ilke zaten atanmışsa ve bunu özel çalışma alanı kullanacak şekilde değiştirmek istiyorsanız, Atamayı özel çalışma alanıyla güncelleştirme adımlarını da izleyebilirsiniz.

Özel çalışma alanıyla yeni atama oluşturma

İlke atanmamışsa öğesini görürsünüz Assignments (0).

Özel çalışma alanı atamak için:

Ata'yı seçin.

Parametreler sekmesinde Yalnızca giriş veya gözden geçirme gerektiren parametreleri göster seçeneğinin seçimini kaldırın.

Açılan menüden Bir LogAnalyticsWorkspaceResource Kimliği seçin.

Gözden geçir ve oluştur’u seçin.

Oluştur'u belirleyin.

Atamayı özel çalışma alanıyla güncelleştirme

İlke zaten bir çalışma alanına atanmışsa, öğesini görürsünüz Assignments (1).

Not

Birden fazla aboneliğiniz varsa, sayı daha yüksek olabilir. 1 veya daha yüksek bir sayıya sahipseniz, atama yine de ilgili kapsamda olmayabilir. Bu durumda, Özel çalışma alanıyla yeni atama oluşturma adımlarını izlemek istersiniz.

Özel çalışma alanı atamak için:

Defender algılayıcısını kaldırma

Bunu veya herhangi bir Bulut için Defender uzantısını kaldırmak için otomatik sağlamayı kapatmak yeterli değildir:

- Otomatik sağlamayı etkinleştirmek, mevcut ve gelecekteki makineleri etkileyebilir.

- Bir uzantı için otomatik sağlamayı devre dışı bırakmak, yalnızca gelecekteki makineleri etkiler. Otomatik sağlama devre dışı bırakılarak hiçbir şey kaldırılamaz.

Not

Kapsayıcılar için Defender planını tamamen kapatmak için Ortam ayarları'na gidin ve Kapsayıcılar için Microsoft Defender planını devre dışı bırakın.

Bununla birlikte, Kapsayıcılar için Defender bileşenlerinin bundan sonra kaynaklarınıza otomatik olarak sağlanmadığından emin olmak için, Bulut için Microsoft Defender aracılar ve uzantılar için otomatik sağlamayı yapılandırma başlığında açıklandığı gibi uzantıların otomatik sağlamasını devre dışı bırakın.

Uzantıyı, aşağıdaki sekmelerde açıklandığı gibi REST API veya Resource Manager şablonu kullanarak kaldırabilirsiniz.

DEFENDER algılayıcısını AKS'den kaldırmak için REST API kullanma

REST API kullanarak uzantıyı kaldırmak için aşağıdaki PUT komutunu çalıştırın:

https://management.azure.com/subscriptions/{{SubscriptionId}}/resourcegroups/{{ResourceGroup}}/providers/Microsoft.ContainerService/managedClusters/{{ClusterName}}?api-version={{ApiVersion}}

| Veri Akışı Adı | Açıklama | Zorunlu |

|---|---|---|

| SubscriptionId | Kümenin abonelik kimliği | Yes |

| ResourceGroup | Kümenin kaynak grubu | Yes |

| ClusterName | Kümenin adı | Yes |

| ApiVersion | API sürümü= 2022-06-01 olmalıdır > | Yes |

İstek gövdesi:

{

"location": "{{Location}}",

"properties": {

"securityProfile": {

"defender": {

"securityMonitoring": {

"enabled": false

}

}

}

}

}

İstek gövdesi parametreleri:

| Veri Akışı Adı | Açıklama | Zorunlu |

|---|---|---|

| konum | Kümenin konumu | Yes |

| properties.securityProfile.defender.securityMonitoring.enabled | Kümede Kapsayıcılar için Microsoft Defender'ın etkinleştirilip etkinleştirilmeyeceğini veya devre dışı bırakılıp bırakılmayacağını belirler | Yes |

Daha fazla bilgi edinin

Aşağıdaki bloglara göz atabilirsiniz:

- Bulut için Microsoft Defender ile Google Cloud iş yüklerinizi koruma

- Kapsayıcılar için Microsoft Defender'a giriş

- Çoklu bulut güvenliği için yeni bir ad: Bulut için Microsoft Defender

Sonraki adımlar

Kapsayıcılar için Defender'ı etkinleştirdiğinize göre şunları yapabilirsiniz:

- ACR görüntülerinizi güvenlik açıklarına karşı tarama

- Microsoft Defender Güvenlik Açığı Yönetimi ile AWS görüntülerinizi güvenlik açıklarına karşı tarayın

- Microsoft Defender Güvenlik Açığı Yönetimi ile GGP görüntülerinizi güvenlik açıklarına karşı tarama

- Kapsayıcılar için Defender hakkında sık sorulan sorulara göz atın.