Depolama için Microsoft Defender'ı etkinleştirme (klasik)

Bu makalede PowerShell, REST API ve diğerleri gibi çeşitli şablonları kullanarak aboneliklerinizde Depolama için Microsoft Defender'ı (Klasik) nasıl etkinleştirebileceğiniz ve yapılandırabileceğiniz açıklanmaktadır.

Ayrıca yeni Depolama için Microsoft Defender planına yükseltebilir ve Kötü Amaçlı Yazılım Tarama ve hassas veri tehdidi algılama gibi gelişmiş güvenlik özelliklerini kullanabilirsiniz. Yüksek hacimli işlemler için ek maliyetlerle depolama hesabı başına ücretlendirilen daha öngörülebilir ve ayrıntılı bir fiyatlandırma yapısından yararlanın. Bu yeni fiyatlandırma planı tüm yeni güvenlik özelliklerini ve algılamalarını da kapsar.

Not

İşlem başına veya depolama hesabı başına fiyatlandırma ile Depolama için Defender (klasik) kullanıyorsanız, bu özelliklere ve fiyatlandırmaya erişmek için yeni Depolama için Defender planına geçmeniz gerekir. Yeni Depolama için Defender planına geçiş hakkında bilgi edinin.

Depolama için Microsoft Defender, depolama hesaplarınıza erişmeye veya bu hesaplardan yararlanmaya yönelik olağan dışı ve zararlı olabilecek girişimleri algılayan, Azure'a özel bir güvenlik zekası katmanıdır. Bağlamsal güvenlik uyarıları sağlamak için gelişmiş tehdit algılama özelliklerini ve Microsoft Threat Intelligence verilerini kullanır. Bu uyarılar, algılanan tehditleri azaltmaya ve gelecekteki saldırıları önlemeye yönelik adımları da içerir.

Depolama için Microsoft Defender, Azure Blob Depolama, Azure Data Lake Storage ve Azure Dosyalar hizmetlerinin işlemlerini sürekli olarak analiz eder. Kötü amaçlı olabilecek etkinlikler algılandığında güvenlik uyarıları oluşturulur. Uyarılar, şüpheli etkinliğin ayrıntıları, uygun araştırma adımları, düzeltme eylemleri ve güvenlik önerileriyle birlikte Bulut için Microsoft Defender gösterilir.

Azure Blob Depolama için analiz edilen telemetri, Blob Al, Blob Koy, Kapsayıcı ACL'sini Al, Blobları Listele ve Blob Özelliklerini Al gibi işlem türlerini içerir. Çözümlenen Azure Dosyalar işlem türlerine örnek olarak Dosya Al, Dosya Oluştur, Dosyaları Listele, Dosya Özelliklerini Al ve Aralığı Koy verilebilir.

Depolama için Defender klasik, Depolama hesabı verilerine erişmez ve performansını etkilemez.

Depolama için Defender'ın avantajları, özellikleri ve sınırlamaları hakkında daha fazla bilgi edinin. Ayrıca Alan video serisindeki Bulut için Defender Depolama için Defender bölümünde Depolama için Defender hakkında daha fazla bilgi edinebilirsiniz.

Kullanılabilirlik

| Görünüş | Ayrıntılar |

|---|---|

| Sürüm durumu: | Genel kullanılabilirlik (GA) |

| Fiyatlandırma: | Depolama için Microsoft Defender, fiyatlandırma ayrıntılarında ve Azure portalındaki Defender planlarında gösterildiği gibi faturalandırılır |

| Korumalı depolama türleri: | Blob Depolama (Standart/Premium Depolama V2, Blok Blobları) Azure Dosyalar (REST API ve SMB üzerinden) Azure Data Lake Storage 2. Nesil (Hiyerarşik ad alanlarının etkinleştirildiği Standart/Premium hesaplar) |

| Bulut: |

Depolama için Microsoft Defender'ı ayarlama (klasik)

Abonelik için işlem başına fiyatlandırma ayarlama

İşlem başına Depolama için Defender fiyatlandırması için, mevcut ve yeni tüm depolama hesaplarının korunması için her abonelik için Depolama için Defender'ı etkinleştirmenizi öneririz. Yalnızca belirli hesapları korumak istiyorsanız, her hesap için Depolama için Defender'ı yapılandırın.

Aboneliklerinizde Depolama için Microsoft Defender'ı çeşitli yollarla yapılandırabilirsiniz:

Terraform şablonu

Terraform şablonu kullanarak işlem başına fiyatlandırma ile Depolama için Microsoft Defender'ı abonelik düzeyinde etkinleştirmek için, bu kod parçacığını şablonunuza abonelik kimliğiniz parent_id ile ekleyin:

resource "azapi_resource" "symbolicname" {

type = "Microsoft.Security/pricings@2022-03-01"

name = "StorageAccounts"

parent_id = "<subscriptionId>"

body = jsonencode({

properties = {

pricingTier = "Standard"

subPlan = "PerTransaction"

}

})

}

Planı devre dışı bırakmak için özellik değerini olarak ayarlayın pricingTier ve özelliğini kaldırınsubPlan.Free

ARM şablonu AzAPI başvurusu hakkında daha fazla bilgi edinin.

Bicep şablonu

Bicep kullanarak işlem başına fiyatlandırma ile Depolama için Microsoft Defender'ı abonelik düzeyinde etkinleştirmek için, Bicep şablonunuza aşağıdakileri ekleyin:

resource symbolicname 'Microsoft.Security/pricings@2022-03-01' = {

name: 'StorageAccounts'

properties: {

pricingTier: 'Standard'

subPlan: 'PerTransaction'

}

}

Planı devre dışı bırakmak için özellik değerini olarak ayarlayın pricingTier ve özelliğini kaldırınsubPlan.Free

Bicep şablonu AzAPI başvurusu hakkında daha fazla bilgi edinin.

ARM şablonu

ARM şablonu kullanarak işlem başına fiyatlandırma ile Depolama için Microsoft Defender'ı abonelik düzeyinde etkinleştirmek için bu JSON parçacığını ARM şablonunuzun kaynaklar bölümüne ekleyin:

{

"type": "Microsoft.Security/pricings",

"apiVersion": "2022-03-01",

"name": "StorageAccounts",

"properties": {

"pricingTier": "Standard",

"subPlan": "PerTransaction"

}

}

Planı devre dışı bırakmak için özellik değerini olarak ayarlayın pricingTier ve özelliğini kaldırınsubPlan.Free

ARM şablonu AzAPI başvurusu hakkında daha fazla bilgi edinin.

PowerShell

PowerShell kullanarak işlem başına fiyatlandırma ile Depolama için Microsoft Defender'ı abonelik düzeyinde etkinleştirmek için:

Henüz sahip değilseniz Azure Az PowerShell modülünü yükleyin.

Connect-AzAccountAzure hesabınızda oturum açmak için cmdlet'ini kullanın. Azure PowerShell ile Azure'da oturum açma hakkında daha fazla bilgi edinin.Aboneliğinizi Bulut için Microsoft Defender Kaynak Sağlayıcısına kaydetmek için şu komutları kullanın:

Set-AzContext -Subscription <subscriptionId> Register-AzResourceProvider -ProviderNamespace 'Microsoft.Security'değerini abonelik kimliğiniz ile değiştirin

<subscriptionId>.Cmdlet'iyle aboneliğiniz için Depolama için Microsoft Defender'u

Set-AzSecurityPricingetkinleştirin:Set-AzSecurityPricing -Name "StorageAccounts" -PricingTier "Standard"

İpucu

Abonelik için etkinleştirilen tüm Bulut için Defender planlarını görmek için (Az_Security) kullanabilirsiniz.GetAzSecurityPricing

Planı devre dışı bırakmak için özellik değerini olarak Freeayarlayın-PricingTier.

Bulut için Microsoft Defender ile PowerShell kullanma hakkında daha fazla bilgi edinin.

Azure CLI

Azure CLI kullanarak işlem başına fiyatlandırma ile Depolama için Microsoft Defender'ı abonelik düzeyinde etkinleştirmek için:

Henüz sahip değilseniz Azure CLI'yi yükleyin.

az loginAzure hesabınızda oturum açmak için komutunu kullanın. Azure CLI ile Azure'da oturum açma hakkında daha fazla bilgi edinin.Abonelik kimliğini ve adını ayarlamak için şu komutları kullanın:

az account set --subscription "<subscriptionId or name>"değerini abonelik kimliğiniz ile değiştirin

<subscriptionId>.Komutuyla aboneliğiniz için Depolama için Microsoft Defender'u

az security pricing createetkinleştirin:az security pricing create -n StorageAccounts --tier "standard"

İpucu

Aboneliğin az security pricing show etkinleştirildiği tüm Bulut için Defender planlarını görmek için komutunu kullanabilirsiniz.

Planı devre dışı bırakmak için özellik değerini olarak freeayarlayın-tier.

Komut hakkında az security pricing create daha fazla bilgi edinin.

REST API

Bulut için Microsoft Defender REST API'sini kullanarak işlem başına fiyatlandırma ile Depolama için Microsoft Defender'ı abonelik düzeyinde etkinleştirmek için şu uç nokta ve gövdeyle bir PUT isteği oluşturun:

PUT https://management.azure.com/subscriptions/{subscriptionId}/providers/Microsoft.Security/pricings/StorageAccounts?api-version=2022-03-01

{

"properties": {

"pricingTier": "Standard",

"subPlan": "PerTransaction"

}

}

değerini abonelik kimliğiniz ile değiştirin {subscriptionId} .

Planı devre dışı bırakmak için özellik değerini Free olarak ayarlayın -pricingTier ve parametresini subPlan kaldırın.

HTTP, Java, Go ve JavaScript'te REST API ile Defender planlarını güncelleştirme hakkında daha fazla bilgi edinin.

Depolama hesabı için işlem başına fiyatlandırma ayarlama

Depolama için Microsoft Defender'ı hesaplarınızdaki işlem başına fiyatlandırmayla çeşitli yollarla yapılandırabilirsiniz:

ARM şablonu

ARM şablonu kullanarak işlem başına fiyatlandırma ile belirli bir depolama hesabı için Depolama için Microsoft Defender'ı etkinleştirmek için hazırlanan Azure şablonunu kullanın.

Hesapta Depolama için Defender'ı devre dışı bırakmak istiyorsanız:

- Azure Portal’ında oturum açın.

- Depolama hesabınıza gidin.

- Depolama hesabı menüsünün Güvenlik + ağ bölümünde Bulut için Microsoft Defender'ı seçin.

- Devre Dışı Bırak'ı seçin.

PowerShell

PowerShell kullanarak işlem başına fiyatlandırma ile belirli bir depolama hesabı için Depolama için Microsoft Defender'ı etkinleştirmek için:

Henüz sahip değilseniz Azure Az PowerShell modülünü yükleyin.

Azure hesabınızda oturum açmak için Connect-AzAccount cmdlet'ini kullanın. Azure PowerShell ile Azure'da oturum açma hakkında daha fazla bilgi edinin.

cmdlet'iyle istenen depolama hesabı için Depolama için Microsoft Defender'u

Enable-AzSecurityAdvancedThreatProtectionetkinleştirin:Enable-AzSecurityAdvancedThreatProtection -ResourceId "/subscriptions/<subscription-id>/resourceGroups/<resource-group>/providers/Microsoft.Storage/storageAccounts/<storage-account>/",

<resource-group>ve<storage-account>değerlerini ortamınızın değerleriyle değiştirin<subscriptionId>.

Belirli bir depolama hesabı için işlem başına fiyatlandırmayı devre dışı bırakmak istiyorsanız cmdlet'ini Disable-AzSecurityAdvancedThreatProtection kullanın:

Disable-AzSecurityAdvancedThreatProtection -ResourceId "/subscriptions/<subscription-id>/resourceGroups/<resource-group>/providers/Microsoft.Storage/storageAccounts/<storage-account>/"

Bulut için Microsoft Defender ile PowerShell kullanma hakkında daha fazla bilgi edinin.

Azure CLI

Azure CLI kullanarak işlem başına fiyatlandırma ile belirli bir depolama hesabı için Depolama için Microsoft Defender'ı etkinleştirmek için:

Henüz sahip değilseniz Azure CLI'yi yükleyin.

az loginAzure hesabınızda oturum açmak için komutunu kullanın. Azure CLI ile Azure'da oturum açma hakkında daha fazla bilgi edinin.Komutuyla aboneliğiniz için Depolama için Microsoft Defender'u

az security atp storage updateetkinleştirin:az security atp storage update \ --resource-group <resource-group> \ --storage-account <storage-account> \ --is-enabled true

İpucu

Bir hesapta az security atp storage show Depolama için Defender'ın etkinleştirilip etkinleştirilmediğini görmek için komutunu kullanabilirsiniz.

Aboneliğinizde Depolama için Microsoft Defender'ı devre dışı bırakmak için komutunu az security atp storage update kullanın:

az security atp storage update \

--resource-group <resource-group> \

--storage-account <storage-account> \

--is-enabled false

az security atp storage komutu hakkında daha fazla bilgi edinin.

İşlem başına plandaki korumalı bir abonelikten depolama hesabını hariç tutma

İşlem başına fiyatlandırma için bir abonelikte Depolama için Microsoft Defender'ı etkinleştirdiğinizde, bu abonelikteki tüm geçerli ve gelecekteki Azure Depolama hesapları korunur. Azure portalını, PowerShell'i veya Azure CLI'yı kullanarak belirli depolama hesaplarını Depolama için Defender korumalarının dışında tutabilirsiniz.

Aboneliğin tamamında Depolama için Defender'ı etkinleştirmenizi ve bu abonelikteki tüm mevcut ve gelecekteki depolama hesaplarını korumanızı öneririz. Ancak, bazı durumlarda kişiler belirli depolama hesaplarını Defender korumasının dışında tutmak ister.

Depolama hesaplarının korumalı aboneliklerden dışlanması için şunların yapılması gerekir:

- Abonelik etkinleştirmesini devralmayı engellemek için bir etiket ekleyin.

- Depolama için Defender'ı devre dışı bırakın (klasik).

Not

Depolama için Defender klasik planının dışında tutmak istediğiniz depolama hesaplarınız varsa yeni Depolama için Defender planına yükseltmeyi göz önünde bulundurun. İşlem ağırlıklı hesaplar için maliyet tasarrufu yapmakla kalmaz, gelişmiş güvenlik özelliklerine de erişim elde edersiniz. Yeni plana geçişin avantajları hakkında daha fazla bilgi edinin.

Depolama için Defender klasik sürümünde dışlanan depolama hesapları, yeni plana geçiş yaptığınızda otomatik olarak dışlanmaz.

İşlem başına fiyatlandırması olan bir abonelikte Azure Depolama hesabı korumasını dışlama

Azure Depolama hesabını Depolama için Microsoft Defender'ın (klasik) dışında tutmak için şunları kullanabilirsiniz:

Azure Depolama hesabını dışlamak için PowerShell kullanma

Azure Az PowerShell modülü yüklü değilse, Azure PowerShell belgelerinde yer alan yönergeleri kullanarak yükleyin.

Kimliği doğrulanmış bir hesap kullanarak Azure PowerShell ile

Connect-AzAccountoturum açma bölümünde açıklandığı gibi cmdlet ile Azure'a bağlanın.Depolama hesabında AzDefenderPlanAutoEnable etiketini cmdlet ile

Update-AzTagtanımlayın (ResourceId değerini ilgili depolama hesabının kaynak kimliğiyle değiştirin):Update-AzTag -ResourceId <resourceID> -Tag @{"AzDefenderPlanAutoEnable" = "off"} -Operation MergeBu aşamayı atlarsanız, etiketlenmemiş kaynaklarınız abonelik düzeyi etkinleştirme ilkesinden günlük güncelleştirmeleri almaya devam eder. Bu ilke, hesapta Depolama için Defender'a yeniden olanak tanır. Azure kaynaklarınızı ve yönetim hiyerarşinizi düzenlemek için etiketleri kullanma bölümünde etiketler hakkında daha fazla bilgi edinin.

cmdlet'iyle

Disable-AzSecurityAdvancedThreatProtectionilgili abonelikte istenen hesap için Depolama için Microsoft Defender'ı devre dışı bırakın (aynı kaynak kimliğini kullanarak):Disable-AzSecurityAdvancedThreatProtection -ResourceId <resourceId>Bu cmdlet hakkında daha fazla bilgi edinin.

Azure Depolama hesabını dışlamak için Azure CLI kullanma

Azure CLI yüklü değilse, Azure CLI belgelerinde yer alan yönergeleri kullanarak yükleyin.

Kimliği doğrulanmış bir hesap kullanarak Azure CLI ile oturum açma bölümünde açıklandığı gibi komutuyla

loginAzure'a bağlanın ve sorulduğunda hesap kimlik bilgilerinizi girin:az loginDepolama hesabında AzDefenderPlanAutoEnable etiketini komutuyla tanımlayın (ResourceId değerini ilgili depolama hesabının kaynak kimliğiyle

tag updatedeğiştirin):az tag update --resource-id MyResourceId --operation merge --tags AzDefenderPlanAutoEnable=offBu aşamayı atlarsanız, etiketlenmemiş kaynaklarınız abonelik düzeyi etkinleştirme ilkesinden günlük güncelleştirmeleri almaya devam eder. Bu ilke, hesapta Depolama için Defender'a yeniden olanak tanır.

İpucu

az tag içindeki etiketler hakkında daha fazla bilgi edinin.

komutuyla

security atp storage(aynı kaynak kimliğini kullanarak) ilgili abonelikte istenen hesap için Depolama için Microsoft Defender'ı devre dışı bırakın:az security atp storage update --resource-group MyResourceGroup --storage-account MyStorageAccount --is-enabled falseBu komut hakkında daha fazla bilgi edinin.

Azure Databricks Depolama hesabını dışlama

Etkin bir Databricks çalışma alanını dışlama

Plan bir abonelikte zaten etkinleştirildiğinde, Depolama için Microsoft Defender belirli etkin Databricks çalışma alanı depolama hesaplarını dışlayabilir.

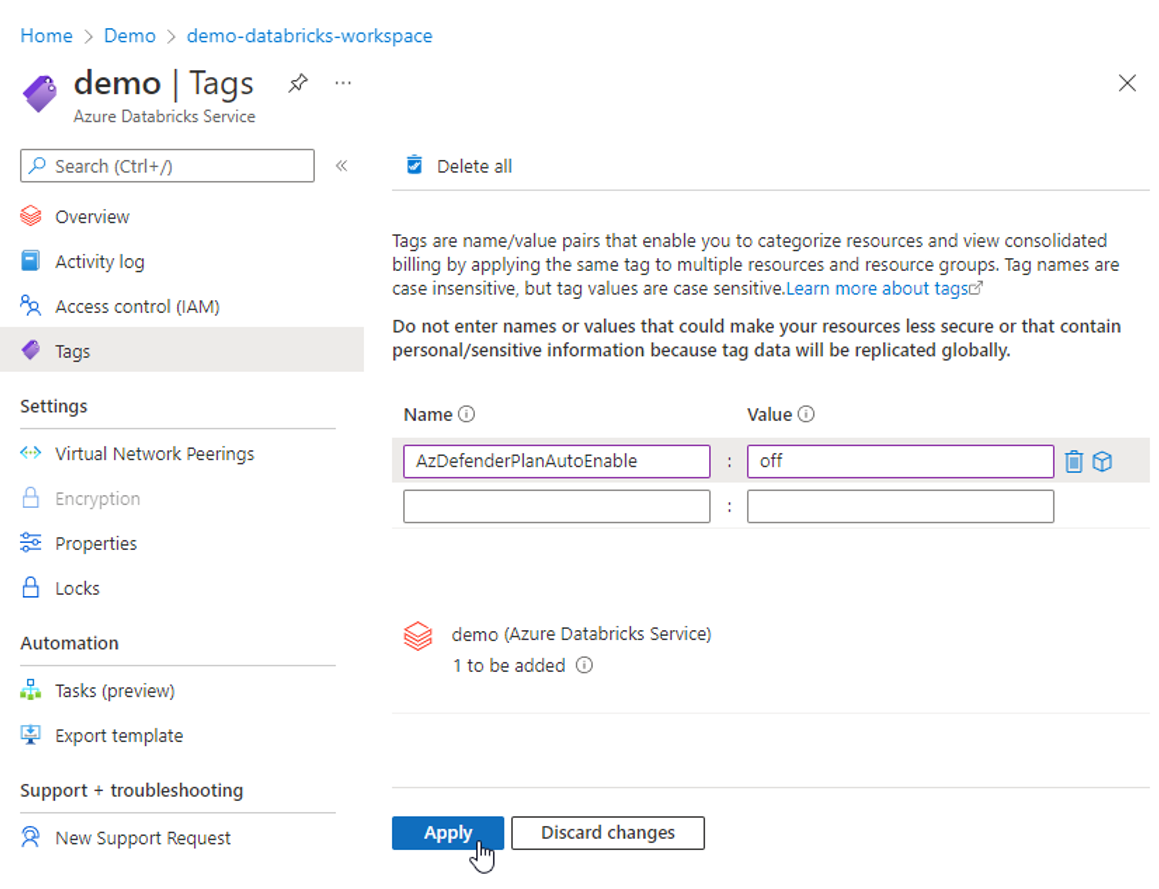

Etkin bir Databricks çalışma alanını dışlamak için:

Azure Portal’ında oturum açın.

Azure Databricks>>

Your Databricks workspaceEtiketleri'ne gidin.Ad alanına girin

AzDefenderPlanAutoEnable.Değer alanına girin

offve Uygula'yı seçin.

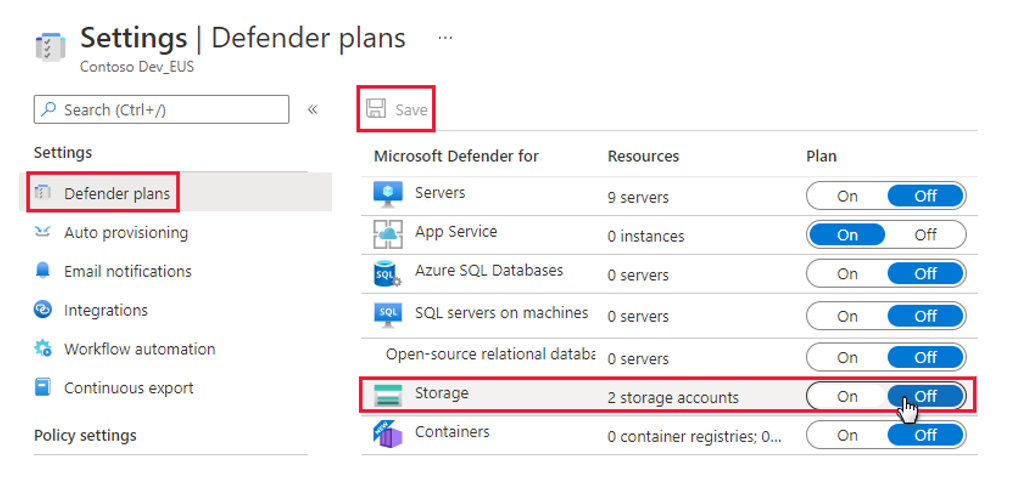

Bulut için Microsoft Defender> Environment ayarları'na >

Your subscriptiongidin.Depolama için Defender planını Kapalı duruma getirin ve Kaydet'i seçin.

Desteklenen yöntemlerden birini kullanarak Depolama için Defender'ı (klasik) yeniden etkinleştirin (Azure portalından Depolama için Defender klasik'i etkinleştiremezsiniz).

Etiketler Databricks çalışma alanının Depolama hesabı tarafından devralınır ve Depolama için Defender'ın açılmasını önler.

Not

Etiketler doğrudan Databricks Depolama hesabına veya Yönetilen Kaynak Grubuna eklenemez.

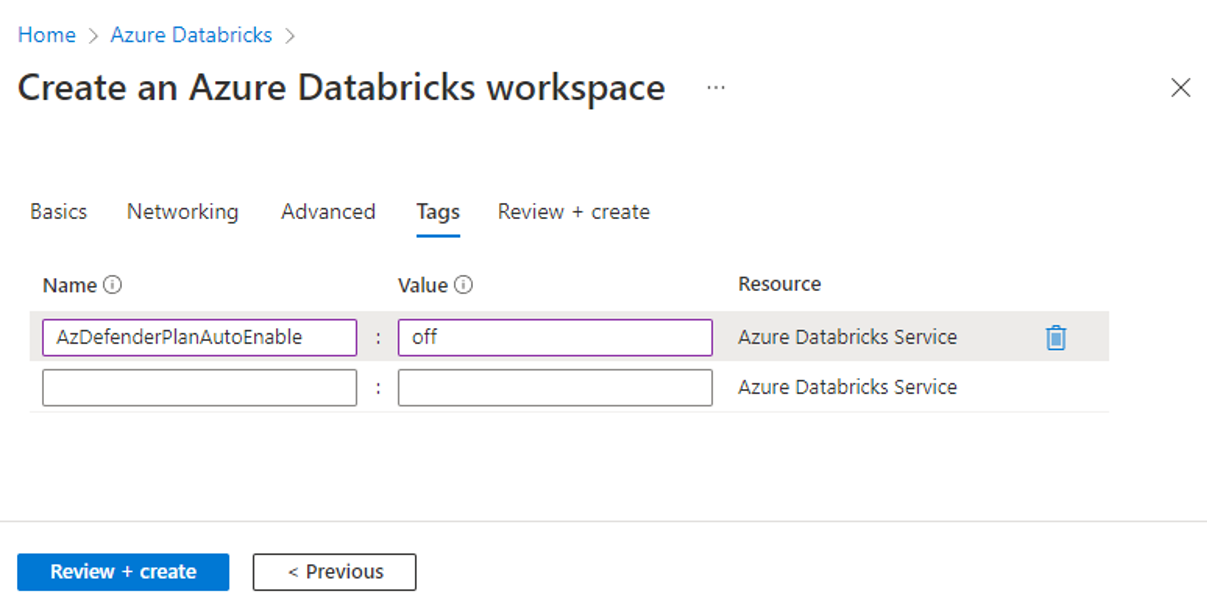

Yeni bir Databricks çalışma alanı depolama hesabında otomatik geçişi engelleme

Yeni bir Databricks çalışma alanı oluşturduğunuzda, Depolama için Microsoft Defender hesabınızın otomatik olarak etkinleştirilmesini engelleyen bir etiket ekleyebilirsiniz.

Yeni bir Databricks çalışma alanı depolama hesabında otomatik etkinleştirmeyi önlemek için:

Yeni bir Azure Databricks çalışma alanı oluşturmak için bu adımları izleyin.

Etiketler sekmesinde adlı

AzDefenderPlanAutoEnablebir etiket girin.değerini

offgirin.

Yeni Azure Databricks çalışma alanınızı oluşturmak için yönergeleri takip etmeye devam edin.

Depolama için Microsoft Defender hesabı Databricks çalışma alanının etiketini devralır ve bu da Depolama için Defender'ın otomatik olarak açılmasını engeller.

Sonraki adımlar

- Azure Depolama uyarılarına göz atın

- Depolama için Defender'ın özellikleri ve avantajları hakkında bilgi edinin

- Depolama için Defender klasik hakkında sık sorulan sorulara göz atın.