DRS ve CRS kural gruplarını ve kurallarını Web Uygulaması Güvenlik Duvarı

Makale

02/02/2024

17 katılımcı

Geri Bildirim

Bu makalede

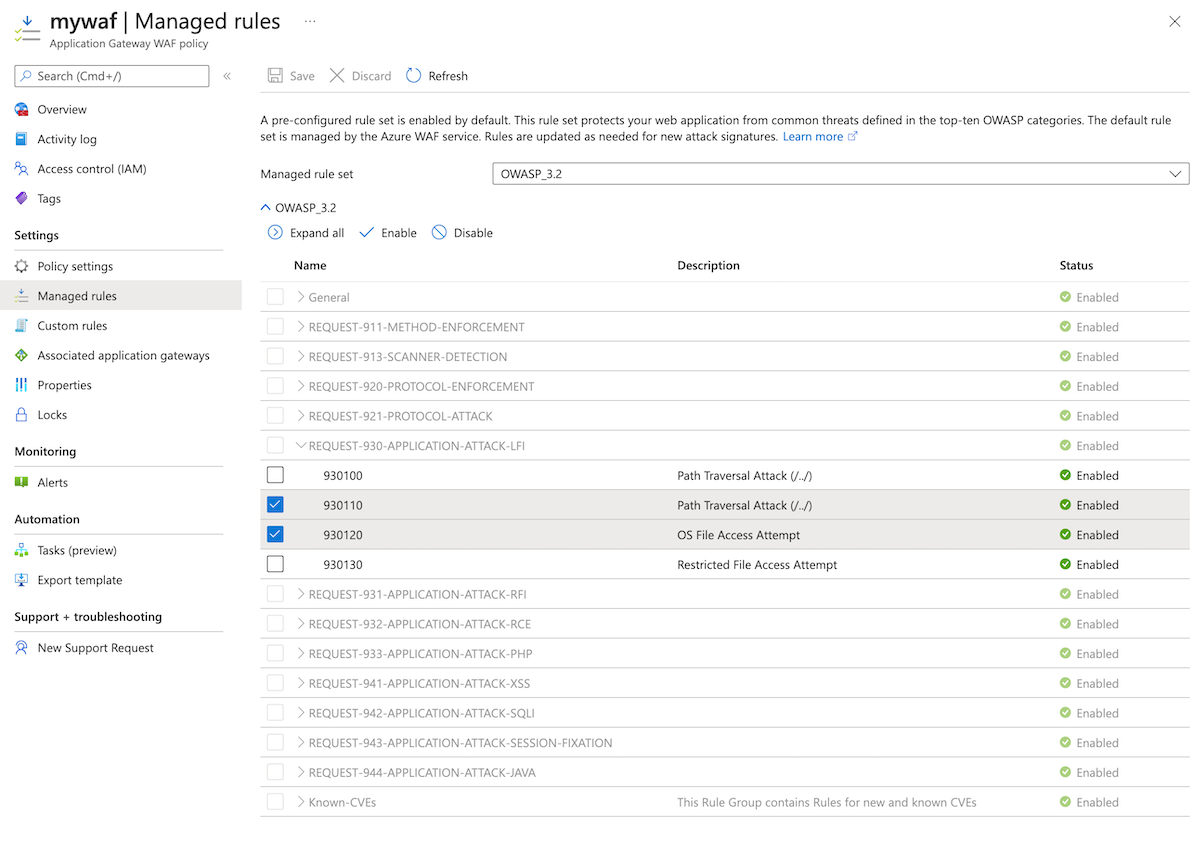

Application Gateway web uygulaması güvenlik duvarındaki (WAF) Azure tarafından yönetilen kural kümeleri, web uygulamalarını yaygın güvenlik açıklarından ve açıklardan yararlanmalardan etkin bir şekilde korur. Azure tarafından yönetilen bu kural kümeleri, yeni saldırı imzalarına karşı koruma sağlamak için gereken güncelleştirmeleri alır. Varsayılan kural kümesi, Microsoft Tehdit Bilgileri Toplama kurallarını da içerir. Microsoft Intelligence ekibi bu kuralları yazmak için işbirliği yaparak gelişmiş kapsam, belirli güvenlik açığı düzeltme ekleri ve geliştirilmiş hatalı pozitif azaltma sağlar.

Ayrıca, OWASP çekirdek kural kümeleri 3.2, 3.1, 3.0 veya 2.2.9 temelinde tanımlanan kuralları kullanma seçeneğiniz de vardır.

Kuralları tek tek devre dışı bırakabilir veya her kural için belirli eylemler ayarlayabilirsiniz. Bu makalede, kullanılabilir geçerli kurallar ve kural kümeleri listeleniyor. Yayımlanan bir kural kümesi için güncelleştirme gerekiyorsa burada belgeleyeceğiz.

Not

Bir kural kümesi sürümünden başka bir kural kümesine geçiş yaparken devre dışı bırakılan ve etkinleştirilen tüm kural ayarları, geçiş yaptığınız kural kümesi için varsayılan değere döner. Başka bir deyişle, bir kuralı daha önce devre dışı bırakmış veya etkinleştirmişseniz, yeni kural kümesi sürümüne geçtikten sonra kuralı devre dışı bırakmanız veya yeniden etkinleştirmeniz gerekir.

Varsayılan kural kümeleri

Azure tarafından yönetilen Varsayılan Kural Kümesi (DRS), aşağıdaki tehdit kategorilerine karşı kurallar içerir:

Siteler arası betik çalıştırma

Java saldırıları

Yerel dosya ekleme

PHP ekleme saldırıları

Uzaktan komut yürütme

Uzak dosya ekleme

Oturum sabitleme

SQL ekleme koruması

Protokol saldırganları Kural kümesine yeni saldırı imzaları eklendiğinde DRS'nin sürüm numarası artar.

Microsoft Threat Intelligence Toplama kuralları

Microsoft Tehdit Bilgileri Toplama kuralları, daha fazla kapsam, belirli güvenlik açıklarına yönelik düzeltme ekleri ve daha iyi hatalı pozitif azaltma sağlamak için Microsoft Tehdit Bilgileri ekibiyle ortaklaşa yazılır.

Not

Application Gateway WAF'de 2.1 kullanmaya başlarken WAF'yi ayarlamak için lütfen aşağıdaki kılavuzu kullanın. Kuralların ayrıntıları bundan sonra açıklanmaktadır.

Kural Kimliği

Kural Grubu

Açıklama

Ayrıntılar

942110

SQLI

SQL Ekleme Saldırısı: Yaygın Ekleme Testi Algılandı

Devre Dışı Bırak, MSTIC kuralıyla değiştirildi 99031001

942150

SQLI

SQL Kodu Ekleme Saldırısı

Devre Dışı Bırak, MSTIC kuralıyla değiştirildi 99031003

942260

SQLI

3/2'de temel SQL kimlik doğrulaması atlama girişimlerini algılar

Devre Dışı Bırak, MSTIC kuralıyla değiştirildi 99031004

942430

SQLI

Kısıtlanmış SQL Karakter Anomalisi Algılama (args): Özel karakter sayısı aşıldı (12)

Devre dışı bırak, Çok fazla hatalı pozitif.

942440

SQLI

SQL Açıklama Sırası Algılandı

Devre Dışı Bırak, MSTIC kuralıyla değiştirildi 99031002

99005006

MS-ThreatIntel-WebShells

Spring4Shell Etkileşim Girişimi

SpringShell güvenlik açığına karşı önlemek için kuralı etkin tutun

99001014

MS-ThreatIntel-CVEs

Spring Cloud yönlendirme-ifadesi ekleme girişimi CVE-2022-22963

SpringShell güvenlik açığına karşı önlemek için kuralı etkin tutun

99001015

MS-ThreatIntel-WebShells

Spring Framework güvenli olmayan sınıf nesnesi yararlanma girişimi CVE-2022-22965

SpringShell güvenlik açığına karşı önlemek için kuralı etkin tutun

99001016

MS-ThreatIntel-WebShells

Spring Cloud Gateway Aktüatör ekleme girişimi CVE-2022-22947

SpringShell güvenlik açığına karşı önlemek için kuralı etkin tutun

99001017

MS-ThreatIntel-CVEs

Apache Struts dosya karşıya yükleme açıklarından yararlanma girişimi CVE-2023-50164

Apache Struts güvenlik açığına karşı önlem almak için eylemi Engelle olarak ayarlayın. Anomali Puanı bu kural için desteklenmiyor.

Çekirdek kural kümeleri

Application Gateway WAF varsayılan olarak CRS 3.2 ile önceden yapılandırılmış olarak gelir, ancak desteklenen diğer CRS sürümlerini kullanmayı seçebilirsiniz.

CRS 3.2, Java eklemelerine karşı savunma sağlayan yeni bir altyapı ve yeni kural kümeleri, ilk dosya yükleme denetimleri kümesi ve CRS'nin önceki sürümleriyle karşılaştırıldığında daha az hatalı pozitif sonuç sunar. Kuralları gereksinimlerinize uyacak şekilde de özelleştirebilirsiniz. Yeni Azure WAF altyapısı hakkında daha fazla bilgi edinin.

WAF, aşağıdaki web güvenlik açıklarına karşı koruma sağlar:

SQL ekleme saldırıları

Siteler arası betik saldırıları

Komut ekleme, HTTP isteği kaçakçılığı, HTTP yanıt bölme ve uzak dosya ekleme gibi diğer yaygın saldırılar

HTTP protokolü ihlalleri

Eksik ana bilgisayar kullanıcı aracısı ve kabul üst bilgileri gibi HTTP protokolü anomalileri

Botlar, gezginler ve tarayıcıları

Yaygın uygulama yanlış yapılandırmaları (örneğin, Apache ve IIS)

Yönetilen kural kümelerini ayarlama

WAF ilkelerinizde algılama modunda hem DRS hem de CRS varsayılan olarak etkinleştirilir. Uygulama gereksinimlerinizi karşılamak için Yönetilen Kural Kümesi içindeki tek tek kuralları devre dışı bırakabilir veya etkinleştirebilirsiniz. Kural başına belirli eylemleri de ayarlayabilirsiniz. DRS/CRS blok, günlük ve anomali puan eylemlerini destekler. Bot Yöneticisi kural kümesi izin verme, engelleme ve günlük eylemlerini destekler.

Bazen WAF değerlendirmesinden bazı istek özniteliklerini atlamanız gerekebilir. Yaygın bir örnek, kimlik doğrulaması için kullanılan Active Directory tarafından eklenen belirteçlerdir. Dışlamaları, belirli WAF kuralları değerlendirildiğinde uygulanacak veya tüm WAF kurallarının değerlendirmesine genel olarak uygulanacak şekilde yapılandırabilirsiniz. Dışlama kuralları tüm web uygulamanız için geçerlidir. Daha fazla bilgi için bkz. Application Gateway dışlama listeleriyle Web Uygulaması Güvenlik Duvarı (WAF).

Varsayılan olarak, BIR istek bir kuralla eşleştiğinde DRS sürüm 2.1 / CRS sürüm 3.2 ve üzeri anomali puanlama kullanır. CRS 3.1 ve altı varsayılan olarak eşleşen istekleri engeller. Ayrıca, Çekirdek Kural Kümesindeki önceden yapılandırılmış kurallardan herhangi birini atlamak istiyorsanız, özel kurallar aynı WAF ilkesinde yapılandırılabilir.

Özel kurallar, Temel Kural Kümesindeki kurallar değerlendirilmeden önce her zaman uygulanır. bir istek özel bir kuralla eşleşiyorsa, ilgili kural eylemi uygulanır. İstek engellenir veya arka uca geçirilir. Çekirdek Kural Kümesindeki başka hiçbir özel kural veya kural işlenmez.

Anomali puanlaması

CRS veya DRS 2.1 ve üzerini kullandığınızda WAF'niz varsayılan olarak anomali puanlaması kullanacak şekilde yapılandırılır. WAF'niz önleme modundayken bile herhangi bir kuralla eşleşen trafik hemen engellenmez. Bunun yerine, OWASP kural kümeleri her kural için bir önem derecesi tanımlar: Kritik, Hata, Uyarı veya Bildirim. Önem derecesi, istek için anomali puanı olarak adlandırılan sayısal bir değeri etkiler:

Kural önem derecesi

Anomali puanına katkıda bulunan değer

Kritik

5

Hata

4

Uyarı

3

Not

2

Anomali puanı 5 veya daha büyükse ve WAF Önleme modundaysa istek engellenir. Anomali puanı 5 veya daha büyükse ve WAF Algılama modundaysa istek günlüğe kaydedilir ancak engellenmez.

Örneğin, genel anomali puanı 5 olduğundan WAF'nin Önleme modunda bir isteği engellemesi için tek bir Kritik kural eşleşmesi yeterlidir. Ancak, bir Uyarı kuralı eşleşmesi anomali puanını yalnızca 3 artırır ve bu da trafiği engellemek için tek başına yeterli değildir. Bir anomali kuralı tetiklendiğinde, günlüklerde "Eşleştirildi" eylemi gösterilir. Anomali puanı 5 veya daha büyükse WAF ilkesinin Önleme veya Algılama modunda olmasına bağlı olarak "Engellendi" veya "Algılandı" eylemiyle tetiklenen ayrı bir kural vardır. Daha fazla bilgi için bkz . Anomali Puanlama modu .

DRS 2.1

DRS 2.1 kuralları, DRS'nin önceki sürümlerinden daha iyi koruma sağlar. Microsoft Threat Intelligence ekibi tarafından geliştirilen daha fazla kural ve hatalı pozitif sonuçları azaltmak için imzalarda yapılan güncelleştirmeleri içerir. Ayrıca yalnızca URL kodunu çözmenin ötesinde dönüştürmeleri de destekler.

DRS 2.1, aşağıdaki tabloda gösterildiği gibi 17 kural grubu içerir. Her grup birden çok kural içerir ve tek tek kurallar, kural grupları veya kural kümesinin tamamı için davranışı özelleştirebilirsiniz.

OWASP CRS 3.2

CRS 3.2, aşağıdaki tabloda gösterildiği gibi 14 kural grubu içerir. Her grup, devre dışı bırakılabilir birden çok kural içerir. Kural kümesi OWASP CRS 3.2.0 sürümünü temel alır.

Not

CRS 3.2 yalnızca WAF_v2 SKU'da kullanılabilir. CRS 3.2 yeni Azure WAF altyapısında çalıştığından CRS 3.1 veya önceki bir sürüme düşüremezsiniz. Eski sürüme düşürmeniz gerekiyorsa Azure Desteği'ne başvurun.

OWASP CRS 3.1

CRS 3.1, aşağıdaki tabloda gösterildiği gibi 14 kural grubu içerir. Her grup, devre dışı bırakılabilir birden çok kural içerir. Kural kümesi OWASP CRS 3.1.1 sürümünü temel alır.

Not

CRS 3.1 yalnızca WAF_v2 SKU'da kullanılabilir.

OWASP CRS 3.0

CRS 3.0, aşağıdaki tabloda gösterildiği gibi 13 kural grubu içerir. Her grup, devre dışı bırakılabilir birden çok kural içerir. Kural kümesi OWASP CRS 3.0.0 sürümünü temel alır.

OWASP CRS 2.2.9

CRS 2.2.9, aşağıdaki tabloda gösterildiği gibi 10 kural grubu içerir. Her grup, devre dışı bırakılabilir birden çok kural içerir.

Not

CRS 2.2.9 artık yeni WAF ilkeleri için desteklenmemektedir. En son CRS sürümüne yükseltmenizi öneririz. CRS 2.2.9, CRS 3.2/DRS 2.1 ve üzeri sürümlerle birlikte kullanılamaz.

Bot kuralları

Yönetilen bot koruma kuralı kümesini etkinleştirerek tüm bot kategorilerinden gelen isteklerde özel eylemler gerçekleştirebilirsiniz.

Application Gateway'de Web Uygulaması Güvenlik Duvarı kullanılırken aşağıdaki kural grupları ve kuralları kullanılabilir.

2.1 kural kümeleri

Genel

RuleId

Açıklama

Kategori 200002

İstek gövdesi ayrıştırılamadı.

200003

Çok parçalı istek gövdesi katı doğrulama başarısız oldu

YÖNTEM ZORLAMA

RuleId

Açıklama

Kategori 911100

yönteme ilke tarafından izin verilmiyor

PROTOKOL-ZORLAMA

RuleId

Açıklama

920100

Geçersiz HTTP İstek Satırı

920120

Çok parçalı/form-veri atlama girişimi

920121

Çok parçalı/form-veri atlama girişimi

920160

İçerik Uzunluğu HTTP üst bilgisi sayısal değildir.

920170

Gövde İçeriği ile GET veya HEAD İsteği.

920171

Aktarım Kodlama ile GET veya HEAD İsteği.

920180

POST isteğinde İçerik Uzunluğu Üst Bilgisi eksik.

920181

İçerik Uzunluğu ve Aktarım Kodlama üst bilgileri 99001003

920190

Aralık: Geçersiz Son Bayt Değeri.

920200

Aralık: Çok fazla alan (6 veya daha fazla)

920201

Aralık: PDF isteği için çok fazla alan (35 veya daha fazla)

920210

Birden Çok/Çakışan Bağlan ion Üst Bilgi Verileri Bulundu.

920220

URL Kodlama Kötüye Kullanımı Saldırı Girişimi

920230

Birden Çok URL Kodlama Algılandı

920240

URL Kodlama Kötüye Kullanımı Saldırı Girişimi

920260

Unicode Tam/Yarı Genişlikli Kötüye Kullanım Saldırısı Girişimi

920270

İstekte geçersiz karakter (null karakter)

920271

İstekte geçersiz karakter (yazdırılamayan karakterler)

920280

Ana Bilgisayar Üst Bilgisi Eksik İsteği

920290

Boş Konak Üst Bilgisi

920300

Kabul Üst Bilgisi Eksik İsteği

920310

İsteğin Kabul Üst Bilgisi Boş

920311

İsteğin Kabul Üst Bilgisi Boş

920320

Eksik Kullanıcı Aracısı Üst Bilgisi

920330

Boş Kullanıcı Aracısı Üst Bilgisi

920340

İçerik İçeren İstek, ancak İçerik Türü üst bilgisi eksik

920341

İçerik içeren istek için content-Type üst bilgisi gerekir

920350

Ana bilgisayar üst bilgisi sayısal bir IP adresidir

920420

İstek içerik türüne ilke tarafından izin verilmiyor

920430

http protokolü sürümüne ilke tarafından izin verilmiyor

920440

URL dosya uzantısı ilkeyle kısıtlandı

920450

HTTP üst bilgisi ilkeyle kısıtlandı

920470

Geçersiz İçerik Türü üst bilgisi

920480

İstek içerik türü karakter kümesine ilke tarafından izin verilmiyor

920500

Yedekleme veya çalışma dosyasına erişme girişimi

PROTOKOL-SALDIRI

RuleId

Açıklama

921110

HTTP İstek Kaçakçılık Saldırısı

921120

HTTP Yanıt Bölme Saldırısı

921130

HTTP Yanıt Bölme Saldırısı

921140

Üst bilgiler aracılığıyla HTTP Üst Bilgi Ekleme Saldırısı

921150

Yük aracılığıyla HTTP Üst Bilgi Ekleme Saldırısı (CR/LF algılandı)

921151

Yük aracılığıyla HTTP Üst Bilgi Ekleme Saldırısı (CR/LF algılandı)

921160

Yük aracılığıyla HTTP Üst Bilgi Ekleme Saldırısı (CR/LF ve üst bilgi adı algılandı)

921190

HTTP Bölme (istek dosya adında CR/LF algılandı)

921200

LDAP Ekleme Saldırısı

LFI - Yerel Dosya Ekleme

RuleId

Açıklama

930100

Yol Geçişi Saldırısı (/.. /)

Kategori 930110

Yol Geçişi Saldırısı (/.. /)

930120

İşletim Sistemi Dosya Erişim Denemesi

930130

Kısıtlanmış Dosya Erişimi Denemesi

RFI - Uzak Dosya Ekleme

RuleId

Açıklama

931100

Olası Uzak Dosya Ekleme (RFI) Saldırısı: IP Adresi Kullanarak URL Parametresi

931110

Olası Uzak Dosya Ekleme (RFI) Saldırısı: Url Yükünde Kullanılan Yaygın RFI Güvenlik Açığı Olan Parametre Adı

931120

Olası Uzak Dosya Ekleme (RFI) Saldırısı: Url Yükü Kullanılan W/Sondaki Soru İşareti Karakteri (?)

931130

Olası Uzak Dosya Ekleme (RFI) Saldırısı: Etki Alanı Dışı Başvuru/Bağlantı

RCE - Uzaktan Komut Yürütme

RuleId

Açıklama

932100

Uzaktan Komut Yürütme: Unix Komut Ekleme

932105

Uzaktan Komut Yürütme: Unix Komut Ekleme

932110

Uzaktan Komut Yürütme: Windows Komut Ekleme

932115

Uzaktan Komut Yürütme: Windows Komut Ekleme

932120

Uzaktan Komut Yürütme: Windows PowerShell Komutu Bulundu

932130

Uzaktan Komut Yürütme: Unix Kabuk İfadesi veya Confluence Güvenlik Açığı (CVE-2022-26134) Bulundu

932140

Uzaktan Komut Yürütme: Windows FOR/IF Komutu Bulundu

932150

Uzaktan Komut Yürütme: Doğrudan Unix Komut Yürütme

932160

Uzaktan Komut Yürütme: Unix Kabuk Kodu Bulundu

932170

Uzaktan Komut Yürütme: Shellshock (CVE-2014-6271)

932171

Uzaktan Komut Yürütme: Shellshock (CVE-2014-6271)

932180

Kısıtlanmış Dosya Karşıya Yükleme Denemesi

PHP Saldırıları

RuleId

Açıklama

933100

PHP Ekleme Saldırısı: Açma/Kapatma Etiketi Bulundu

933110

PHP Ekleme Saldırısı: PHP Betik Dosyasını Karşıya Yükleme Bulundu

933120

PHP Ekleme Saldırısı: Yapılandırma Yönergesi Bulundu

933130

PHP Ekleme Saldırısı: Değişkenler Bulundu

933140

PHP Ekleme Saldırısı: G/Ç Akışı Bulundu

933150

PHP Ekleme Saldırısı: Yüksek Riskli PHP İşlev Adı Bulundu

933151

PHP Ekleme Saldırısı: Orta Riskli PHP İşlev Adı Bulundu

933160

PHP Ekleme Saldırısı: Yüksek Riskli PHP İşlev Çağrısı Bulundu

933170

PHP Ekleme Saldırısı: Serileştirilmiş Nesne Ekleme

933180

PHP Ekleme Saldırısı: Değişken İşlev Çağrısı Bulundu

933200

PHP Ekleme Saldırısı: Sarmalayıcı şeması algılandı

933210

PHP Ekleme Saldırısı: Değişken İşlev Çağrısı Bulundu

Düğüm JS Saldırıları

RuleId

Açıklama

934100

Node.js Ekleme Saldırısı

XSS - Siteler Arası Betik Çalıştırma

RuleId

Açıklama

941100

Libinjection aracılığıyla XSS Saldırısı Algılandı

941101

XSS Saldırısı libinjection yoluyla algılandı. üst bilgisi ile istekleri algılar.

941110

XSS Filtresi - Kategori 1: Betik Etiketi Vektör

941120

XSS Filtresi - Kategori 2: Olay İşleyici Vektör

941130

XSS Filtresi - Kategori 3: Öznitelik Vektör

941140

XSS Filtresi - Kategori 4: JavaScript URI Vektör

941150

XSS Filtresi - Kategori 5: İzin Verilmeyen HTML Öznitelikleri

941160

NoScript XSS InjectionChecker: HTML Ekleme

941170

NoScript XSS InjectionChecker: Öznitelik Ekleme

941180

Node-Validator Blok Listesi Anahtar Sözcükleri

941190

Stil sayfalarını kullanarak XSS

941200

VML çerçeveleri kullanan XSS

941210

Belirsiz JavaScript kullanan XSS

941220

Karartılmış VB Betiği kullanan XSS

941230

'embed' etiketini kullanan XSS

941240

'import' veya 'implementation' özniteliğini kullanan XSS

941250

IE XSS Filtreleri - Saldırı Algılandı.

941260

'meta' etiketi kullanan XSS

941270

'link' href kullanan XSS

941280

'base' etiketini kullanan XSS

941290

'applet' etiketini kullanan XSS

941300

'object' etiketini kullanan XSS

941310

US-ASCII Hatalı Biçimlendirilmiş Kodlama XSS Filtresi - Saldırı Algılandı.

941320

Olası XSS Saldırısı Algılandı - HTML Etiketi İşleyicisi

941330

IE XSS Filtreleri - Saldırı Algılandı.

941340

IE XSS Filtreleri - Saldırı Algılandı.

941350

UTF-7 Kodlama IE XSS - Saldırı algılandı.

941360

JavaScript gizleme algılandı.

941370

JavaScript genel değişkeni bulundu

941380

AngularJS istemci tarafı şablonu ekleme algılandı

SQLI - SQL Ekleme

RuleId

Açıklama

942100

LIbinjection yoluyla SQL Ekleme Saldırısı Algılandı

942110

SQL Ekleme Saldırısı: Yaygın Ekleme Testi Algılandı

942120

SQL Ekleme Saldırısı: SQL İşleci Algılandı

942140

SQL Ekleme Saldırısı: Ortak VERITABANı Adları Algılandı

942150

SQL Kodu Ekleme Saldırısı

942160

sleep() veya benchmark() kullanarak kör sqli testlerini algılar.

942170

Koşullu sorgular dahil olmak üzere SQL karşılaştırma ve uyku ekleme girişimlerini algılar

942180

Temel SQL kimlik doğrulama atlama girişimlerini algılar 1/3

942190

MSSQL kod yürütme ve bilgi toplama girişimlerini algılar

942200

MySQL açıklama/boşluk karartılmış eklemeleri ve backtick sonlandırmayı algılar

942210

Zincirleme SQL ekleme denemelerini algılar 1/2

942220

Tamsayı taşması saldırıları aranıyor, bunlar skipfish'ten alınıyor, ancak 3.0.00738585072007e-308 "sihirli sayı" kilitlenmesi

942230

Koşullu SQL ekleme girişimlerini algılar

942240

MySQL karakter kümesi anahtarını ve MSSQL DoS girişimlerini algılar

942250

MATCH AGAINST, MERGE ve EXECUTE anında eklemeleri algılar

942260

3/2'de temel SQL kimlik doğrulaması atlama girişimlerini algılar

942270

Temel SQL eklemesi aranıyor. mysql, oracle ve diğerleri için yaygın saldırı dizesi.

942280

Postgres pg_sleep ekleme, gecikme bekleme saldırıları ve veritabanı kapatma girişimlerini algılar

942290

Temel MongoDB SQL ekleme girişimlerini bulur

942300

MySQL açıklamalarını, koşullarını ve ch(a)r eklemelerini algılar

942310

Zincirleme SQL ekleme girişimlerini algılar 2/2

942320

MySQL ve PostgreSQL saklı yordamını/işlev eklemelerini algılar

942330

Klasik SQL ekleme yoklamalarını algılar 1/2

942340

3/3 temel SQL kimlik doğrulama atlama girişimlerini algılar

942350

MySQL UDF ekleme ve diğer veri/yapı işleme girişimlerini algılar

942360

Birleştirilmiş temel SQL ekleme ve SQLLFI girişimlerini algılar

942361

Anahtar sözcük değişikliğine veya birleşime göre temel SQL eklemeyi algılar

942370

Klasik SQL ekleme yoklamalarını algılar 2/2

942380

SQL Kodu Ekleme Saldırısı

942390

SQL Kodu Ekleme Saldırısı

942400

SQL Kodu Ekleme Saldırısı

942410

SQL Kodu Ekleme Saldırısı

942430

Kısıtlanmış SQL Karakter Anomalisi Algılama (args): Özel karakter sayısı aşıldı (12)

942440

SQL Açıklama Sırası Algılandı

942450

SQL Onaltılık Kodlaması Belirlendi

942460

Meta Karakter Anomali Algılama Uyarısı - Yinelenen Sözcük Olmayan Karakterler

942470

SQL Kodu Ekleme Saldırısı

942480

SQL Kodu Ekleme Saldırısı

942500

MySQL satır içi açıklama algılandı.

942510

Algılanan keneler veya ters bağlantılar tarafından SQLi atlama girişimi.

OTURUM-SABİTLEME

RuleId

Açıklama

943100

Olası Oturum Düzeltme Saldırısı: HTML'de Tanımlama Bilgisi Değerlerini Ayarlama

943110

Olası Oturum Düzeltme Saldırısı: Etki Alanı Dışı Başvuran ile SessionID Parametre Adı

943120

Olası Oturum Düzeltme Saldırısı: Başvuran Olmadan SessionID Parametre Adı

JAVA Saldırıları

RuleId

Açıklama

944100

Uzaktan Komut Yürütme: Apache Struts, Oracle WebLogic

944110

Olası yük yürütmesini algılar

944120

Olası yük yürütme ve uzaktan komut yürütme

944130

Şüpheli Java sınıfları

944200

Java seri durumdan çıkarma Apache Commons'ın kötüye kullanımı

944210

Java serileştirmesinin olası kullanımı

944240

Uzaktan Komut Yürütme: Java serileştirme ve Log4j güvenlik açığı (CVE-2021-44228 , CVE-2021-45046 )

944250

Uzaktan Komut Yürütme: Şüpheli Java yöntemi algılandı

MS-ThreatIntel-WebShells

RuleId

Açıklama

99005002

Web Kabuğu Etkileşim Girişimi (POST)

99005003

Web Kabuğu Karşıya Yükleme Denemesi (POST) - CHOPPER PHP

99005004

Web Kabuğu Karşıya Yükleme Denemesi (POST) - CHOPPER ASPX

99005005

Web Kabuğu Etkileşim Girişimi

99005006

Spring4Shell Etkileşim Girişimi

MS-ThreatIntel-AppSec

RuleId

Açıklama

99030001

Üst Bilgilerde Yol Geçişi Kaçışı (/.. /./.. /)

99030002

İstek Gövdesinde Yol Geçişi Kaçışı (/.. /./.. /)

MS-ThreatIntel-SQLI

RuleId

Açıklama

99031001

SQL Ekleme Saldırısı: Yaygın Ekleme Testi Algılandı

99031002

SQL Açıklama Sırası Algılandı.

99031003

SQL Kodu Ekleme Saldırısı

99031004

3/2'de temel SQL kimlik doğrulaması atlama girişimlerini algılar

MS-ThreatIntel-CVEs

*Bu kuralın eylemi varsayılan olarak günlüğe kaydedilecek şekilde ayarlanır. Apache Struts güvenlik açığına karşı önlem almak için eylemi Engelle olarak ayarlayın. Anomali Puanı bu kural için desteklenmiyor.

Not

WAF günlüklerinizi gözden geçirirken kural kimliği 949110'ı görebilirsiniz. Kuralın açıklaması Gelen Anomali Puanı Aşıldı olabilir.

Bu kural, istek için toplam anomali puanının izin verilen maksimum puanı aştığını gösterir. Daha fazla bilgi için bkz . Anomali puanlaması .

3.2 kural kümeleri

Genel

RuleId

Açıklama

Kategori 200002

İstek Gövdesi Ayrıştırılamadı.

200003

Çok Parçalı İstek Gövdesi Katı Doğrulama.

200004

Olası Çok Parçalı Eşleşmeyen Sınır.

BILINEN CVE'LER

*Bu kuralın eylemi varsayılan olarak günlüğe kaydedilecek şekilde ayarlanır. Apache Struts güvenlik açığına karşı önlem almak için eylemi Engelle olarak ayarlayın. Anomali Puanı bu kural için desteklenmiyor.

REQUEST-911-METHOD-ENFORCEMENT

RuleId

Açıklama

Kategori 911100

yönteme ilke tarafından izin verilmiyor

REQUEST-913-SCANNER-DETECTION

RuleId

Açıklama

913100

Güvenlik tarayıcısıyla ilişkilendirilmiş Kullanıcı Aracısı bulundu

913101

Betik/genel HTTP istemcisiyle ilişkilendirilmiş Kullanıcı Aracısı bulundu

913102

Web gezgini/bot ile ilişkilendirilmiş Kullanıcı Aracısı bulundu

913110

Güvenlik tarayıcısıyla ilişkili istek üst bilgisi bulundu

913120

Güvenlik tarayıcısıyla ilişkili istek dosya adı/bağımsız değişkeni bulundu

REQUEST-920-PROTOCOL-ENFORCEMENT

RuleId

Açıklama

920100

Geçersiz HTTP İstek Satırı

920120

Çok parçalı/form-veri atlama girişimi

920121

Çok parçalı/form-veri atlama girişimi

920160

İçerik Uzunluğu HTTP üst bilgisi sayısal değildir.

920170

Gövde İçeriği ile GET veya HEAD İsteği.

920171

Aktarım Kodlama ile GET veya HEAD İsteği.

920180

POST isteğinde İçerik Uzunluğu Üst Bilgisi eksik.

920190

Aralık: Geçersiz Son Bayt Değeri.

920200

Aralık: Çok fazla alan (6 veya daha fazla)

920201

Aralık: PDF isteği için çok fazla alan (35 veya daha fazla)

920202

Aralık: Pdf isteği için çok fazla alan (6 veya daha fazla)

920210

Birden Çok/Çakışan Bağlan ion Üst Bilgi Verileri Bulundu.

920220

URL Kodlama Kötüye Kullanımı Saldırı Girişimi

920230

Birden Çok URL Kodlama Algılandı

920240

URL Kodlama Kötüye Kullanımı Saldırı Girişimi

920250

UTF8 Kodlama Kötüye Kullanım Saldırısı Girişimi

920260

Unicode Tam/Yarı Genişlikli Kötüye Kullanım Saldırısı Girişimi

920270

İstekte geçersiz karakter (null karakter)

920271

İstekte geçersiz karakter (yazdırılamayan karakterler)

920272

İstekte geçersiz karakter (ascii 127'nin altındaki yazdırılabilir karakterler dışında)

920273

İstekte geçersiz karakter (çok katı küme dışında)

920274

İstek üst bilgilerinde geçersiz karakter (çok katı küme dışında)

920280

Ana Bilgisayar Üst Bilgisi Eksik İsteği

920290

Boş Konak Üst Bilgisi

920300

Kabul Üst Bilgisi Eksik İsteği

920310

İsteğin Kabul Üst Bilgisi Boş

920311

İsteğin Kabul Üst Bilgisi Boş

920320

Eksik Kullanıcı Aracısı Üst Bilgisi

920330

Boş Kullanıcı Aracısı Üst Bilgisi

920340

İçerik İçeren İstek, ancak İçerik Türü üst bilgisi eksik

920341

İçerik içeren istek için content-Type üst bilgisi gerekir

920350

Ana bilgisayar üst bilgisi sayısal bir IP adresidir

920420

İstek içerik türüne ilke tarafından izin verilmiyor

920430

http protokolü sürümüne ilke tarafından izin verilmiyor

920440

URL dosya uzantısı ilkeyle kısıtlandı

920450

HTTP üst bilgisi ilke (%{MATCHED_VAR}) ile kısıtlandı

920460

Anormal Kaçış Karakterleri

920470

Geçersiz İçerik Türü üst bilgisi

920480

İçerik türü üst bilgisi içinde charset parametresini kısıtlama

REQUEST-921-PROTOCOL-ATTACK

RuleId

Açıklama

921110

HTTP İstek Kaçakçılık Saldırısı

921120

HTTP Yanıt Bölme Saldırısı

921130

HTTP Yanıt Bölme Saldırısı

921140

Üst bilgiler aracılığıyla HTTP Üst Bilgi Ekleme Saldırısı

921150

Yük aracılığıyla HTTP Üst Bilgi Ekleme Saldırısı (CR/LF algılandı)

921151

Yük aracılığıyla HTTP Üst Bilgi Ekleme Saldırısı (CR/LF algılandı)

921160

Yük aracılığıyla HTTP Üst Bilgi Ekleme Saldırısı (CR/LF ve üst bilgi adı algılandı)

921170

HTTP Parametre Kirliliği

921180

HTTP Parametre Kirliliği (%{TX.1})

REQUEST-930-APPLICATION-ATTACK-LFI

RuleId

Açıklama

930100

Yol Geçişi Saldırısı (/.. /)

Kategori 930110

Yol Geçişi Saldırısı (/.. /)

930120

İşletim Sistemi Dosya Erişim Denemesi

930130

Kısıtlanmış Dosya Erişimi Denemesi

REQUEST-931-APPLICATION-ATTACK-RFI

RuleId

Açıklama

931100

Olası Uzak Dosya Ekleme (RFI) Saldırısı: IP Adresi Kullanarak URL Parametresi

931110

Olası Uzak Dosya Ekleme (RFI) Saldırısı: Url Yükünde Kullanılan Yaygın RFI Güvenlik Açığı Olan Parametre Adı

931120

Olası Uzak Dosya Ekleme (RFI) Saldırısı: Url Yükü Kullanılan W/Sondaki Soru İşareti Karakteri (?)

931130

Olası Uzak Dosya Ekleme (RFI) Saldırısı: Etki Alanı Dışı Başvuru/Bağlantı

REQUEST-932-APPLICATION-ATTACK-RCE

RuleId

Açıklama

932100

Uzaktan Komut Yürütme: Unix Komut Ekleme

932105

Uzaktan Komut Yürütme: Unix Komut Ekleme

932106

Uzaktan Komut Yürütme: Unix Komut Ekleme

932110

Uzaktan Komut Yürütme: Windows Komut Ekleme

932115

Uzaktan Komut Yürütme: Windows Komut Ekleme

932120

Uzaktan Komut Yürütme: Windows PowerShell Komutu Bulundu

932130

Uzaktan Komut Yürütme: Unix Kabuk İfadesi veya Confluence Güvenlik Açığı (CVE-2022-26134) veya Text4Shell (CVE-2022-42889 ) Bulundu

932140

Uzaktan Komut Yürütme: Windows FOR/IF Komutu Bulundu

932150

Uzaktan Komut Yürütme: Doğrudan Unix Komut Yürütme

932160

Uzaktan Komut Yürütme: Unix Kabuk Kodu Bulundu

932170

Uzaktan Komut Yürütme: Shellshock (CVE-2014-6271)

932171

Uzaktan Komut Yürütme: Shellshock (CVE-2014-6271)

932180

Kısıtlanmış Dosya Karşıya Yükleme Denemesi

932190

Uzaktan Komut Yürütme: Joker karakter atlama tekniği denemesi

REQUEST-933-APPLICATION-ATTACK-PHP

RuleId

Açıklama

933100

PHP Ekleme Saldırısı: Açma/Kapatma Etiketi Bulundu

933110

PHP Ekleme Saldırısı: PHP Betik Dosyasını Karşıya Yükleme Bulundu

933111

PHP Ekleme Saldırısı: PHP Betik Dosyasını Karşıya Yükleme Bulundu

933120

PHP Ekleme Saldırısı: Yapılandırma Yönergesi Bulundu

933130

PHP Ekleme Saldırısı: Değişkenler Bulundu

933131

PHP Ekleme Saldırısı: Değişkenler Bulundu

933140

PHP Ekleme Saldırısı: G/Ç Akışı Bulundu

933150

PHP Ekleme Saldırısı: Yüksek Riskli PHP İşlev Adı Bulundu

933151

PHP Ekleme Saldırısı: Orta Riskli PHP İşlev Adı Bulundu

933160

PHP Ekleme Saldırısı: Yüksek Riskli PHP İşlev Çağrısı Bulundu

933161

PHP Ekleme Saldırısı: Düşük Değerli PHP İşlev Çağrısı Bulundu

933170

PHP Ekleme Saldırısı: Serileştirilmiş Nesne Ekleme

933180

PHP Ekleme Saldırısı: Değişken İşlev Çağrısı Bulundu

933190

PHP Ekleme Saldırısı: PHP Kapanış Etiketi Bulundu

933200

PHP Ekleme Saldırısı: Sarmalayıcı şeması algılandı

933210

PHP Ekleme Saldırısı: Değişken İşlev Çağrısı Bulundu

REQUEST-941-APPLICATION-ATTACK-XSS

RuleId

Açıklama

941100

Libinjection aracılığıyla XSS Saldırısı Algılandı

941101

XSS Saldırısı libinjection yoluyla algılandı. üst bilgisi ile istekleri algılar.

941110

XSS Filtresi - Kategori 1: Betik Etiketi Vektör

941120

XSS Filtresi - Kategori 2: Olay İşleyici Vektör

941130

XSS Filtresi - Kategori 3: Öznitelik Vektör

941140

XSS Filtresi - Kategori 4: JavaScript URI Vektör

941150

XSS Filtresi - Kategori 5: İzin Verilmeyen HTML Öznitelikleri

941160

NoScript XSS InjectionChecker: HTML Ekleme

941170

NoScript XSS InjectionChecker: Öznitelik Ekleme

941180

Node-Validator Kara Liste Anahtar Sözcükleri

941190

Stil sayfalarını kullanarak XSS

941200

VML çerçeveleri kullanan XSS

941210

Belirsiz JavaScript veya Text4Shell kullanan XSS (CVE-2022-42889 )

941220

Karartılmış VB Betiği kullanan XSS

941230

'embed' etiketini kullanan XSS

941240

'import' veya 'implementation' özniteliğini kullanan XSS

941250

IE XSS Filtreleri - Saldırı Algılandı.

941260

'meta' etiketi kullanan XSS

941270

'link' href kullanan XSS

941280

'base' etiketini kullanan XSS

941290

'applet' etiketini kullanan XSS

941300

'object' etiketini kullanan XSS

941310

US-ASCII Hatalı Biçimlendirilmiş Kodlama XSS Filtresi - Saldırı Algılandı.

941320

Olası XSS Saldırısı Algılandı - HTML Etiketi İşleyicisi

941330

IE XSS Filtreleri - Saldırı Algılandı.

941340

IE XSS Filtreleri - Saldırı Algılandı.

941350

UTF-7 Kodlama IE XSS - Saldırı algılandı.

941360

JavaScript gizleme algılandı.

REQUEST-942-APPLICATION-ATTACK-SQLI

RuleId

Açıklama

942100

LIbinjection yoluyla SQL Ekleme Saldırısı Algılandı

942110

SQL Ekleme Saldırısı: Yaygın Ekleme Testi Algılandı

942120

SQL Ekleme Saldırısı: SQL İşleci Algılandı

942130

SQL Ekleme Saldırısı: SQL Tautolojisi Algılandı.

942140

SQL Ekleme Saldırısı: Ortak VERITABANı Adları Algılandı

942150

SQL Kodu Ekleme Saldırısı

942160

sleep() veya benchmark() kullanarak kör sqli testlerini algılar.

942170

Koşullu sorgular dahil olmak üzere SQL karşılaştırma ve uyku ekleme girişimlerini algılar

942180

Temel SQL kimlik doğrulama atlama girişimlerini algılar 1/3

942190

MSSQL kod yürütme ve bilgi toplama girişimlerini algılar

942200

MySQL açıklama/boşluk karartılmış eklemeleri ve backtick sonlandırmayı algılar

942210

Zincirleme SQL ekleme denemelerini algılar 1/2

942220

Tamsayı taşması saldırıları aranıyor, bunlar skipfish'ten alınıyor, ancak 3.0.00738585072007e-308 "sihirli sayı" kilitlenmesi

942230

Koşullu SQL ekleme girişimlerini algılar

942240

MySQL karakter kümesi anahtarını ve MSSQL DoS girişimlerini algılar

942250

MATCH AGAINST, MERGE ve EXECUTE anında eklemeleri algılar

942251

HAVING eklemelerini algılar

942260

3/2'de temel SQL kimlik doğrulaması atlama girişimlerini algılar

942270

Temel SQL eklemesi aranıyor. mysql, oracle ve diğerleri için yaygın saldırı dizesi.

942280

Postgres pg_sleep ekleme, gecikme bekleme saldırıları ve veritabanı kapatma girişimlerini algılar

942290

Temel MongoDB SQL ekleme girişimlerini bulur

942300

MySQL açıklamalarını, koşullarını ve ch(a)r eklemelerini algılar

942310

Zincirleme SQL ekleme girişimlerini algılar 2/2

942320

MySQL ve PostgreSQL saklı yordamını/işlev eklemelerini algılar

942330

Klasik SQL ekleme yoklamalarını algılar 1/2

942340

3/3 temel SQL kimlik doğrulama atlama girişimlerini algılar

942350

MySQL UDF ekleme ve diğer veri/yapı işleme girişimlerini algılar

942360

Birleştirilmiş temel SQL ekleme ve SQLLFI girişimlerini algılar

942361

Anahtar sözcük değişikliğine veya birleşime göre temel SQL eklemeyi algılar

942370

Klasik SQL ekleme yoklamalarını algılar 2/2

942380

SQL Kodu Ekleme Saldırısı

942390

SQL Kodu Ekleme Saldırısı

942400

SQL Kodu Ekleme Saldırısı

942410

SQL Kodu Ekleme Saldırısı

942420

Kısıtlanmış SQL Karakter Anomalisi Algılama (tanımlama bilgileri): Özel karakter sayısı aşıldı (8)

942421

Kısıtlanmış SQL Karakter AnomaliSi Algılama (tanımlama bilgileri): Özel karakter sayısı aşıldı (3)

942430

Kısıtlanmış SQL Karakter Anomalisi Algılama (args): Özel karakter sayısı aşıldı (12)

942431

Kısıtlanmış SQL Karakter AnomaliSi Algılama (args): Özel karakter sayısı aşıldı (6)

942432

Kısıtlanmış SQL Karakter AnomaliSi Algılama (args): Özel karakter sayısı aşıldı (2)

942440

SQL Açıklama Sırası Algılandı.

942450

SQL Onaltılık Kodlaması Belirlendi

942460

Meta Karakter Anomali Algılama Uyarısı - Yinelenen Sözcük Olmayan Karakterler

942470

SQL Kodu Ekleme Saldırısı

942480

SQL Kodu Ekleme Saldırısı

942490

Klasik SQL ekleme yoklamalarını algılar 3/3

942500

MySQL satır içi açıklama algılandı.

REQUEST-943-APPLICATION-ATTACK-SESSION-FIXATION

RuleId

Açıklama

943100

Olası Oturum Düzeltme Saldırısı: HTML'de Tanımlama Bilgisi Değerlerini Ayarlama

943110

Olası Oturum Düzeltme Saldırısı: Etki Alanı Dışı Başvuran ile SessionID Parametre Adı

943120

Olası Oturum Düzeltme Saldırısı: Başvuran Olmadan SessionID Parametre Adı

REQUEST-944-APPLICATION-ATTACK-JAVA

RuleId

Açıklama

944100

Uzaktan Komut Yürütme: Apache Struts, Oracle WebLogic

944110

Olası yük yürütmesini algılar

944120

Olası yük yürütme ve uzaktan komut yürütme

944130

Şüpheli Java sınıfları

944200

Java seri durumdan çıkarma Apache Commons'ın kötüye kullanımı

944210

Java serileştirmesinin olası kullanımı

944240

Uzaktan Komut Yürütme: Java serileştirmesi

944250

Uzaktan Komut Yürütme: Şüpheli Java yöntemi algılandı

944300

Base64 kodlanmış dizeyle eşleşen şüpheli anahtar sözcük

3.1 kural kümeleri

Genel

RuleId

Açıklama

200004

Olası Çok Parçalı Eşleşmeyen Sınır.

BILINEN CVE'LER

*CRS 3.1 çalıştıran eski WAF'ler yalnızca bu kural için günlük modunu destekler. Blok modunu etkinleştirmek için daha yeni bir kural kümesi sürümüne yükseltmeniz gerekir.

REQUEST-911-METHOD-ENFORCEMENT

RuleId

Açıklama

Kategori 911100

yönteme ilke tarafından izin verilmiyor

REQUEST-913-SCANNER-DETECTION

RuleId

Açıklama

913100

Güvenlik tarayıcısıyla ilişkilendirilmiş Kullanıcı Aracısı bulundu

913101

Betik/genel HTTP istemcisiyle ilişkilendirilmiş Kullanıcı Aracısı bulundu

913102

Web gezgini/bot ile ilişkilendirilmiş Kullanıcı Aracısı bulundu

913110

Güvenlik tarayıcısıyla ilişkili istek üst bilgisi bulundu

913120

Güvenlik tarayıcısıyla ilişkili istek dosya adı/bağımsız değişkeni bulundu

REQUEST-920-PROTOCOL-ENFORCEMENT

RuleId

Açıklama

920100

Geçersiz HTTP İstek Satırı

920120

Çok parçalı/form-veri atlama girişimi

920121

Çok parçalı/form-veri atlama girişimi

920130

İstek gövdesi ayrıştırılamadı.

920140

Çok parçalı istek gövdesi katı doğrulama başarısız oldu

920160

İçerik Uzunluğu HTTP üst bilgisi sayısal değildir.

920170

Gövde İçeriği ile GET veya HEAD İsteği.

920171

Aktarım Kodlama ile GET veya HEAD İsteği.

920180

POST isteğinde İçerik Uzunluğu Üst Bilgisi eksik.

920190

Aralık = Geçersiz Son Bayt Değeri.

920200

Aralık = Çok fazla alan (6 veya daha fazla)

920201

Aralık = PDF isteği için çok fazla alan (35 veya daha fazla)

920202

Aralık = PDF isteği için çok fazla alan (6 veya daha fazla)

920210

Birden Çok/Çakışan Bağlan ion Üst Bilgi Verileri Bulundu.

920220

URL Kodlama Kötüye Kullanımı Saldırı Girişimi

920230

Birden Çok URL Kodlama Algılandı

920240

URL Kodlama Kötüye Kullanımı Saldırı Girişimi

920250

UTF8 Kodlama Kötüye Kullanım Saldırısı Girişimi

920260

Unicode Tam/Yarı Genişlikli Kötüye Kullanım Saldırısı Girişimi

920270

İstekte geçersiz karakter (null karakter)

920271

İstekte geçersiz karakter (yazdırılamayan karakterler)

920272

İstekte geçersiz karakter (ascii 127'nin altındaki yazdırılabilir karakterler dışında)

920273

İstekte geçersiz karakter (çok katı küme dışında)

920274

İstek üst bilgilerinde geçersiz karakter (çok katı küme dışında)

920280

Ana Bilgisayar Üst Bilgisi Eksik İsteği

920290

Boş Konak Üst Bilgisi

920300

Kabul Üst Bilgisi Eksik İsteği

920310

İsteğin Kabul Üst Bilgisi Boş

920311

İsteğin Kabul Üst Bilgisi Boş

920320

Eksik Kullanıcı Aracısı Üst Bilgisi

920330

Boş Kullanıcı Aracısı Üst Bilgisi

920340

İçerik İçeren ama İçerik Türü üst bilgisi eksik olan İstek

920341

İçerik içeren istek için content-Type üst bilgisi gerekir

920350

Ana bilgisayar üst bilgisi sayısal bir IP adresidir

920420

İstek içerik türüne ilke tarafından izin verilmiyor

920430

http protokolü sürümüne ilke tarafından izin verilmiyor

920440

URL dosya uzantısı ilkeyle kısıtlandı

920450

HTTP üst bilgisi ilkeyle kısıtlandı (%@{MATCHED_VAR})

920460

Anormal Kaçış Karakterleri

920470

Geçersiz İçerik Türü üst bilgisi

920480

İçerik türü üst bilgisi içinde charset parametresini kısıtlama

REQUEST-921-PROTOCOL-ATTACK

RuleId

Açıklama

921110

HTTP İstek Kaçakçılık Saldırısı

921120

HTTP Yanıt Bölme Saldırısı

921130

HTTP Yanıt Bölme Saldırısı

921140

Üst bilgiler aracılığıyla HTTP Üst Bilgi Ekleme Saldırısı

921150

Yük aracılığıyla HTTP Üst Bilgi Ekleme Saldırısı (CR/LF algılandı)

921151

Yük aracılığıyla HTTP Üst Bilgi Ekleme Saldırısı (CR/LF algılandı)

921160

Yük aracılığıyla HTTP Üst Bilgi Ekleme Saldırısı (CR/LF ve üst bilgi adı algılandı)

921170

HTTP Parametre Kirliliği

921180

HTTP Parametre Kirliliği (%{TX.1})

REQUEST-930-APPLICATION-ATTACK-LFI

RuleId

Açıklama

930100

Yol Geçişi Saldırısı (/.. /)

Kategori 930110

Yol Geçişi Saldırısı (/.. /)

930120

İşletim Sistemi Dosya Erişim Denemesi

930130

Kısıtlanmış Dosya Erişimi Denemesi

REQUEST-931-APPLICATION-ATTACK-RFI

RuleId

Açıklama

931100

Olası Uzak Dosya Ekleme (RFI) Saldırısı = IP Adresi Kullanan URL Parametresi

931110

Olası Uzak Dosya Ekleme (RFI) Saldırısı = Url Yükünde Kullanılan Yaygın RFI Güvenlik Açığı Olan Parametre Adı

931120

Olası Uzak Dosya Ekleme (RFI) Saldırısı = Sondaki Soru İşareti Karakterinde Kullanılan URL Yükü (?)

931130

Olası Uzak Dosya Ekleme (RFI) Saldırısı = Etki Alanı Dışı Başvuru/Bağlantı

REQUEST-932-APPLICATION-ATTACK-RCE

RuleId

Açıklama

932100

Uzaktan Komut Yürütme: Unix Komut Ekleme

932105

Uzaktan Komut Yürütme: Unix Komut Ekleme

932106

Uzaktan Komut Yürütme: Unix Komut Ekleme

932110

Uzaktan Komut Yürütme: Windows Komut Ekleme

932115

Uzaktan Komut Yürütme: Windows Komut Ekleme

932120

Uzaktan Komut Yürütme = Windows PowerShell Komutu Bulundu

932130

Uzaktan Komut Yürütme: Unix Kabuk İfadesi veya Confluence Güvenlik Açığı (CVE-2022-26134) veya Text4Shell (CVE-2022-42889 ) Bulundu

932140

Uzaktan Komut Yürütme = Windows FOR/IF Komutu Bulundu

932150

Uzaktan Komut Yürütme: Doğrudan Unix Komut Yürütme

932160

Uzaktan Komut Yürütme = Unix Kabuk Kodu Bulundu

932170

Uzaktan Komut Yürütme = Shellshock (CVE-2014-6271)

932171

Uzaktan Komut Yürütme = Shellshock (CVE-2014-6271)

932180

Kısıtlanmış Dosya Karşıya Yükleme Denemesi

932190

Uzaktan Komut Yürütme: Joker karakter atlama tekniği denemesi

REQUEST-933-APPLICATION-ATTACK-PHP

RuleId

Açıklama

933100

PHP Ekleme Saldırısı = Açma/Kapatma Etiketi Bulundu

933110

PHP Ekleme Saldırısı = PHP Betik Dosyasını Karşıya Yükleme Bulundu

933111

PHP Ekleme Saldırısı: PHP Betik Dosyasını Karşıya Yükleme Bulundu

933120

PHP Ekleme Saldırısı = Yapılandırma Yönergesi Bulundu

933130

PHP Ekleme Saldırısı = Bulunan Değişkenler

933131

PHP Ekleme Saldırısı: Değişkenler Bulundu

933140

PHP Ekleme Saldırısı: G/Ç Akışı Bulundu

933150

PHP Ekleme Saldırısı = Yüksek Riskli PHP İşlev Adı Bulundu

933151

PHP Ekleme Saldırısı: Orta Riskli PHP İşlev Adı Bulundu

933160

PHP Ekleme Saldırısı = Yüksek Riskli PHP İşlev Çağrısı Bulundu

933161

PHP Ekleme Saldırısı: Düşük Değerli PHP İşlev Çağrısı Bulundu

933170

PHP Ekleme Saldırısı: Serileştirilmiş Nesne Ekleme

933180

PHP Ekleme Saldırısı = Değişken İşlev Çağrısı Bulundu

933190

PHP Ekleme Saldırısı: PHP Kapanış Etiketi Bulundu

REQUEST-941-APPLICATION-ATTACK-XSS

RuleId

Açıklama

941100

Libinjection aracılığıyla XSS Saldırısı Algılandı

941101

XSS Saldırısı libinjection yoluyla algılandı. üst bilgisi ile istekleri algılar.

941110

XSS Filtresi - Kategori 1 = Betik Etiketi Vektör

941130

XSS Filtresi - Kategori 3 = Öznitelik Vektör

941140

XSS Filtresi - Kategori 4 = JavaScript URI Vektör

941150

XSS Filtresi - Kategori 5 = İzin Verilmeyen HTML Öznitelikleri

941160

NoScript XSS InjectionChecker: HTML Ekleme

941170

NoScript XSS InjectionChecker: Öznitelik Ekleme

941180

Node-Validator Blok Listesi Anahtar Sözcükleri

941190

Stil sayfalarını kullanan XSS

941200

VML çerçeveleri kullanan XSS

941210

Belirsiz JavaScript veya Text4Shell kullanan XSS (CVE-2022-42889 )

941220

Karartılmış VB Betiği kullanan XSS

941230

'embed' etiketini kullanan XSS

941240

'import' veya 'implementation' özniteliğini kullanan XSS

941250

IE XSS Filtreleri - Saldırı Algılandı

941260

'meta' etiketi kullanan XSS

941270

'link' href kullanan XSS

941280

'base' etiketini kullanan XSS

941290

'applet' etiketini kullanan XSS

941300

'object' etiketini kullanan XSS

941310

US-ASCII Hatalı Biçimlendirilmiş Kodlama XSS Filtresi - Saldırı Algılandı.

941320

Olası XSS Saldırısı Algılandı - HTML Etiketi İşleyicisi

941330

IE XSS Filtreleri - Saldırı Algılandı.

941340

IE XSS Filtreleri - Saldırı Algılandı.

941350

UTF-7 Kodlama IE XSS - Saldırı algılandı.

REQUEST-942-APPLICATION-ATTACK-SQLI

RuleId

Açıklama

942100

LIbinjection yoluyla SQL Ekleme Saldırısı Algılandı

942110

SQL Ekleme Saldırısı: Yaygın Ekleme Testi Algılandı

942120

SQL Ekleme Saldırısı: SQL İşleci Algılandı

942130

SQL Ekleme Saldırısı: SQL Tautolojisi Algılandı.

942140

SQL Ekleme Saldırısı = Ortak Veritabanı Adları Algılandı

942150

SQL Kodu Ekleme Saldırısı

942160

sleep() veya benchmark() kullanarak kör sqli testlerini algılar.

942170

Koşullu sorgular dahil olmak üzere SQL karşılaştırma ve uyku ekleme girişimlerini algılar

942180

Temel SQL kimlik doğrulama atlama girişimlerini algılar 1/3

942190

MSSQL kod yürütme ve bilgi toplama girişimlerini algılar

942200

MySQL açıklama/boşluk karartılmış eklemeleri ve backtick sonlandırmayı algılar

942210

Zincirleme SQL ekleme denemelerini algılar 1/2

942220

Tamsayı taşması saldırıları aranıyor, bunlar 3.0.00738585072 dışında skipfish'ten alınıyor

942230

Koşullu SQL ekleme girişimlerini algılar

942240

MySQL karakter kümesi anahtarını ve MSSQL DoS girişimlerini algılar

942250

MATCH AGAINST, MERGE ve EXECUTE anında eklemeleri algılar

942251

HAVING eklemelerini algılar

942260

3/2'de temel SQL kimlik doğrulaması atlama girişimlerini algılar

942270

Temel SQL eklemesi aranıyor. mysql kahini ve diğerleri için yaygın saldırı dizesi

942280

Postgres pg_sleep ekleme, gecikme bekleme saldırıları ve veritabanı kapatma girişimlerini algılar

942290

Temel MongoDB SQL ekleme girişimlerini bulur

942300

MySQL açıklamalarını, koşullarını ve ch(a)r eklemelerini algılar

942310

Zincirleme SQL ekleme girişimlerini algılar 2/2

942320

MySQL ve PostgreSQL saklı yordamını/işlev eklemelerini algılar

942330

Klasik SQL ekleme yoklamalarını algılar 1/2

942340

3/3 temel SQL kimlik doğrulama atlama girişimlerini algılar

942350

MySQL UDF ekleme ve diğer veri/yapı işleme girişimlerini algılar

942360

Birleştirilmiş temel SQL ekleme ve SQLLFI girişimlerini algılar

942361

Anahtar sözcük değişikliğine veya birleşime göre temel SQL eklemeyi algılar

942370

Klasik SQL ekleme yoklamalarını algılar 2/2

942380

SQL Kodu Ekleme Saldırısı

942390

SQL Kodu Ekleme Saldırısı

942400

SQL Kodu Ekleme Saldırısı

942410

SQL Kodu Ekleme Saldırısı

942420

Kısıtlanmış SQL Karakter Anomalisi Algılama (tanımlama bilgileri): Özel karakter sayısı aşıldı (8)

942421

Kısıtlanmış SQL Karakter AnomaliSi Algılama (tanımlama bilgileri): Özel karakter sayısı aşıldı (3)

942430

Kısıtlanmış SQL Karakter Anomalisi Algılama (args): Özel karakter sayısı aşıldı (12)

942431

Kısıtlanmış SQL Karakter AnomaliSi Algılama (args): Özel karakter sayısı aşıldı (6)

942432

Kısıtlanmış SQL Karakter AnomaliSi Algılama (args): Özel karakter sayısı aşıldı (2)

942440

SQL Açıklama Sırası Algılandı.

942450

SQL Onaltılık Kodlaması Belirlendi

942460

Meta Karakter Anomali Algılama Uyarısı - Yinelenen Sözcük Olmayan Karakterler

942470

SQL Kodu Ekleme Saldırısı

942480

SQL Kodu Ekleme Saldırısı

942490

Klasik SQL ekleme yoklamalarını algılar 3/3

REQUEST-943-APPLICATION-ATTACK-SESSION-FIXATION

RuleId

Açıklama

943100

Olası Oturum Düzeltme Saldırısı = HTML'de Tanımlama Bilgisi Değerlerini Ayarlama

943110

Olası Oturum Düzeltme Saldırısı = Etki Alanı Dışı Başvuran ile SessionID Parametre Adı

943120

Olası Oturum Düzeltme Saldırısı = Başvuran Olmadan SessionID Parametre Adı

REQUEST-944-APPLICATION-ATTACK-SESSION-JAVA

RuleId

Açıklama

944120

Olası yük yürütme ve uzaktan komut yürütme

944130

Şüpheli Java sınıfları

944200

Java seri durumdan çıkarma Apache Commons'ın kötüye kullanımı

3.0 kural kümeleri

Genel

RuleId

Açıklama

200004

Olası Çok Parçalı Eşleşmeyen Sınır.

BILINEN CVE'LER

REQUEST-911-METHOD-ENFORCEMENT

RuleId

Açıklama

Kategori 911100

yönteme ilke tarafından izin verilmiyor

REQUEST-913-SCANNER-DETECTION

RuleId

Açıklama

913100

Güvenlik tarayıcısıyla ilişkilendirilmiş Kullanıcı Aracısı bulundu

913110

Güvenlik tarayıcısıyla ilişkili istek üst bilgisi bulundu

913120

Güvenlik tarayıcısıyla ilişkili istek dosya adı/bağımsız değişkeni bulundu

913101

Betik/genel HTTP istemcisiyle ilişkilendirilmiş Kullanıcı Aracısı bulundu

913102

Web gezgini/bot ile ilişkilendirilmiş Kullanıcı Aracısı bulundu

REQUEST-920-PROTOCOL-ENFORCEMENT

RuleId

Açıklama

920100

Geçersiz HTTP İstek Satırı

920130

İstek gövdesi ayrıştırılamadı.

920140

Çok parçalı istek gövdesi katı doğrulama başarısız oldu

920160

İçerik Uzunluğu HTTP üst bilgisi sayısal değildir.

920170

Gövde İçeriği ile GET veya HEAD İsteği.

920180

POST isteğinde İçerik Uzunluğu Üst Bilgisi eksik.

920190

Aralık = Geçersiz Son Bayt Değeri.

920210

Birden Çok/Çakışan Bağlan ion Üst Bilgi Verileri Bulundu.

920220

URL Kodlama Kötüye Kullanımı Saldırı Girişimi

920240

URL Kodlama Kötüye Kullanımı Saldırı Girişimi

920250

UTF8 Kodlama Kötüye Kullanım Saldırısı Girişimi

920260

Unicode Tam/Yarı Genişlikli Kötüye Kullanım Saldırısı Girişimi

920270

İstekte geçersiz karakter (null karakter)

920280

Ana Bilgisayar Üst Bilgisi Eksik İsteği

920290

Boş Konak Üst Bilgisi

920310

İsteğin Kabul Üst Bilgisi Boş

920311

İsteğin Kabul Üst Bilgisi Boş

920330

Boş Kullanıcı Aracısı Üst Bilgisi

920340

İçerik İçeren ama İçerik Türü üst bilgisi eksik olan İstek

920350

Ana bilgisayar üst bilgisi sayısal bir IP adresidir

920380

İstekte çok fazla bağımsız değişken var

920360

Bağımsız değişken adı çok uzun

920370

Bağımsız değişken değeri çok uzun

920390

Toplam bağımsız değişken boyutu aşıldı

920400

Karşıya yüklenen dosya boyutu çok büyük

920410

Toplam karşıya yüklenen dosyaların boyutu çok büyük

920420

İstek içerik türüne ilke tarafından izin verilmiyor

920430

http protokolü sürümüne ilke tarafından izin verilmiyor

920440

URL dosya uzantısı ilkeyle kısıtlandı

920450

HTTP üst bilgisi ilkeyle kısıtlandı (%@{MATCHED_VAR})

920200

Aralık = Çok fazla alan (6 veya daha fazla)

920201

Aralık = PDF isteği için çok fazla alan (35 veya daha fazla)

920230

Birden Çok URL Kodlama Algılandı

920300

Kabul Üst Bilgisi Eksik İsteği

920271

İstekte geçersiz karakter (yazdırılamayan karakterler)

920320

Eksik Kullanıcı Aracısı Üst Bilgisi

920272

İstekte geçersiz karakter (ascii 127'nin altındaki yazdırılabilir karakterler dışında)

920202

Aralık = PDF isteği için çok fazla alan (6 veya daha fazla)

920273

İstekte geçersiz karakter (çok katı küme dışında)

920274

İstek üst bilgilerinde geçersiz karakter (çok katı küme dışında)

920460

Anormal kaçış karakterleri

REQUEST-921-PROTOCOL-ATTACK

RuleId

Açıklama

921100

HTTP İstek Kaçakçılık Saldırısı.

921110

HTTP İstek Kaçakçılık Saldırısı

921120

HTTP Yanıt Bölme Saldırısı

921130

HTTP Yanıt Bölme Saldırısı

921140

Üst bilgiler aracılığıyla HTTP Üst Bilgi Ekleme Saldırısı

921150

Yük aracılığıyla HTTP Üst Bilgi Ekleme Saldırısı (CR/LF algılandı)

921160

Yük aracılığıyla HTTP Üst Bilgi Ekleme Saldırısı (CR/LF ve üst bilgi adı algılandı)

921151

Yük aracılığıyla HTTP Üst Bilgi Ekleme Saldırısı (CR/LF algılandı)

921170

HTTP Parametre Kirliliği

921180

HTTP Parametre Kirliliği (%@{TX.1})

REQUEST-930-APPLICATION-ATTACK-LFI

RuleId

Açıklama

930100

Yol Geçişi Saldırısı (/.. /)

Kategori 930110

Yol Geçişi Saldırısı (/.. /)

930120

İşletim Sistemi Dosya Erişim Denemesi

930130

Kısıtlanmış Dosya Erişimi Denemesi

REQUEST-931-APPLICATION-ATTACK-RFI

RuleId

Açıklama

931100

Olası Uzak Dosya Ekleme (RFI) Saldırısı = IP Adresi Kullanan URL Parametresi

931110

Olası Uzak Dosya Ekleme (RFI) Saldırısı = Url Yükünde Kullanılan Yaygın RFI Güvenlik Açığı Olan Parametre Adı

931120

Olası Uzak Dosya Ekleme (RFI) Saldırısı = Sondaki Soru İşareti Karakterinde Kullanılan URL Yükü (?)

931130

Olası Uzak Dosya Ekleme (RFI) Saldırısı = Etki Alanı Dışı Başvuru/Bağlantı

REQUEST-932-APPLICATION-ATTACK-RCE

RuleId

Açıklama

932120

Uzaktan Komut Yürütme = Windows PowerShell Komutu Bulundu

932130

Application Gateway WAF v2 : Uzaktan Komut Yürütme: Unix Kabuk İfadesi veya Confluence Güvenlik Açığı (CVE-2022-26134) veya Text4Shell (CVE-2022-42889 ) BulunduApplication Gateway WAF v1 : Uzaktan Komut Yürütme: Unix Kabuk İfadesi

932140

Uzaktan Komut Yürütme = Windows FOR/IF Komutu Bulundu

932160

Uzaktan Komut Yürütme = Unix Kabuk Kodu Bulundu

932170

Uzaktan Komut Yürütme = Shellshock (CVE-2014-6271)

932171

Uzaktan Komut Yürütme = Shellshock (CVE-2014-6271)

REQUEST-933-APPLICATION-ATTACK-PHP

RuleId

Açıklama

933100

PHP Ekleme Saldırısı = Açma/Kapatma Etiketi Bulundu

933110

PHP Ekleme Saldırısı = PHP Betik Dosyasını Karşıya Yükleme Bulundu

933120

PHP Ekleme Saldırısı = Yapılandırma Yönergesi Bulundu

933130

PHP Ekleme Saldırısı = Bulunan Değişkenler

933150

PHP Ekleme Saldırısı = Yüksek Riskli PHP İşlev Adı Bulundu

933160

PHP Ekleme Saldırısı = Yüksek Riskli PHP İşlev Çağrısı Bulundu

933180

PHP Ekleme Saldırısı = Değişken İşlev Çağrısı Bulundu

933151

PHP Ekleme Saldırısı = Orta Riskli PHP İşlev Adı Bulundu

933131

PHP Ekleme Saldırısı = Bulunan Değişkenler

933161

PHP Ekleme Saldırısı = Düşük Değerli PHP İşlev Çağrısı Bulundu

933111

PHP Ekleme Saldırısı = PHP Betik Dosyasını Karşıya Yükleme Bulundu

REQUEST-941-APPLICATION-ATTACK-XSS

RuleId

Açıklama

941100

Libinjection aracılığıyla XSS Saldırısı Algılandı

941110

XSS Filtresi - Kategori 1 = Betik Etiketi Vektör

941130

XSS Filtresi - Kategori 3 = Öznitelik Vektör

941140

XSS Filtresi - Kategori 4 = JavaScript URI Vektör

941150

XSS Filtresi - Kategori 5 = İzin Verilmeyen HTML Öznitelikleri

941180

Node-Validator Blok Listesi Anahtar Sözcükleri

941190

Stil sayfalarını kullanan XSS

941200

VML çerçeveleri kullanan XSS

941210

Belirsiz JavaScript veya Text4Shell kullanan XSS (CVE-2022-42889 )

941220

Karartılmış VB Betiği kullanan XSS

941230

'embed' etiketini kullanan XSS

941240

'import' veya 'implementation' özniteliğini kullanan XSS

941260

'meta' etiketi kullanan XSS

941270

'link' href kullanan XSS

941280

'base' etiketini kullanan XSS

941290

'applet' etiketini kullanan XSS

941300

'object' etiketini kullanan XSS

941310

US-ASCII Hatalı Biçimlendirilmiş Kodlama XSS Filtresi - Saldırı Algılandı.

941330

IE XSS Filtreleri - Saldırı Algılandı.

941340

IE XSS Filtreleri - Saldırı Algılandı.

941350

UTF-7 Kodlama IE XSS - Saldırı algılandı.

941320

Olası XSS Saldırısı Algılandı - HTML Etiketi İşleyicisi

REQUEST-942-APPLICATION-ATTACK-SQLI

RuleId

Açıklama

942100

LIbinjection yoluyla SQL Ekleme Saldırısı Algılandı

942110

SQL Ekleme Saldırısı: Yaygın Ekleme Testi Algılandı

942130

SQL Ekleme Saldırısı: SQL Tautolojisi Algılandı.

942140

SQL Ekleme Saldırısı = Ortak Veritabanı Adları Algılandı

942160

sleep() veya benchmark() kullanarak kör sqli testlerini algılar.

942170

Koşullu sorgular dahil olmak üzere SQL karşılaştırma ve uyku ekleme girişimlerini algılar

942190

MSSQL kod yürütme ve bilgi toplama girişimlerini algılar

942200

MySQL açıklama/boşluk karartılmış eklemeleri ve backtick sonlandırmayı algılar

942230

Koşullu SQL ekleme girişimlerini algılar

942260

3/2'de temel SQL kimlik doğrulaması atlama girişimlerini algılar

942270

Temel SQL eklemesi aranıyor. mysql kahini ve diğerleri için yaygın saldırı dizesi.

942290

Temel MongoDB SQL ekleme girişimlerini bulur

942300

MySQL açıklamalarını, koşullarını ve ch(a)r eklemelerini algılar

942310

Zincirleme SQL ekleme girişimlerini algılar 2/2

942320

MySQL ve PostgreSQL saklı yordamını/işlev eklemelerini algılar

942330

Klasik SQL ekleme yoklamalarını algılar 1/2

942340

3/3 temel SQL kimlik doğrulama atlama girişimlerini algılar

942350

MySQL UDF ekleme ve diğer veri/yapı işleme girişimlerini algılar

942360

Birleştirilmiş temel SQL ekleme ve SQLLFI girişimlerini algılar

942370

Klasik SQL ekleme yoklamalarını algılar 2/2

942150

SQL Kodu Ekleme Saldırısı

942410

SQL Kodu Ekleme Saldırısı

942430

Kısıtlanmış SQL Karakter Anomalisi Algılama (args): Özel karakter sayısı aşıldı (12)

942440

SQL Açıklama Sırası Algılandı.

942450

SQL Onaltılık Kodlaması Belirlendi

942251

HAVING eklemelerini algılar

942460

Meta Karakter Anomali Algılama Uyarısı - Yinelenen Sözcük Olmayan Karakterler

REQUEST-943-APPLICATION-ATTACK-SESSION-FIXATION

RuleId

Açıklama

943100

Olası Oturum Düzeltme Saldırısı = HTML'de Tanımlama Bilgisi Değerlerini Ayarlama

943110

Olası Oturum Düzeltme Saldırısı = Etki Alanı Dışı Başvuran ile SessionID Parametre Adı

943120

Olası Oturum Düzeltme Saldırısı = Başvuran Olmadan SessionID Parametre Adı

2.2.9 kural kümeleri

crs_20_protocol_violations

RuleId

Açıklama

960911

Geçersiz HTTP İstek Satırı

981227

Apache Hatası = İstekte Geçersiz URI.

960912

İstek gövdesi ayrıştırılamadı.

960914

Çok parçalı istek gövdesi katı doğrulama başarısız oldu

960915

Çok parçalı ayrıştırıcı eşleşmeyen olası bir sınır algıladı.

960016

İçerik Uzunluğu HTTP üst bilgisi sayısal değildir.

960011

Gövde İçeriği ile GET veya HEAD İsteği.

960012

POST isteğinde İçerik Uzunluğu Üst Bilgisi eksik.

960902

Geçersiz Kimlik Kodlama kullanımı.

960022

HTTP 1.0 için Üst Bilgi Beklenmiyor.

960020

Pragma Üst Bilgisi, HTTP/1.1 istekleri için Önbellek Denetimi Üst Bilgisi gerektirir.

958291

Aralık = alan var ve 0 ile başlıyor.

958230

Aralık = Geçersiz Son Bayt Değeri.

958295

Birden Çok/Çakışan Bağlan ion Üst Bilgi Verileri Bulundu.

950107

URL Kodlama Kötüye Kullanımı Saldırı Girişimi

950109

Birden Çok URL Kodlama Algılandı

950108

URL Kodlama Kötüye Kullanımı Saldırı Girişimi

950801

UTF8 Kodlama Kötüye Kullanım Saldırısı Girişimi

950116

Unicode Tam/Yarı Genişlikli Kötüye Kullanım Saldırısı Girişimi

960901

İstekte geçersiz karakter

960018

İstekte geçersiz karakter

crs_21_protocol_anomalies

RuleId

Açıklama

960008

Ana Bilgisayar Üst Bilgisi Eksik İsteği

960007

Boş Konak Üst Bilgisi

960015

Kabul Üst Bilgisi Eksik İsteği

960021

İsteğin Kabul Üst Bilgisi Boş

960009

Kullanıcı Aracısı Üst Bilgisi Eksik İsteği

960006

Boş Kullanıcı Aracısı Üst Bilgisi

960904

İçerik İçeren ama İçerik Türü üst bilgisi eksik olan İstek

960017

Ana bilgisayar üst bilgisi sayısal bir IP adresidir

crs_23_request_limits

RuleId

Açıklama

960209

Bağımsız değişken adı çok uzun

960208

Bağımsız değişken değeri çok uzun

960335

İstekte çok fazla bağımsız değişken var

960341

Toplam bağımsız değişken boyutu aşıldı

960342

Karşıya yüklenen dosya boyutu çok büyük

960343

Toplam karşıya yüklenen dosyaların boyutu çok büyük

crs_30_http_policy

RuleId

Açıklama

960032

yönteme ilke tarafından izin verilmiyor

960010

İstek içerik türüne ilke tarafından izin verilmiyor

960034

http protokolü sürümüne ilke tarafından izin verilmiyor

960035

URL dosya uzantısı ilkeyle kısıtlandı

960038

HTTP üst bilgisi ilkeyle kısıtlandı

crs_35_bad_robots

RuleId

Açıklama

990002

İstek, Siteyi Taramış Bir Güvenlik Tarayıcısını Gösterir

990901

İstek, Siteyi Taramış Bir Güvenlik Tarayıcısını Gösterir

990902

İstek, Siteyi Taramış Bir Güvenlik Tarayıcısını Gösterir

990012

Sahte web sitesi gezgini

crs_40_generic_attacks

RuleId

Açıklama

960024

Meta Karakter Anomali Algılama Uyarısı - Yinelenen Sözcük Olmayan Karakterler

950008

Belgelenmemiş ColdFusion Etiketleri Ekleme

950010

LDAP Ekleme Saldırısı

950011

SSI ekleme Saldırısı

950018

Evrensel PDF XSS URL'si algılandı.

950019

E-posta Ekleme Saldırısı

950012

HTTP İstek Kaçakçılık Saldırısı.

950910

HTTP Yanıt Bölme Saldırısı

950911

HTTP Yanıt Bölme Saldırısı

950117

Uzak Dosya Ekleme Saldırısı

950118

Uzak Dosya Ekleme Saldırısı

950119

Uzak Dosya Ekleme Saldırısı

950120

Olası Uzak Dosya Ekleme (RFI) Saldırısı = Etki Alanı Dışı Başvuru/Bağlantı

981133

Kural 981133

981134

Kural 981134

950009

Oturum Düzeltme Saldırısı

950003

Oturum Düzeltme

950000

Oturum Düzeltme

950005

Uzak Dosya Erişim Denemesi

950002

Sistem Komut Erişimi

950006

Sistem Komut Ekleme

959151

PHP Ekleme Saldırısı

958976

PHP Ekleme Saldırısı

958977

PHP Ekleme Saldırısı

crs_41_sql_injection_attacks

RuleId

Açıklama

981231

SQL Açıklama Sırası Algılandı.

981260

SQL Onaltılık Kodlaması Belirlendi

981320

SQL Ekleme Saldırısı = Ortak Veritabanı Adları Algılandı

981300

Kural 981300

981301

Kural 981301

981302

Kural 981302

981303

Kural 981303

981304

Kural 981304

981305

Kural 981305

981306

Kural 981306

981307

Kural 981307

981308

Kural 981308

981309

Kural 981309

981310

Kural 981310

981311

Kural 981311

981312

Kural 981312

981313

Kural 981313

981314

Kural 981314

981315

Kural 981315

981316

Kural 981316

981317

SQL SELECT Deyimi Anomali Algılama Uyarısı

950007

Blind SQL Ekleme Saldırısı

950001

SQL Kodu Ekleme Saldırısı

950908

SQL Ekleme Saldırısı.

959073

SQL Kodu Ekleme Saldırısı

981272

sleep() veya benchmark() kullanarak kör sqli testlerini algılar.

981250

Koşullu sorgular dahil olmak üzere SQL karşılaştırma ve uyku ekleme girişimlerini algılar

981241

Koşullu SQL ekleme girişimlerini algılar

981276

Temel SQL eklemesi aranıyor. mysql kahini ve diğerleri için yaygın saldırı dizesi.

981270

Temel MongoDB SQL ekleme girişimlerini bulur

981253

MySQL ve PostgreSQL saklı yordamını/işlev eklemelerini algılar

981251

MySQL UDF ekleme ve diğer veri/yapı işleme girişimlerini algılar

crs_41_xss_attacks

RuleId

Açıklama

973336

XSS Filtresi - Kategori 1 = Betik Etiketi Vektör

973338

XSS Filtresi - Kategori 3 = JavaScript URI Vektör

981136

Kural 981136

981018

Kural 981018

958016

Siteler Arası Betik Oluşturma (XSS) Saldırısı

958414

Siteler Arası Betik Oluşturma (XSS) Saldırısı

958032

Siteler Arası Betik Oluşturma (XSS) Saldırısı

958026

Siteler Arası Betik Oluşturma (XSS) Saldırısı

958027

Siteler Arası Betik Oluşturma (XSS) Saldırısı

958054

Siteler Arası Betik Oluşturma (XSS) Saldırısı

958418

Siteler Arası Betik Oluşturma (XSS) Saldırısı

958034

Siteler Arası Betik Oluşturma (XSS) Saldırısı

958019

Siteler Arası Betik Oluşturma (XSS) Saldırısı

958013

Siteler Arası Betik Oluşturma (XSS) Saldırısı

958408

Siteler Arası Betik Oluşturma (XSS) Saldırısı

958012

Siteler Arası Betik Oluşturma (XSS) Saldırısı

958423

Siteler Arası Betik Oluşturma (XSS) Saldırısı

958002

Siteler Arası Betik Oluşturma (XSS) Saldırısı

958017

Siteler Arası Betik Oluşturma (XSS) Saldırısı

958007

Siteler Arası Betik Oluşturma (XSS) Saldırısı

958047

Siteler Arası Betik Oluşturma (XSS) Saldırısı

958410

Siteler Arası Betik Oluşturma (XSS) Saldırısı

958415

Siteler Arası Betik Oluşturma (XSS) Saldırısı

958022

Siteler Arası Betik Oluşturma (XSS) Saldırısı

958405

Siteler Arası Betik Oluşturma (XSS) Saldırısı

958419

Siteler Arası Betik Oluşturma (XSS) Saldırısı

958028

Siteler Arası Betik Oluşturma (XSS) Saldırısı

958057

Siteler Arası Betik Oluşturma (XSS) Saldırısı

958031

Siteler Arası Betik Oluşturma (XSS) Saldırısı

958006

Siteler Arası Betik Oluşturma (XSS) Saldırısı

958033

Siteler Arası Betik Oluşturma (XSS) Saldırısı

958038

Siteler Arası Betik Oluşturma (XSS) Saldırısı

958409

Siteler Arası Betik Oluşturma (XSS) Saldırısı

958001

Siteler Arası Betik Oluşturma (XSS) Saldırısı

958005

Siteler Arası Betik Oluşturma (XSS) Saldırısı

958404

Siteler Arası Betik Oluşturma (XSS) Saldırısı

958023

Siteler Arası Betik Oluşturma (XSS) Saldırısı

958010

Siteler Arası Betik Oluşturma (XSS) Saldırısı

958411

Siteler Arası Betik Oluşturma (XSS) Saldırısı

958422

Siteler Arası Betik Oluşturma (XSS) Saldırısı

958036

Siteler Arası Betik Oluşturma (XSS) Saldırısı

958000

Siteler Arası Betik Oluşturma (XSS) Saldırısı

958018

Siteler Arası Betik Oluşturma (XSS) Saldırısı

958406

Siteler Arası Betik Oluşturma (XSS) Saldırısı

958040

Siteler Arası Betik Oluşturma (XSS) Saldırısı

958052

Siteler Arası Betik Oluşturma (XSS) Saldırısı

958037

Siteler Arası Betik Oluşturma (XSS) Saldırısı

958049

Siteler Arası Betik Oluşturma (XSS) Saldırısı

958030

Siteler Arası Betik Oluşturma (XSS) Saldırısı

958041

Siteler Arası Betik Oluşturma (XSS) Saldırısı

958416

Siteler Arası Betik Oluşturma (XSS) Saldırısı

958024

Siteler Arası Betik Oluşturma (XSS) Saldırısı

958059

Siteler Arası Betik Oluşturma (XSS) Saldırısı

958417

Siteler Arası Betik Oluşturma (XSS) Saldırısı

958020

Siteler Arası Betik Oluşturma (XSS) Saldırısı

958045

Siteler Arası Betik Oluşturma (XSS) Saldırısı

958004

Siteler Arası Betik Oluşturma (XSS) Saldırısı

958421

Siteler Arası Betik Oluşturma (XSS) Saldırısı

958009

Siteler Arası Betik Oluşturma (XSS) Saldırısı

958025

Siteler Arası Betik Oluşturma (XSS) Saldırısı

958413

Siteler Arası Betik Oluşturma (XSS) Saldırısı

958051

Siteler Arası Betik Oluşturma (XSS) Saldırısı

958420

Siteler Arası Betik Oluşturma (XSS) Saldırısı

958407

Siteler Arası Betik Oluşturma (XSS) Saldırısı

958056

Siteler Arası Betik Oluşturma (XSS) Saldırısı

958011

Siteler Arası Betik Oluşturma (XSS) Saldırısı

958412

Siteler Arası Betik Oluşturma (XSS) Saldırısı

958008

Siteler Arası Betik Oluşturma (XSS) Saldırısı

958046

Siteler Arası Betik Oluşturma (XSS) Saldırısı

958039

Siteler Arası Betik Oluşturma (XSS) Saldırısı

958003

Siteler Arası Betik Oluşturma (XSS) Saldırısı

973300

Olası XSS Saldırısı Algılandı - HTML Etiketi İşleyicisi

973301

XSS Saldırısı Algılandı

973302

XSS Saldırısı Algılandı

973303

XSS Saldırısı Algılandı

973304

XSS Saldırısı Algılandı

973305

XSS Saldırısı Algılandı

973306

XSS Saldırısı Algılandı

973307

XSS Saldırısı Algılandı

973308

XSS Saldırısı Algılandı

973309

XSS Saldırısı Algılandı

973311

XSS Saldırısı Algılandı

973313

XSS Saldırısı Algılandı

973314

XSS Saldırısı Algılandı

973331

IE XSS Filtreleri - Saldırı Algılandı.

973315

IE XSS Filtreleri - Saldırı Algılandı.

973330

IE XSS Filtreleri - Saldırı Algılandı.

973327

IE XSS Filtreleri - Saldırı Algılandı.

973326

IE XSS Filtreleri - Saldırı Algılandı.

973346

IE XSS Filtreleri - Saldırı Algılandı.

973345

IE XSS Filtreleri - Saldırı Algılandı.

973324

IE XSS Filtreleri - Saldırı Algılandı.

973323

IE XSS Filtreleri - Saldırı Algılandı.

973348

IE XSS Filtreleri - Saldırı Algılandı.

973321

IE XSS Filtreleri - Saldırı Algılandı.

973320

IE XSS Filtreleri - Saldırı Algılandı.

973318

IE XSS Filtreleri - Saldırı Algılandı.

973317

IE XSS Filtreleri - Saldırı Algılandı.

973329

IE XSS Filtreleri - Saldırı Algılandı.

973328

IE XSS Filtreleri - Saldırı Algılandı.

crs_42_tight_security

RuleId

Açıklama

950103

Yol Geçişi Saldırısı

crs_45_trojans

RuleId

Açıklama

950110

Arka kapı erişimi

950921

Arka kapı erişimi

950922

Arka kapı erişimi

Bot Yöneticisi kural kümeleri

Hatalı botlar

RuleId

Açıklama

Bot100100

Tehdit bilgileri tarafından algılanan kötü amaçlı botlar

Bot100200

Kimliklerini tahrif eden kötü amaçlı botlar

Bot100100, X-Forwarded-For üst bilgisindeki hem istemci IP adreslerini hem de IP'leri tarar.

İyi botlar

RuleId

Açıklama

Bot200100

Arama motoru gezginleri

Bot200200

Doğrulanmamış arama motoru gezginleri

Bilinmeyen botlar

RuleId

Açıklama

Bot300100

Belirtilmemiş kimlik

Bot300200

Web'de gezinme ve saldırılara yönelik araçlar ve çerçeveler

Bot300300

Genel amaçlı HTTP istemcileri ve SDK'ları

Bot300400

Hizmet aracıları

Bot300500

Site durumu izleme hizmetleri

Bot300600

Tehdit bilgileri tarafından algılanan bilinmeyen botlar

Bot300700

Diğer botlar

Bot300600, X-Forwarded-For üst bilgisindeki hem istemci IP adreslerini hem de IP'leri tarar.

Sonraki adımlar