Office 365 için Microsoft Defender'da Güvenli Bağlantılar

İpucu

Office 365 Plan 2 için Microsoft Defender XDR'daki özellikleri ücretsiz olarak deneyebileceğinizi biliyor muydunuz? Microsoft Defender portalı deneme hub'ında 90 günlük Office 365 için Defender deneme sürümünü kullanın. Kimlerin kaydolabileceğini ve deneme koşullarını buradan. öğrenin.

Önemli

Bu makale, Office 365 için Microsoft Defender sahip iş müşterilerine yöneliktir. Outlook.com, Microsoft 365 Aile veya Microsoft 365 Bireysel kullanıyorsanız ve Outlook.com Güvenli Bağlantılar hakkında bilgi arıyorsanız bkz. Microsoft 365 aboneleri için gelişmiş Outlook.com güvenliği.

Office 365 için Microsoft Defender olan kuruluşlarda Güvenli Bağlantılar taraması, kuruluşunuzu kimlik avı ve diğer saldırılarda kullanılan kötü amaçlı bağlantılardan korur. Özel olarak, Güvenli Bağlantılar posta akışı sırasında gelen e-posta iletilerinin URL taramasını ve yeniden yazılmasını ve e-posta iletileri, Teams ve desteklenen Office 365 uygulamalarında URL'lerin ve bağlantıların tıklama zamanında doğrulanmasını sağlar. Güvenli Bağlantılar taraması, normal istenmeyen posta önleme ve kötü amaçlı yazılımdan korumanın yanı sıra gerçekleşir.

Office 365 için Microsoft Defender'da Güvenli Bağlantılar ile kötü amaçlı bağlantılara karşı koruma hakkında bu kısa videoyu izleyin.

Not

Varsayılan Güvenli Bağlantılar ilkesi olmasa da, yerleşik koruma önayarlı güvenlik ilkesi, en az bir Office 365 için Defender lisansına sahip müşteriler için tüm alıcılara (Standart veya Katı önceden ayarlanmış güvenlik ilkeleri veya özel Güvenli Bağlantılar ilkelerinde tanımlanmayan kullanıcılar) e-posta iletilerinde, Microsoft Teams'de ve desteklenen Office uygulamalarındaki dosyalarda Güvenli Bağlantılar koruması sağlar. Daha fazla bilgi için bkz. EOP'de önceden ayarlanmış güvenlik ilkeleri ve Office 365 için Microsoft Defender. Ayrıca belirli kullanıcılar, gruplar veya etki alanları için geçerli olan Güvenli Bağlantılar ilkeleri de oluşturabilirsiniz. Yönergeler için bkz. Office 365 için Microsoft Defender'de Güvenli Bağlantılar ilkelerini ayarlama.

Güvenli Bağlantılar ilkelerine göre Güvenli Bağlantılar koruması aşağıdaki konumlarda kullanılabilir:

Email iletileri: E-posta iletilerindeki bağlantılar için Güvenli Bağlantılar koruması.

E-posta iletileri için Güvenli Bağlantılar koruması hakkında daha fazla bilgi için, bu makalenin devamında yer alan e-posta iletileri için Güvenli Bağlantılar ayarları bölümüne bakın.

Not

Güvenli Bağlantılar posta etkin ortak klasörlerde çalışmaz.

Güvenli Bağlantılar, Zengin Metin Biçiminde (RTF) e-posta iletilerindeki URL'ler için koruma sağlamaz.

Güvenli Bağlantılar yalnızca HTTP(S) ve FTP biçimlerini destekler.

Office 365 için Defender önce bağlantıları sarmalamak için başka bir hizmet kullanmak, Güvenli Bağlantıların bağlantılarda sarmalanmasını, patlatılmasını veya bağlantının "kötü amaçlılığını" doğrulama gibi işlemleri engellemesine neden olabilir.

Microsoft Teams: Teams konuşmalarındaki, grup sohbetlerindeki veya kanallardaki bağlantılar için Güvenli Bağlantılar koruması.

Teams'de Güvenli Bağlantılar koruması hakkında daha fazla bilgi için, bu makalenin devamında yer alan Microsoft Teams için Güvenli Bağlantılar ayarları bölümüne bakın.

Office uygulamaları: Desteklenen Office masaüstü, mobil ve web uygulamaları için Güvenli Bağlantılar koruması.

Office uygulamalarında Güvenli Bağlantılar koruması hakkında daha fazla bilgi için, bu makalenin devamında yer alan Office uygulamaları için Güvenli Bağlantılar ayarları bölümüne bakın.

Aşağıdaki tabloda, Office 365 için Defender içeren Microsoft 365 ve Office 365 kuruluşlarında Güvenli Bağlantılar senaryoları açıklanmaktadır (örneklerde lisans eksikliğinin hiçbir zaman sorun oluşturmadığını unutmayın).

| Senaryo | Sonuç |

|---|---|

| Jean pazarlama departmanının bir üyesidir. Office uygulamaları için Güvenli Bağlantılar koruması, pazarlama departmanı üyeleri için geçerli olan Güvenli Bağlantılar ilkesinde açıktır. Jean, e-posta iletisinde bir PowerPoint sunusu açar ve ardından sunudaki bir URL'ye tıklar. | Jean, Güvenli Bağlantılar tarafından korunuyor. Jean, Office uygulamaları için Güvenli Bağlantılar korumasının açık olduğu Güvenli Bağlantılar ilkesine dahildir. Office uygulamalarında Güvenli Bağlantılar koruması gereksinimleri hakkında daha fazla bilgi için, bu makalenin devamında yer alan Office uygulamaları için Güvenli Bağlantılar ayarları bölümüne bakın. |

| Chris'in Microsoft 365 E5 kuruluşunda Yapılandırılmış Güvenli Bağlantılar ilkesi yok. Chris, dış gönderenden, sonunda tıkladığı kötü amaçlı bir web sitesinin URL'sini içeren bir e-posta alır. | Chris, Güvenli Bağlantılar tarafından korunuyor. Yerleşik koruma önayarlı güvenlik ilkesi, tüm alıcılara (Standart veya Katı önceden belirlenmiş güvenlik ilkeleri veya özel Güvenli Bağlantılar ilkelerinde tanımlanmayan kullanıcılar) Güvenli Bağlantılar koruması sağlar. Daha fazla bilgi için bkz. EOP'de önceden ayarlanmış güvenlik ilkeleri ve Office 365 için Microsoft Defender. |

| Pat'in kuruluşunda yöneticiler Pat'i uygulayan bir Güvenli Bağlantılar ilkesi oluşturmuştur, ancak Office uygulamaları için Güvenli Bağlantılar koruması kapalıdır. Pat bir Word belgesi açar ve dosyadaki bir URL'ye tıklar. | Pat, Güvenli Bağlantılar tarafından korunmaz. Pat etkin bir Güvenli Bağlantılar ilkesine dahil olsa da, bu ilkede Office uygulamaları için Güvenli Bağlantılar koruması kapatıldığından koruma uygulanamaz. |

| Jamie ve Julia contoso.com için çalışıyor. Uzun zaman önce, yöneticiler Hem Jamie hem de Julia için geçerli olan Güvenli Bağlantılar ilkeleri yapılandırdı. Jamie, e-postanın kötü amaçlı bir URL içerdiğini bilmeden Julia'ya bir e-posta gönderir. | Julia, kendisine uygulanan Güvenli Bağlantılar ilkesi iç alıcılar arasındaki iletilere uygulanacak şekilde yapılandırılmışsa Güvenli Bağlantılar tarafından korunur. Daha fazla bilgi için, bu makalenin devamında yer alan e-posta iletileri için Güvenli Bağlantılar ayarları bölümüne bakın. |

Güvenli Bağlantılar ilkelerindeki alıcı filtreleri

Alıcı filtreleri, ilkenin uygulandığı iç alıcıları tanımlamak için koşulları ve özel durumları kullanır. En az bir koşul gereklidir. Koşullar ve özel durumlar için aşağıdaki alıcı filtrelerini kullanabilirsiniz:

- Kullanıcılar: Kuruluştaki bir veya daha fazla posta kutusu, posta kullanıcısı veya posta kişisi.

- Gruplar:

- Belirtilen dağıtım gruplarının veya posta etkin güvenlik gruplarının üyeleri (dinamik dağıtım grupları desteklenmez).

- Belirtilen Microsoft 365 Grupları.

- Etki alanları: Microsoft 365'te yapılandırılmış kabul edilen etki alanlarından biri veya daha fazlası. Alıcının birincil e-posta adresi belirtilen etki alanında.

Bir koşulu veya özel durumu yalnızca bir kez kullanabilirsiniz, ancak koşul veya özel durum birden çok değer içerebilir:

Aynı koşul veya özel durum için birden çok değer OR mantığı kullanır (örneğin, <alıcı1> veya <alıcı2>):

- Koşullar: Alıcı belirtilen değerlerden herhangi biri ile eşleşiyorsa, ilke bu değerlere uygulanır.

- Özel durumlar: Alıcı belirtilen değerlerden herhangi biri ile eşleşiyorsa, ilke bu değerlere uygulanmaz.

Farklı özel durum türleri OR mantığını kullanır (örneğin, <alıcı1 veya grup1> üyesi ya da <etki alanı1>>üyesi).< Alıcı belirtilen özel durum değerlerinden herhangi birini eşleştirirse, ilke bu değerlere uygulanmaz.

Farklı koşul türleri AND mantığı kullanır. İlkenin bu ilkeye uygulanabilmesi için alıcının belirtilen tüm koşullarla eşleşmesi gerekir. Örneğin, aşağıdaki değerlerle bir koşul yapılandırabilirsiniz:

- Kullanıcı:

romain@contoso.com - Gruplar: Yöneticiler

İlke

romain@contoso.com, yalnızca Yöneticiler grubunun da üyesiyse uygulanır. Aksi takdirde ilke ona uygulanmaz.- Kullanıcı:

E-posta iletileri için Güvenli Bağlantılar ayarları

Güvenli Bağlantılar, bilinen kötü amaçlı köprüler için gelen e-postayı tarar. Taranan URL'ler, Microsoft standart URL ön eki kullanılarak yeniden yazılır veya sarmalanmıştır : https://nam01.safelinks.protection..com. Bağlantı yeniden yazıldıktan sonra, kötü amaçlı olabilecek içerik için analiz edilir.

Güvenli Bağlantılar bir URL'yi yeniden yazdıktan sonra, ileti el ile iletilmiş veya yanıtlanmış olsa bile URL yeniden yazılır. İleti alıcısı başına sarmalama yapılır (hem iç hem de dış alıcılar). İletilen veya yanıtlanan iletiye eklenen ek bağlantılar da yeniden yazılır.

Gelen Kutusu kuralları veya SMTP iletme ile otomatik iletme için, aşağıdaki deyimlerden biri doğru olmadığı sürece URL son alıcıya yönelik iletide yeniden yazılmaz:

- Alıcı, Güvenli Bağlantılar tarafından da korunur.

- URL önceki bir iletişimde zaten yeniden yazılmıştı.

Güvenli Bağlantılar koruması açık olduğu sürece, URL'lerin yeniden yazılıp yazılmadığına bakılmaksızın, ileti teslimi öncesinde URL'ler taranır. Outlook'un desteklenen sürümlerinde (Windows, Mac ve Web üzerinde Outlook), eşleşmeyen URL'ler, tıklandığında güvenli bağlantılar için istemci tarafı API çağrısı tarafından denetlenir.

E-posta iletilerine uygulanan Güvenli Bağlantılar ilkelerindeki ayarlar aşağıdaki listede açıklanmıştır:

Açık: Güvenli Bağlantılar, kullanıcılar e-postadaki bağlantılara tıkladığında bilinen, kötü amaçlı bağlantıların listesini denetler. URL'ler varsayılan olarak yeniden yazılır.: E-posta iletilerinde Güvenli Bağlantılar taramasını açın veya kapatın. Önerilen değer seçilidir (açık) ve aşağıdaki eylemlerle sonuçlanır:

- Windows'da Outlook'ta (C2R) Güvenli Bağlantılar taraması açıktır.

- URL'ler yeniden yazılır ve kullanıcılar iletilerdeki URL'lere tıkladığında Güvenli Bağlantılar koruması üzerinden yönlendirilir.

- Tıklandığında, URL'ler bilinen kötü amaçlı URL'ler listesinde denetlenür.

- Geçerli bir saygınlığı olmayan URL'ler arka planda zaman uyumsuz olarak patlatılır.

Aşağıdaki ayarlar yalnızca e-posta iletilerinde Güvenli Bağlantılar taraması açıksa kullanılabilir:

Kuruluş içinde gönderilen e-posta iletilerine Güvenli Bağlantılar uygulama: Aynı Exchange Online kuruluştaki iç gönderenler ve iç alıcılar arasında gönderilen iletilerde Güvenli Bağlantılar taramasını açın veya kapatın. Önerilen değer seçilidir (açık).

Şüpheli bağlantılar ve dosyalara işaret eden bağlantılar için gerçek zamanlı URL taraması uygulayın: İndirilebilir içeriğe işaret eden e-posta iletilerindeki bağlantılar da dahil olmak üzere bağlantıların gerçek zamanlı taramasını açar. Önerilen değer seçilidir (açık).

- İletiyi teslim etmeden önce URL taramasının tamamlanmasını bekleyin:

- Seçili (açık): URL içeren iletiler tarama tamamlanana kadar tutulur. İletiler yalnızca URL'lerin güvenli olduğu onaylandıktan sonra teslim edilir. Bu, önerilen değerdir.

- Seçili değil (kapalı): URL taraması tamamlanamadıysa iletiyi yine de teslim edin.

- İletiyi teslim etmeden önce URL taramasının tamamlanmasını bekleyin:

URL'leri yeniden yazmayın, denetimleri yalnızca SafeLinks API'si aracılığıyla yapın: Bu ayar seçiliyse (açık), URL sarmalama gerçekleşmez, ancak URL'ler ileti teslim edilmeden önce taranır. Outlook'un desteklenen sürümlerinde (Windows, Mac ve Web üzerinde Outlook), Güvenli Bağlantılar yalnızca URL tıklaması sırasında API'ler aracılığıyla çağrılır.

Güvenli Bağlantılar ilkeleri için Standart ve Katı ilke ayarları için önerilen değerler hakkında daha fazla bilgi için bkz. Güvenli Bağlantılar ilke ayarları.

Güvenli Bağlantılar e-posta iletilerinde nasıl çalışır?

Yüksek düzeyde, Güvenli Bağlantılar koruması e-posta iletilerindeki URL'lerde şu şekilde çalışır:

Tüm e-postalar, ileti alıcının posta kutusuna teslim etmeden önce İnternet protokolü (IP) ve zarf filtreleri, imza tabanlı kötü amaçlı yazılım koruması, istenmeyen posta önleme ve kötü amaçlı yazılımdan koruma filtrelerinin bulunduğu EOP'den geçer.

Kullanıcı iletiyi posta kutusunda açar ve iletideki bir URL'ye tıklar.

Güvenli Bağlantılar, web sitesini açmadan önce URL'yi hemen denetler:

URL, kötü amaçlı olduğu belirlenen bir web sitesine işaret ederse, kötü amaçlı bir web sitesi uyarı sayfası (veya farklı bir uyarı sayfası) açılır.

URL indirilebilir bir dosyayı işaret ederse ve kullanıcıya uygulanan ilkede Şüpheli bağlantılar ve dosyalara işaret eden bağlantılar için gerçek zamanlı URL taraması uygula ayarı açıksa, indirilebilir dosya denetlenir.

URL'nin güvenli olduğu belirlenirse web sitesi açılır.

Microsoft Teams için Güvenli Bağlantılar ayarları

Güvenli Bağlantılar ilkelerinde Microsoft Teams için Güvenli Bağlantılar korumasını açar veya kapatırsınız. Özellikle Açık: Güvenli Bağlantılar, kullanıcılar Microsoft Teams'deki bağlantılara tıkladığında bilinen, kötü amaçlı bağlantıların listesini denetler. Teams bölümünde URL'ler yeniden yazılmaz. Önerilen değer açık (seçili).

Not

Teams için Güvenli Bağlantılar korumasını açtığınızda veya kapattığınızda, değişikliğin geçerli olması 24 saat kadar sürebilir.

Teams için Güvenli Bağlantılar koruması, Teams masaüstü ve web örneklerinde desteklenir.

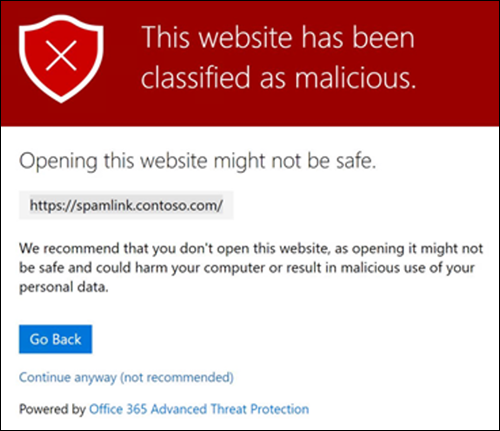

Korumalı kullanıcı bağlantıya tıkladığında (tıklama zamanı koruması) Teams'deki URL'ler bilinen kötü amaçlı bağlantıların listesiyle karşılaştırılır. URL'ler yeniden yazılmaz. Bir bağlantının kötü amaçlı olduğu tespit edilirse, kullanıcılar aşağıdaki deneyimlere sahiptir:

- Bir Teams konuşmasında, grup sohbetinde veya kanallardan bağlantıya tıklandıysa, ekran görüntüsünde gösterildiği gibi uyarı sayfası varsayılan web tarayıcısında görünür.

- Sabitlenmiş bir sekmeden bağlantıya tıklandıysa, uyarı sayfası bu sekmedeki Teams arabiriminde görünür. Bağlantıyı bir web tarayıcısında açma seçeneği güvenlik nedeniyle devre dışı bırakılır.

- İlkedeki kullanıcıların özgün URL'ye tıklamasına izin ver ayarının nasıl yapılandırıldığına bağlı olarak, kullanıcının özgün URL'ye tıklamasına izin verilir veya verilmez (Ekran görüntüsünde yine de devam edin (önerilmez). Kullanıcıların özgün URL'ye tıklayamamaları için Kullanıcıların özgün URL'ye tıklamasına izin ver ayarını seçmemenizi öneririz.

Bağlantıyı gönderen kullanıcı, Teams korumasının açık olduğu Güvenli Bağlantılar ilkesi tarafından korunmuyorsa, kullanıcı kendi bilgisayarındaki veya cihazındaki özgün URL'ye tıklayabilirsiniz.

Uyarı sayfasında Geri Dön düğmesine tıklanması, kullanıcıyı özgün bağlamı veya URL konumuna döndürür. Ancak, özgün bağlantıya yeniden tıklanması Güvenli Bağlantılar'ın URL'yi yeniden taramasına neden olur, bu nedenle uyarı sayfası yeniden görünür.

Güvenli Bağlantılar Teams'de nasıl çalışır?

Yüksek düzeyde, Microsoft Teams'deki URL'ler için Güvenli Bağlantılar koruması şu şekilde çalışır:

Bir kullanıcı Teams uygulamasını başlatır.

Microsoft 365, kullanıcının kuruluşunun Office 365 için Microsoft Defender içerdiğini ve kullanıcının Microsoft Teams için korumanın açık olduğu etkin bir Güvenli Bağlantılar ilkesine dahil olduğunu doğrular.

URL'ler sohbetlerde, grup sohbetlerinde, kanallarda ve sekmelerde kullanıcı için tıklandığında doğrulanır.

Office uygulamaları için Güvenli Bağlantılar ayarları

Office uygulamaları için Güvenli Bağlantılar koruması, e-posta iletilerindeki bağlantıları değil, Office belgelerindeki bağlantıları denetler. Ancak, belge açıldıktan sonra e-posta iletilerinde ekli Office belgelerindeki bağlantıları denetleyebiliyor.

Güvenli Bağlantılar ilkelerinde Office uygulamaları için Güvenli Bağlantılar korumasını açar veya kapatırsınız. Özellikle Açık: Güvenli Bağlantılar, kullanıcılar Microsoft Office uygulamalarında bağlantılara tıkladığında bilinen, kötü amaçlı bağlantıların listesini denetler. Office 365 uygulamalar bölümünde URL'ler yeniden yazılmaz ayarını kullanırsınız. Önerilen değer açık (seçili).

Office uygulamaları için Güvenli Bağlantılar koruması aşağıdaki istemci gereksinimlerine sahiptir:

Microsoft 365 Uygulamaları veya Microsoft 365 İş Ekstra:

- Windows, Mac veya bir web tarayıcısında Word, Excel ve PowerPoint'in geçerli sürümleri.

- iOS veya Android cihazlarda Office uygulamaları.

- Windows üzerinde Visio.

- Web tarayıcısında OneNote.

- Kaydedilen EML veya MSG dosyalarını açarken Windows için Outlook.

Desteklenen Office uygulamaları ve Microsoft 365 hizmetleri modern kimlik doğrulaması kullanacak şekilde yapılandırılır. Daha fazla bilgi için bkz. Office istemci uygulamaları için modern kimlik doğrulaması nasıl çalışır?

Kullanıcılar iş veya okul hesaplarını kullanarak oturum açmışlardır. Daha fazla bilgi için bkz. Office'te oturum açma.

Standart ve Katı ilke ayarları için önerilen değerler hakkında daha fazla bilgi için bkz. Güvenli Bağlantılar ilke ayarları.

Güvenli Bağlantılar Office uygulamalarında nasıl çalışır?

Yüksek düzeyde, Office uygulamalarında URL'ler için Güvenli Bağlantılar koruması şu şekilde çalışır. Desteklenen Office uygulamaları önceki bölümde açıklanmıştır.

Kullanıcı, Microsoft 365 Uygulamaları veya Microsoft 365 İş Ekstra içeren bir kuruluşta iş veya okul hesabını kullanarak oturum açar.

Kullanıcı açılır ve desteklenen bir Office uygulamasındaki bir Office belgesinin bağlantısına tıklar.

Güvenli Bağlantılar, hedef web sitesini açmadan önce URL'yi hemen denetler:

URL, kötü amaçlı olduğu belirlenen bir web sitesine işaret ederse, kötü amaçlı bir web sitesi uyarı sayfası (veya farklı bir uyarı sayfası) açılır.

URL indirilebilir bir dosyaya işaret ederse ve kullanıcıya uygulanan Güvenli Bağlantılar ilkesi indirilebilir içeriğe yönelik bağlantıları taramak için yapılandırılmışsa (Şüpheli bağlantılar ve dosyalara işaret eden bağlantılar için gerçek zamanlı URL taraması uygula), indirilebilir dosya denetlenir.

URL güvenli olarak kabul edilirse, kullanıcı web sitesine yönlendirilir.

Güvenli Bağlantılar taraması tamamlanamıyorsa, Güvenli Bağlantılar koruması tetiklemez. Office masaüstü istemcilerinde, hedef web sitesine geçmeden önce kullanıcı uyarılır.

Not

Office uygulamaları için Güvenli Bağlantılar'ın kullanıcının kullanımına sunulduğunun doğrulanması her oturumun başında birkaç saniye sürebilir.

Güvenli Bağlantılar ilkelerinde koruma ayarlarına tıklayın

Bu ayarlar e-posta, Teams ve Office uygulamalarında Güvenli Bağlantılar için geçerlidir:

Kullanıcı tıklamalarını izleme: Tıklanan URL'ler için Güvenli Bağlantılar tıklama verilerinin depolanmasını açın veya kapatın. Bu ayarı seçili (açık) bırakmanızı öneririz.

Office uygulamaları için Güvenli Bağlantılar'da bu ayar Word, Excel, PowerPoint ve Visio masaüstü sürümleri için geçerlidir.

Bu ayarı seçerseniz aşağıdaki ayarlar kullanılabilir:

Kullanıcıların özgün URL'ye tıklamasına izin ver: Kullanıcıların uyarı sayfasından özgün URL'ye tıklayıp tıklayamayacağını denetler. Önerilen değer seçili değil (kapalı).

Office uygulamaları için Güvenli Bağlantılar'da, bu ayar masaüstü Word, Excel, PowerPoint ve Visio'daki özgün URL için geçerlidir.

Bildirim ve uyarı sayfalarında kuruluş markasını görüntüleme: Bu seçenek, kuruluşunuzun markasını uyarı sayfalarında gösterir. Varsayılan Microsoft uyarı sayfaları genellikle saldırganlar tarafından kullanıldığından, markalama kullanıcıların geçerli uyarıları tanımlamalarına yardımcı olur. Özelleştirilmiş markalama hakkında daha fazla bilgi için bkz. Kuruluşunuz için Microsoft 365 temasını özelleştirme.

Güvenli Bağlantılar ilkelerinin önceliği

Birden çok ilke oluşturduktan sonra, uygulanacağı sırayı belirtebilirsiniz. hiçbir iki ilke aynı önceliğe sahip olamaz ve ilke işleme ilk ilke uygulandıktan sonra durur (bu alıcı için en yüksek öncelikli ilke). Yerleşik koruma ilkesi her zaman en son uygulanır. İlişkili Güvenli Bağlantılar ilkeleri Standart ve Katı önceden ayarlanmış güvenlik ilkeleri her zaman özel Güvenli Bağlantılar ilkeleri öncesinde uygulanır.

Öncelik sırası ve birden çok ilkenin nasıl değerlendirilip uygulandığı hakkında daha fazla bilgi için bkz. Önceden ayarlanmış güvenlik ilkeleri ve diğer ilkeler için öncelik sırası veE-posta korumasının sırası ve önceliği.

Güvenli Bağlantılar ilkelerindeki "Aşağıdaki URL'leri yeniden yazmayın" listeleri

Not

"Aşağıdaki URL'leri yeniden yazmayın" listesindeki girişler, posta akışı sırasında Güvenli Bağlantılar tarafından taranmıyor veya sarmalanmıyor, ancak tıklama sırasında yine de engelleniyor olabilir. URL'yi Engellenmemeli (Hatalı pozitif) olarak bildirin ve Posta akışı sırasında ve tıklama sırasında URL'nin Güvenli Bağlantılar tarafından taranmaması veya sarmalanmaması için Kiracı İzin Ver/Engelle Listesi'ne izin ver girişi eklemek için Bu URL'yi takip et'i seçin. Yönergeler için bkz. İyi URL'leri Microsoft'a bildirme.

Her Güvenli Bağlantılar ilkesi, Güvenli Bağlantılar taraması tarafından yeniden yazılmayan URL'leri belirtmek için kullanabileceğiniz aşağıdaki URL'leri yeniden yazmayın listesini içerir. Farklı Güvenli Bağlantılar ilkelerinde farklı listeler yapılandırabilirsiniz. İlke işleme, kullanıcıya ilk (büyük olasılıkla en yüksek öncelikli) ilke uygulandıktan sonra durur. Bu nedenle, birden çok etkin Güvenli Bağlantı ilkesine dahil edilen bir kullanıcıya yalnızca bir Tane Aşağıdaki URL'leri yeniden yazma listesi uygulanır.

Yeni veya mevcut Güvenli Bağlantılar ilkelerinde listeye girdi eklemek için bkz. Güvenli Bağlantılar ilkeleri oluşturma veya Güvenli Bağlantıları Değiştirme ilkeleri.

Notlar:

Aşağıdaki istemciler, Güvenli Bağlantılar ilkelerinde aşağıdaki URL'leri yeniden yazma listelerini tanımaz. İlkelere dahil edilen kullanıcıların URL'lere erişmesi, bu istemcilerdeki Güvenli Bağlantılar taramasının sonuçlarına bağlı olarak engellenebilir:

- Microsoft Teams

- Office web uygulamaları

Her yerde izin verilen URL'lerin gerçekten evrensel listesi için bkz. Kiracı İzin Verme/Engelleme Listesini Yönetme. Ancak, Kiracı İzin Ver/Engelle Listesindeki URL izin verme girdileri Güvenli Bağlantılar yeniden yazmanın dışında tutulmaz.

Kullanıcı deneyimini geliştirmek için sık kullanılan iç URL'leri listeye eklemeyi göz önünde bulundurun. Örneğin, Skype Kurumsal veya SharePoint gibi şirket içi hizmetleriniz varsa, bu URL'leri taramanın dışında tutmak için ekleyebilirsiniz.

Güvenli Bağlantılar ilkelerinizde aşağıdaki URL girişlerini yeniden yazmadıysanız listeleri gözden geçirmeyi ve gerektiğinde joker karakterleri eklemeyi unutmayın. Örneğin, listenizde gibi

https://contoso.com/abir girdi vardır ve daha sonra gibihttps://contoso.com/a/balt yolları dahil etmeye karar verirsiniz. Yeni bir girdi eklemek yerine, var olan girdiye joker karakter ekleyerek olurhttps://contoso.com/a/*.URL girişi başına en fazla üç joker karakter (

*) ekleyebilirsiniz. Joker karakterler açıkça ön ekler veya alt etki alanları içerir. Örneğin, kişilerin belirtilen etki alanındaki alt etki alanları ve yolları ziyaret etmesine izin verdiğinden, girişcontoso.comile aynı*.contoso.com/**.contoso.com/*değildir.URL, HTTP'den HTTPS'ye otomatik yeniden yönlendirme kullanıyorsa (örneğin, için

https://www.contoso.com302 yeniden yönlendirmesihttp://www.contoso.com) ve listeye aynı URL için hem HTTP hem de HTTPS girdileri girmeye çalışırsanız, ikinci URL girişinin ilk URL girdisinin yerini aldığına dikkat edebilirsiniz. URL'nin HTTP ve HTTPS sürümleri tamamen ayrıysa bu davranış oluşmaz.Hem HTTP hem de HTTPS sürümlerini dışlamak için http:// veya https:// (yani contoso.com) belirtmeyin.

*.contoso.comcontoso.com kapsamaz , bu nedenle hem belirtilen etki alanını hem de alt etki alanlarını kapsamak için ikisini de dışlamanız gerekir.contoso.com/*yalnızca contoso.com kapsar, bu nedenle hem hemcontoso.com/*decontoso.comhariç tutmanıza gerek yoktur; yalnızcacontoso.com/*yeterli olacaktır.Bir etki alanının tüm yinelemelerini dışlamak için iki dışlama girdisi gerekir;

contoso.com/*ve*.contoso.com/*. Bu girdiler, hem HTTP hem de HTTPS, ana etki alanı contoso.com ve alt etki alanlarının yanı sıra herhangi bir bitiş bölümü (örneğin, hem contoso.com hem de contoso.com/vdir1 ele alınır) dışlamak için birleştirilir.

"Aşağıdaki URL'leri yeniden yazmayın" listesi için giriş söz dizimi

Girebileceğiniz değerlerin ve sonuçlarının örnekleri aşağıdaki tabloda açıklanmıştır:

| Değer | Sonuç |

|---|---|

contoso.com |

Alt etki alanları veya yollara erişime https://contoso.com izin verir ancak izin vermez. |

*.contoso.com/* |

Bir etki alanına, alt etki alanına ve yollara (örneğin, https://www.contoso.com, https://www.contoso.com, https://maps.contoso.comveya https://www.contoso.com/a) erişime izin verir. Bu girdi, veya gibi https://www.falsecontoso.com sahte olabilecek sitelere izin vermediğinden doğası gereği değerinden *contoso.com*daha iyidir.https://www.false.contoso.completelyfalse.com |

https://contoso.com/a |

gibi alt yollara erişim izni https://contoso.com/avermez https://contoso.com/a/b |

https://contoso.com/a/* |

ve gibi alt yollara erişime https://contoso.com/a izin verir https://contoso.com/a/b |

Güvenli Bağlantılar'dan uyarı sayfaları

Bu bölüm, bir URL'ye tıkladığınızda Güvenli Bağlantılar koruması tarafından tetiklenen çeşitli uyarı sayfalarının örneklerini içerir.

Tarama devam ediyor bildirimi

Tıklanan URL Güvenli Bağlantılar tarafından taranıyor. Bağlantıyı yeniden denemeden önce birkaç dakika beklemeniz gerekebilir.

Şüpheli ileti uyarısı

Tıklanan URL, diğer şüpheli iletilere benzer bir e-posta iletisinde yer alır. Siteye geçmeden önce e-posta iletisini iki kez denetlemenizi öneririz.

Kimlik avı girişimi uyarısı

Tıklanan URL, kimlik avı saldırısı olarak tanımlanan bir e-posta iletisinde yer alır. Sonuç olarak, e-posta iletisindeki tüm URL'ler engellenir. Siteye devam etmenizi öneririz.

Kötü amaçlı web sitesi uyarısı

Tıklanan URL, kötü amaçlı olarak tanımlanan bir siteyi gösterir. Siteye devam etmenizi öneririz.

Hata uyarısı

Bir tür hata oluştu ve URL açılamıyor.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin