Yönetilen kimliklerle kimlik doğrulaması

Azure kaynakları için yönetilen kimlikler, ücretsiz olarak kullanabileceğiniz bir Microsoft Entra Id özelliğidir. Yönetilen kimlikleri kullanmak, Azure'da barındırılan uygulamaların Azure kaynakları ve hizmetlerinde kimlik doğrulaması için önerilen yoldur.

Şirketinizin tüm uygulamalarını şirket içi sunuculardan Azure tarafından barındırılan sanal makinelere (VM) taşıdığını düşünün. Şirket içi uygulamalar hizmet sorumlularını kullanarak Azure'da kimlik doğrulaması yapar. Artık uygulamaları Azure'daki VM'lerde barındırdığınıza göre yönetilen kimlikleri kullanabilirsiniz.

Bu ünitede Azure Kaynakları için yönetilen kimlikleri keşfedeceksiniz. Bunların nasıl çalıştığını ve Azure'da hangi kaynaklara erişebileceğinizi göreceksiniz.

Azure’da yönetilen kimlikler nelerdir?

Yönetilen kimlikleri kullandığınızda, kodunuza kimlik doğrulama bilgilerini eklemeniz veya uygulamanın erişilebilir yapılandırma dosyalarının bir parçası olarak kullanılabilir hale getirmeniz gerekmez. Yönetilen kimlikler, Microsoft Entra kimlik doğrulamasını destekleyen kaynaklara bağlanırken uygulamaların kullanması için bir kimlik sağlar. Uygulamalar, Microsoft Entra belirteçlerini almak için yönetilen kimliği kullanabilir.

Yönetilen kimlikleri kullandığınızda, kimlik bilgilerini döndürmeniz veya süresi dolan sertifikalar konusunda endişelenmeniz gerekmez. Azure, kimlik bilgilerini döndürme ve süre sonu konularını arka planda işler. Bir uygulamayı yönetilen kimlik kullanacak şekilde yapılandırmak için sağlanan belirteci kullanarak hizmeti çağırın.

Dekont

Hala bazı istemci kitaplıklarında kullanılan Yönetilen Hizmet Kimliği (MSI) teriminin yerini, Azure kaynakları için yönetilen kimlikler almıştır.

Yönetilen kimlikler nasıl çalışır?

Yönetilen kimliklerle çalışırken bazı yaygın terimleri biliyor olmanız gerekir:

- İstemci Kimliği: Kimliği sağladığınızda oluşturulan Microsoft Entra uygulamasına ve hizmet sorumlusuna bağlı benzersiz bir kimlik.

- Nesne Kimliği: Yönetilen kimliğin hizmet sorumlusu nesnesi.

- Azure Örnek Meta Veri Hizmeti: Azure Resource Manager bir VM sağladığında etkinleştirilen bir REST API. Uç noktaya yalnızca sanal makinenin içinden erişilebilir.

İki tür yönetilen kimlik oluşturabilirsiniz: sistem tarafından atanan yönetilen kimlik ve kullanıcı tarafından atanan yönetilen kimlik.

Sistem tarafından atanan yönetilen kimlik

Sistem tarafından atanan yönetilen kimlikleri doğrudan VM gibi bir Azure hizmet örneğinde etkinleştirebilirsiniz. Yönetilen kimlikleri etkinleştirdiğinizde Azure, Azure Resource Manager aracılığıyla bir hizmet sorumlusu oluşturur. Sistem tarafından atanan yönetilen kimliğin yaşam döngüsü oluşturulduğu kaynak örneğine bağlıdır. Örneğin:

- İki VM'niz varsa ve sistem tarafından atanan yönetilen kimlikleri kullanmak istiyorsanız, her VM'de yönetilen kimlikleri etkinleştirmeniz gerekir.

- Kaynak silinirse yönetilen kimlik de silinir. Bir kaynağın sistem tarafından atanan tek bir yönetilen kimliği olabilir.

Kullanıcı tarafından atanan yönetilen kimlik

Kullanıcı tarafından atanan yönetilen kimlikler tek başına Azure kaynakları olarak oluşturulur. Bunlar herhangi bir uygulama veya hizmet örneğinden bağımsızdır. Kullanıcı tarafından atanan yönetilen kimlik sağlandığında Azure, sistem tarafından atanan yönetilen kimlik için olduğu gibi bir hizmet sorumlusu oluşturur.

Ancak, kullanıcı tarafından atanan yönetilen kimlik belirli bir kaynağa bağlı olmadığından, bunu birden fazla uygulamaya atayabilirsiniz. Örneğin:

- Web uygulamanız 10 ön uç VM'ye dağıtıldıysa, uygulama için kullanıcı tarafından atanan bir yönetilen kimlik oluşturabilir, yönetilen kimliğe gerekli hakları verebilir ve ardından 10 VM'nin tümüyle ilişkilendirebilirsiniz.

- Sistem tarafından atanan yönetilen kimliği kullandıysanız 10 kimlik gerekir ve her biri için erişimi yönetmeniz gerekir.

Azure kaynaklarıyla yönetilen kimlikleri kullanma

Stok izleme uygulamanız bir Azure Key Vault'tan veritabanı kimlik bilgilerini alır. Uygulama şirket içinde çalıştırıldığında kasadaki kimlik bilgilerine erişmek için hizmet sorumlusu ve sertifikalar kullanıyordu. Artık VM'yi Azure'da barındırdığınıza göre, bunun yerine yönetilen kimlikleri kullanabilirsiniz.

Sistem tarafından atanan yönetilen kimliği ayarlamak için:

- Azure portalında, uygulamayı barındıran sanal makineye gidin.

- Genel bakış sayfasındaki sol menü bölmesindeki Güvenlik'in altında Kimlik'i seçin.

- Sayfanın sağ tarafında Durum anahtarını Açık olarak değiştirerek sistem tarafından atanan kimliği etkinleştirebilirsiniz. Sayfanın üst kısmında Kullanıcı tarafından atanan'ı seçerek ve kullanmak istediğiniz kullanıcı tarafından atanan yönetilen kimliği belirtmek için Ekle'yi seçerek de kullanıcı tarafından atanan bir kimlik belirtebildiğinize dikkat edin.

- Değişiklikleri kaydedin.

Ardından, sistem sunucunun Microsoft Entra Id ile kaydedileceğini ve oradaki kaynaklara izin verebileceğinizi anımsatır.

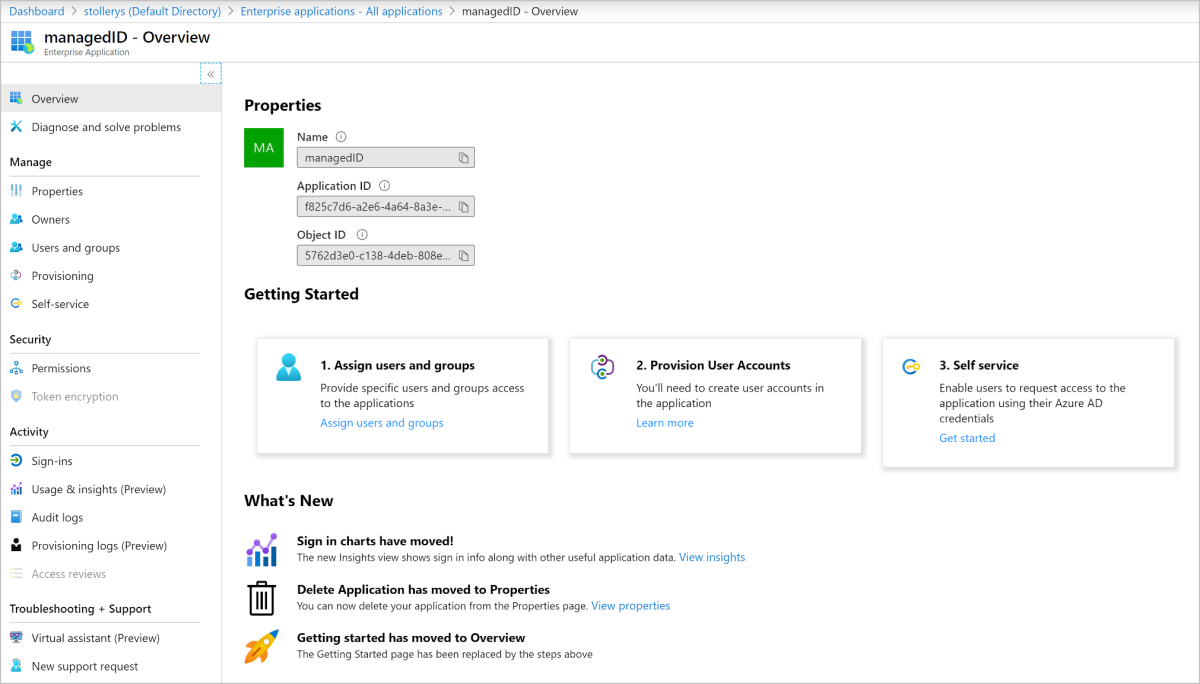

Aboneliğin geçerli yönetilen kimliklerini her zaman Azure portalının Kurumsal uygulamalar bölümünde Microsoft Entra Id'de görebilirsiniz. Tüm uygulamalar'ı seçin ve sonuçları Uygulama türü== Yönetilen Kimlikler olarak filtreleyin.