Azure Bastion nasıl çalışır?

RDP ve SSH genellikle uzak IaaS VM'lerine bağlanmak için kullanılan birincil araçlardır, ancak bu yönetim bağlantı noktalarının İnternet'e açıklanması önemli güvenlik riskleri oluşturur. Bu ünitede, çevre ağınızın genel tarafında Azure Bastion'ı dağıtarak bu protokollere nasıl güvenli bir şekilde bağlanabileceğinizi açıklayacağız. Bu ünitede şunları öğreneceksiniz:

- Azure Bastion mimarisi.

- Azure Bastion'ın barındırılan VM'lere güvenli RDP/SSH bağlantıları sağlama şekli.

- Kuruluşunuzdaki ilgi düzeyini değerlendirebilmeniz için Azure Bastion gereksinimleri.

Azure Bastion mimarisi

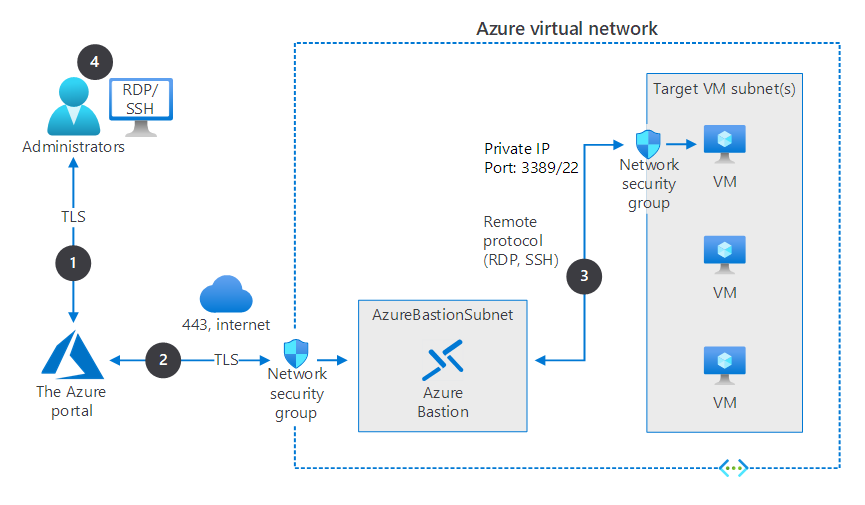

Aşağıdaki diyagramda tipik bir Azure Bastion dağıtımının mimarisi ve uçtan uca bağlantı işlemi açıklanmaktadır. Bu diyagramda:

- Azure Bastion, çeşitli Azure VM'leri içeren bir sanal ağda dağıtılır.

- NSG'ler sanal ağdaki alt ağları korur.

- VM alt ağına koruma sağlayan NSG, Azure Bastion alt ağından RDP ve SSH trafiğine izin verir.

- Azure Bastion yalnızca Azure portalından 443 numaralı TCP bağlantı noktası üzerinden veya yerel istemci üzerinden (gösterilmez) iletişimi destekler.

Dekont

Korumalı VM'ler ve Azure Bastion konağı farklı alt ağlarda olsa da aynı sanal ağa bağlanır.

Azure Bastion'daki tipik bağlantı işlemi aşağıdaki gibidir:

- Yönetici, TLS ile güvenli bir bağlantı kullanarak herhangi bir HTML5 tarayıcısı kullanarak Azure portalına bağlanır. Yönetici bağlanmak istediği VM'yi seçer.

- Portal, hedeflenen VM'yi barındıran sanal ağı koruyan bir NSG aracılığıyla Azure Bastion'a güvenli bir bağlantı üzerinden bağlanır.

- Azure Bastion, hedef VM'ye bir bağlantı başlatır.

- RDP veya SSH oturumu, yönetici konsolundaki tarayıcıda açılır. Azure Bastion, oturum bilgilerini özel paketler aracılığıyla akışla aktarır. Bu paketler TLS tarafından korunur.

Azure Bastion'ı kullanarak RDP/SSH'yi genel IP'de doğrudan İnternet'te kullanıma sunma gereksinimini atlarsınız. Bunun yerine, Güvenli Yuva Katmanı (SSL) ile Azure Bastion'a güvenli bir şekilde bağlanırsınız ve özel IP kullanarak hedef VM'lere bağlanır.

Kullanım gereksinimleri

Azure Bastion aracılığıyla Azure'daki IaaS VM'lerine bağlanmak isteyen Yönetici istrator'lar için Okuyucu rolü şunlarda gereklidir:

- Hedef VM.

- Hedef VM'de özel IP'ye sahip ağ arabirimi.

- Azure Bastion kaynağı.

Azure Bastion'ı dağıttığınızda, bir sanal ağ veya eşlenmiş sanal ağ içinde kendi alt ağına dağıtırsınız.

Bahşiş

Alt ağ AzureBastionSubnet olarak adlandırılmalıdır.

Azure Bastion sanal ağın NSG'si tarafından korunduğundan, NSG'nizin aşağıdaki trafik akışını desteklemesi gerekir:

- Gelen:

- Azure Bastion alt ağından hedef VM alt ağından RDP ve SSH bağlantıları

- İnternet'ten Azure Bastion genel IP'sine TCP bağlantı noktası 443 erişimi

- Azure Gateway Manager'dan 443 veya 4443 numaralı bağlantı noktalarına TCP erişimi

- Giden:

- Tanılama günlüğünü desteklemek için 443 numaralı bağlantı noktasındaKi Azure platformundan TCP erişimi

Dekont

Azure Gateway Manager, Azure Bastion hizmetine yapılan portal bağlantılarını yönetir.