Microsoft Entra TLS 1.1 ve 1.0 kullanımdan kaldırılması için ortamınızda TLS 1.2 desteğini etkinleştirin

Kiracınızın güvenlik duruşunu geliştirmek ve endüstri standartlarına uygun kalmak için Microsoft Entra ID yakında aşağıdaki Aktarım Katmanı Güvenliği (TLS) protokollerini ve şifrelerini desteklemeyi durduracaktır:

- TLS 1.1

- TLS 1.0

- 3DES şifre paketi (TLS_RSA_WITH_3DES_EDE_CBC_SHA)

Bu değişiklik kuruluşunuzu nasıl etkileyebilir?

Uygulamalarınız Microsoft Entra ID ile iletişim kuruyor veya kimlik doğrulaması yapıyor mu? O zaman bu uygulamalar, iletişim kurmak için TLS 1.2 kullanamıyorsa beklendiği gibi çalışmayabilir. Bu durum şunları içerir:

- Microsoft Entra Connect

- Microsoft Graph PowerShell

- Uygulama ara sunucusu bağlayıcılarını Microsoft Entra

- PTA aracıları

- Eski tarayıcılar

- Microsoft Entra ID ile tümleştirilmiş uygulamalar

Bu değişiklik neden yapılıyor?

Bu protokoller ve şifreler, aşağıdaki nedenlerle kullanım dışı bırakılıyor:

- Federal Risk ve Yetkilendirme Yönetimi Programı (FedRAMP) için en son uyumluluk standartlarını takip etmek.

- Kullanıcılar bulut hizmetlerimizle etkileşime geçtiğinde güvenliği geliştirmek.

TLS 1.0, TLS 1.1 ve 3DES Şifreleme paketi hizmetleri aşağıdaki zamanlamada kullanım dışı bırakılmaktadır.

| Örnek türü | Kullanımdan kaldırma tarihi | Durum |

|---|---|---|

| ABD kamu örnekleri | 31 Mart 2021 | TAMAMLANDI |

| Genel örnekler | 31 Ocak 2022, Saat 2022, İstanbul | TAMAMLANDI |

| Çin'de 21Vianet tarafından sağlanan Microsoft Entra örnekleri | Haziran 2023 | DEVAM EDEN |

Microsoft Entra hizmetleri için TLS 1.3 desteği

TLS 1.2'yi desteklemeye ek olarak Microsoft Entra, uç noktalarının en iyi güvenlik uygulamalarıyla uyumlu olması için TLS 1.3 desteği de kullanıma sunulur (NIST - SP 800-52 Rev. 2). Bu değişiklikle Microsoft Entra uç noktaları hem TLS 1.2 hem de TLS 1.3 protokollerini destekleyecektir.

Ortamınızda TLS 1.2 desteğini etkinleştirin

Microsoft Entra ID ve Microsoft 365 hizmetlerine güvenli bir bağlantı sağlamak için, istemci uygulamalarınızı ve hem istemci hem de sunucu işletim sistemlerini (OS) TLS 1.2 ve çağdaş şifreleme paketlerini destekleyecek şekilde yapılandırın.

İstemcilerde TLS 1.2'yi etkinleştirme yönergeleri

- "WinHTTP" için kullandığınız Windows ve varsayılan TLS'yi güncelleştirin.

- TLS 1.2'yi desteklemeyen istemci uygulamalarına ve işletim sistemlerine bağımlılığınızı belirleyin ve azaltın.

- Microsoft Entra ID ile iletişim kuran uygulamalar ve hizmetler için TLS 1.2'yi etkinleştirin.

- .NET Framework yüklemenizi, TLS 1.2'yi destekleyecek şekilde güncelleştirin ve yapılandırın.

- Uygulamaların ve PowerShell ( Microsoft Graph ve Microsoft Graph PowerShell kullanan) betiklerinin TLS 1.2'yi destekleyen bir platformda barındırıldığından ve çalıştırıldığından emin olun.

- Web tarayıcınızda en son güncelleştirmelerin bulunduğundan emin olun. Yeni Microsoft Edge tarayıcısını kullanmanızı öneririz (Chromium temelli). Daha fazla bilgi için bkz. Kararlı Kanal için Microsoft Edge sürüm notları.

- Web ara sunucunuzun TLS 1.2'yi desteklediğine emin olun. Web ara sunucusunu güncelleştirme hakkında daha fazla bilgi için web ara sunucu çözümünüzün satıcısına başvurun.

Daha fazla bilgi için aşağıdaki makalelere bakın:

- İstemcilerde TLS 1.2'yi etkinleştirme

- Office 365 ve Office 365 GCC'de TLS 1.2'ye hazırlanma - Microsoft 365 Uyumluluğu

Windows işletim sistemini ve WinHTTP için kullandığınız varsayılan TLS'yi güncelleştirin

Bu işletim sistemleri, WinHTTP üzerinden istemci-sunucu iletişimleri için TLS 1.2'yi doğal olarak destekler:

- Windows 8.1, Windows 10 ve sonraki sürümler

- R2, Windows Server 2016 ve sonraki sürümleri Windows Server 2012

Bu platformlarda TLS 1.2'yi açıkça devre dışı bırakmadığınızı doğrulayın.

Varsayılan olarak, Windows önceki sürümleri (Windows 8 ve Windows Server 2012 gibi), WinHTTP kullanarak güvenli iletişimler için TLS 1.2 veya TLS 1.1'i etkinleştirmez. Windows'un bu önceki sürümleri için:

- Güncelleştirme 3140245'i yükleyin.

- İstemci veya sunucu işletim sistemlerinde TLS 1.2'yi etkinleştirme bölümünden kayıt defteri değerlerini etkinleştirin.

Bu değerleri, WinHTTP için varsayılan güvenli protokoller listesine TLS 1.2 ve TLS 1.1'i ekleyecek şekilde yapılandırabilirsiniz.

Daha fazla bilgi edinmek için bkz. İstemcilerde TLS 1.2'yi etkinleştirme.

Not

Varsayılan olarak, TLS 1.2'yi destekleyen bir işletim sistemi (örneğin, Windows 10) TLS protokolünün eski sürümlerini de destekler. Bir bağlantı TLS 1.2 kullanılarak yapıldığında ve zamanında yanıt almadığında veya bağlantı sıfırlandığında, işletim sistemi eski bir TLS protokolü (TLS 1.0 veya 1.1 gibi) kullanarak hedef web hizmetine bağlanmayı deneyebilir. Bu durum genellikle ağ meşgulse veya ağa bir paket düştüğünde oluşur. Eski TLS'ye geçici geri dönüş sonrasında, işletim sistemi bir TLS 1.2 bağlantısı kurmayı yeniden dener.

Microsoft eski TLS'yi desteklemeyi durdurduktan sonra bu tür geri dönüş trafiğinin durumu ne olacak? İşletim sistemi yine de eski TLS protokollerini kullanarak TLS bağlantısı kurmayı deneyebilir. Ancak Microsoft hizmeti artık eski TLS protokollerini desteklemezse eski TLS tabanlı bağlantı başarılı olmaz. Bu işlem, işletim sistemini bunun yerine TLS 1.2 kullanarak bağlantıyı yeniden denemeye zorlar.

TLS 1.2'yi desteklemeyen istemcilere bağımlılığı belirleyin ve azaltın

Kesintisiz erişim sağlamak için aşağıdaki istemcileri güncelleştirin:

- Android sürüm 4.3 ve önceki sürümleri

- Firefox 5.0 ve önceki sürümleri

- Windows 7 ve önceki sürümlerinde Internet Explorer sürüm 8-10

- Windows Phone 8.0'da Internet Explorer 10

- OS X 10.8.4 ve önceki sürümlerde Safari 6.0.4

Daha fazla bilgi için bkz. www.microsoft.com'a bağlanan çeşitli istemciler için El Sıkışma Simülasyonu, SSLLabs.com'a teşekkürler.

Microsoft Entra ID ile iletişim kuran ortak sunucu rollerinde TLS 1.2'yi etkinleştirme

Microsoft Entra Connect (en son sürümü yükleyin)

- Eşitleme altyapısı sunucusu ile uzak bir SQL Server arasında da TLS 1.2'yi etkinleştirmek istiyor musunuz? Ardından, Microsoft SQL Server için TLS 1.2 desteği'nin gerektirdiği sürümlerin yüklü olduğundan emin olun.

Microsoft Entra Connect Authentication Agent (doğrudan kimlik doğrulaması) (sürüm 1.5.643.0 ve sonraki sürümler)

Azure Uygulama Ara Sunucusu (sürüm 1.5.1526.0 ve üzeri sürümler için TLS 1.2 zorunludur)

Azure çok faktörlü kimlik doğrulamasını (Azure MFA) kullanacak şekilde yapılandırılmış sunucular için Active Directory Federasyon Hizmetleri (AD FS) (AD FS)

Çok faktörlü Microsoft Entra kimlik doğrulaması için NPS uzantısını kullanacak şekilde yapılandırılmış NPS sunucuları

MFA Sunucusu sürüm 8.0. x veya sonraki sürümler

Parola Koruması proxy hizmetini Microsoft Entra

Eylem gerekiyor

Aracı, hizmet veya bağlayıcının en son sürümünü çalıştırmanızı şiddetle öneririz.

Varsayılan olarak TLS 1.2, Windows Server 2012 R2 ve sonraki sürümlerde etkinleştirilmiştir. Nadir durumlarda, varsayılan işletim sistemi yapılandırması, TLS 1'i devre dışı bırakmak için değiştirilmiş olabilir.

TLS 1.2'nin etkinleştirildiğinden emin olmak için, Windows Server çalıştıran ve Microsoft Entra ID ile iletişim kuran sunucularda istemci veya sunucu işletim sistemlerinde TLS 1.2'yi etkinleştirme bölümünden kayıt defteri değerlerini açıkça eklemenizi öneririz.

Daha önce listelenen hizmetlerin çoğu .NET Framework'üne bağlıdır. .NET Framework'ünü, TLS 1.2'yi destekleyecek şekilde güncelleştirme ve yapılandırma bölümünde açıklandığı gibi güncelleştirildiğinden emin olun.

Daha fazla bilgi için aşağıdaki makalelere bakın:

İstemci veya sunucu işletim sistemlerinde TLS 1.2'yi etkinleştirme

Kayıt defteri dizeleri

Windows 2012 R2, Windows 8.1 ve üzeri işletim sistemleri için TLS 1.2 varsayılan olarak etkindir. Bu nedenle, aşağıdaki kayıt defteri değerleri farklı değerlerle ayarlanmadığı sürece görüntülenmez.

TLS 1.2'yi işletim sistemi düzeyinde el ile yapılandırmak ve etkinleştirmek için aşağıdaki DWORD değerlerini ekleyebilirsiniz:

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client

DisabledByDefault: 00000000Enabled: 00000001

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server

DisabledByDefault: 00000000Enabled: 00000001

- HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319

SchUseStrongCrypto: 00000001

PowerShell betiği kullanarak TLS 1.2'yi etkinleştirmek için bkz. Microsoft Entra Connect için TLS 1.2 zorlaması.

Hangi TLS protokollerinin kullanıldığını denetleme

Hangi TLS'nin kullanıldığını denetlemenin iki yolu şunlardır:

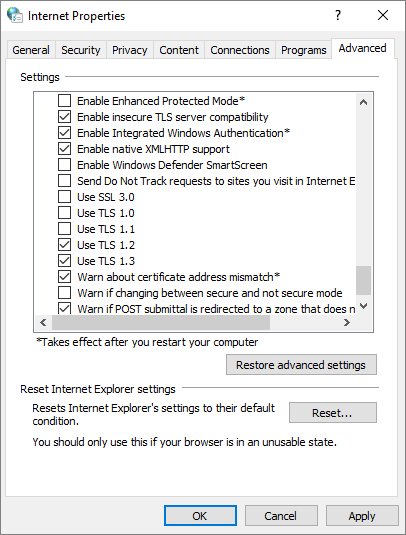

- Tarayıcı güvenlik ayarları

- Windows'da İnternet Özellikleri

İnternet Özellikleri kullanılarak hangi TLS protokollerinin kullanıldığını denetlemek için şu adımları izleyin:

Çalıştır kutusunu açmak için Windows+R'ye basın.

inetcpl.cpl yazıp Tamam'ı seçin. Ardından İnternet Özellikleri penceresi açılır.

İnternet Özellikleri penceresinde Gelişmiş sekmesini seçin ve TLS ile ilgili ayarları denetlemek için aşağı kaydırın.

.NET Framework'ü TLS 1.2'yi destekleyecek şekilde güncelleştirin ve yapılandırın

Yönetilen Microsoft Entra tümleşik uygulamalar ve Windows PowerShell betikleri (Microsoft Graph PowerShell ve Microsoft Graph kullanılarak) .NET Framework kullanabilir.

Güçlü şifrelemeyi etkinleştirmek için .NET güncelleştirmelerini yükleme

.NET sürümünü belirleme

İlk olarak, yüklü .NET sürümlerini belirleyin.

- Daha fazla bilgi için bkz. hangi .NET Framework sürümlerinin ve hizmet paketi düzeylerinin yüklendiğini belirleme.

.NET güncelleştirmelerini yükleme

Güçlü şifrelemeyi etkinleştirebilmeniz için .NET güncelleştirmelerini yükleyin. Güçlü şifrelemeyi etkinleştirmek için .NET Framework'ün bazı sürümlerinin güncelleştirilmiş olması gerekebilir.

Şu yönergeleri kullanın:

.NET Framework 4.6.2 ve sonraki sürümler TLS 1.2 ve TLS 1.1'i destekler. Kayıt defteri ayarlarını denetleyin. Başka değişiklik yapılması gerekmez.

.NET FRAMEWORK 4.6 ve önceki sürümleri TLS 1.2 ve TLS 1.1'i destekleyecek şekilde güncelleştirin.

Daha fazla bilgi için bkz. .NET Framework sürümleri ve bağımlılıkları.

Windows 8.1 veya Windows Server 2012 üzerinde .NET Framework 4.5.2 veya 4.5.1 mi kullanıyorsunuz? Ardından ilgili güncelleştirmeler ve ayrıntılar Microsoft Update Kataloğu'ndan da kullanılabilir.

- Ayrıca bkz. Microsoft Güvenlik Bildirimi 2960358.

Ağ üzerinden iletişim kuran ve TLS 1.2 etkin bir sistem çalıştıran tüm bilgisayarlar için aşağıdaki kayıt defteri DWORD değerlerini ayarlayın.

32 bit işletim sisteminde çalışan 32 bit uygulamalar ve 64 bit işletim sisteminde çalışan 64 bit uygulamalar için aşağıdaki alt anahtar değerlerini güncelleştirin:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v2.0.50727

SystemDefaultTlsVersions: 00000001SchUseStrongCrypto: 00000001

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319

SystemDefaultTlsVersions: 00000001SchUseStrongCrypto: 00000001

64 bit işletim sistemleri üzerinde çalışan 32 bit uygulamalar için aşağıdaki alt anahtar değerlerini güncelleştirin:

- HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v2.0.50727

SystemDefaultTlsVersions: dword:00000001SchUseStrongCrypto: dword:00000001

- HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319

SystemDefaultTlsVersions: dword:00000001SchUseStrongCrypto: dword:00000001

- HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v2.0.50727

Örneğin, bu değerleri şunlarda ayarlayın:

- Yapılandırma Yöneticisi istemcileri

- Site sunucusunda yüklü olmayan uzak site sistemi rolleri

- Site sunucusunun kendisi

Daha fazla bilgi için aşağıdaki makalelere bakın:

- Microsoft Entra ID tarafından desteklenen TLS Şifreleme Paketleri

- İstemcilerde TLS 1.2'yi etkinleştirme

- .NET Framework ile Aktarım Katmanı Güvenliği (TLS) en iyi uygulamaları

- TLS 1.0 problemini çözme - Güvenlik belgeleri.

Oturum açma günlüklerindeki yeni telemetriye genel bakış

Ortamınızda hala eski TLS kullanan istemcileri veya uygulamaları tanımlamanıza yardımcı olmak için Microsoft Entra oturum açma günlüklerini görüntüleyin. Eski TLS üzerinde oturum açabilen istemciler veya uygulamalar için Microsoft Entra ID Ek Ayrıntılar'dakiEski TLS alanını True ile işaretler. Eski TLS alanı, yalnızca oturum açma eski TLS üzerinden gerçekleşmişse görüntülenir. Günlüklerinizde eski TLS görmüyorsanız TLS 1.2'ye geçmeye hazırsınız demektir.

Yönetici, eski TLS protokollerini kullanan oturum açma girişimlerini bulmak için günlükleri şu yöntemlerle gözden geçirebilir:

- Azure İzleyici'de günlükleri dışarı aktarma ve sorgulama.

- Son yedi günlük günlükleri JavaScript Nesne Gösterimi (JSON) biçiminde indirme.

- PowerShell kullanarak oturum açma günlüklerini filtreleme ve dışarı aktarma.

Bu yöntemler aşağıda açıklanmıştır.

Azure İzleyici'yi kullanarak oturum açma günlüklerini sorgulayabilirsiniz. Azure İzleyici, güçlü bir günlük analizi, izleme ve uyarı aracıdır. Azure İzleyici'nin kullanımı:

- günlükleri Microsoft Entra

- Azure kaynak günlükleri

- Bağımsız yazılım araçlarından günlükler

Not

Raporlama verilerini Azure İzleyici'ye aktarmak için Microsoft Entra ID P1 veya P2 lisansına ihtiyacınız vardır.

Azure İzleyici'yi kullanarak eski TLS girişlerini sorgulamak için:

Microsoft Entra günlüklerini Azure İzleyici günlükleriyle tümleştirme bölümünde, Azure İzleyici'de Microsoft Entra oturum açma günlüklerine erişme yönergelerini izleyin.

Sorgu tanımı alanına aşağıdaki Kusto Sorgu Dili sorgusunu yapıştırın:

// Interactive sign-ins only SigninLogs | where AuthenticationProcessingDetails has "Legacy TLS" and AuthenticationProcessingDetails has "True" | extend JsonAuthProcDetails = parse_json(AuthenticationProcessingDetails) | mv-apply JsonAuthProcDetails on ( where JsonAuthProcDetails.key startswith "Legacy TLS" | project HasLegacyTls=JsonAuthProcDetails.value ) | where HasLegacyTls == true // Non-interactive sign-ins AADNonInteractiveUserSignInLogs | where AuthenticationProcessingDetails has "Legacy TLS" and AuthenticationProcessingDetails has "True" | extend JsonAuthProcDetails = parse_json(AuthenticationProcessingDetails) | mv-apply JsonAuthProcDetails on ( where JsonAuthProcDetails.key startswith "Legacy TLS" | project HasLegacyTls=JsonAuthProcDetails.value ) | where HasLegacyTls == true // Workload Identity (service principal) sign-ins AADServicePrincipalSignInLogs | where AuthenticationProcessingDetails has "Legacy TLS" and AuthenticationProcessingDetails has "True" | extend JsonAuthProcDetails = parse_json(AuthenticationProcessingDetails) | mv-apply JsonAuthProcDetails on ( where JsonAuthProcDetails.key startswith "Legacy TLS" | project HasLegacyTls=JsonAuthProcDetails.value ) | where HasLegacyTls == trueSorguyu yürütmek için Çalıştır'ı seçin. Sorguyla eşleşen günlük girişleri, sorgu tanımının altındaki Sonuçlar sekmesinde görünür.

Eski TLS isteğinin kaynağı hakkında daha fazla bilgi edinmek için aşağıdaki alanları arayın:

- UserDisplayName

- AppDisplayName

- ResourceDisplayName

- UserAgent

Microsoft Entra yönetim merkezi günlük girdileriyle ilgili ayrıntıları görüntüleme

Günlükleri aldıktan sonra, Microsoft Entra yönetim merkezi eski TLS tabanlı oturum açma günlüğü girişleri hakkında daha fazla ayrıntı alabilirsiniz. Şu adımları izleyin:

Azure portalMicrosoft Entra ID arayın ve seçin.

Genel Bakış sayfası menüsünde, Oturum açma günlükleri'ni seçin.

Kullanıcı için bir oturum açma günlüğü girdisi seçin.

Ek ayrıntılar sekmesini seçin. (Bu sekmeyi görmüyorsanız, sekmelerin tam listesini görüntülemek için önce sağ köşedeki üç noktayı (...) seçin.)

True olarak ayarlanmış bir Eski TLS (TLS 1.0, 1.1 veya 3DES) değerini denetleyin. Bu belirli alanı ve değeri görürseniz eski TLS kullanılarak oturum açma girişiminde bulunulmuştur. Oturum açma girişimi TLS 1.2 kullanılarak yapıldıysa bu alan görünmez.

Daha fazla bilgi için bkz. Microsoft Entra ID oturum açma günlükleri.

Yardım için bize ulaşın

Sorularınız veya yardıma ihtiyacınız varsa bir destek isteği oluşturun veya Azure topluluk desteği isteyin. Ürün geri bildirimini Azure geri bildirim topluluğuna da gönderebilirsiniz.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin