你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

配置 Microsoft Defender for Containers 组件

适用于容器的 Microsoft Defender 是用于保护容器的云原生解决方案。

无论群集在以下哪些位置运行,适用于容器的 Defender 都能保护群集:

Azure Kubernetes 服务 (AKS):Microsoft 的托管服务,用于开发、部署和管理容器化应用程序。

在连接的 Amazon Web Services (AWS) 帐户中的 Amazon Elastic Kubernetes Service (EKS) - Amazon 的托管服务,用于在 AWS 上运行 Kubernetes,而无需安装、操作和维护自己的 Kubernetes 控制平面或节点。

在已连接的 Google Cloud Platform (GCP) 项目中的 Google Kubernetes Engine (GKE) - Google 的托管环境,通过 GCP 基础结构部署、管理和缩放应用程序。

非其他 Kubernetes 分发(使用启用了 Azure Arc 的 Kubernetes)- 托管在本地或 IaaS 上的经云原生计算基础 (CNCF) 认证的 Kubernetes 群集。 有关详细信息,请参阅环境支持的功能的本地/IaaS (Arc) 部分。

有关此计划的信息,请参阅适用于容器的 Microsoft Defender 概述。

首先,可以在以下文章中了解如何连接和保护容器:

- 使用 Defender for Containers 保护 Azure 容器

- 使用 Defender for Containers 保护本地 Kubernetes 群集

- 使用 Defender for Containers 保护 Amazon Web Service (AWS) 帐户容器

- 使用 Defender for Containers 保护 Google Cloud Platform (GCP) 项目容器

还可以观看 Defender for Cloud in the Field 视频系列中的这些视频以了解更多:

注意

适用于容器的 Defender 对启用了 Arc 的 Kubernetes 群集的支持是一项预览版功能。 预览功能是可选择启用的自助功能。

预览功能是“按现状”和“按可用”提供的,不包括在服务级别协议和有限保证中。

若要详细了解受支持的操作系统、功能可用性、出站代理等,请参阅 Defender for Containers 功能可用性。

网络要求

验证是否已将以下终结点配置为进行出站访问,以便 Defender 传感器可以连接到 Microsoft Defender for Cloud 来发送安全数据和事件:

请参阅适用于容器的 Microsoft Defender 所需的 FQDN/应用程序规则。

默认情况下,AKS 群集具有不受限制的出站(出口)Internet 访问权限。

网络要求

注意

本文引用了 CentOS,这是一个接近生命周期结束 (EOL) 状态的 Linux 发行版。 请相应地考虑你的使用和规划。 有关详细信息,请参阅 CentOS 生命周期结束指南。

验证以下终结点是否已配置为进行出站访问,以便 Defender 传感器可以连接到 Microsoft Defender for Cloud 以发送安全数据和事件:

对于公有云部署:

| Azure 域 | Azure 政府域 | 由世纪互联运营的 Microsoft Azure | 端口 |

|---|---|---|---|

| *.ods.opinsights.azure.com | *.ods.opinsights.azure.us | *.ods.opinsights.azure.cn | 443 |

| *.oms.opinsights.azure.com | *.oms.opinsights.azure.us | *.oms.opinsights.azure.cn | 443 |

| login.microsoftonline.com | login.microsoftonline.us | login.chinacloudapi.cn | 443 |

仅当使用相关 OS 时,才需要以下域。 例如,如果在 AWS 中运行 EKS 群集,则只需应用 Amazon Linux 2 (Eks): Domain: "amazonlinux.*.amazonaws.com/2/extras/*" 域。

| 域 | 端口 | 主机操作系统 |

|---|---|---|

| amazonlinux.*.amazonaws.com/2/extras/* | 443 | Amazon Linux 2 |

| yum 默认存储库 | - | RHEL/Centos |

| apt 默认存储库 | - | Debian |

启用计划

若要启用计划,请执行以下操作:

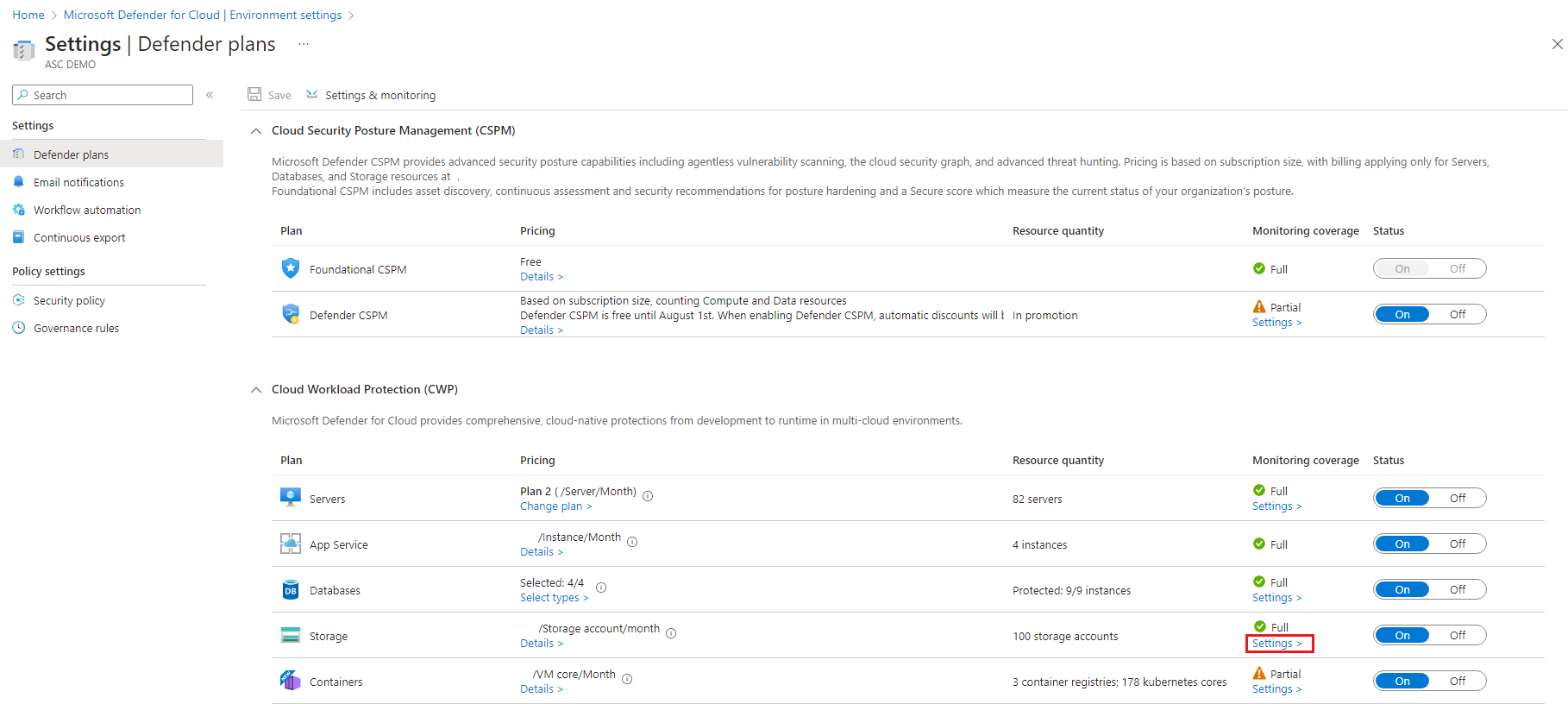

从 Defender for Cloud 的菜单打开“设置”页,并选择相关的订阅。

在“Defender 计划”页中,选择“Defender for Containers”,然后选择“设置”。

提示

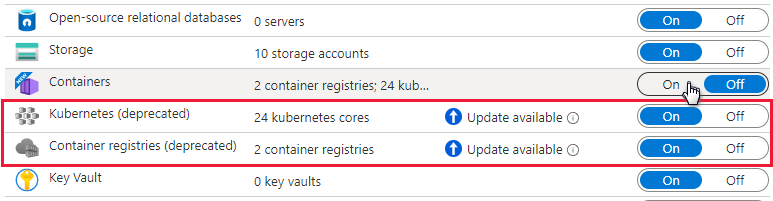

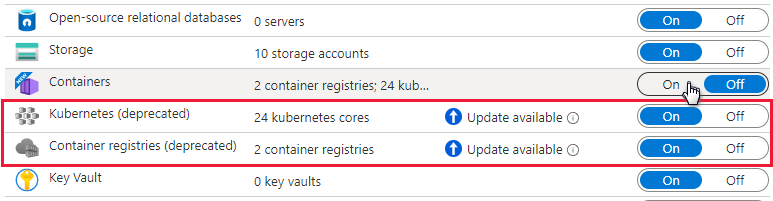

如果订阅已启用 Defender for Kubernetes 和/或适用于容器的 Defender 注册表,则会显示一条更新通知。 否则,唯一的选项为“适用于容器的 Defender”。

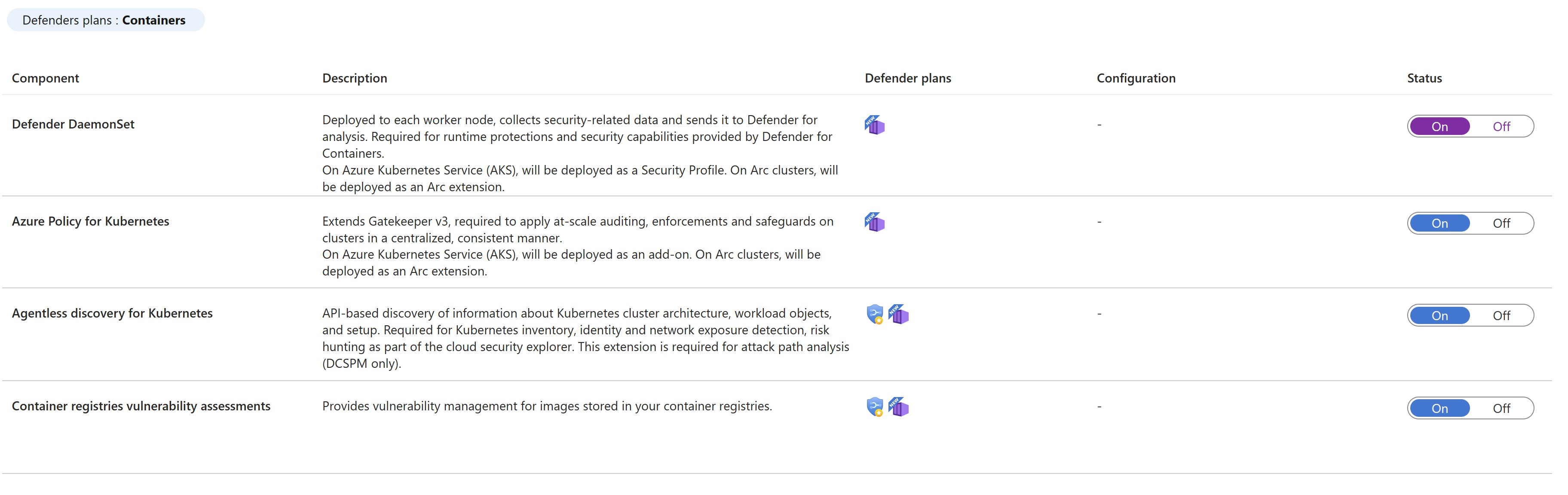

开启某个相关组件以将其启用。

注意

- 在 2023 年 8 月之前加入的 Defender for Containers 客户如果在启用该计划时未在 Defender CSPM 中启用 Kubernetes 无代理发现,则必须在 Defender for Containers 计划中手动启用 Kubernetes 无代理发现扩展。

- 在你关闭 Defender for Containers 后,组件设置为关闭状态,不会部署到任何其他容器,但不会从已安装它们的容器中删除。

每个功能的启用方法

默认情况下,通过 Microsoft Azure 门户启用计划时,Microsoft Defender for Containers 配置为自动启用所有功能并安装所有必需的组件以提供计划提供的保护,包括分配默认工作区。

如果不想启用计划的所有功能,则可以通过为“容器”计划选择“编辑配置”来手动选择要启用的特定功能。 然后,在“设置和监视”页中,选择要启用的功能。 此外,在初始配置计划后,可以从 Defender 计划页修改此配置。

有关每个功能的启用方法的详细信息,请参阅支持矩阵。

角色和权限

详细了解用于预配 Defender for Containers 扩展的角色。

为 Defender 传感器分配自定义工作区

可以通过 Azure Policy 分配自定义工作区。

使用建议手动部署 Defender 传感器或 Azure 策略代理,而无需自动预配

还可以使用适当的建议在一个或多个 Kubernetes 群集上部署需要传感器安装的功能:

| 传感器 | 建议 |

|---|---|

| 适用于 Kubernetes 的 Defender 传感器 | Azure Kubernetes 服务群集应启用 Defender 配置文件 |

| 适用于已启用 Arc 的 Kubernetes 的 Defender 传感器 | 已启用 Azure Arc 的 Kubernetes 群集应安装 Defender 扩展 |

| 适用于 Kubernetes 的 Azure Policy 代理 | Azure Kubernetes 服务群集应安装适用于 Kubernetes 的 Azure Policy 加载项 |

| 适用于已启用 Arc 的 Kubernetes 的 Azure Policy 代理 | 已启用 Azure Arc 的 Kubernetes 群集应已安装 Azure Policy 扩展 |

执行以下步骤,在特定群集上执行 Defender 传感器部署:

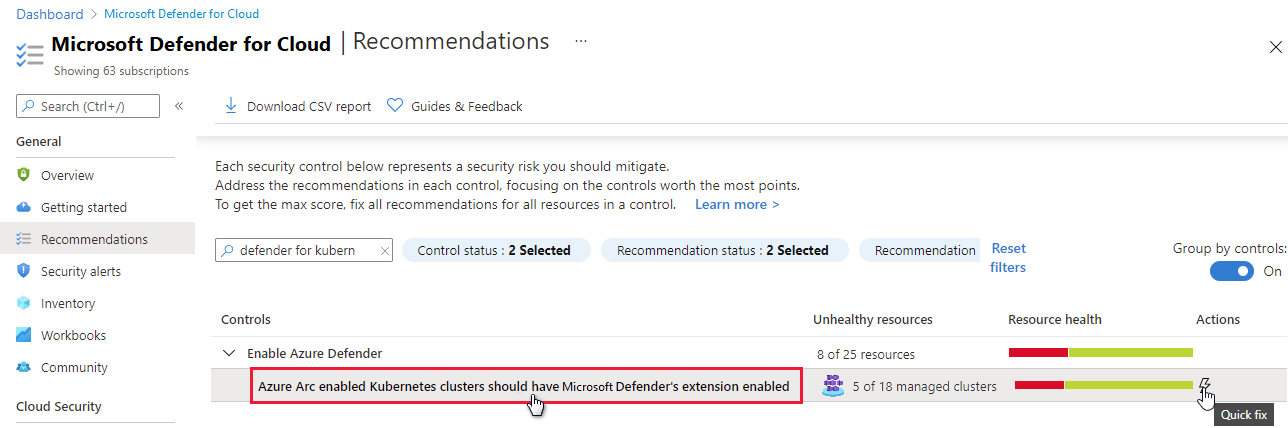

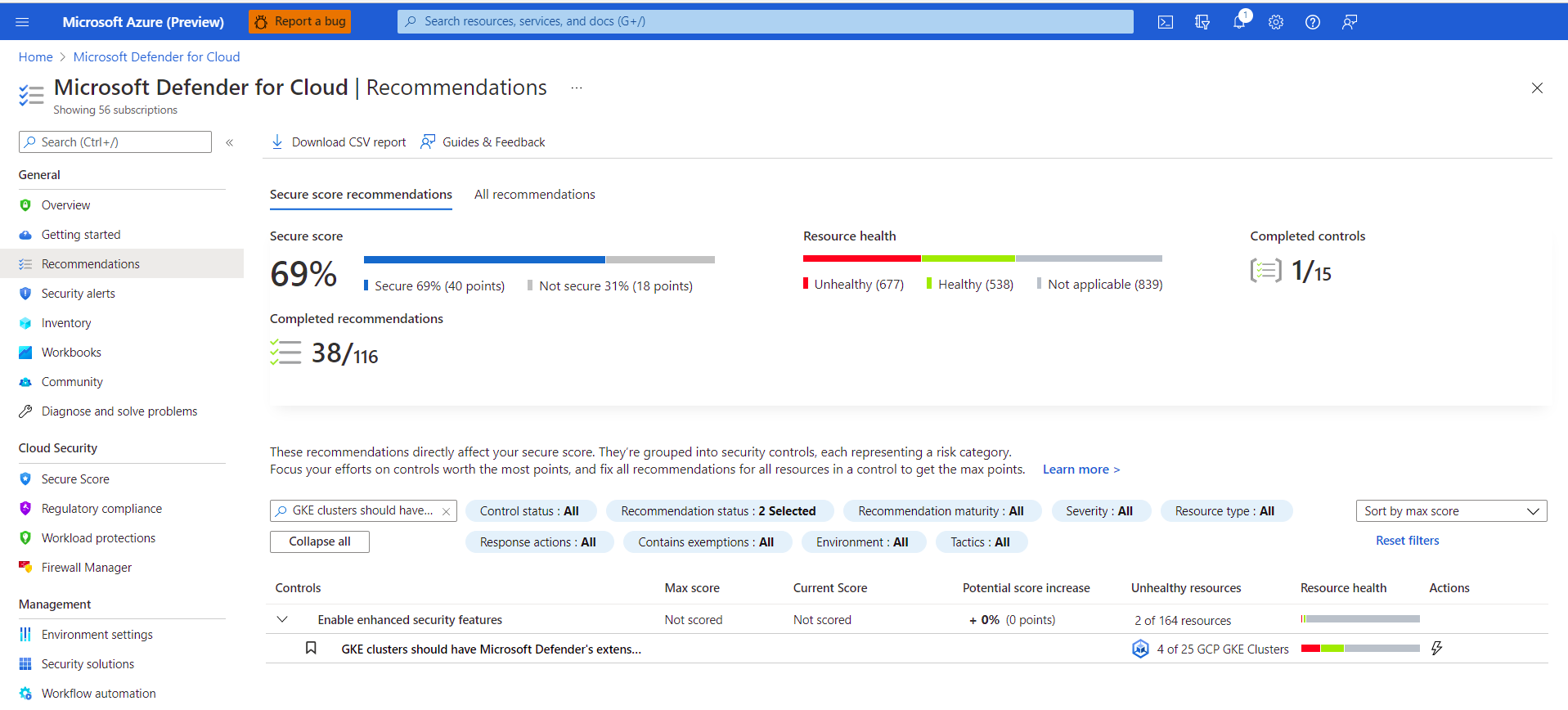

在 Microsoft Defender for Cloud 的建议页中,打开“启用增强的安全性”安全控制或直接搜索上述建议之一(或使用上述链接直接打开建议)

通过“不正常”选项卡查看所有没有传感器的群集。

选择要部署所需传感器的群集,然后选择“修复”。

选择“修复 X 资源”。

部署 Defender 传感器 - 所有选项

可以启用 Defender for Containers 计划,并从 Azure 门户、REST API 或资源管理器模板部署所有相关组件。 有关详细步骤,请选择相关的选项卡。

部署 Defender 传感器后,会自动分配默认工作区。 可以通过 Azure Policy 分配一个自定义工作区来代替默认工作区。

注意

Defender 传感器部署到每个节点,以提供运行时保护并使用 eBPF 技术从这些节点收集信号。

使用 Defender for Cloud 建议中的修复按钮

借助一个简化、无冲突的过程,你可以使用 Azure 门户页来启用 Defender for Cloud 计划,并设置自动预配所有必要的组件,以大规模保护 Kubernetes 群集。

专用 Defender for Cloud 建议提供:

- 有关哪些群集上部署了 Defender 传感器的直观信息

- “修复”选项,用于在没有传感器的情况下将此扩展部署到这些群集中

在 Microsoft Defender for Cloud 的建议页中,打开“启用增强的安全性”安全控制。

使用筛选器找到名为“Azure Kubernetes 服务群集应启用 Defender 配置文件”的建议。

提示

请注意“操作”列中的“修复”图标

选择这些群集以查看正常和不正常资源的详细信息 - 有和没有该传感器的群集。

在“不正常的资源”列表中选择一个群集,然后选择“修正”打开包含修正确认的窗格。

选择“修复 X 资源”。

启用计划

若要启用计划,请执行以下操作:

从 Defender for Cloud 的菜单打开“设置”页,并选择相关的订阅。

在“Defender 计划”页中,选择“Defender for Containers”,然后选择“设置”。

提示

如果订阅已启用 Defender for Kubernetes 或适用于容器的 Defender 注册表,则会显示一条更新通知。 否则,唯一的选项为“适用于容器的 Defender”。

开启某个相关组件以将其启用。

注意

在你关闭 Defender for Containers 后,组件设置为关闭状态,不会部署到任何其他容器,但不会从已安装它们的容器中删除。

默认情况下,通过 Azure 门户启用计划时,Microsoft Defender for Containers 配置为自动安装所需组件以提供计划所提供的保护,包括分配默认工作区。

若要在加入过程中禁用自动安装组件,请选择“容器”计划对应的“编辑配置”。 “高级”选项随即显示,可禁用每个组件的自动安装。

此外,还可以从 Defender 计划页修改此配置。

注意

如果按以上所示的方式通过门户在启用后任意时段选择“禁用计划”,则需要手动删除群集上部署的 Defender for Containers 组件。

可以通过 Azure Policy 分配自定义工作区。

如果禁用任何组件的自动安装,可以使用相应的建议轻松地将组件部署到一个或多个群集:

- 适用于 Kubernetes 的 Policy 加载项 - Azure Kubernetes 服务群集应安装适用于 Kubernetes 的 Azure Policy 加载项

- Azure Kubernetes 服务配置文件 - Azure Kubernetes 服务群集应启用 Azure Defender 配置文件

- 已启用 Azure Arc 的 Kubernetes 扩展 - 已启用 Azure Arc 的 Kubernetes 群集应安装 Defender 扩展

- 已启用 Azure Arc 的 Kubernetes Policy 扩展 - 已启用 Azure Arc 的 Kubernetes 群集应安装 Azure Policy 扩展

详细了解用于预配 Defender for Containers 扩展的角色。

先决条件

部署传感器之前,请确保:

部署 Defender 传感器

可以使用各种方法部署 Defender 传感器。 有关详细步骤,请选择相关的选项卡。

使用 Defender for Cloud 建议中的修复按钮

专用 Defender for Cloud 建议提供:

- 有关哪些群集上部署了 Defender 传感器的直观信息

- “修复”选项,用于在没有传感器的情况下将此扩展部署到这些群集中

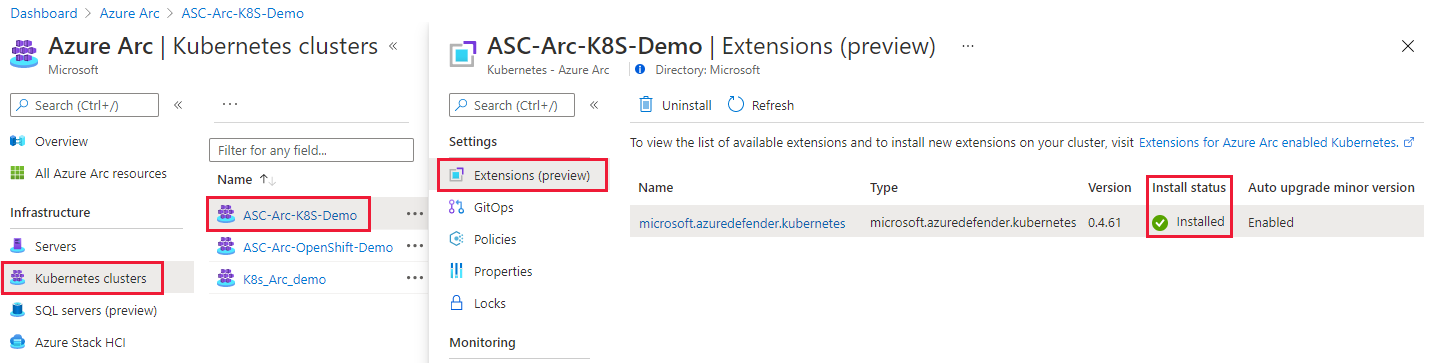

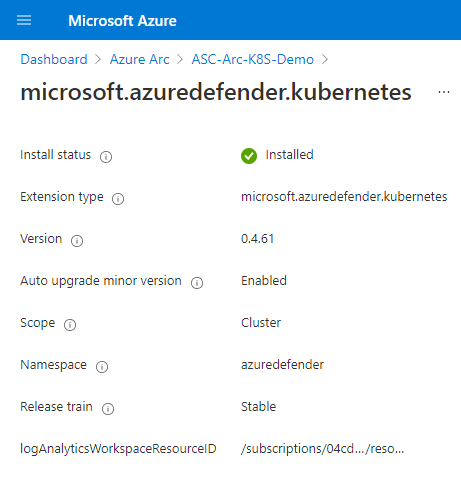

验证部署

若要验证群集上是否已安装 Defender 传感器,请执行下列其中一个选项卡中的步骤:

使用 Defender for Cloud 建议来验证传感器的状态

启用计划

重要

- 如果尚未连接 AWS 帐户,请将 AWS 帐户连接到 Microsoft Defender for Cloud。

- 如果已在连接器上启用计划,并且想要更改可选配置或启用新功能,请直接转到步骤 4。

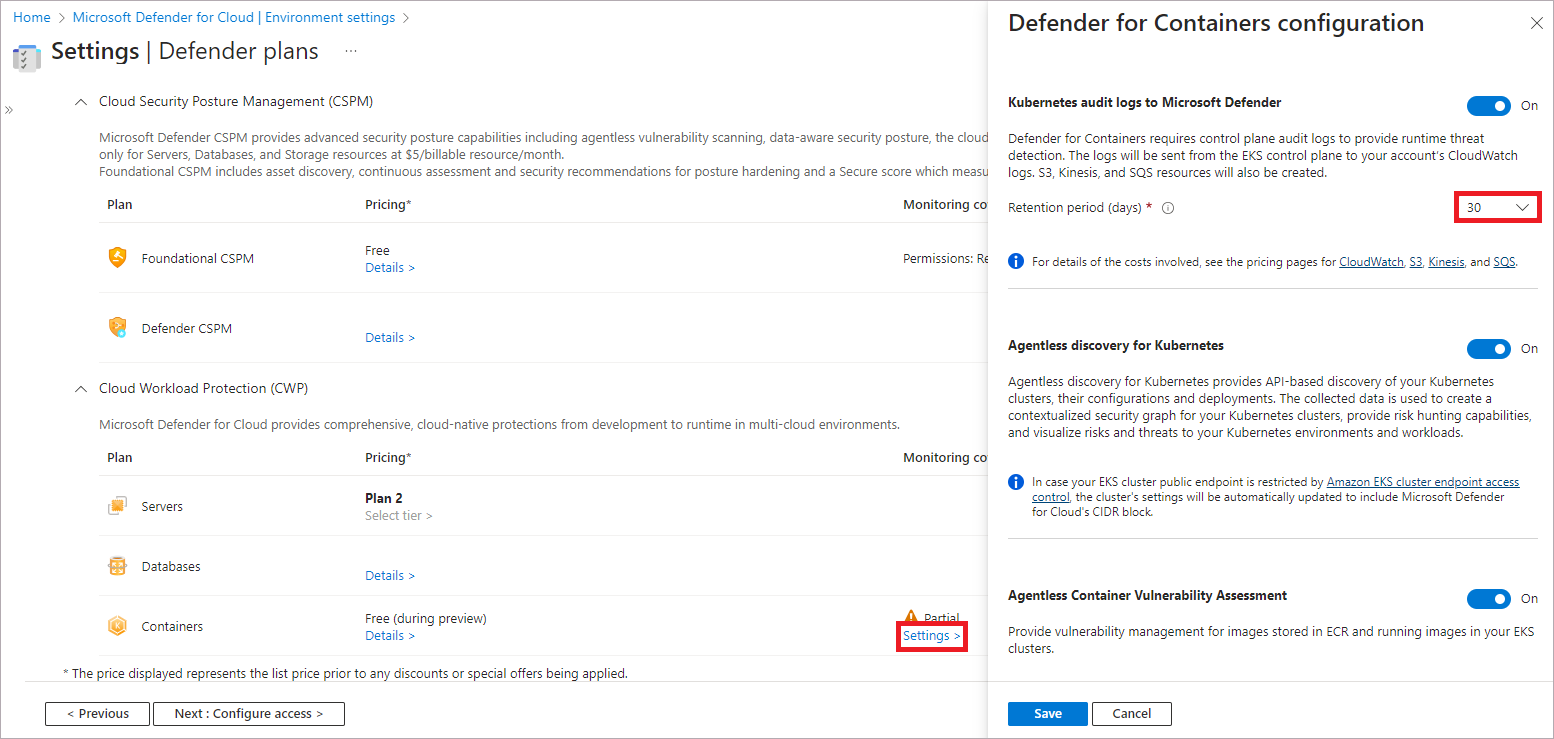

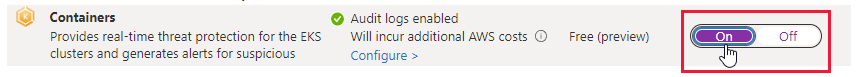

若要保护 EKS 群集,请对相关的帐户连接器启用容器计划:

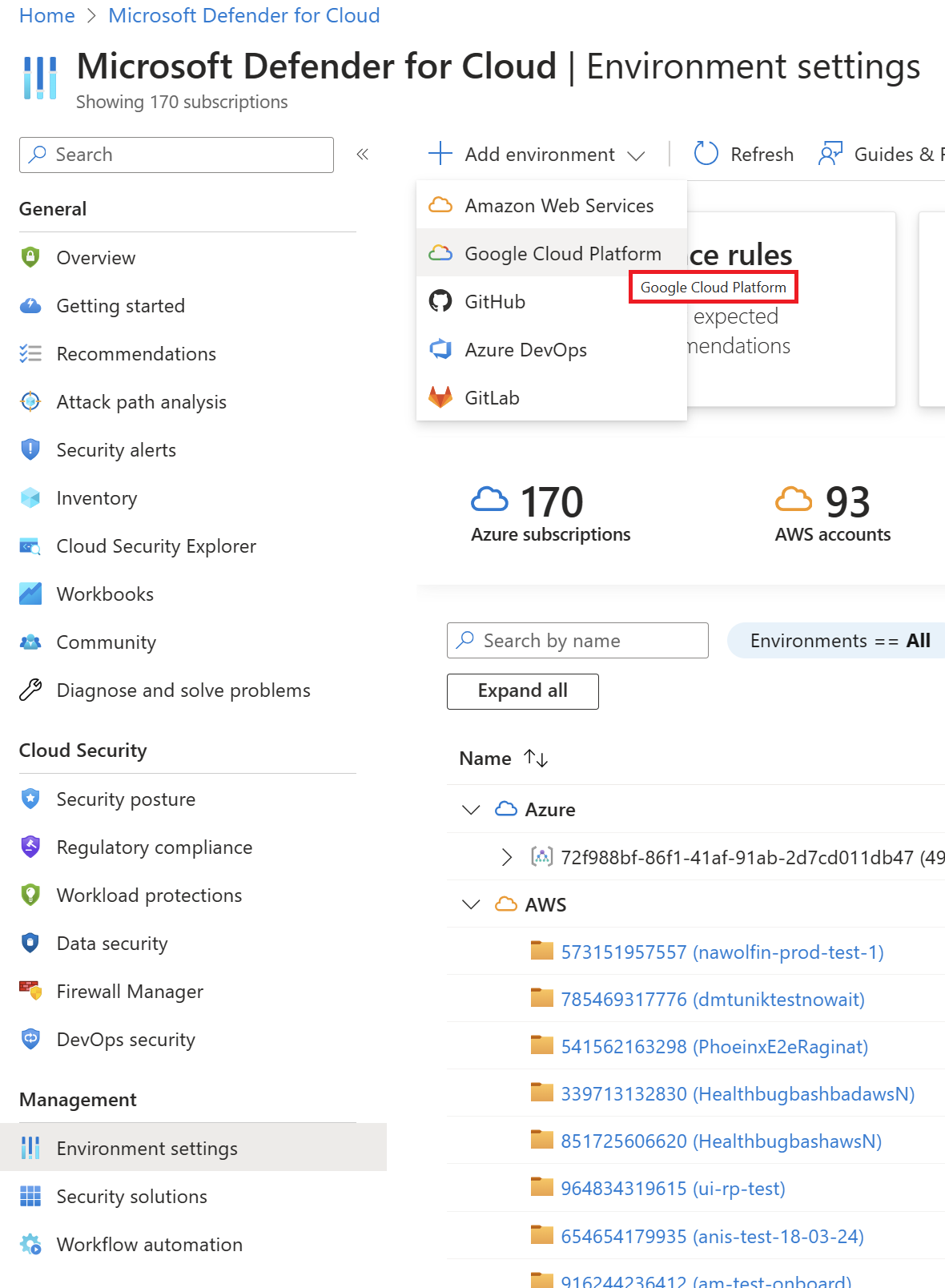

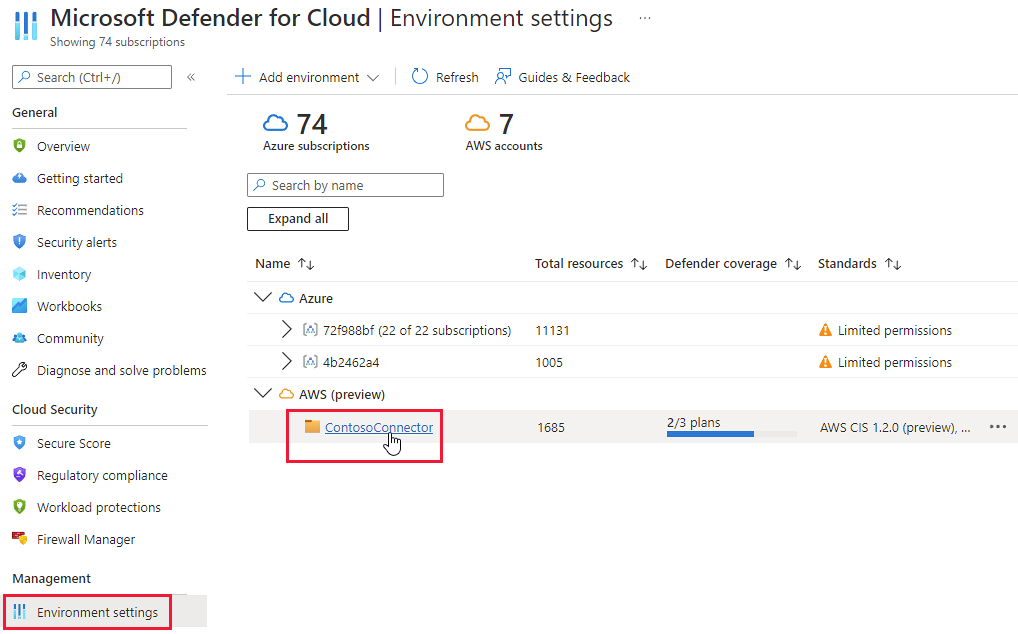

在 Defender for Cloud 的菜单中,打开“环境设置”。

选择 AWS 连接器。

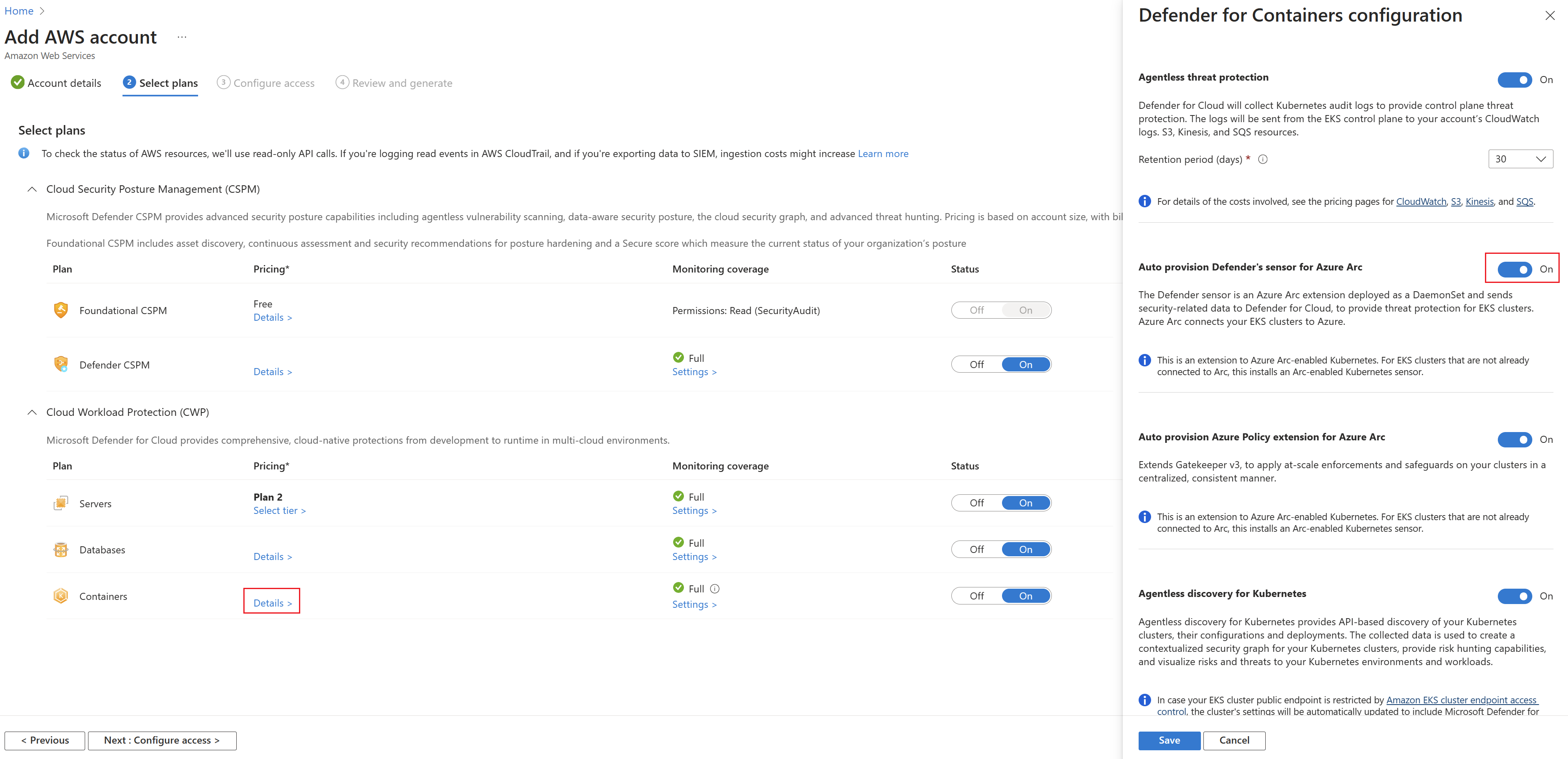

验证“容器”计划的切换是否设置为“开”。

若要更改计划的可选配置,请选择“设置”。

Defender for Containers 需要控制平面审核日志来提供运行时威胁防护。 若要将 Kubernetes 审核日志发送到 Microsoft Defender,请将设置切换为“开”。若要更改审核日志的保持期,请输入所需的期限。

注意

如果禁用此配置,将禁用

Threat detection (control plane)功能。 详细了解功能可用性。Kubernetes 的无代理发现提供对 Kubernetes 群集基于 API 的发现。 若要启用“Kubernetes 的无代理发现”功能,请将设置切换为“开”。

无代理容器漏洞评估为存储在 ECR 中的映像和在 EKS 群集上运行的映像提供漏洞管理。 若要启用“无代理容器漏洞评估”功能,请将设置切换为“开”。

继续完成连接器向导的剩余页面。

如果要启用 Agentless Discovery for Kubernetes 功能,则需要对群集授予控制平面权限。 可通过以下方式之一执行此操作:

运行此 Python 脚本可授予权限。 该脚本将 Defender for Cloud 角色 MDCContainersAgentlessDiscoveryK8sRole 添加到要载入的 EKS 群集的 aws-auth ConfigMap。

为每个 Amazon EKS 群集授予 MDCContainersAgentlessDiscoveryK8sRole 角色,并能够与群集交互。 使用 eksctl 登录到所有现有和新创建的群集,并执行以下脚本:

eksctl create iamidentitymapping \ --cluster my-cluster \ --region region-code \ --arn arn:aws:iam::account:role/MDCContainersAgentlessDiscoveryK8sRole \ --group system:masters\ --no-duplicate-arns有关详细信息,请参阅启用对群集的 IAM 主体访问权限。

EKS 群集上应安装并运行已启用 Azure Arc 的 Kubernetes、Defender 传感器和适用于 Kubernetes 的 Azure Policy。 对于这些扩展及 Azure Arc(如有必要)的安装,Defender for Cloud 提供了一条有针对性的建议:

EKS clusters should have Microsoft Defender's extension for Azure Arc installed

对于每条建议,请按照以下步骤安装所需的扩展。

安装所需的扩展:

在 Defender for Cloud 的“建议”页中,按名称搜索其中一条建议。

选择不正常的群集。

重要

必须逐一选择群集。

请勿按超链接名称选择群集:选择相关行中的任何其他位置。

选择“修复”。

Defender for Cloud 使用所选语言生成脚本:选择 Bash(适用于 Linux)或 PowerShell(适用于 Windows)。

选择“下载修正逻辑”。

在群集上运行生成的脚本。

针对第二条建议重复步骤“a”到“f”。

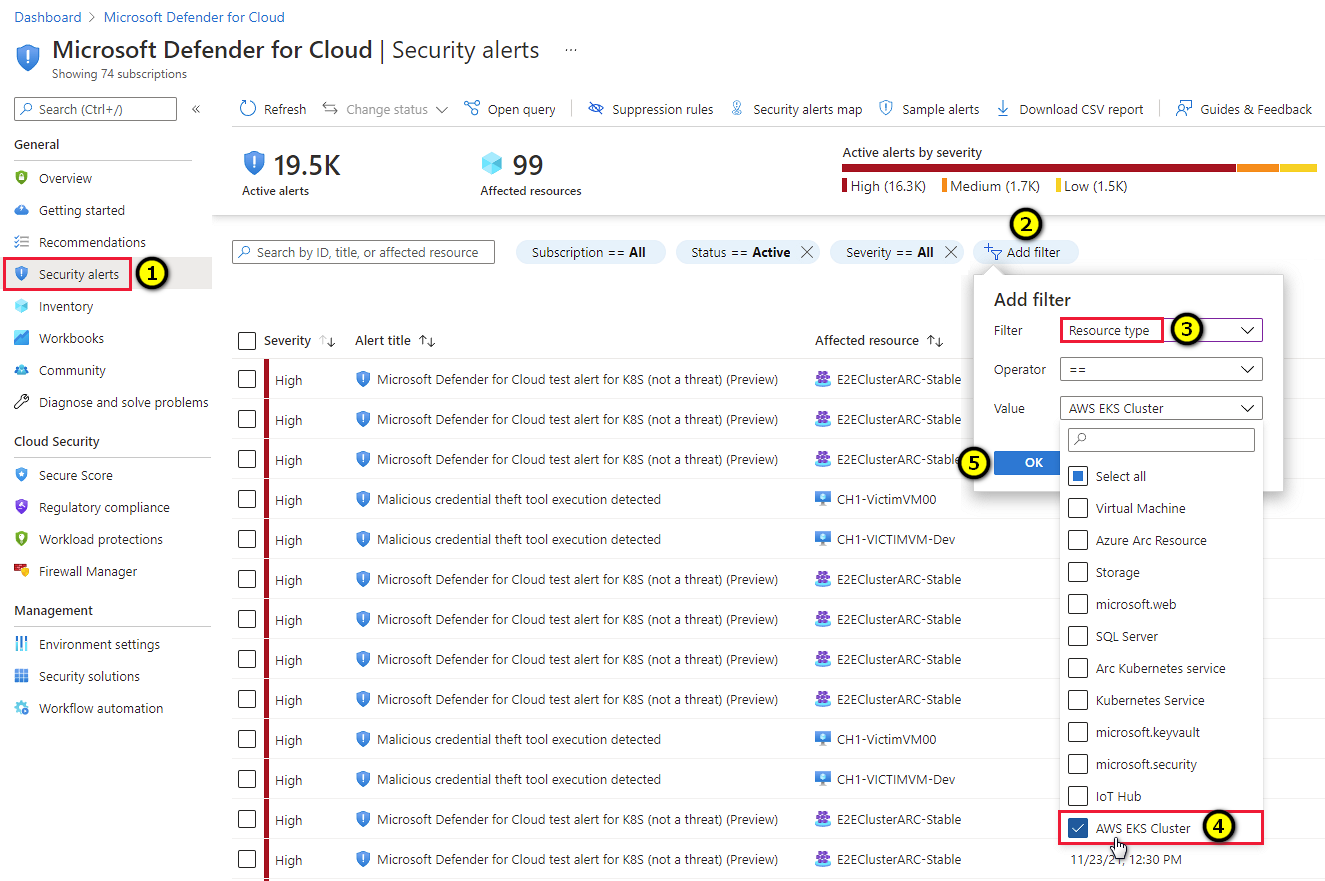

查看针对 EKS 群集的建议和警报

提示

可以按照此博客文章中的说明来模拟容器警报。

若要查看针对 EKS 群集的警报和建议,请在警报、建议和清单页中使用筛选器,按资源类型“AWS EKS 群集”进行筛选。

部署 Defender 传感器

若要在 AWS 群集上部署 Defender 传感器,请执行以下步骤:

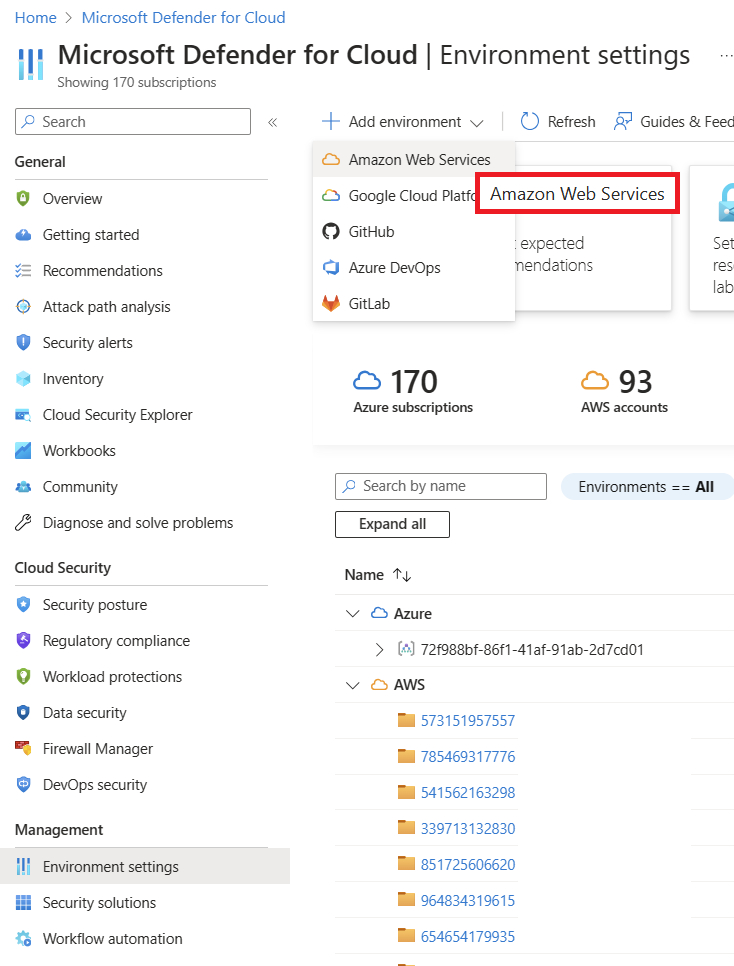

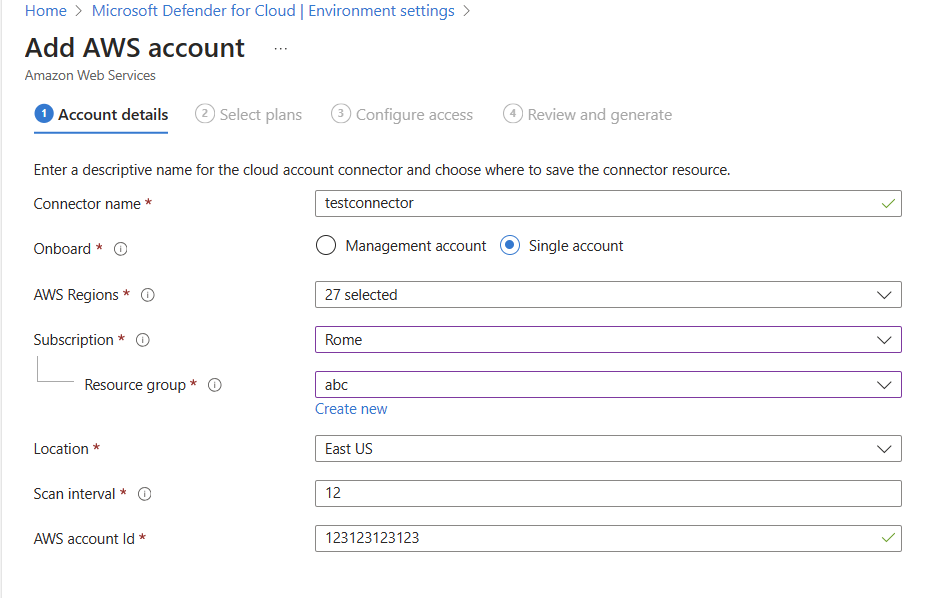

转到“Microsoft Defender for Cloud”->“环境设置”->“添加环境”->“Amazon Web Services”。

填写帐户详细信息。

转到“选择计划”,打开容器计划并确保将“为 Azure Arc 自动预配 Defender 的传感器”设置为启用。

转到“配置访问权限”并按照其中的步骤操作。

成功部署云形成模板后,选择“创建”。

注意

可以从自动预配中排除特定的 AWS 群集。 对于传感器部署,请在值为 true 的资源上应用 ms_defender_container_exclude_agents 标记。 对于无代理部署,请在值为 true 的资源上应用 ms_defender_container_exclude_agentless 标记。

启用计划

重要

如果尚未连接 GCP 项目,请将 GCP 项目连接到 Microsoft Defender for Cloud。

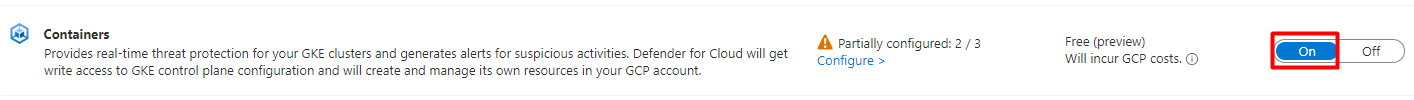

若要保护 GKE 群集,需要在相关 GCP 项目上启用容器计划。

注意

验证是否没有任何阻止 Arc 安装的 Azure 策略。

保护 Google Kubernetes Engine (GKE) 群集:

登录 Azure 门户。

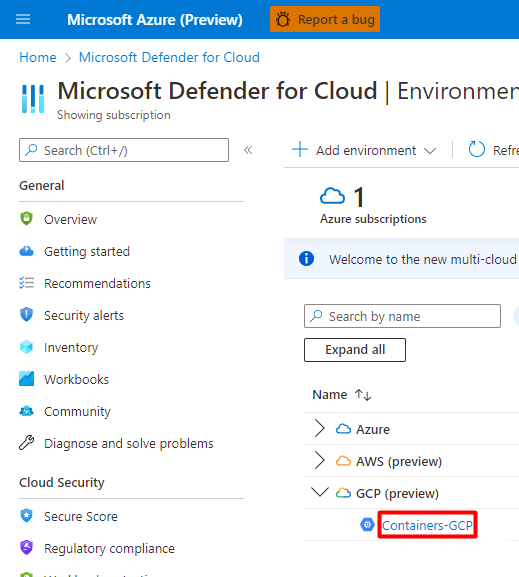

导航到“Microsoft Defender for Cloud”“环境设置”。

选择相关的 GCP 连接器

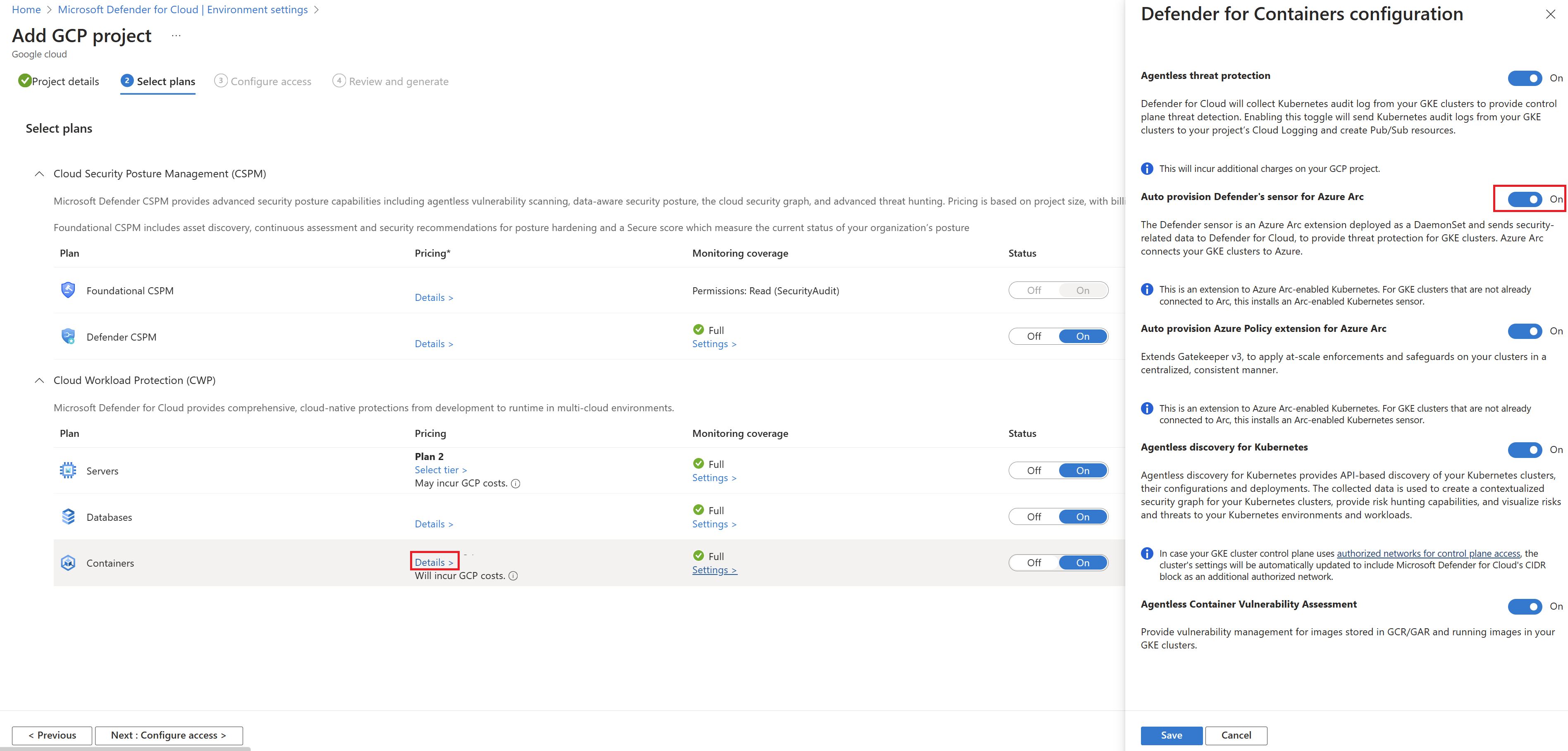

选择“下一步: 选择计划 >”。

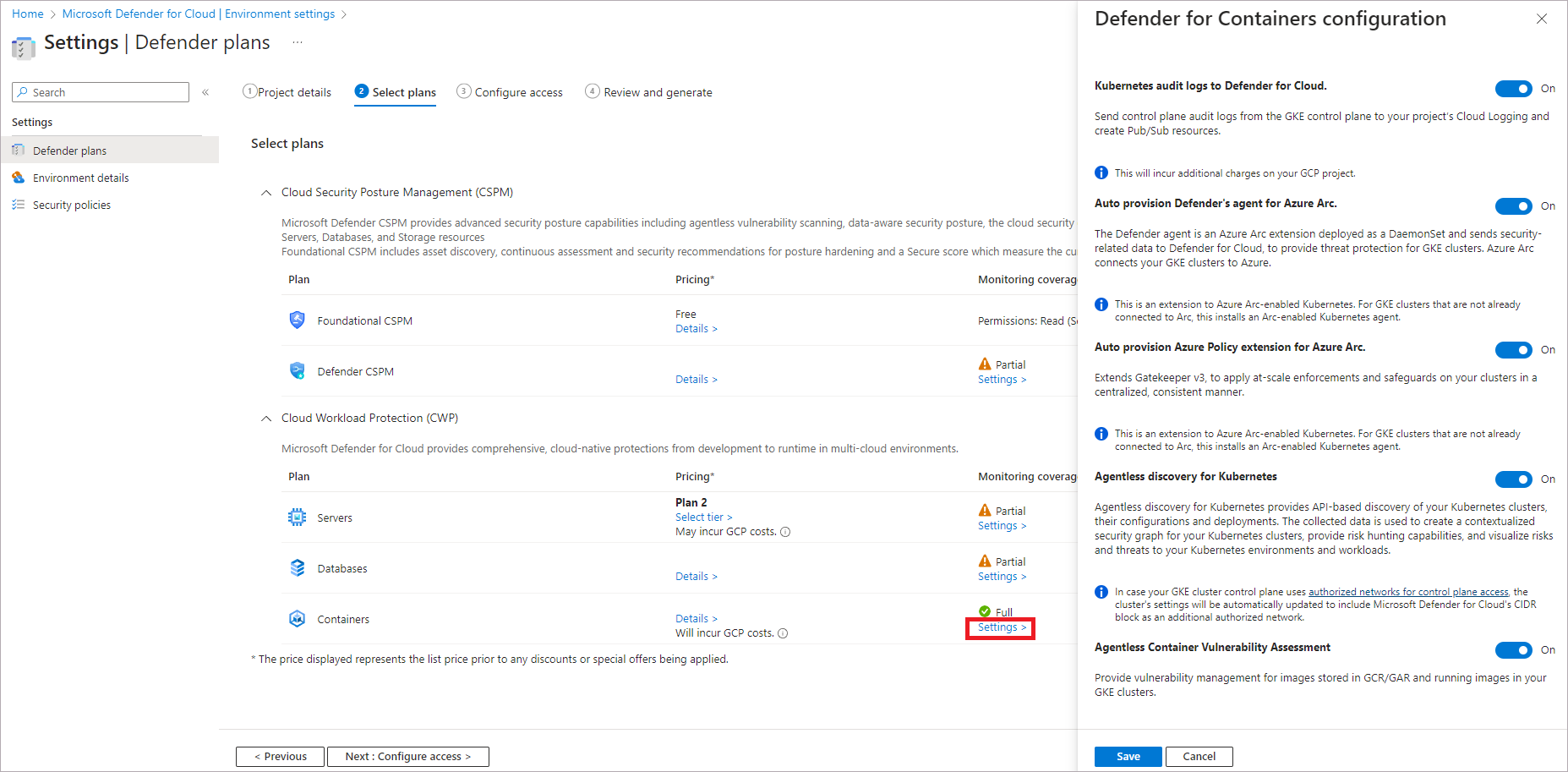

确保容器计划已切换到“打开”。

若要更改计划的可选配置,请选择“设置”。

Defender for Cloud 的 Kubernetes 审核日志:默认启用。 此配置仅在 GCP 项目级别提供。 这会通过GCP 云日志记录将审核日志数据以无代理方式收集到 Microsoft Defender for Cloud 后端,供进一步分析。 Defender for Containers 需要控制平面审核日志来提供运行时威胁防护。 若要将 Kubernetes 审核日志发送到 Microsoft Defender,请将设置切换为“开”。

注意

如果禁用此配置,将禁用

Threat detection (control plane)功能。 详细了解功能可用性。自动为 Azure Arc 预配 Defender 的传感器,自动为 Azure Arc 预配 Azure Policy 扩展:默认启用。 可以通过 3 种方式在 GKE 群集上安装已启用 Azure Arc 的 Kubernetes 及其扩展:

- 在项目级别启用 Defender for Containers 自动预配,如此部分中的说明所述。 我们建议使用此方法。

- 为每个群集安装使用 Defender for Cloud 建议。 它们显示在 Microsoft Defender for Cloud 建议页面。 了解如何将解决方案部署到特定群集。

- 手动安装已启用 Arc 的 Kubernetes和扩展。

Kubernetes 的无代理发现提供对 Kubernetes 群集基于 API 的发现。 若要启用“Kubernetes 的无代理发现”功能,请将设置切换为“开”。

无代理容器漏洞评估为存储在 Google 注册表(GAR 和 GCR)中的映像和在 GKE 群集上运行的映像提供漏洞管理。 若要启用“无代理容器漏洞评估”功能,请将设置切换为“开”。

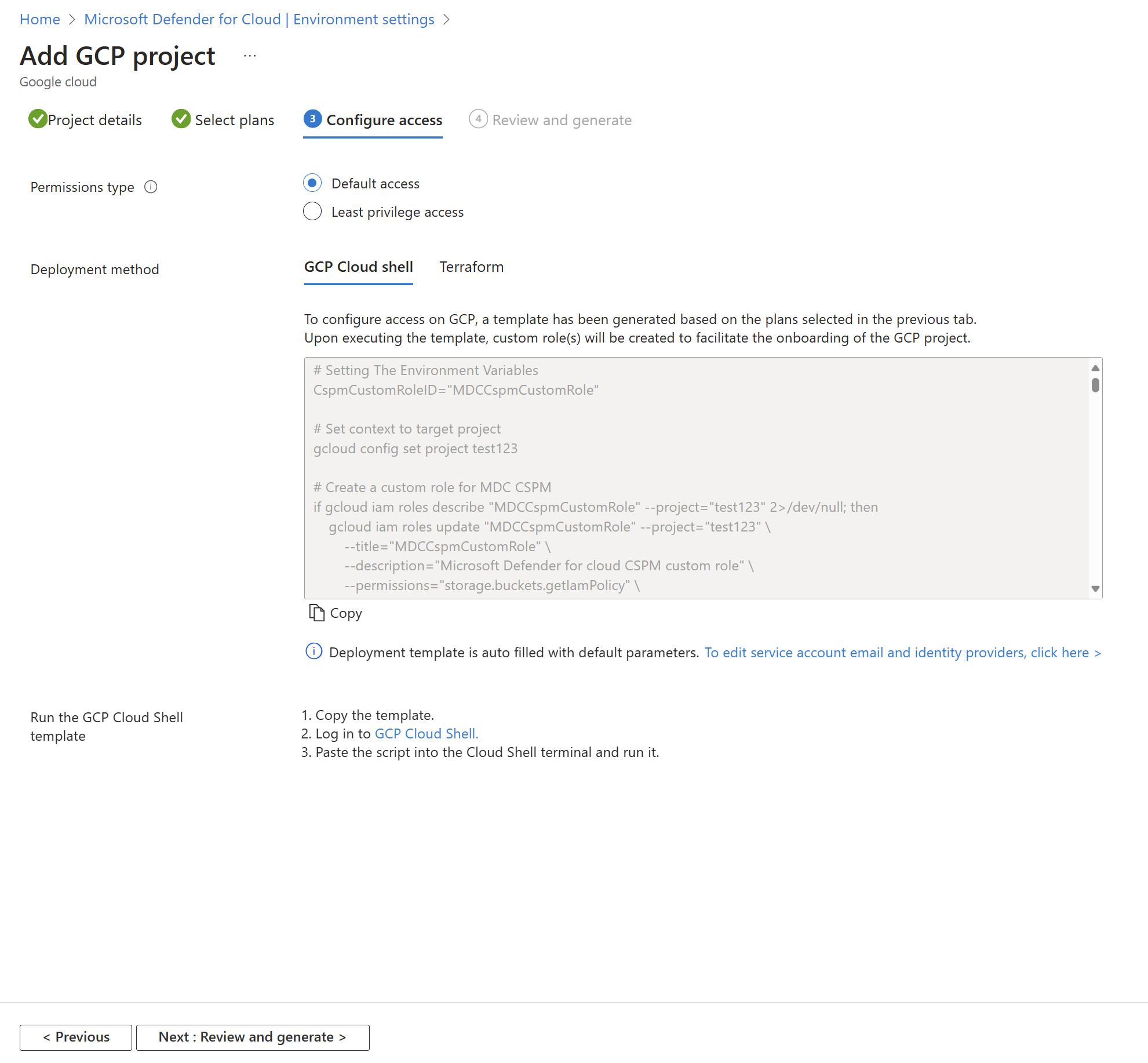

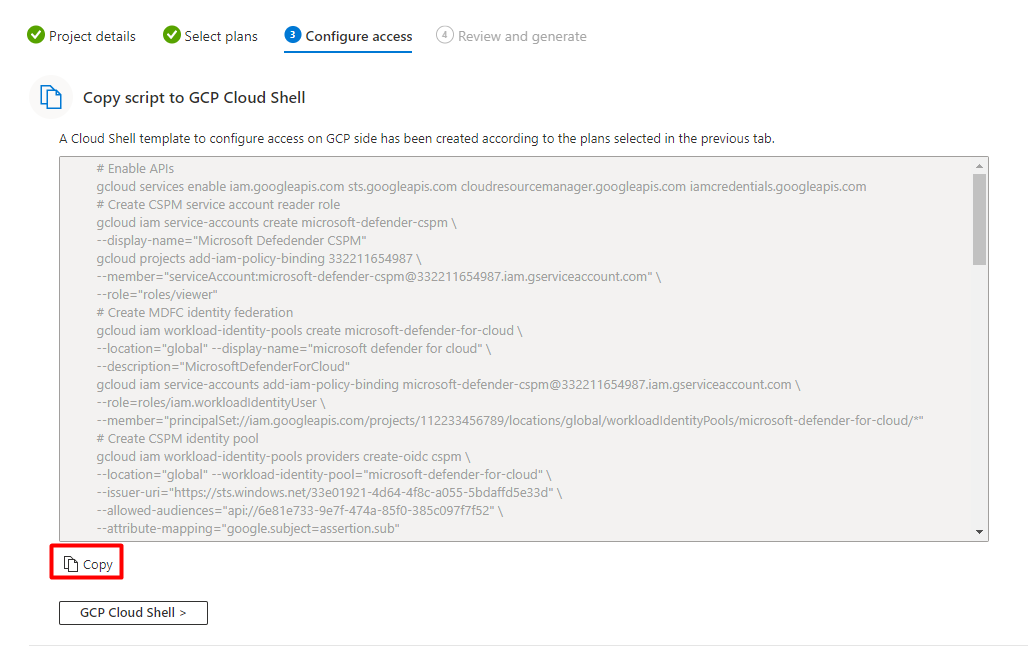

选择“复制”按钮。

选择“GCP Cloud Shell >”按钮。

将脚本粘贴到 Cloud Shell 终端并运行它。

脚本执行后,连接器将更新。 此过程可能需要长达 6 到 8 小时才能完成。

将解决方案部署到特定群集

如果在 GCP 连接器加入过程中或之后,通过切换到“关闭”禁用了任何默认的自动预配配置, 需要手动将已启用 Azure Arc 的 Kubernetes、Defender 传感器和适用于 Kubernetes 的 Azure Policy 安装到每个 GKE 群集,才能充分利用 Defender for Containers 的完整安全性。

对于这些扩展及 Arc(如有必要)的安装,Defender for Cloud 提供了 2 条有针对性的建议以供使用:

GKE clusters should have Microsoft Defender's extension for Azure Arc installedGKE clusters should have the Azure Policy extension installed

注意

安装 Arc 扩展时,必须验证所提供的 GCP 项目是否与相关连接器中的项目相同。

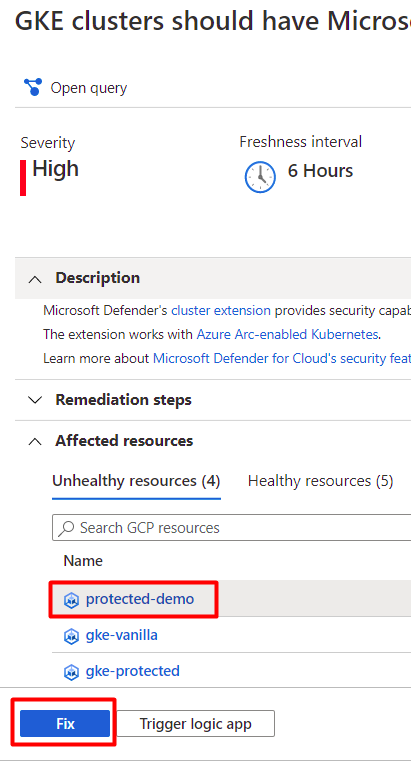

将解决方案部署到特定群集:

登录 Azure 门户。

导航到“Microsoft Defender for Cloud”>“建议”。

在 Defender for Cloud 的“建议”页中,按名称搜索其中一条建议。

选择不正常的 GKE 群集。

重要

必须逐一选择群集。

请勿按超链接名称选择群集:选择相关行中的任何其他位置。

选择不正常资源的名称。

选择“修复”。

Defender for Cloud 将使用所选语言生成脚本:

- 对于 Linux,请选择“Bash”。

- 对于 Windows,请选择“PowerShell”。

选择“下载修正逻辑”。

在群集上运行生成的脚本。

针对第二条建议重复步骤 3 到 8。

查看 GKE 群集警报

登录 Azure 门户。

导航到“Microsoft Defender for Cloud”>“安全警报”。

选择

按钮。

按钮。在“筛选器”下拉菜单中,选择“资源类型”。

在“值”下拉菜单中,选择“GCP GKE 群集”。

选择“确定”。

部署 Defender 传感器

若要在 GCP 群集上部署 Defender 传感器,请执行以下步骤:

转到“Microsoft Defender for Cloud”->“环境设置”->“添加环境”->“Google Cloud Platform”。

填写帐户详细信息。

转到“选择计划”,打开容器计划并确保将“为 Azure Arc 自动预配 Defender 的传感器”设置为启用。

转到“配置访问权限”并按照其中的步骤操作。

成功运行 gcloud 脚本后,选择“创建”。

注意

可以从自动预配中排除特定的 GCP 群集。 对于传感器部署,请在值为 true 的资源上应用 ms_defender_container_exclude_agents 标签。 对于无代理部署,请在值为 true 的资源上应用 ms_defender_container_exclude_agentless 标签。

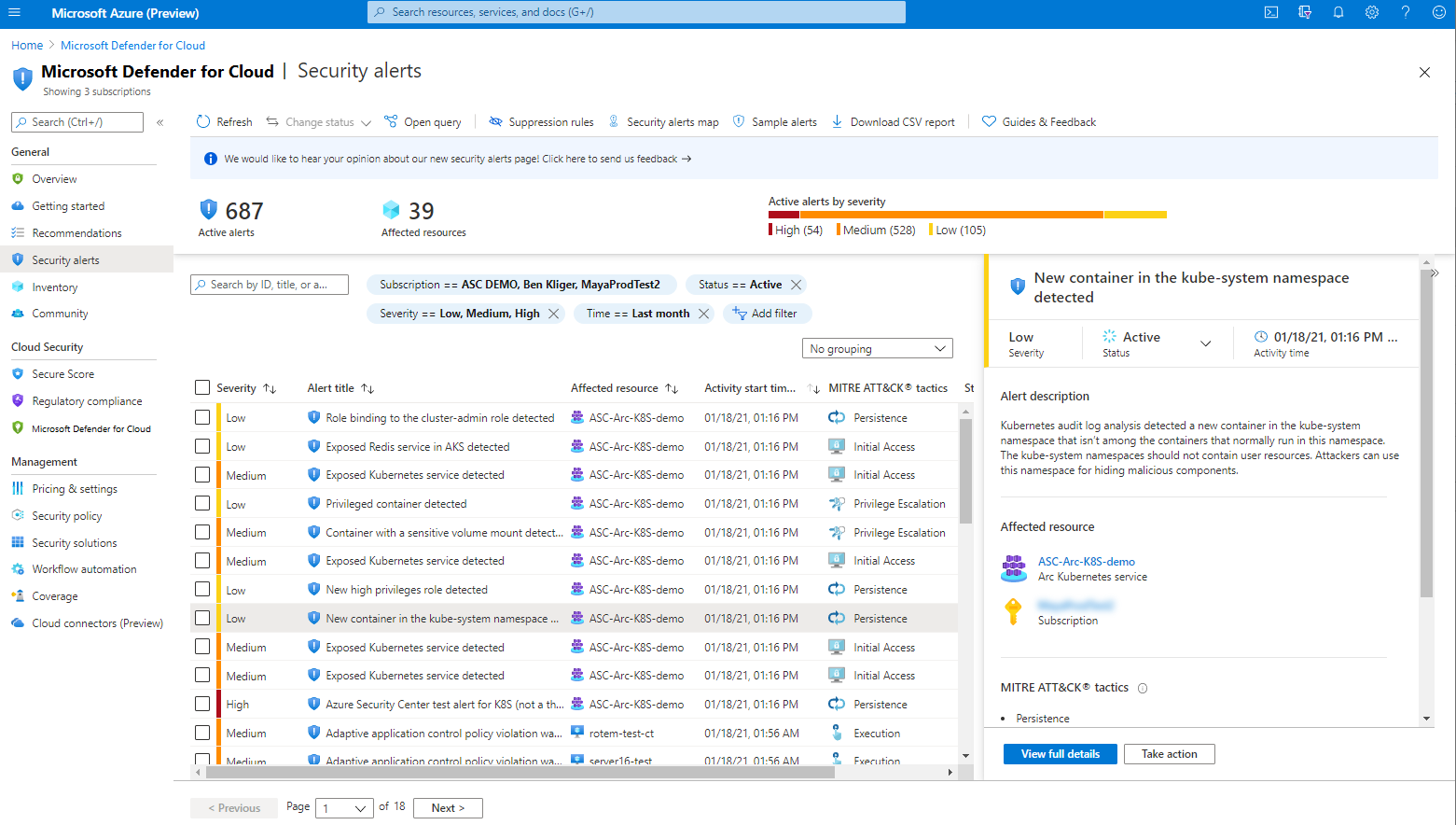

模拟来自适用于容器的 Microsoft Defender 的安全警报

Microsoft Defender for Cloud 所有安全警报参考表中提供了受支持警报的完整列表。

若要模拟安全警报,请从群集运行以下命令:

kubectl get pods --namespace=asc-alerttest-662jfi039n预期的响应为

No resource found。在 30 分钟内,Defender for Cloud 检测到此活动并触发安全警报。

注意

若要模拟 Defender for Containers 的无代理警报,Azure Arc 不是必备项。

在 Azure 门户中,打开 Microsoft Defender for Cloud 的“安全警报”页并查看针对相关资源的警报:

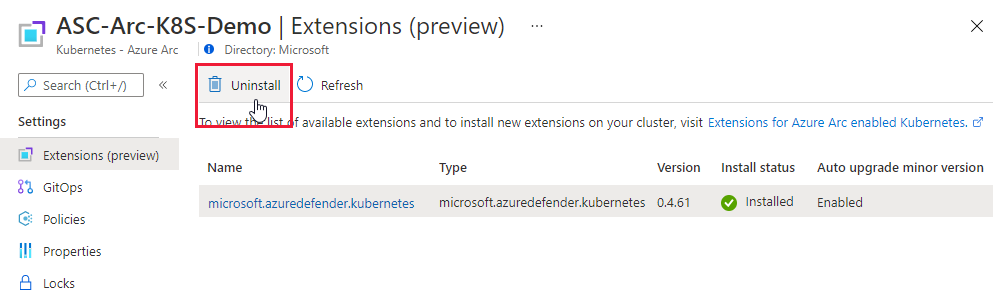

移除 Defender 传感器

若要删除此或任何 Defender for Cloud 扩展,它还不足以关闭自动预配:

- 启用自动预配可能会影响现有和将来的计算机。

- 禁用扩展的自动预配只会影响将来的计算机,禁用自动预配不会卸载任何项。

注意

若要完全禁用 Defender for Containers 计划,请转到“环境设置”并禁用“Microsoft Defender for Containers”计划。

不过,若要确保现在不再自动将 Defender for Containers 组件预配到资源,请禁用扩展的自动预配,如为 Microsoft Defender for Cloud 中的代理和扩展配置自动预配中所述。

可以按照以下选项卡中所述,使用 Azure 门户、Azure CLI 或 REST API 删除该扩展。

使用 Azure 门户删除扩展

适用于 AKS 的默认 Log Analytics 工作区

Defender 传感器使用 Log Analytics 工作区作为数据管道将数据从群集发送到 Defender for Cloud,而不会在 Log Analytics 工作区本身中保留任何数据。 因此,在此用例中不会向用户计费。

Defender 传感器使用默认 Log Analytics 工作区。 如果你没有默认 Log Analytics 工作区,在安装 Defender 传感器时,Defender for Cloud 将创建新的资源组和默认工作区。 默认工作区是基于区域创建的。

默认 Log Analytics 工作区和资源组的命名约定为:

- 工作区:DefaultWorkspace-[subscription-ID]-[geo]

- 资源组:DefaultResourceGroup-[geo]

分配自定义工作区

启用自动预配选项时,将自动分配默认工作区。 可以通过 Azure Policy 分配自定义工作区。

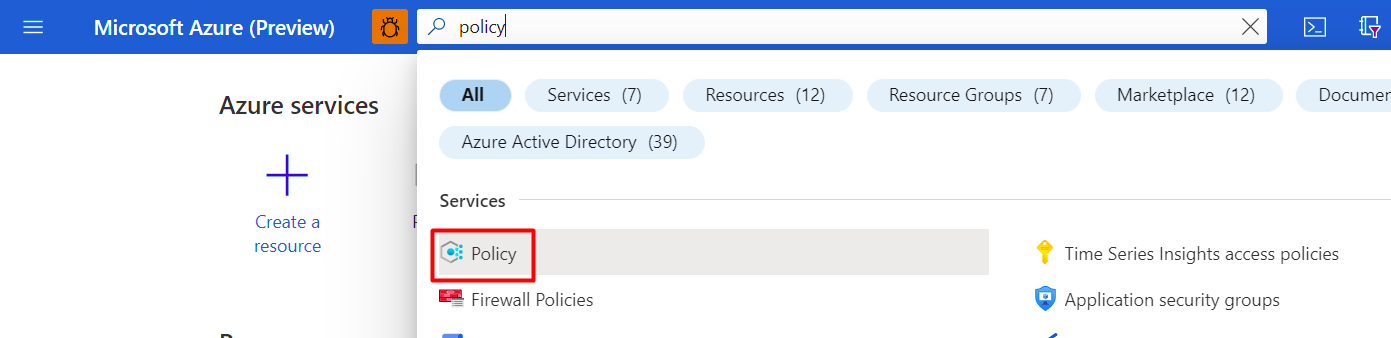

检查是否分配了工作区:

登录 Azure 门户。

搜索并选择“策略”。

选择“定义”。

搜索策略 ID

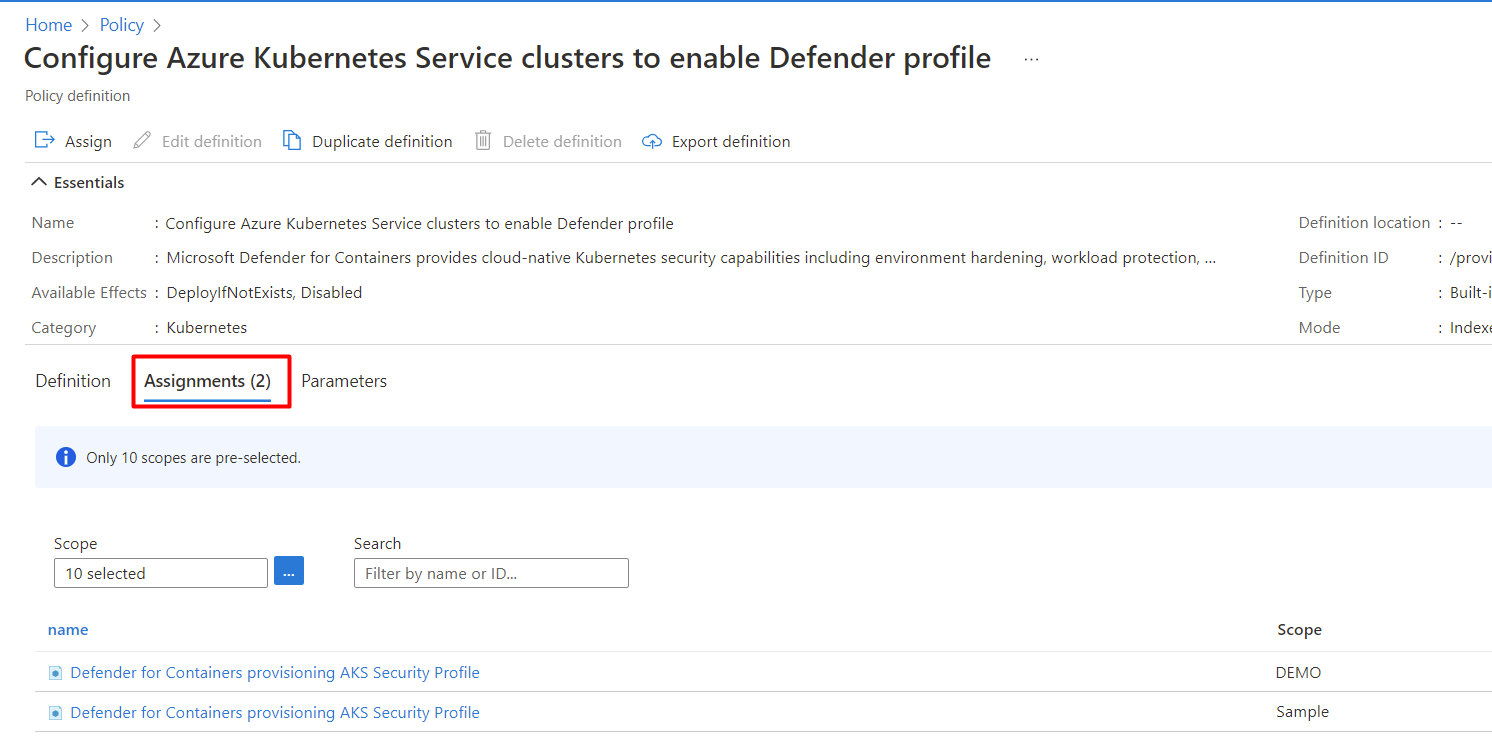

64def556-fbad-4622-930e-72d1d5589bf5。选择“将 Azure Kubernetes 服务群集配置为启用 Defender 配置文件”。

选择“分配”。

如果尚未将策略分配到相关范围,请按照使用自定义工作区创建新分配步骤进行操作。 或者,如果策略已分配并且你希望将其更改为使用自定义工作区,请按照使用自定义工作区更新分配步骤进行操作。

使用自定义工作区创建新分配

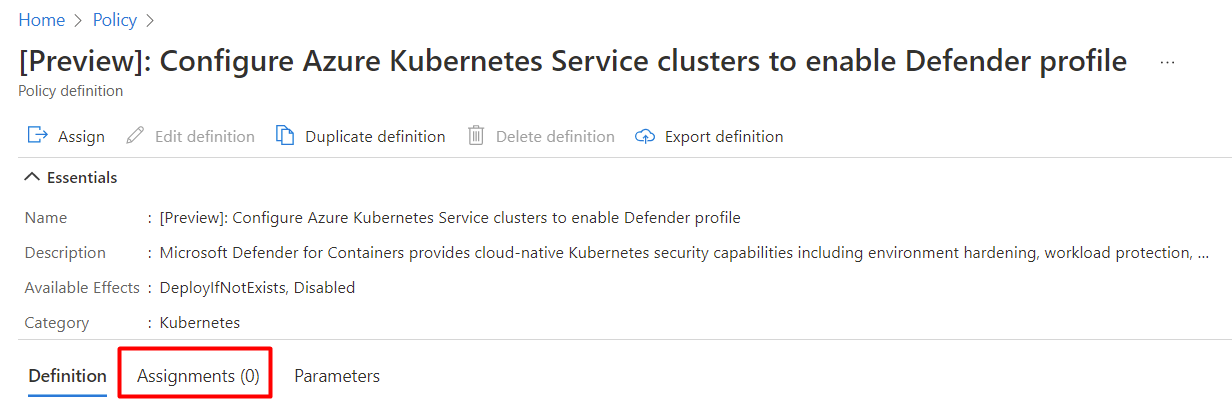

如果尚未分配策略,你将看到 Assignments (0)。

若要分配自定义工作区,请执行以下操作:

选择“分配”。

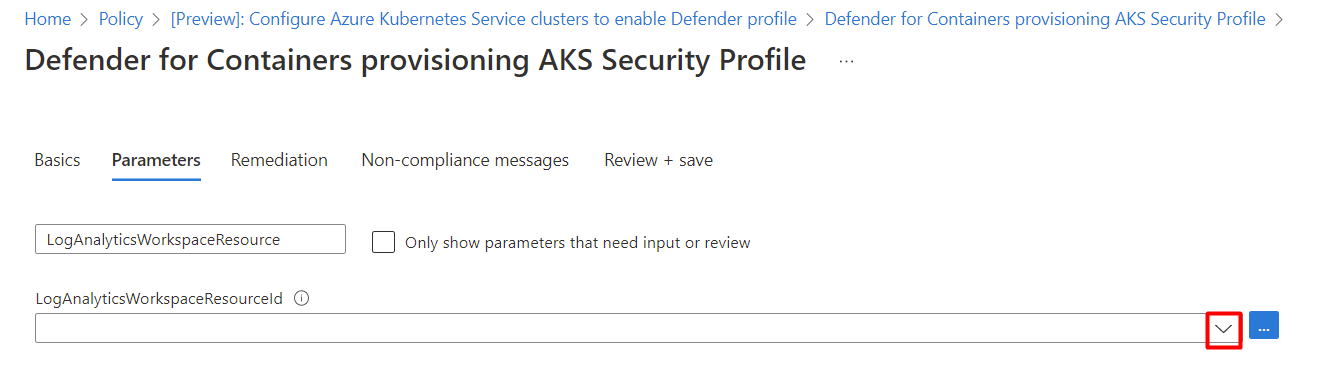

在“参数”选项卡中,取消选择“仅显示需要输入或评审的参数”选项。

从下拉菜单中选择 LogAnalyticsWorkspaceResource ID。

选择“查看 + 创建”。

选择“创建”。

使用自定义工作区更新分配

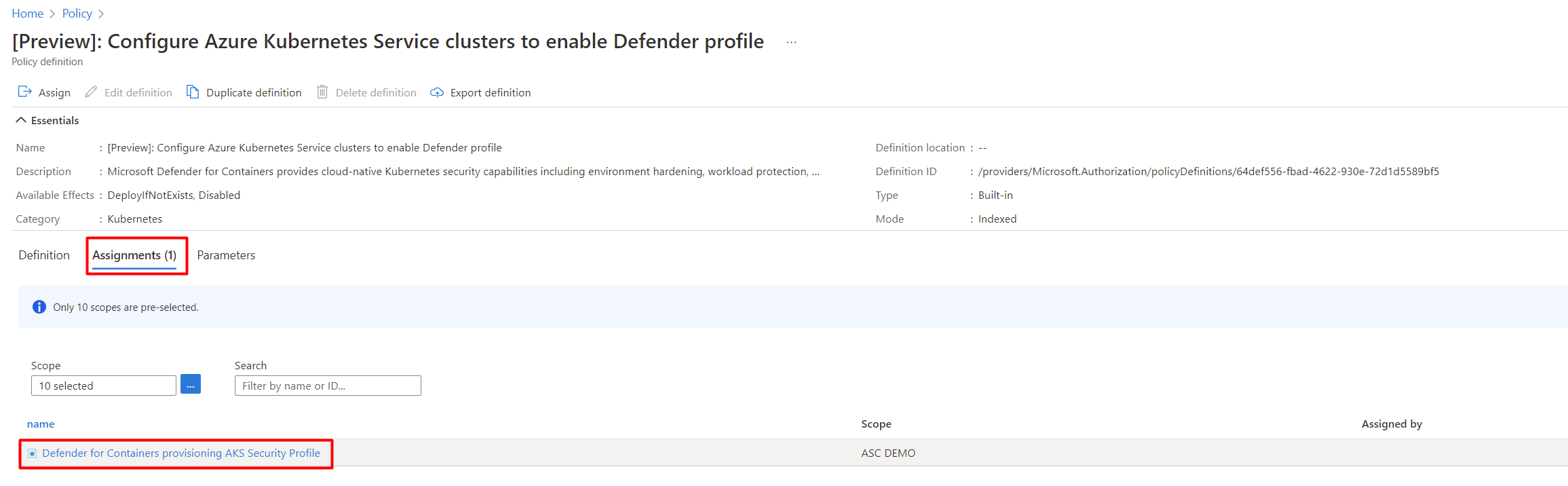

如果策略已分配给工作区,你将看到 Assignments (1)。

注意

如果有多个订阅,这一数字可能会更高。

若要分配自定义工作区,请执行以下操作:

适用于 Arc 的默认 Log Analytics 工作区

Defender 传感器使用 Log Analytics 工作区作为数据管道将数据从群集发送到 Defender for Cloud,而不会在 Log Analytics 工作区本身中保留任何数据。 因此,在此用例中不会向用户计费。

Defender 传感器使用默认 Log Analytics 工作区。 如果你没有默认 Log Analytics 工作区,在安装 Defender 传感器时,Defender for Cloud 将创建新的资源组和默认工作区。 默认工作区是基于区域创建的。

默认 Log Analytics 工作区和资源组的命名约定为:

- 工作区:DefaultWorkspace-[subscription-ID]-[geo]

- 资源组:DefaultResourceGroup-[geo]

分配自定义工作区

启用自动预配选项时,将自动分配默认工作区。 可以通过 Azure Policy 分配自定义工作区。

检查是否分配了工作区:

登录 Azure 门户。

搜索并选择“策略”。

选择“定义”。

搜索策略 ID

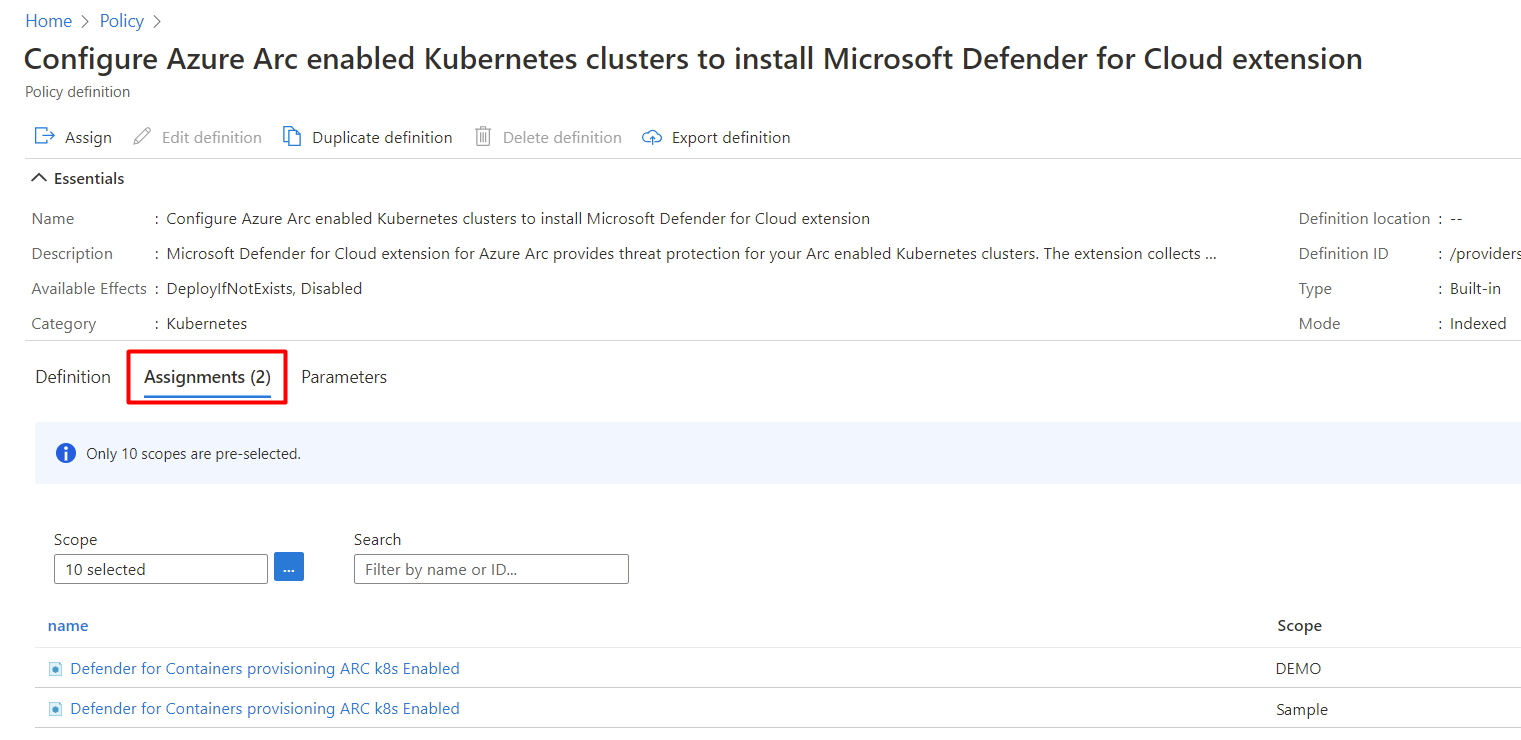

708b60a6-d253-4fe0-9114-4be4c00f012c。选择“配置已启用 Azure Arc 的 Kubernetes 群集以安装 Microsoft Defender for Cloud 扩展”。

选择“分配” 。

如果尚未将策略分配到相关范围,请按照使用自定义工作区创建新分配步骤进行操作。 或者,如果策略已分配并且你希望将其更改为使用自定义工作区,请按照使用自定义工作区更新分配步骤进行操作。

使用自定义工作区创建新分配

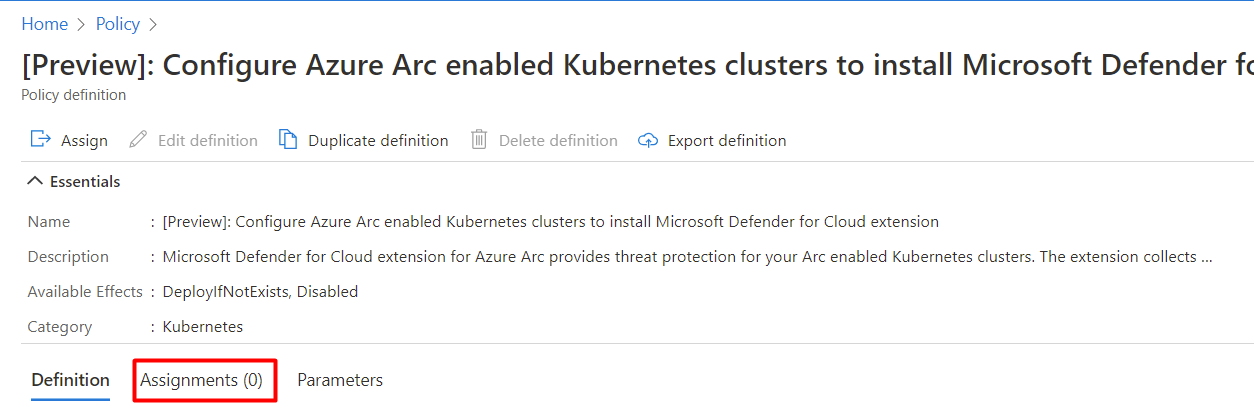

如果尚未分配策略,你将看到 Assignments (0)。

若要分配自定义工作区,请执行以下操作:

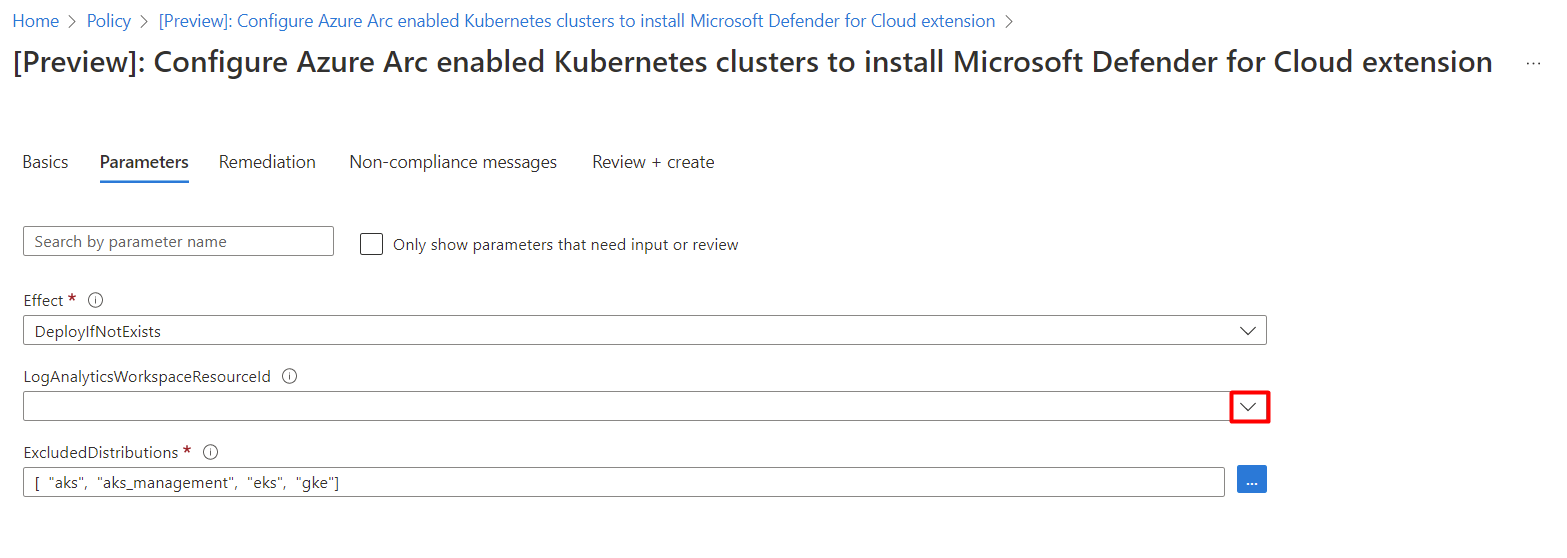

选择“分配”。

在“参数”选项卡中,取消选择“仅显示需要输入或评审的参数”选项。

从下拉菜单中选择 LogAnalyticsWorkspaceResource ID。

选择“查看 + 创建” 。

选择“创建”。

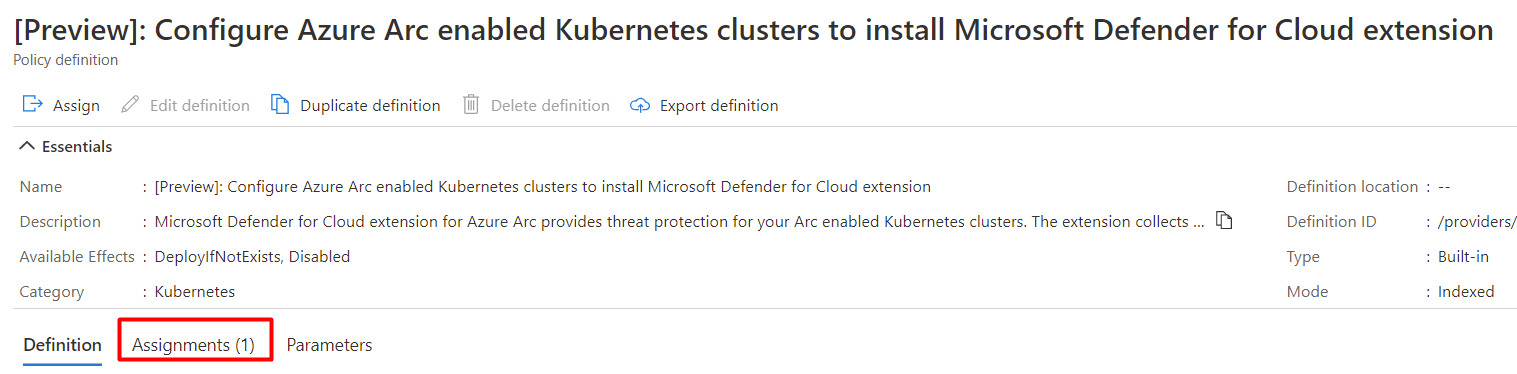

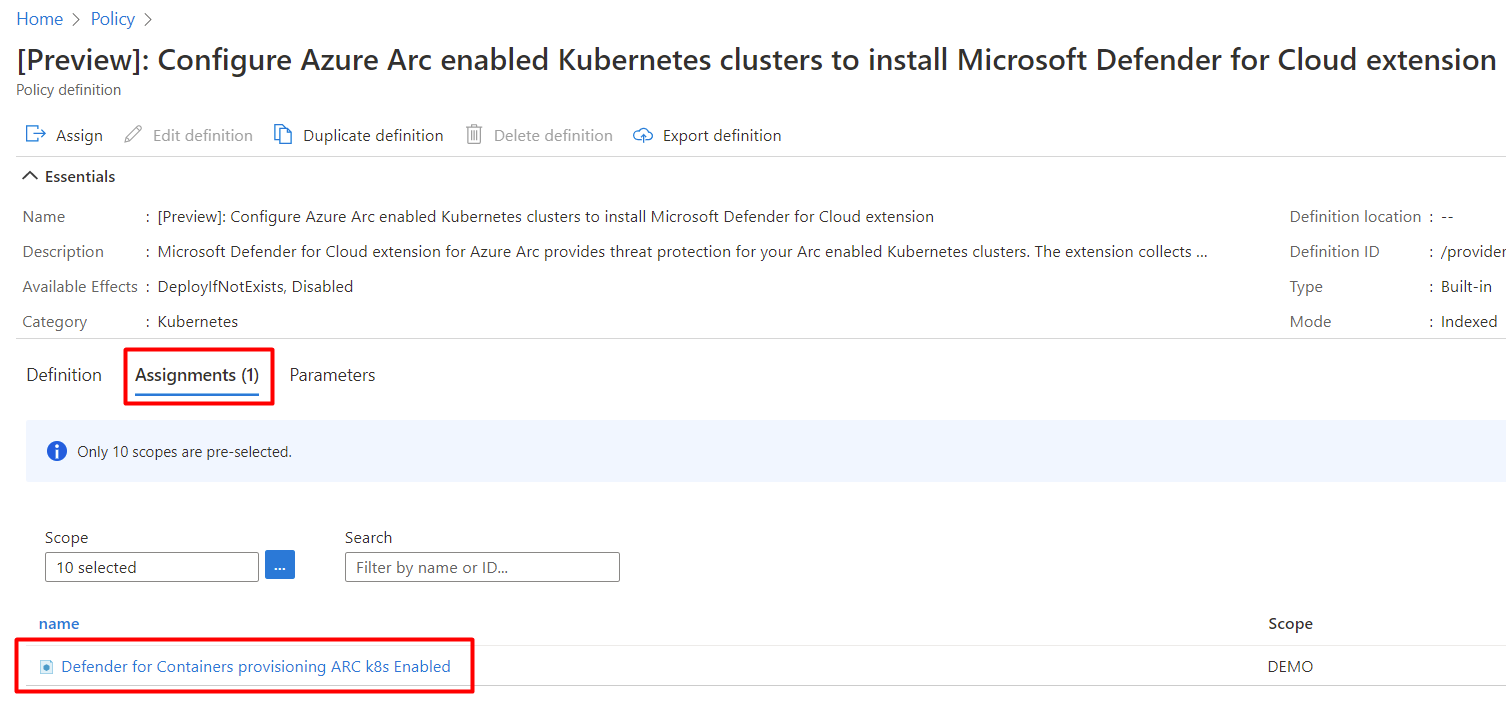

使用自定义工作区更新分配

如果策略已分配给工作区,你将看到 Assignments (1)。

注意

如果有多个订阅,这一数字可能会更高。 如果数字为 1 或更高,则分配可能仍然不在相关范围内。 如果是这种情况,需要按照使用自定义工作区创建新作业步骤进行操作。

若要分配自定义工作区,请执行以下操作:

移除 Defender 传感器

若要删除此或任何 Defender for Cloud 扩展,它还不足以关闭自动预配:

- 启用自动预配可能会影响现有和将来的计算机。

- 禁用扩展的自动预配只会影响将来的计算机,禁用自动预配不会卸载任何项。

注意

若要完全禁用 Defender for Containers 计划,请转到“环境设置”并禁用“Microsoft Defender for Containers”计划。

不过,若要确保现在不再自动将 Defender for Containers 组件预配到资源,请禁用扩展的自动预配,如为 Microsoft Defender for Cloud 中的代理和扩展配置自动预配中所述。

可以使用 REST API 或资源管理器模板移除扩展,如以下选项卡中所述。

使用 REST API 从 AKS 移除 Defender 传感器

要使用 REST API 移除扩展,请运行以下 PUT 命令:

https://management.azure.com/subscriptions/{{SubscriptionId}}/resourcegroups/{{ResourceGroup}}/providers/Microsoft.ContainerService/managedClusters/{{ClusterName}}?api-version={{ApiVersion}}

| 名称 | 说明 | 必需 |

|---|---|---|

| SubscriptionId | 群集订阅 ID | 是 |

| ResourceGroup | 群集资源组 | 是 |

| ClusterName | 群集名称 | 是 |

| ApiVersion | API 版本必须 >= 2022-06-01 | 是 |

请求正文:

{

"location": "{{Location}}",

"properties": {

"securityProfile": {

"defender": {

"securityMonitoring": {

"enabled": false

}

}

}

}

}

请求正文参数:

| 名称 | 说明 | 必需 |

|---|---|---|

| location | 群集位置 | 是 |

| properties.securityProfile.defender.securityMonitoring.enabled | 确定是否在群集上启用或禁用适用于容器的 Microsoft Defender | 是 |

了解详细信息

可查看以下博客:

- Protect your Google Cloud workloads with Microsoft Defender for Cloud(使用Microsoft Defender for Cloud 保护 Google Cloud 工作负载)

- Introducing Microsoft Defender for Containers(Microsoft Defender for Containers 简介)

- 多云安全性的新名称:Microsoft Defender for Cloud

后续步骤

启用 Defender for Containers 后,可以:

- 扫描 ACR 映像中的漏洞

- 使用 Microsoft Defender 漏洞管理扫描 AWS 映像中是否存在漏洞

- 使用 Microsoft Defender 漏洞管理扫描 GGP 映像中是否存在漏洞

- 查看有关 Defender for Containers 的常见问题。