你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

托管 HSM 日志记录

在创建一个或多个托管 HSM 之后,可能需要监视 HSM 的访问方式、时间和访问者。 为此,可以启用日志记录,以便在提供的 Azure 存储帐户中保存信息。 系统会自动为指定的存储帐户创建名为 insights-logs-auditevent 的新容器。 可以使用此同一个存储帐户来收集多个托管 HSM 的日志。

最多在执行托管 HSM 操作 10 分钟后,就能访问其日志记录信息。 但大多数情况下不用等待这么长时间。 存储帐户中的日志完全由你管理:

- 使用标准 Azure 访问控制方法,通过限制访问你的日志的人员来保护日志的安全。

- 删除不想继续保留在存储帐户中的日志。

借助本教程开始使用托管 HSM 日志记录。 你将创建一个存储帐户,启用日志记录,并解释收集的日志信息。

注意

本教程不包含有关如何创建托管 HSM 或密钥的说明。 本文提供有关更新诊断日志记录的 Azure CLI 说明。

必备知识

若要完成本文中的步骤,必须准备好以下项:

- Microsoft Azure 订阅。 如果没有,可以注册免费试用版。

- Azure CLI 版本 2.25.0 或更高版本。 运行

az --version即可查找版本。 如需进行安装或升级,请参阅安装 Azure CLI。 - 订阅中的托管 HSM。 请参阅快速入门:使用 Azure CLI 预配和激活托管 HSM,预配和激活托管 HSM。

Azure Cloud Shell

Azure 托管 Azure Cloud Shell(一个可通过浏览器使用的交互式 shell 环境)。 可以将 Bash 或 PowerShell 与 Cloud Shell 配合使用来使用 Azure 服务。 可以使用 Cloud Shell 预安装的命令来运行本文中的代码,而不必在本地环境中安装任何内容。

若要启动 Azure Cloud Shell,请执行以下操作:

| 选项 | 示例/链接 |

|---|---|

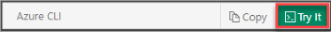

| 选择代码或命令块右上角的“试用”。 选择“试用”不会自动将代码或命令复制到 Cloud Shell。 |  |

| 转到 https://shell.azure.com 或选择“启动 Cloud Shell”按钮可在浏览器中打开 Cloud Shell。 |  |

| 选择 Azure 门户右上角菜单栏上的 Cloud Shell 按钮。 |  |

若要使用 Azure Cloud Shell,请执行以下操作:

启动 Cloud Shell。

选择代码块(或命令块)上的“复制”按钮以复制代码或命令。

在 Windows 和 Linux 上选择 Ctrl+Shift+V,或在 macOS 上选择 Cmd+Shift+V 将代码或命令粘贴到 Cloud Shell 会话中。

选择“Enter”运行代码或命令。

连接到 Azure 订阅

设置密钥日志记录的第一步是将 Azure CLI 指向要记录的托管 HSM。

az login

若要详细了解通过 CLI 使用的登录选项,请参阅使用 Azure CLI 登录

可能需要指定用于创建托管 HSM 的订阅。 输入以下命令以查看帐户的订阅:

标识托管 HSM 和存储帐户

hsmresource=$(az keyvault show --hsm-name ContosoMHSM --query id -o tsv)

storageresource=$(az storage account show --name ContosoMHSMLogs --query id -o tsv)

启用日志记录

若要启用托管 HSM 的日志记录,请使用“az monitor diagnostic-settings create”命令以及针对新存储帐户和托管 HSM 创建的变量。 还将“-Enabled”标志设置为“$true”,并将类别设置为“AuditEvent”(托管 HSM 日志记录的唯一类别) :

此输出确认托管 HSM 的日志记录现已启用,会将信息保存到存储帐户。

还可以选择性地为日志设置保留期策略,以便自动删除较旧的日志。 例如,通过将 -RetentionEnabled 标志设置为 $true 来设置保留期策略,并将 -RetentionInDays 参数设置为 90,以便自动删除 90 天以上的日志。

az monitor diagnostic-settings create --name ContosoMHSM-Diagnostics --resource $hsmresource --logs '[{"category": "AuditEvent","enabled": true}]' --storage-account $storageresource

记录的内容:

- 所有已经过身份验证的 REST API 请求,包括由于访问权限、系统错误、防火墙阻止或错误请求而导致的失败请求。

- 对托管 HSM 资源本身的托管平面操作,包括创建、删除和更新属性(如标记)。

- 与安全域相关的操作,如初始化和下载、初始化恢复、上传

- 完整的 HSM 备份、还原和选择性还原操作

- 角色管理操作(例如,创建/查看/删除角色分配以及创建/查看/删除自定义角色定义)

- 对密钥执行的操作,包括:

- 创建、修改或删除密钥。

- 对密钥进行签名、验证、加密、解密、包装和解包以及列出密钥。

- 密钥备份、还原、清除

- 密钥发布

- 导致 404 响应的无效路径。

访问日志

托管 HSM 日志存储在提供的存储帐户的 insights-logs-auditevent 容器中。 若要查看这些日志,必须下载 Blob。 有关 Azure 存储的信息,请参阅使用 Azure CLI 创建、下载和列出 Blob。

单个 Blob 存储为文本,格式设置为 JSON。 让我们看一个示例日志项。 下面的示例显示了创建完整备份的请求发送到托管 HSM 时的日志条目。

[

{

"TenantId": "{tenant-id}",

"time": "2020-08-31T19:52:39.763Z",

"resourceId": "/SUBSCRIPTIONS/{subscription-id}/RESOURCEGROUPS/CONTOSORESOURCEGROUP/PROVIDERS/MICROSOFT.KEYVAULT/MANAGEDHSMS/CONTOSOMHSM",

"operationName": "BackupCreate",

"operationVersion": "7.0",

"category": "AuditEvent",

"resultType": "Success",

"properties": {

"PoolType": "M-HSM",

"sku_Family": "B",

"sku_Name": "Standard_B1"

},

"durationMs": 488,

"callerIpAddress": "X.X.X.X",

"identity": "{\"claim\":{\"appid\":\"{application-id}\",\"http_schemas_microsoft_com_identity\":{\"claims\":{\"objectidentifier\":\"{object-id}\"}},\"http_schemas_xmlsoap_org_ws_2005_05_identity\":{\"claims\":{\"upn\":\"admin@contoso.com\"}}}}",

"clientInfo": "azsdk-python-core/1.7.0 Python/3.8.2 (Linux-4.19.84-microsoft-standard-x86_64-with-glibc2.29) azsdk-python-azure-keyvault/7.2",

"correlationId": "8806614c-ebc3-11ea-9e9b-00155db778ad",

"subnetId": "(unknown)",

"httpStatusCode": 202,

"PoolName": "mhsmdemo",

"requestUri": "https://ContosoMHSM.managedhsm.azure.net/backup",

"resourceGroup": "ContosoResourceGroup",

"resourceProvider": "MICROSOFT.KEYVAULT",

"resource": "ContosoMHSM",

"resourceType": "managedHSMs"

}

]