強制執行內部部署 Microsoft Entra Password Protection for Active Directory 網域服務

Microsoft Entra 密碼保護會偵測並封鎖已知的弱式密碼及其變化,也可以封鎖您的組織專屬的其他弱式字詞。 Microsoft Entra 密碼保護的內部部署會使用 Microsoft Entra ID 中儲存的相同全域和自訂禁用密碼清單,且會對內部部署密碼變更進行檢查 (與 Microsoft Entra ID 對雲端式變更進行的檢查相同)。 這些檢查會在密碼變更和密碼重設事件期間針對 內部部署的 Active Directory Domain Services (AD DS) 域控制器執行。

設計原則

設計 Microsoft Entra 密碼保護時會考量以下原則:

- 網域控制站 (DC) 永遠不需要直接與網際網路通訊。

- DC 上不會開啟任何新的網路連接埠。

- 不需要 AD DS 結構描述變更。 軟體會使用現有的 AD DS 容器和服務 連線 ionPoint 架構物件。

- 您可以使用任何支援的 AD DS 網域或樹系功能等級。

- 軟體不會在其保護的 AD DS 網域中建立或要求帳戶。

- 無論是在密碼驗證作業期間或其他任何時間,使用者純文字密碼都永遠不會離開網域控制站。

- 軟體不相依於其他 Microsoft Entra 功能。 例如,Microsoft Entra 密碼雜湊同步 (PHS) 與 Azure AD 密碼保護無關或並非其所需。

- 支援累加部署,不過,只有在已安裝網域控制站代理程式 (DC 代理程式) 的情況下,才會強制執行密碼原則。

累加部署

Microsoft Entra Password Protection 支援在 AD DS 網域中跨 DC 進行累加式部署。 請務必了解這到底意味著什麼,以及權衡取捨。

Microsoft Entra 密碼保護 DC 代理程式軟體只能在安裝於 DC 時驗證密碼,而且僅適用於傳送至該 DC 的密碼變更。 您無法控制 Windows 用戶端電腦會選擇哪些 DC 來處理使用者密碼變更。 若要保證一致的行為和通用 Microsoft Entra密碼保護安全性強制執行,DC 代理程式軟體必須安裝在網域中的所有 DC 上。

許多組織想要在完整部署之前仔細測試其 DC 子集上的 Microsoft Entra 密碼保護。 為了支援此案例,Microsoft Entra 密碼保護會支援部分部署。 即使網域中的其他 DC 未安裝 DC 代理程式軟體,指定 DC 上的 DC 代理程式軟體仍會主動驗證密碼。 此類型的部分部署並不安全,不建議用於測試以外的目的。

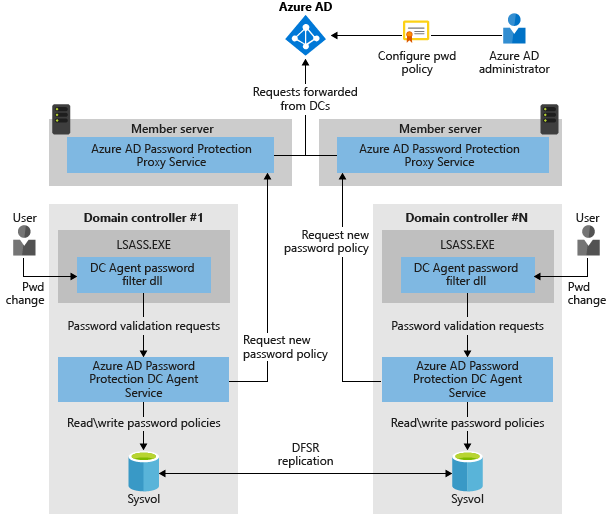

架構圖表

請務必先瞭解基礎設計和函式概念,再於內部部署 AD DS 環境中部署 Microsoft Entra Password Protection。 下圖顯示 Microsoft Entra Password Protection 元件如何一起運作:

- Microsoft Entra Password Protection Proxy 服務會在目前 AD DS 樹系中加入網域的任何電腦上執行。 服務的主要目的是將密碼原則下載要求從 DC 轉送至 Microsoft Entra ID,然後將來自 Microsoft Entra ID 的回應傳回至 DC。

- DC 代理程式的密碼篩選 DLL 會接收來自操作系統的使用者密碼驗證要求。 篩選會將它們轉送至在 DC 本機執行的 DC 代理程式服務。

- Microsoft Entra 密碼保護的 DC 代理程式服務會接收來自 DC 代理程式密碼篩選 DLL 的密碼驗證要求。 DC 代理程式服務會使用目前可在本機使用的密碼原則來處理它們,並傳回 [通過] 或 [失敗] 的結果。

Microsoft Entra 密碼保護的運作方式

內部部署 Microsoft Entra 密碼保護元件的運作方式如下:

每個 Microsoft Entra Password Protection Proxy 服務實例都會藉由在 Active Directory 中建立服務 連線 ionPoint 物件,向樹系中的 DC 公告自己。

Microsoft Entra 密碼保護的每個 DC 代理程式服務也會在 Active Directory 中建立 serviceConnectionPoint 物件。 此物件主要用於報告和診斷。

DC 代理程式服務負責起始從 Microsoft Entra ID 下載新密碼原則。 第一個步驟是藉由查詢 Proxy 服務的樹系來尋找 Microsoft Entra Password Protection Proxy 服務 連線 ionPoint 物件。

找到可用的 Proxy 服務時,DC 代理程式會將密碼原則下載要求傳送到 Proxy 服務。 Proxy 服務接著會將要求傳送至 Microsoft Entra ID,然後將回應傳回 DC 代理程式服務。

DC 代理程式服務從 Microsoft Entra ID 接收新密碼原則之後,服務會將此原則儲存在其網域 sysvol 資料夾共用根目錄的專用資料夾中。 如果從網域中其他 DC 代理程式服務複寫較新的原則,DC 代理程式服務也會監視此資料夾。

DC 代理程式服務一律會在服務啟動時要求新原則。 DC 代理程式服務啟動之後,會每小時檢查目前本機可用原則的存在時間。 如果原則存在超過一小時,DC 代理程式會透過 Proxy 服務向 Microsoft Entra ID 要求新原則,如先前所述。 如果目前原則不超過一小時,則 DC 代理程式會繼續使用該原則。

當 DC 收到密碼變更事件時,會使用快取的原則來判斷要接受或拒絕新的密碼。

重要考慮和功能

- 每當下載 Microsoft Entra 密碼保護密碼原則時,該原則就專屬於租用戶。 換句話說,密碼原則一律是 Microsoft 全域禁用密碼清單和個別租用戶自訂禁用密碼清單的組合。

- DC 代理程式會透過 TCP 透過 RPC 與 Proxy 服務通訊。 Proxy 服務會根據設定在動態或靜態 RPC 連接埠上接聽這些呼叫。

- DC 代理程式永遠不會接聽網路可用的連接埠。

- Proxy 服務永遠不會呼叫 DC 代理程式服務。

- Proxy 服務是無狀態的。 它永遠不會快取從 Azure 下載的原則或任何其他狀態。

- Proxy 註冊的運作方式是將認證新增至 AADPasswordProtectionProxy 服務主體。 發生此情況時,請勿對稽核記錄中的任何事件發出警示。

- DC 代理程式服務一律使用最新的本機可用密碼原則來評估使用者的密碼。 如果本機 DC 上沒有可用的密碼原則,則會自動接受密碼。 發生這種情況時,會記錄事件訊息來警告系統管理員。

- Microsoft Entra 密碼保護不是個即時原則應用程式引擎。 當 Microsoft Entra ID 中進行密碼原則設定變更,以及該變更到達且在所有 DC 上強制執行時,可能會有延遲。

- Microsoft Entra Password Protection 可作為現有 AD DS 密碼原則的補充,而不是取代。 這包括可能安裝的任何其他第三方密碼篩選 dll。 AD DS 一律要求所有密碼驗證元件都同意再接受密碼。

Microsoft Entra Password Protection 的樹系/租用戶系結

在 AD DS 樹系中部署 Microsoft Entra 密碼保護需要註冊該樹系與 Microsoft Entra 識別符。 部署的每個 Proxy 服務也必須向 Microsoft Entra ID 註冊。 這些樹系和 Proxy 註冊會與特定的 Microsoft Entra 租使用者相關聯,此租使用者是由註冊期間所使用的認證隱含識別。

AD DS 樹系和樹系內所有已部署的 Proxy 服務都必須向相同的租用戶註冊。 不支援將 AD DS 樹系或任何 Proxy 服務註冊到不同的 Microsoft Entra 租使用者。 這類設定錯誤部署的徵兆包括無法下載密碼原則。

注意

因此,擁有多個 Microsoft Entra 租使用者的客戶必須選擇一個辨別租用戶,針對 Microsoft Entra Password Protection 目的註冊每個樹系。

下載

Microsoft 下載中心提供 Microsoft Entra Password Protection 的兩個必要代理程式安裝程式。

下一步

若要開始使用內部部署 Microsoft Entra Password Protection,請完成下列操作說明: