你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

在 Azure Active Directory B2C 中配置 IDology 的教程

在本示例教程中,我们会提供有关如何将 Azure AD B2C 与 IDology 集成的指导。 IDology 是具有多个解决方案的标识验证和校对提供程序。 在此示例中,我们将介绍 IDology 提供的 ExpectID 解决方案。

先决条件

若要开始,需要:

- Azure 订阅。 如果没有订阅,可以获取一个免费帐户。

- 一个已链接到 Azure 订阅的 Azure AD B2C 租户。

方案描述

IDology 集成包括以下组件:

- Azure AD B2C – 负责验证用户凭据的授权服务器。 它也被称为“标识提供者”。

- IDology – IDology 服务获取用户提供的输入,并验证用户的身份。

- 自定义 REST API – 此 API 实现 Microsoft Entra ID 与 IDology 服务之间的集成。

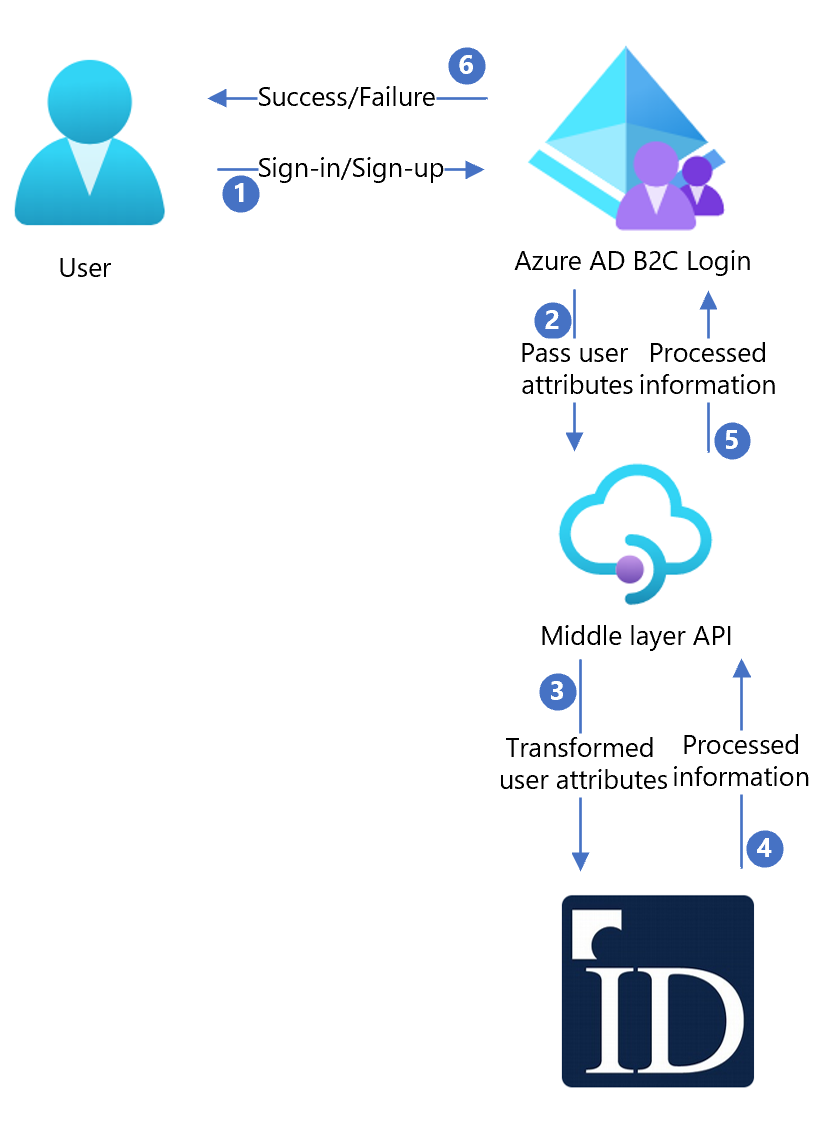

以下体系结构图体现了实施详情。

| 步骤 | 说明 |

|---|---|

| 1 | 一名用户访问登录页。 |

| 2 | 该用户选择注册选项来创建新帐户,并在该页面中输入信息。 Azure AD B2C 收集用户属性。 |

| 3 | Azure AD B2C 调用中间层 API 并传递这些用户属性。 |

| 4 | 该中间层 API 收集用户属性,并将这些属性转换为 IDOlogy API 可以使用的格式。 然后,它将信息发送到 IDology。 |

| 5 | IDology 使用这些信息并对其进行处理,然后将结果返回到中间层 API。 |

| 6 | 中间层 API 处理信息并将相关信息发送回 Azure AD B2C。 |

| 7 | Azure AD B2C 接收从中间层 API 返回的信息。 如果它显示“失败”响应,则会向用户显示错误消息。 如果它显示“成功”响应,则会对用户进行身份验证并将该用户写入目录。 |

注意

Azure AD B2C 还可以要求客户执行升级身份验证,但此场景超出了本教程的范围。

加入 IDology

IDology 提供了多种解决方案,可在此处找到。 在此示例中,我们使用 ExpectID。

若要创建 IDology 帐户,请联系 IDology。

在在创建帐户后,你将收到进行 API 配置所需的信息。 以下各部分将介绍这一过程。

与 Azure AD B2C 集成

第 1 部分 - 部署 API

将提供的 API 代码部署到 Azure 服务。 可以按照这些说明从 Visual Studio 发布代码。

你需要已部署服务的 URL,以便为 Microsoft Entra ID 配置所需设置。

第 2 部分 - 配置 API

可以在 Azure 中的应用服务中配置应用程序设置。 采用这种方法,可以安全地配置设置,而无需将其签入存储库。 你需要向 REST API 提供以下设置:

| 应用程序设置 | Source | 注释 |

|---|---|---|

| IdologySettings:ApiUsername | IDology 帐户配置 | |

| IdologySettings:ApiPassword | IDology 帐户配置 | |

| WebApiSettings:ApiUsername | 定义 API 的用户名 | 在 ExtId 配置中使用 |

| WebApiSettings:ApiPassword | 定义 API 的密码 | 在 ExtId 配置中使用 |

第 3 部分 - 创建 API 策略密钥

请按照此文档的说明创建两个策略密钥:一个用于 API 用户名,另一个用于前面定义的 API 密码。

该示例策略使用下列密钥名称:

- B2C_1A_RestApiUsername

- B2C_1A_RestApiPassword

第 4 部分 - 配置 Azure AD B2C 策略

请按照此文档的说明下载本地帐户入门包,并为 Azure AD B2C 租户配置策略。 按照说明进行操作,直到完成“测试自定义策略”部分。

在此处下载两个示例策略。

更新这两个示例策略:

将两个策略都打开:

在

Idology-ExpectId-API部分中,用上面部署的 API 的位置更新ServiceUrl元数据项。将

yourtenant替换为 Azure AD B2C 租户的名称。 例如,如果 Azure AD B2C 租户的名称为contosotenant,则将yourtenant.onmicrosoft.com的所有实例均替换为contosotenant.onmicrosoft.com。

打开 TrustFrameworkExtensions.xml 文件:

找到

<TechnicalProfile Id="login-NonInteractive">元素。 将IdentityExperienceFrameworkAppId的两个实例替换为前面创建的 IdentityExperienceFramework 应用程序的 ID。将

ProxyIdentityExperienceFrameworkAppId的两个实例替换为前面创建的 ProxyIdentityExperienceFramework 应用程序的 ID。

将前面步骤 1 中上传到 Azure AD B2C 的 SignInorSignUp.xml 和 TrustFrameworkExtensions.xml 替换为两个更新的示例策略。

注意

作为最佳做法,建议客户在属性收集页中添加许可通知。 通知用户:信息将会发送到第三方服务来进行身份验证。

测试用户流

打开 Azure AD B2C 租户,在“策略”下选择“用户流” 。

选择前面创建的用户流。

选择“运行用户流”,然后选择设置:

应用程序 - 选择已注册的应用(示例为 JWT)。

回复 URL - 选择“重定向 URL” 。

选择“运行用户流”。

浏览注册流并创建帐户。

注销。

浏览登录流。

输入“继续”后,将会显示 IDology 拼图。

后续步骤

有关更多信息,请查看以下文章: