启用使用 Microsoft Authenticator 进行无密码登录

使用 Microsoft Authenticator 可以登录到任何 Microsoft Entra 帐户,且无需输入密码。 Microsoft Authenticator 使用基于密钥的身份验证来启用与使用 PIN 或生物识别的设备绑定的用户凭据。 Windows Hello 企业版使用类似的技术。

此身份验证技术可用于任何设备平台,包括移动设备。 此技术还可以和与 Microsoft 身份验证库集成的任何应用或网站配合使用。

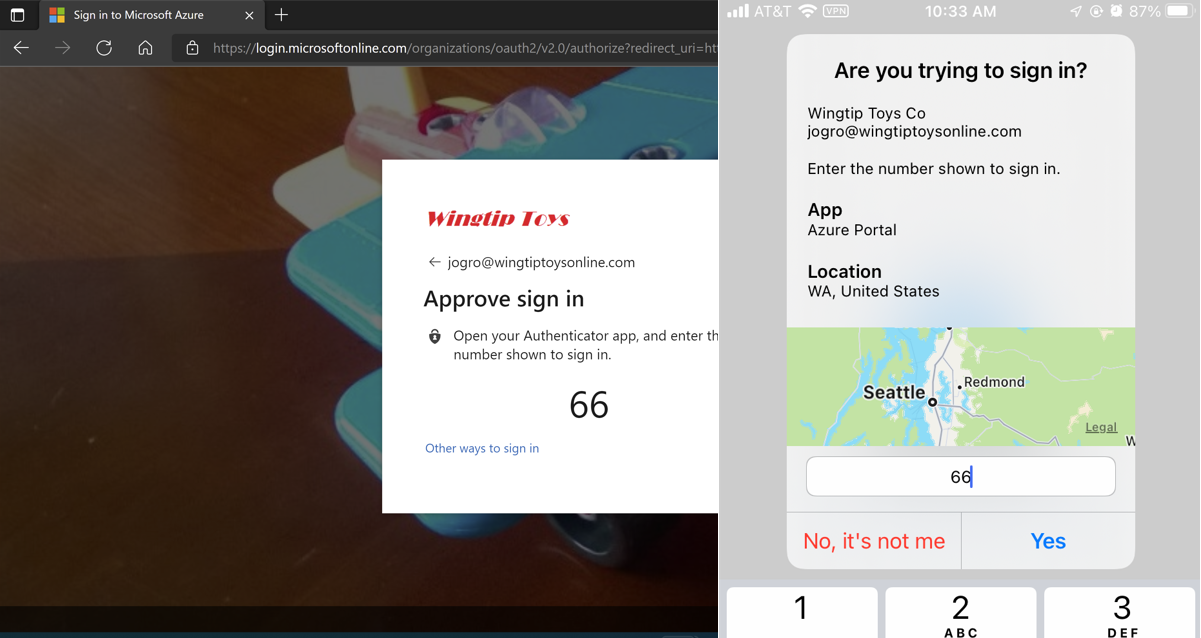

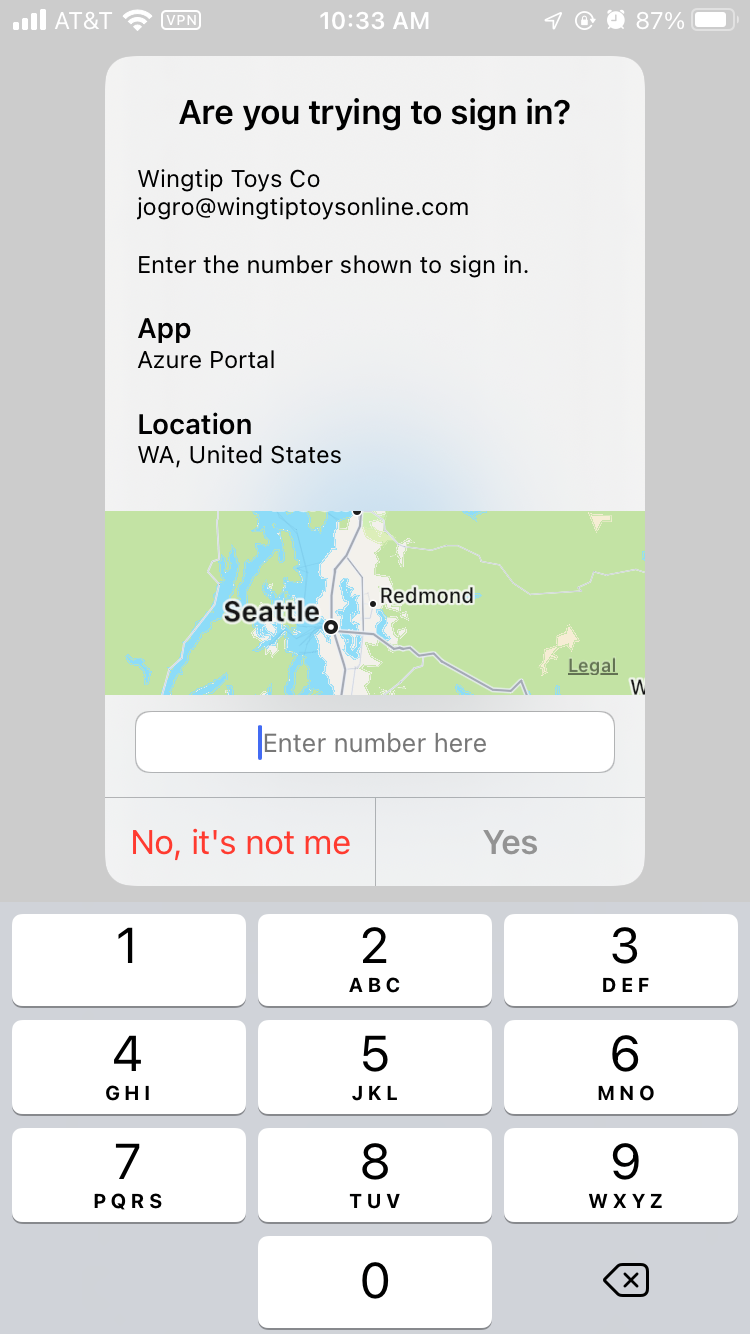

启用从 Microsoft Authenticator 进行手机登录的用户会看到一条消息,要求他们点击其应用中的某个数字。 无需提供用户名或密码。 若要在应用中完成登录过程,用户接下来必须执行以下操作:

- 在 Microsoft Authenticator 对话框的登录屏幕中输入他们看到的数字。

- 选择“批准”。

- 提供 PIN 或生物识别。

iOS 上的多个帐户

可以在任何受支持的 iOS 设备上的 Microsoft Authenticator 中为多个帐户启用无密码手机登录。 在 Microsoft Entra ID 中拥有多个帐户的顾问、学生和其他人可以将每个帐户添加到 Microsoft Authenticator,并在同一 iOS 设备中对所有这些帐户使用无密码手机登录。

以前,管理员可能不需要为拥有多个帐户的用户使用无密码登录,因为这要求他们携带多台设备进行登录。 通过取消一位用户从一台设备进行登录的限制,管理员可以更有信心地鼓励用户注册无密码手机登录并将其用作默认登录方法。

Microsoft Entra 帐户可以位于同一租户中,也可位于不同租户中。 从一台设备登录多个帐户不支持来宾帐户。

先决条件

若要使用 Microsoft Authenticator 进行无密码手机登录,必须满足以下先决条件:

- 建议:Microsoft Entra 多重身份验证,启用将推送通知作为验证方法。 向智能手机或平板电脑推送通知可帮助 Authenticator 应用防止未经授权访问帐户并阻止欺诈交易。 Authenticator 应用会在设置为发送推送通知后自动生成代码。 即使用户的设备没有连接,用户也有备用登录方法。

- 已在运行 iOS 或 Android 的设备上安装最新版本的 Microsoft Authenticator。

- 对于 Android,必须将运行 Microsoft Authenticator 的设备注册到单个用户。 我们正努力在 Android 上启用多个帐户。

- 对于 iOS,必须将设备注册到其用于登录的每个租户。 例如,必须向 Contoso 和 Wingtiptoys 注册以下设备,以允许所有帐户登录:

- balas@contoso.com

- balas@wingtiptoys.com 和 bsandhu@wingtiptoys

要在 Microsoft Entra ID 中使用无密码身份验证,请首先启用合并注册体验,然后为用户启用无密码方法。

启用无密码手机登录身份验证方法

提示

本文中的步骤可能因开始使用的门户而略有不同。

通过 Microsoft Entra ID,可以选择在登录过程中可使用的身份验证方法。 之后用户注册他们想要使用的方法。 Microsoft Authenticator 身份验证方法策略同时管理传统的推送 MFA 方法和无密码身份验证方法。

注意

如果已使用 PowerShell 启用 Microsoft Authenticator 无密码登录,则会为整个目录启用此功能。 如果使用此新方法启用,则它会取代 PowerShell 策略。 建议通过新的“身份验证方法”菜单为租户中的所有用户启用,否则不在新策略中的用户将无法使用无密码登录。

若要启用无密码手机登录验证方法,请完成以下步骤:

至少以身份验证策略管理员的身份登录到 Microsoft Entra 管理中心。

浏览至 “保护”>“身份验证方法”>“策略”。

在“Microsoft Authenticator”下,选择以下选项:

- “启用”-“是”或“否”

- “目标”-“所有用户”或“选择用户”

默认情况下,每个添加的组或用户都能在无密码和推送通知模式(“任何”模式)下使用 Microsoft Authenticator。 若要更改模式,请为每一行选择“任意”或“无密码”作为“身份验证模式”。 选择“推送”可阻止使用无密码手机登录凭据。

若要应用新策略,请单击“保存”。

注意

如果尝试保存时出现错误,原因可能是添加的用户或组的数量过多。 变通方法是,在同一操作中将尝试添加的用户和组替换为单个组,然后再次选择“保存”。

用户注册

用户自行注册 Microsoft Entra ID 的无密码身份验证方法。 对于已注册 Microsoft Authenticator 应用进行多重身份验证的用户,请跳到下一部分:启用手机登录。

直接手机登录注册

用户可以直接在 Microsoft Authenticator 应用中注册无密码手机登录,而无需先使用其帐户注册 Microsoft Authenticator,同时从不累积密码。 下面介绍如何操作:

- 从管理员或组织获取临时访问密码。

- 在移动设备上下载并安装 Microsoft Authenticator 应用。

- 打开 Microsoft Authenticator,单击“添加帐户”,然后选择“工作或学校帐户”。

- 选择“登录”。

- 按照说明使用管理员或组织提供的临时访问密码登录帐户。

- 登录后,继续按照其他步骤设置手机登录。

使用“我的登录”进行引导式注册

注意

如果 Microsoft Authenticator 身份验证模式为“任何”或“推送”,则用户只能通过合并注册来注册 Microsoft Authenticator。

若要注册 Microsoft Authenticator 应用,请执行以下步骤:

- 浏览到 https://aka.ms/mysecurityinfo 。

- 登录,然后选择“添加方法”>“Authenticator 应用”>“添加”,以添加 Microsoft Authenticator。

- 按照说明在设备上安装和配置 Microsoft Authenticator 应用。

- 选择“完成”以完成 Microsoft Authenticator 配置。

启用电话登录

用户在自行注册 Microsoft Authenticator 应用后,需要启用手机登录:

- 在 Microsoft Authenticator 中,选择已注册的帐户。

- 选择“启用手机登录”。

- 按照应用中的说明完成帐户无密码手机登录注册。

组织可以指导其用户使用手机无密码登录。 若要获得有关配置 Microsoft Authenticator 并启用手机登录的更多帮助,请参阅使用 Microsoft Authenticator 应用登录帐户。

注意

策略不允许其使用手机登录的用户,无法再在 Microsoft Authenticator 内启用它。

通过无密码凭据登录

完成以下所有操作后,用户可以开始使用无密码登录:

- 管理员已启用用户的租户。

- 用户已将 Microsoft Authenticator 添加为登录方法。

用户首次启动手机登录过程时,需执行以下步骤:

- 在登录页面输入用户名。

- 选择“下一步”。

- 如有必要,选择“其他登录方式”。

- 选择“在我的 Authenticator 应用上批准请求”。

之后,用户将看到一个数字。 应用提示用户通过键入适当的数字进行身份验证,而不是输入密码。

用户使用无密码手机登录后,应用会继续指导用户完成此方法。 但是,用户将看到用于选择其他方法的选项。

临时访问密码

如果租户管理员已启用自助式密码重置 (SSPR),而用户是首次使用临时访问密码通过 Authenticator 应用设置无密码登录,则应遵循以下步骤:

- 用户应在移动设备或桌面上打开浏览器并导航至 mySecurity 信息页面。

- 用户必须注册 Authenticator 应用作为其登录方法。 此操作将用户的帐户链接到应用。

- 然后,用户应返回到其移动设备并通过 Authenticator 应用激活无密码登录。

管理

身份验证方法策略是管理 Microsoft Authenticator 的建议方法。 身份验证策略管理员可以编辑此策略以启用或禁用 Microsoft Authenticator。 管理员可以包括特定用户和组,也可以排除特定用户和组,使其无法使用它。

管理员还可以配置参数,以更好地控制 Microsoft Authenticator 的使用方式。 例如,管理员可以向登录请求添加位置或应用名称,以便用户在管理员批准之前获得更多的上下文。

全局管理员还可以使用旧的 MFA 和 SSPR 策略在租户范围内管理 Microsoft Authenticator。 这些策略允许为租户中的所有用户启用或禁用 Microsoft Authenticator。 没有选项可以包括或排除任何人,或控制如何使用 Microsoft Authenticator 进行登录。

已知问题

存在以下已知问题。

未看到无密码手机登录的选项

有这样一种情况,用户有一个未答复的无密码手机登录验证处于挂起状态。 如果用户尝试再次登录,可能只会看到输入密码的选项。

若要解决这种情况,请执行以下步骤:

- 打开 Microsoft Authenticator。

- 对所有通知提示做出响应。

之后用户可以继续使用无密码手机登录。

不支持 AuthenticatorAppSignInPolicy

AuthenticatorAppSignInPolicy 是 Microsoft Authenticator 不支持的旧策略。 为了让你的用户能够使用 Authenticator 应用进行推送通知或无密码手机登录,请使用身份验证方法策略。

联合帐户

当用户启用任何无密码凭据后,Microsoft Entra 登录过程将停止使用 login_hint。 因此,此过程不再将用户加速转到联合登录位置。

此逻辑通常会阻止将混合租户中的用户定向到 Active Directory 联合身份验证服务 (AD FS) 进行登录验证。 但是,用户仍可以选择单击“改为使用密码”。

本地用户

可通过本地标识提供程序为最终用户启用多重身份验证。 用户仍可创建和使用单个无密码手机登录凭据。

如果用户尝试使用无密码手机登录凭据升级 Microsoft Authenticator 的多个安装(5 个以上),则此项更改可能导致错误。

后续步骤

要了解 Microsoft Entra 身份验证和无密码方法,请参阅以下文章: