使用 Microsoft Entra ID 启用到 Windows 10 和 11 设备的 FIDO2 安全密钥登录

本文档重点介绍在 Windows 10 和 11 设备中启用基于 FIDO2 安全密钥的无密码身份验证。 完成本文中的步骤后,你就能够使用 FIDO2 安全密钥通过 Microsoft Entra 帐户登录到 Microsoft Entra ID 和 Microsoft Entra 混合加入 Windows 设备。

要求

| 设备类型 | 已建立 Microsoft Entra 联接 | 已进行 Microsoft Entra 混合联接 |

|---|---|---|

| Microsoft Entra 多重身份验证 | X | X |

| 合并安全信息注册 | X | X |

| 兼容的 FIDO2 安全密钥 | X | X |

| WebAuthN 需要 Windows 10 版本 1903 或更高版本 | X | X |

| 已建立 Microsoft Entra 联接的设备需要 Windows 10 版本 1909 或更高版本 | X | |

| 已建立 Microsoft Entra 混合联接的设备需要 Windows 10 版本 2004 或更高版本 | X | |

| 已完全修补的 Windows Server 2016/2019 域控制器。 | X | |

| Microsft Entra 混合身份验证管理模块 | X | |

| Microsoft Intune(可选) | X | X |

| 预配包(可选) | X | X |

| 组策略(可选) | X |

不支持的方案

不支持以下方案:

- 使用 Microsoft Authenticator 中的密钥登录或解锁 Windows 设备。

- Windows Server Active Directory 域服务 (AD DS) 已建立域联接(仅针对本地设备)的部署。

- 使用除 webauthn 重定向之外的安全密钥的方案,例如 RDP、VDI 和 Citrix。

- 使用安全密钥的 S/MIME。

- 使用安全密钥的“运行身份”。

- 使用安全密钥登录到服务器。

- 如果不在联机时使用安全密钥登录设备,则无法使用它进行脱机登录或解锁。

- 使用包含多个 Microsoft Entra 帐户的安全密钥登录或解锁 Windows 设备。 此方案使用添加到安全密钥的最近一个帐户。 WebAuthN 允许用户选择要使用的帐户。

- 解锁运行 Windows 10 版本 1809 的设备。 为获得最佳体验,请使用 Windows 10 版本 1903 或更高版本。

准备设备

已建立 Microsoft Entra 联接的设备必须运行 Windows 10 版本 1909 或更高版本。

已建立 Microsoft Entra 混合联接的设备必须运行 Windows 10 版本 2004 或更高版本。

启用安全密钥登录 Windows

组织可以根据自身要求选择使用以下一种或多种方法来启用安全密钥登录 Windows:

重要

具有已建立 Microsoft Entra 混合联接的设备的组织还必须完成本文中的启用对本地资源的 FIDO2 身份验证步骤,Windows 10 FIDO2 安全密钥身份验证才能进行。

具有已建立 Microsoft Entra 混合联接的设备的组织必须完成此步骤,其设备才能使用 FIDO2 安全密钥对本地资源进行身份验证。

通过 Microsoft Intune 启用

若要通过 Intune 启用安全密钥,请完成以下步骤:

- 登录 Microsoft Intune 管理中心。

- 浏览到“设备”>“注册设备”>“Windows 注册”>“Windows Hello 企业版”。

- 将“使用安全密钥登录”设置为“启用”。

安全密钥登录配置与 Windows Hello 企业版配置无关。

注意

这不会在已预配的设备上启用安全密钥。 此时应使用下一种方法(目标 Intune 部署)

目标 Intune 部署

若要以特定设备组为目标启用凭据提供程序,请通过 Intune 使用以下自定义设置:

- 登录 Microsoft Intune 管理中心。

- 浏览到“设备”>“Windows”>“配置文件”>“创建配置文件”。

- 使用以下设置配置新的配置文件:

- 平台:Windows 10 及更高版本

- 配置文件类型:模板 > 自定义

- 名称:用于登录 Windows 的安全密钥

- 说明:启用登录 Windows 期间要使用的 FIDO 安全密钥

- 选择“下一步”>“添加”,然后在“添加行”中添加以下自定义 OMA-URI 设置:

- 名称:开启 FIDO 安全密钥登录 Windows

- 说明:(可选)

- OMA-URI:./Device/Vendor/MSFT/PassportForWork/SecurityKey/UseSecurityKeyForSignin

- 数据类型:整数

- 值:1

- 分配策略设置的其余部分,包括特定的用户、设备或组。 有关详细信息,请参阅在 Microsoft Intune 中分配用户和设备配置文件。

通过预配包启用

对于不受 Microsoft Intune 管理的设备,可以安装预配包以启用此功能。 可以从 Microsoft 应用商店安装 Windows 配置设计器应用。 完成以下步骤以创建预配包:

- 启动 Windows 配置设计器。

- 选择“文件”>“新建项目” 。

- 为项目指定名称并记下在其中创建项目的路径,然后选择“下一步”。

- 保持“预配包”选中“选定的项目工作流”,然后选择“下一步”。

- 在“选择要查看和配置的设置”下选择“所有 Windows 桌面版本”,然后选择“下一步”。

- 选择“完成” 。

- 在新创建的项目中,浏览到“运行时设置”>“Windows Hello 企业版”>“安全密钥”>“使用安全密钥登录”。

- 将“使用安全密钥登录”设置为“启用”。

- 选择“导出”>“预配包”

- 在“生成”窗口中,保留“描述预配包”下的默认值,然后选择“下一步”。

- 在“生成”窗口中,保留“选择预配包的安全性详细信息”下的默认值,然后选择“下一步”。

- 记下或更改“生成”窗口的“选择保存预配包的位置”下的路径,然后选择“下一步”。

- 在“生成预配包”页中选择“生成”。

- 将创建的两个文件(ppkg 和 cat)保存到稍后可以将它们应用到计算机的位置。

- 若要应用创建的预配包,请参阅应用预配包。

注意

运行 Windows 10 版本 1903 的设备还必须启用共享 PC 模式 (EnableSharedPCMode)。 有关启用此功能的详细信息,请参阅为 Windows 10 设置共享或来宾 PC。

通过组策略启用

对于已建立 Microsoft Entra 混合联接的设备,组织可以配置以下组策略设置,以启用 FIDO 安全密钥登录。 在“计算机配置”>“管理模板”>“系统”>“登录”>“开启安全密钥登录”下可以找到此设置:

- 将此策略设置为“启用”,将允许用户使用安全密钥登录。

- 将此策略设置为“禁用”或“未配置”,将阻止用户使用安全密钥登录。

“组策略”设置需要更新版本的 CredentialProviders.admx 组策略模板。 下一版本的 Windows Server 和 Windows 10 20H1 中提供此新模板。 可以使用运行这些 Windows 更新版本之一的设备管理此设置,也可以遵循如何为 Windows 中的组策略管理模板创建和管理中央存储中的指南进行集中管理。

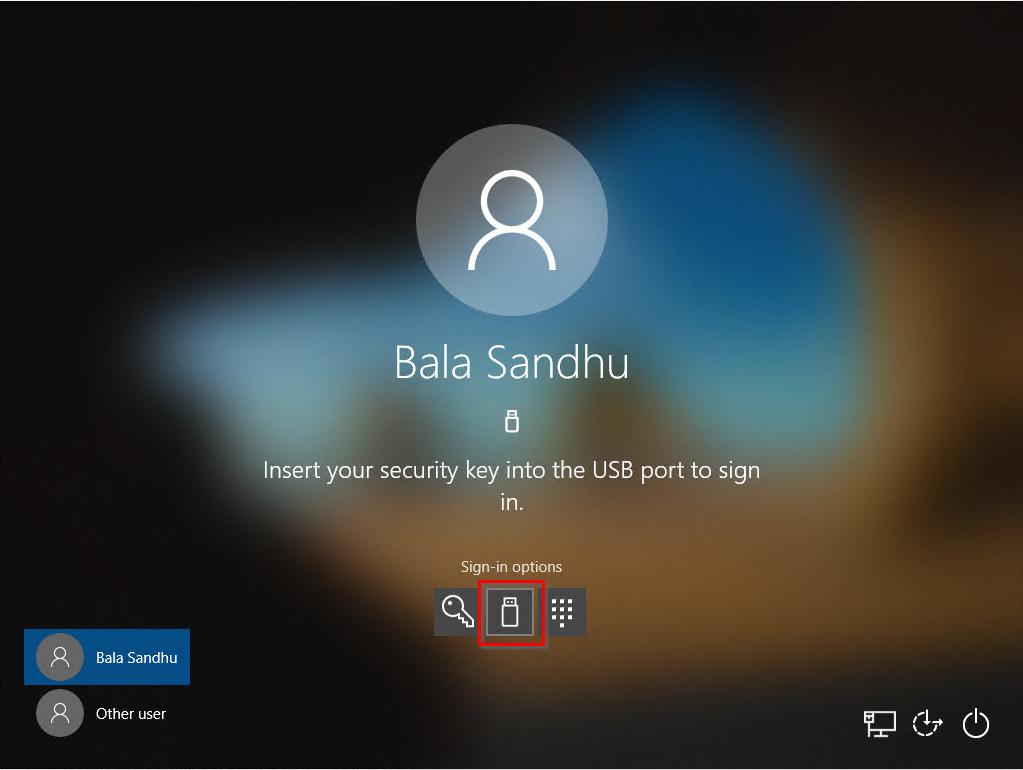

使用 FIDO2 安全密钥登录

在此示例中,名为 Bala Sandhu 的用户已使用上一篇文章启用无密码安全密钥登录中的步骤预配其 FIDO2 安全密钥。 对于已建立 Microsoft Entra 混合联接的设备,请确保还启用了无密码安全密钥登录本地资源。 Bala 可以从 Windows 10 锁屏界面中选择安全密钥凭据提供程序,并插入安全密钥登录 Windows。

管理安全密钥生物识别、PIN 或重置安全密钥

- Windows 10 版本 1903 或更高版本

- 用户可以通过设备 >“帐户”>“安全密钥”打开“Windows 设置”

- 用户可以更改 PIN,更新生物识别或重置安全密钥

故障排除和反馈

如果你想要共享有关此功能的反馈或遇到的问题,请使用以下步骤,通过 Windows 反馈中心应用来进行共享:

- 启动“反馈中心”并确保你已登录。

- 按照以下分类提交反馈:

- 类别:安全和隐私

- 子类别:FIDO

- 若要捕获日志,请使用选项“重新创建问题”。