使用 Microsoft Entra ID 安全地从外部访问 Microsoft Teams、SharePoint 和 OneDrive

本文介绍如何使用 Microsoft Teams、OneDrive for Business 和 SharePoint 确定和配置组织的外部协作。 一个常见的难题是平衡最终用户和外部用户的安全性和协作便利性。 如果已批准的协作方法被视为具有限制性且繁重,则最终用户会逃避已批准的方法。 最终用户可能会通过电子邮件发送不安全的内容,或安排外部进程和应用程序,例如个人 DropBox 或 OneDrive。

准备阶段

本文是 10 篇系列文章中的第 9 篇。 建议按顺序查看文章。 转到后续步骤部分可查看整个系列。

外部标识设置和 Microsoft Entra ID

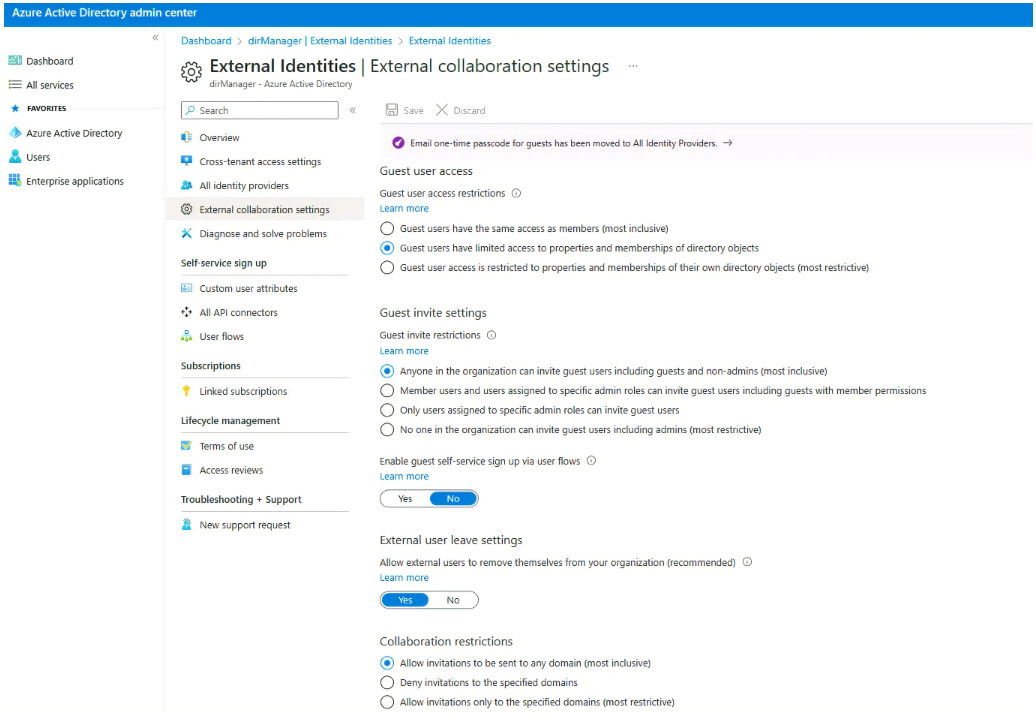

Microsoft 365 中的共享功能有一部分是通过 Microsoft Entra ID 中的外部标识、外部协作设置管理的。 如果外部共享在 Microsoft Entra ID 中被禁用或限制,则它会替代 Microsoft 365 中配置的共享设置。 如果未启用 Microsoft Entra B2B 集成,则不会出现这种情况。 可以将 SharePoint 和 OneDrive 配置为支持通过一次性密码 (OTP) 进行临时共享。 以下屏幕截图显示了“外部标识、外部协作”设置对话框。

了解详细信息:

来宾用户访问权限

来宾用户受邀获取访问资源的权限。

- 登录到 Microsoft Entra 管理中心。

- 浏览到“标识”>“外部标识”>“外部协作设置”。

- 查找“来宾用户访问”选项。

- 若要阻止来宾用户访问其他来宾用户详细信息,并防止枚举组成员身份,请选择“来宾用户对目录对象的属性和成员身份具有受限访问权限”。

来宾邀请设置

来宾邀请设置确定谁可以邀请来宾以及如何邀请来宾。 如果启用了 B2B 集成,此设置即会启用。 建议具有“来宾邀请者”角色的管理员和用户可以邀请。 此设置允许设置受控协作过程。 例如:

团队所有者提交票证,请求分配到来宾邀请者角色:

- 负责来宾邀请

- 同意不向 SharePoint 添加用户

- 执行定期访问评审

- 根据需要撤销访问权限

IT 团队:

- 训练完成后,IT 团队授予“来宾邀请者”角色

- 确保向将进行审阅的 Microsoft 365 组所有者提供足够的 Microsoft Entra ID P2 许可证

- 创建 Microsoft 365 组访问评审

- 确认进行访问评审

- 删除添加到 SharePoint 的用户

- 选择适用于来宾的电子邮件一次性密码 的横幅。

- 对于“通过用户流启用来宾自助注册”,选择“是”。

协作限制

对于协作限制选项,组织的业务需求决定了邀请的选择。

- 允许将邀请发送到任何域(最具包容性)- 可以邀请任何用户

- 拒绝向指定域发送邀请–可以邀请这些域以外的任何用户

- 仅允许向指定域发送邀请(最具限制性)- 无法邀请这些域以外的任何用户

Teams 中的外部用户和来宾用户

Teams 区分外部用户(组织外部)和来宾用户(来宾帐户)。 可以在 Microsoft Teams 管理中心内的组织级设置下管理协作设置。 登录 Teams 管理员门户需要经过授权的帐户凭据。

- 外部访问 - 默认情况下,Teams 允许外部访问。 组织可以与所有外部域通信

- 使用外部访问设置限制或允许域

- 来宾访问 - 在 Teams 中管理来宾访问

了解详细信息:使用来宾访问和外部访问与组织外部的人协作。

Microsoft Entra ID 中的外部标识协作功能将控制权限。 可以在 Teams 中提高限制,但限制不能低于 Microsoft Entra 设置。

了解详细信息:

在 SharePoint 和 OneDrive 中治理访问权限

SharePoint 管理员可以在 SharePoint 管理中心查找组织范围的设置。 建议组织范围的设置为最低安全级别。 根据需要提高某些站点的安全性。 例如,对于高风险项目,可限定为某些域的用户,并禁止成员邀请来宾。

了解详细信息:

- SharePoint 管理中心 - 需要访问权限

- SharePoint 管理中心入门

- 外部共享概述

将 SharePoint 和 OneDrive 与 Microsoft Entra B2B 集成

作为治理外部协作策略的一部分,建议通过 Microsoft Entra B2B 启用 SharePoint 与 OneDrive 的集成。 Microsoft Entra B2B 具有来宾用户身份验证和管理功能。 通过 SharePoint 和 OneDrive 的集成,将一次性密码用于文件、文件夹、列表项、文档库、站点的外部共享。

了解详细信息:

如果你启用 Microsoft Entra B2B 集成,则 SharePoint 和 OneDrive 共享需遵守 Microsoft Entra 组织关系设置,例如“成员可以邀请”和“来宾可以邀请”。

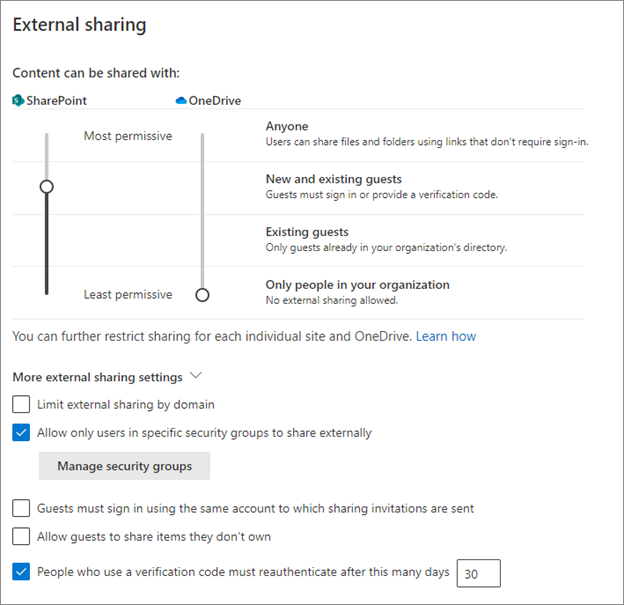

SharePoint 和 OneDrive 中的共享策略

在 Azure 门户中,可以使用 SharePoint 和 OneDrive 的外部共享设置来帮助配置共享策略。 OneDrive 限制不能比 SharePoint 设置更宽松。

了解详细信息:外部共享概述

外部共享设置建议

配置外部共享时,请使用本部分中的指南。

- 任何人 - 不建议使用。 如果启用,无论集成状态如何,都不会为此链接类型应用任何 Azure 策略。

- 不要为受治理的协作启用此功能

- 将其用于对单个网站的限制

- 新来宾和现有来宾 - 如果启用了集成,建议使用此选项

- 已启用 Microsoft Entra B2B 集成:新来宾和当前来宾都拥有你可以使用 Microsoft Entra 策略进行管理的 Microsoft Entra B2B 来宾帐户

- 未启用 Microsoft Entra B2B 集成:新来宾没有 Microsoft Entra B2B 帐户,并且无法通过 Microsoft Entra ID 进行管理

- 来宾拥有 Microsoft Entra B2B 帐户,具体取决于来宾的创建方式

- 现有来宾 - 如果未启用集成,建议使用此选项

- 启用此选项后,用户可以与你的目录中的其他用户共享

- 仅组织内部人员 - 建议不要用于外部用户协作

- 无论集成状态如何,用户都可以与组织中的其他用户共享

- 按域限制外部共享 - 默认情况下,SharePoint 允许外部访问。 允许与外部域共享。

- 可使用此选项为 SharePoint 限制或允许域

- 仅允许特定安全组中的用户进行外部共享 - 可使用此设置限制 SharePoint 和 OneDrive 中共享内容的人员。 Microsoft Entra ID 中的设置将应用于所有应用程序。 使用限制引导用户进行安全共享培训。 完成培训是将他们添加到共享安全组的信号。 如果选择此设置,并且用户无法成为受批准的共享者,他们可能会使用未经批准的共享方式。

- 允许来宾共享不归其拥有的项 – 不建议这样做。 指南的建议是禁用此功能。

- 使用验证码的用户在此天数(默认为 30)后必须重新进行身份验证–推荐

访问控制

访问控制设置会影响你的组织中的所有用户。 由于你可能无法控制外部用户是否具有合规的设备,本文中不会讨论这些控制措施。

- 闲置会话注销 - 推荐

- 在处于非活动状态一段时间后,使用此选项对非管理的设备上的用户发出警告并将他们注销

- 你可以配置不活动时段和警告

- 网络位置 - 设置此控制措施以允许从组织拥有的 IP 地址进行访问。

- 对于外部协作,如果外部合作伙伴在你的网络中访问资源,或者通过虚拟专用网络 (VPN) 访问资源,请设置此控制。

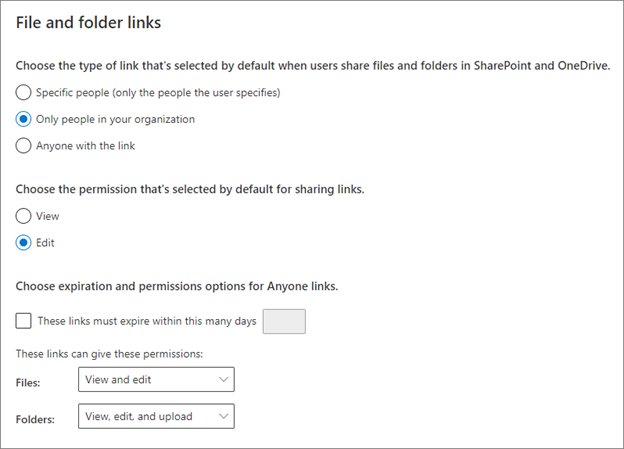

文件和文件夹链接

在 SharePoint 管理中心内,你可以设置如何共享文件和文件夹链接。 你可以为每个站点配置设置。

启用 Microsoft Entra B2B 集成后,与组织外部用户共享文件和文件夹会导致创建 B2B 用户。

- 对于“选择当用户在 SharePoint 和 OneDrive 中共享文件和文件夹时默认选择的链接类型”,选择“仅限组织中的人员”。

- 对于“选择默认为共享链接选择的权限”,选择“编辑”。

可以自定义此设置,确定按站点的默认值。

“任何人”链接

不建议启用“任何人”链接。 如果启用它,请设置过期时间,并限制用户对权限的查看。 如果你对文件或文件夹的权限选择了“仅查看”,则用户将无法更改“任何人”链接来包含编辑权限。

了解详细信息:

后续步骤

请参阅以下系列文章,了解如何保护对资源的外部访问。 建议遵循列出的顺序。