你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

设计区域:Azure 治理

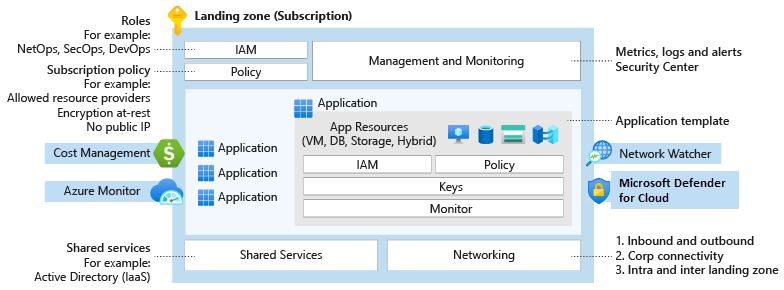

使用 Azure 治理建立支持云治理、合规性审核和自动防护措施所需的工具。

设计领域回顾

角色或函数: Azure 治理源自 云治理。 可能需要实现 云平台 或 卓越 云中心来定义和应用某些技术要求。 治理侧重于强制实施操作和安全要求,这可能需要 云安全性、 中心 IT 或 云操作。

范围:考虑标识、网络、安全性和管理设计区域评审的决策。 你的团队可以比较自动化治理中的评审决策,该决策是 Azure 登陆区域加速器的一部分。 评审决策可帮助你确定要审核或强制实施哪些策略以及要自动部署的策略。

超出范围:Azure 治理为网络建立了基础。 但它不会解决与合规性相关的组件,例如高级网络安全或自动防护措施,以强制实施网络决策。 查看与安全性和治理相关的合规性设计领域时,可以解决这些网络决策。 云平台团队应在解决更复杂的组件之前解决初始网络要求。

新的(绿地)云环境: 若要开始云之旅, 请创建一小部分订阅。 可以使用 Bicep 部署模板创建新的 Azure 登陆区域。 有关详细信息,请参阅 Azure 登陆区域 Bicep — 部署流。

现有(棕色地带)云环境: 如果要将经过验证的 Azure 治理原则应用于现有 Azure 环境,请考虑以下指南:

实现 Microsoft 成本管理功能 ,例如计费范围、预算和警报,以确保不超过费用限制。

使用 Azure Policy 在 Azure 部署上强制实施治理防护措施,并触发修正任务,使现有 Azure 资源处于合规状态。

请考虑使用 Microsoft Entra 权利管理功能 自动执行 Azure 访问请求工作流、访问分配、评审和过期。

使用 Azure 顾问建议来确保 Azure 中的成本优化和卓越运营,这两项都是 Microsoft Azure 良好架构框架的核心原则。

Azure 登陆区域 Bicep — 部署流存储库包含 Bicep 部署模板,可以加速绿地和棕色地带 Azure 登陆区域部署。 这些模板集成了 Microsoft 经过验证的治理指南。

请考虑使用 Azure 登陆区域默认策略分配 Bicep 模块,开始确保 Azure 环境的符合性。

有关详细信息,请参阅 Brownfield 环境注意事项。

设计领域概述

组织的云采用之旅从政府环境的强控制开始。

“治理”提供了机制和流程来保持对 Azure 中的平台、应用程序和资源的控制。

在规划登陆区域时,请了解以下注意事项和建议,以便做出明智的决策。

治理设计区域侧重于登陆区域的设计决策。 有关治理流程和工具的信息,请参阅 Azure 云采用框架中的“治理”。

Azure 治理注意事项

Azure Policy 有助于确保企业技术资产的安全性和合规性。 Azure Policy 可以跨 Azure 平台服务强制实施重要的管理和安全约定。 Azure Policy 补充 Azure 基于角色的访问控制 (RBAC),用于控制授权用户的操作。 成本管理还有助于支持 Azure 或其他多云环境中的持续治理成本和支出。

部署注意事项

更改咨询评审委员会可能会阻碍组织的创新和业务敏捷性。 Azure Policy 将此类评审替换为自动防护措施和遵守审核,以提高工作负荷效率。

根据业务控制或合规性法规确定所需的 Azure 策略。 使用 Azure 登陆区域加速器中包含的策略作为起点。

使用基于标准的蓝图示例来考虑可能符合业务要求的其他策略。

强制实施自动化网络、标识、管理和安全约定。

使用策略定义来管理和创建策略分配,并在多个继承的分配范围中重复使用它们。 可在管理、订阅和资源组范围内进行集中式基线策略分配。

纳入合规性报告和审核,以确保持续合规性。

了解 Azure Policy 具有限制,例如在任何特定范围内限制定义。

了解法规合规性策略,例如 HIPAA、PCI-DSS 或 SOC 2 信任服务条件。

成本管理注意事项

请考虑组织成本和充电模型的结构。 确定准确传达云服务支出的关键数据点。

选择适合成本和充电模型的标记结构,以帮助跟踪云支出。

使用 Azure 定价计算器估算使用 Azure 产品的预期每月成本。

获取Azure 混合权益,以帮助降低在云中运行工作负荷的成本。 可以在 Azure 上使用本地的启用了软件保障的 Windows Server 和 SQL Server 许可证。 还可以使用 Red Hat 和 SU标准版 Linux 订阅。

获取 Azure 预留并承诺针对多个产品的一年或三年计划。 预留计划提供资源折扣,与即用即付价格相比,资源成本可大幅降低 72%。

与即用即付价格相比,获取计算节省高达 65% 的 Azure 节省计划。 选择适用于计算服务的一年或三年承诺,而不考虑你的区域、实例大小或操作系统。 为计算组件(例如虚拟机、专用主机、容器实例、Azure 高级函数和 Azure 应用服务)选择计划。 将 Azure 节省计划与 Azure 预留相结合,以优化计算成本和灵活性。

使用 Azure 策略允许特定区域、资源类型和资源 SKU。

使用基于规则的Azure 存储生命周期管理策略将 blob 数据移动到适当的访问层或使数据生命周期结束时的数据过期。

使用 Azure 开发/测试订阅获得对非生产工作负荷选择 Azure 服务的访问权限折扣。

使用自动缩放来动态分配和解除分配资源,以满足性能需求,从而节省资金。

使用 Azure Spot 虚拟机以低成本利用未使用的计算容量。 现成虚拟机非常适合能够处理中断的工作负荷,例如批处理作业、开发/测试环境和大型计算工作负荷。

选择适当的 Azure 服务来帮助降低成本。 某些 Azure 服务在 12 个月内是免费的,有些服务始终是免费的。

为应用程序选择适当的计算服务,以帮助提高成本效益。 Azure 提供了多种方式来托管代码。

资源管理注意事项

确定环境中的资源组是否可以共享所需的配置、通用生命周期或常见访问约束(如 RBAC),以帮助提供一致性。

选择适合操作需求的应用程序或工作负荷订阅设计。

使用组织中的标准资源配置来确保基线配置一致。

安全注意事项

在整个环境中强制实施工具和防护措施,作为安全基线的一部分。

发现偏差时通知相应的人员。

请考虑使用 Azure Policy 强制实施 Microsoft Defender for Cloud 等工具,或保护措施,例如 Microsoft 云安全基准。

标识管理注意事项

确定谁有权访问用于标识和访问管理的审核日志。

当发生可疑登录事件时,通知相应的人员。

请考虑使用 Microsoft Entra 报表 来管理活动。

请考虑将 Microsoft Entra ID 日志发送到平台的中心 Azure Monitor 日志工作区。

非 Microsoft 工具

使用 AzAdvertizer 获取 Azure 治理更新。 例如,可以在 Azure Policy 或 Azure RBAC 角色定义中找到有关策略定义、计划、别名、安全性和法规合规性控制的信息。 还可以深入了解资源提供程序操作、Microsoft Entra 角色定义和角色操作以及第一方 API 权限。

使用 Azure 治理可视化工具 跟踪技术治理资产。 可以使用 Azure 登陆区域的策略版本检查er 功能使环境保持最新状态,并显示最新的 Azure 登陆区域策略发布状态。

Azure 治理建议

部署加速建议

确定所需的 Azure 标记,并使用追加策略模式来强制使用这些标记。 有关详细信息,请参阅 “定义标记策略”。

将法规要求和合规性要求映射到 Azure Policy 定义和 Azure 角色分配。

在顶级根管理组中建立 Azure Policy 定义,因为它们可能在继承的作用域分配。

如有必要,可在适当的最高级别管理策略分配,同时在最低级别使用排除项。

使用 Azure Policy 来控制订阅或管理组级别的资源提供程序注册。

使用内置策略以最大程度地减少运营开销。

在特定范围内分配内置资源策略参与者角色,以启用应用程序级治理。

限制根管理组范围中的 Azure Policy 分配数,以避免在继承范围管理排除项。

成本管理建议

使用成本管理对环境中的资源实施财务监督。

使用标记(如成本中心或项目名称)追加资源元数据。 此方法有助于对支出进行精细分析。

Azure 登陆区域加速器中的 Azure 治理

Azure 登陆区域加速器为组织提供成熟的治理控制措施。

例如,可以实现:

按函数或工作负荷类型对资源进行分组的管理组层次结构。 此方法鼓励资源一致性。

一组丰富的 Azure 策略,用于在管理组级别启用治理控制。 此方法有助于验证所有资源是否都在范围内。

反馈

即将发布:在整个 2024 年,我们将逐步淘汰作为内容反馈机制的“GitHub 问题”,并将其取代为新的反馈系统。 有关详细信息,请参阅:https://aka.ms/ContentUserFeedback。

提交和查看相关反馈