治理发现的应用

本文内容

批准/取消批准应用

使用内置流阻止应用

通过导出块脚本阻止应用

阻止不支持的流

不可阻止的应用程序

治理冲突

后续步骤

显示另外 3 个

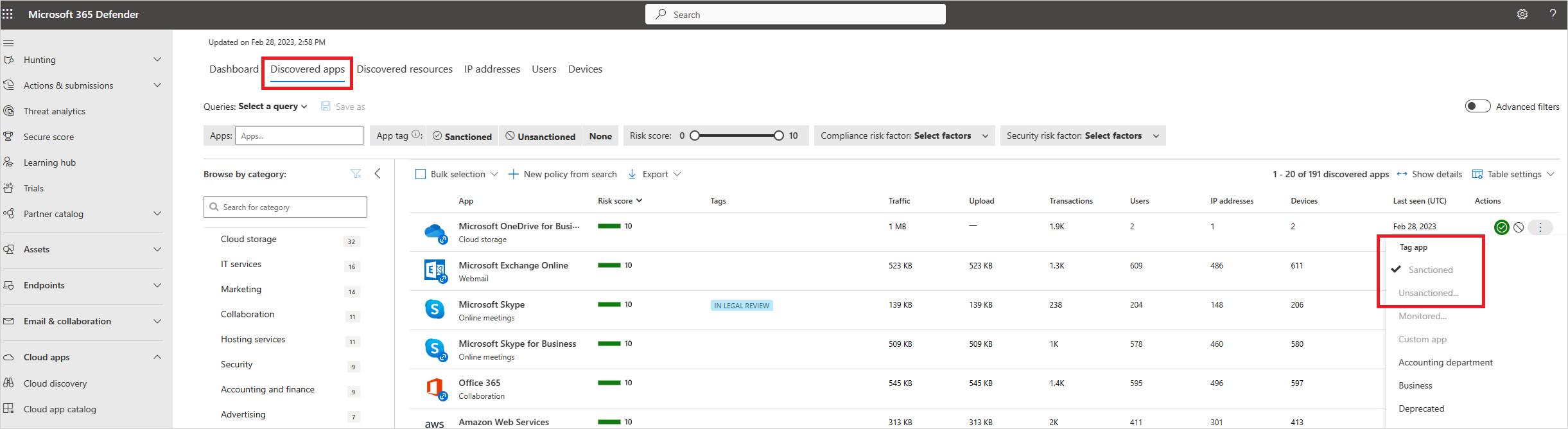

查看环境中发现的应用列表后,可以通过以下方式批准安全应用 (批准的 ) 或禁止不需要的应用 (未经批准的 ) 来保护环境。

可以通过单击行末尾的三个点将特定风险应用标记为“未批准”。 然后选择“ 未批准 ”。 取消批准应用不会阻止使用,但使你能够更轻松地监视其与云发现筛选器的使用情况。 然后,可以通知用户未批准的应用,并建议备用安全应用供用户使用,或使用Defender for Cloud Apps API 生成阻止脚本 来阻止所有未批准的应用。

加入到内联代理或通过应用连接器连接的应用,所有这些应用程序都将在 Cloud Discovery 中自动批准状态。

如果租户使用 Microsoft Defender for Endpoint,一旦将应用标记为“未批准”,则会自动阻止该应用。 此外,可以将阻止范围限定为特定的 Defender for Endpoint 设备组、监视应用程序以及使用 警告和教育 功能。 有关详细信息,请参阅使用 Microsoft Defender for Endpoint 治理发现的应用 。

否则,如果租户使用 Zscaler NSS、iboss、Corrata、Menlo 或 Open Systems,则当应用未批准时,你仍然可以享受无缝阻止功能,但不能按设备组使用范围或 警告和教育 功能。 有关详细信息,请参阅 与 Zscaler 集成 、 与 iboss 集成 、 与 Corrata 集成 、 与 Menlo 集成和 与开放系统集成 。

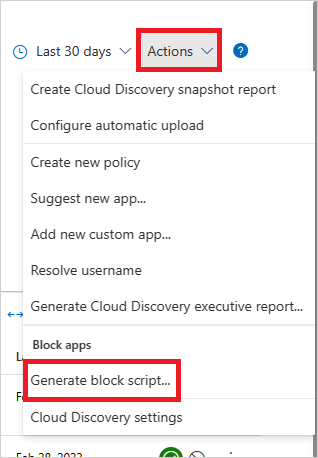

Defender for Cloud Apps允许使用现有的本地安全设备阻止对未批准的应用的访问。 可以生成专用块脚本并将其导入设备。 此解决方案不需要将组织的所有 Web 流量重定向到代理。

在云发现仪表板中,将要阻止的任何应用标记为“未批准 ”。

在标题栏中,选择“ 操作” ,然后选择“ 生成块脚本...” 。

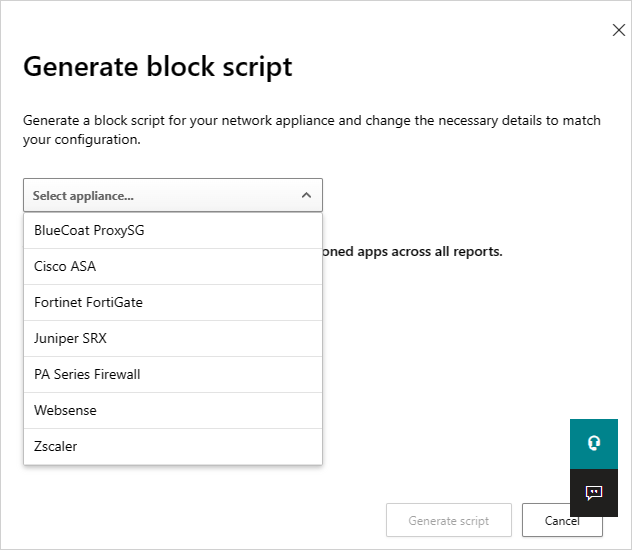

在 “生成块脚本 ”中,选择要为其生成块脚本的设备。

然后选择“ 生成脚本 ”按钮,为所有未批准的应用创建块脚本。 默认情况下,文件使用导出日期和所选设备类型命名。

2017-02-19_CAS_Fortigate_block_script.txt 为示例文件名。

将创建的文件导入到设备。

如果租户未使用上述任何流,你仍然可以导出所有未批准应用的所有域的列表,并将第三方非支持设备配置为阻止这些域。

在 “发现的应用 ”页中,筛选所有 未批准的 应用,然后使用导出功能导出所有域。

为了防止用户意外阻止业务关键型服务并导致停机,不能通过 UI 或策略使用Defender for Cloud Apps阻止以下服务:

Microsoft Defender for Cloud Apps

Microsoft Defender 安全中心

Microsoft 365 安全中心

Microsoft Defender for Identity

Microsoft Purview

Microsoft Entra 权限管理

Microsoft条件访问应用程序控制

Microsoft 安全功能分数

Microsoft Purview

Microsoft Intune

Microsoft 支持

Microsoft AD FS 帮助

Microsoft 支持

Microsoft Online Services

如果 手动治理操作 与 策略设置的治理 之间存在冲突,则应用的最后一个操作优先。

如果你遇到任何问题,我们随时为你提供帮助。 若要获取有关产品问题的帮助或支持,请 开具支持票证 。