适用于 macOS 的平台凭据是 macOS 上的一项新功能,使用 Microsoft Enterprise 单一登录扩展 (SSOe) 启用。 它预配一个安全 enclave 支持的硬件绑定加密密钥,用于跨使用 Microsoft Entra ID 进行身份验证的应用的 SSO。 用户的本地帐户密码不受影响,需要登录到 Mac。

借助 macOS 平台凭据,用户可通过配置 Touch ID 解锁设备并使用基于 Windows Hello 企业版技术的防网络钓鱼凭据来实现无密码。 这通过消除对安全密钥的需求来节省客户组织的成本,并通过与 Secure Enclave 集成来推进零信任目标。

macOS 平台凭据还可用作防网络钓鱼凭据,用于 WebAuthn 质询,包括浏览器重新身份验证场景。 如果在 FIDO 策略中使用密钥限制策略,则需要将 macOS 平台凭据的 AAGUID 添加到允许的 AAGUID 列表中:7FD635B3-2EF9-4542-8D9D-164F2C771EFC。

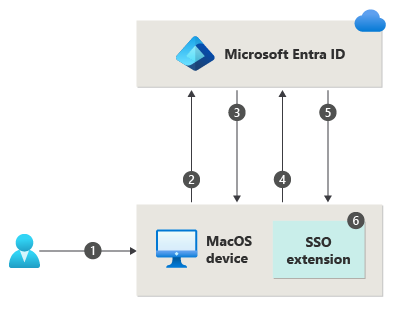

- 用户使用指纹或密码手势解锁 macOS,这会解锁密钥包来提供对 UserSecureEnclaveKey 的访问。

- macOS 从 Microsoft Entra ID 请求一个 nonce(一个随机的任意数字,只能使用一次)。

- Microsoft Entra ID 返回有效期为 5 分钟的 nonce。

- 操作系统 (OS) 向 Microsoft Entra ID 发送登录请求,该请求带有一个嵌入式断言,该断言以 Secure Enclave 中的 UserSecureEnclaveKey 签名。

- Microsoft Entra ID 使用 UserSecureEnclave 密钥的用户安全注册的公钥来验证已签名的断言。 Microsoft Entra ID 验证签名和 nonce。 验证断言后,Microsoft Entra ID 会创建一个主刷新令牌 (PRT)(它使用注册期间交换的 UserDeviceEncryptionKey 的公钥进行加密),并将响应发送回 OS。

- OS 解密并验证响应,检索 SSO 令牌,存储和与 SSO 扩展共享它来提供 SSO。 用户能够通过 SSO 访问 macOS、云和本地应用程序。

要详细了解如何配置和部署 macOS 平台凭据,请参阅 macOS 平台 SSO。

使用 SmartCard 实现 macOS 的平台单一登录

适用于 macOS 的平台单一登录 (PSSO) 允许用户使用智能卡身份验证方法实现无密码。 用户使用外部智能卡或智能卡兼容的基于硬件的令牌(如 Yubikey)登录到设备。 解锁设备后,智能卡与 Microsoft Entra ID 结合使用,通过基于证书的身份验证(CBA)为使用 Microsoft Entra ID 进行身份验证的应用程序提供单点登录(SSO)。 需要为用户配置并启用 CBA 才能使此功能正常工作。 有关如何配置 CBA 的详细信息,请参阅 如何配置Microsoft基于证书的身份验证。

要启用它,管理员需要使用 Microsoft Intune 或其他受支持的移动设备管理 (MDM) 解决方案配置 PSSO。

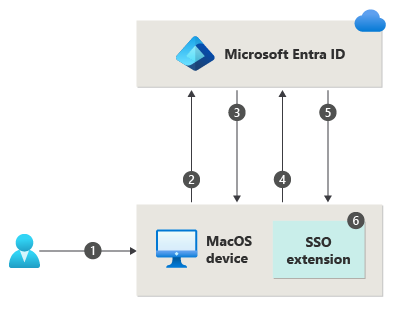

- 用户使用智能卡 PIN 解锁 macOS,这会解锁智能卡和密钥包,以提供对 Secure Enclave 中存在的设备注册密钥的访问。

- macOS 从 Microsoft Entra ID 请求一个 nonce(一个随机的任意数字,只能使用一次)。

- Microsoft Entra ID 返回有效期为 5 分钟的 nonce。

- 操作系统 (OS) 向 Microsoft Entra ID 发送登录请求,该请求带有一个嵌入式断言,该断言使用智能卡中用户的 Microsoft Entra 证书进行签名。

- Microsoft Entra ID 验证已签名的断言、签名和 nonce。 验证断言后,Microsoft Entra ID 会创建一个主刷新令牌 (PRT)(它使用注册期间交换的 UserDeviceEncryptionKey 的公钥进行加密),并将响应发送回 OS。

- OS 解密并验证响应,检索 SSO 令牌,存储和与 SSO 扩展共享它来提供 SSO。 用户能够通过 SSO 访问 macOS、云和本地应用程序。