培训

认证

Microsoft Certified: Identity and Access Administrator Associate - Certifications

演示 Microsoft Entra ID 的功能,以将标识解决方案现代化、实现混合解决方案和实现标识治理。

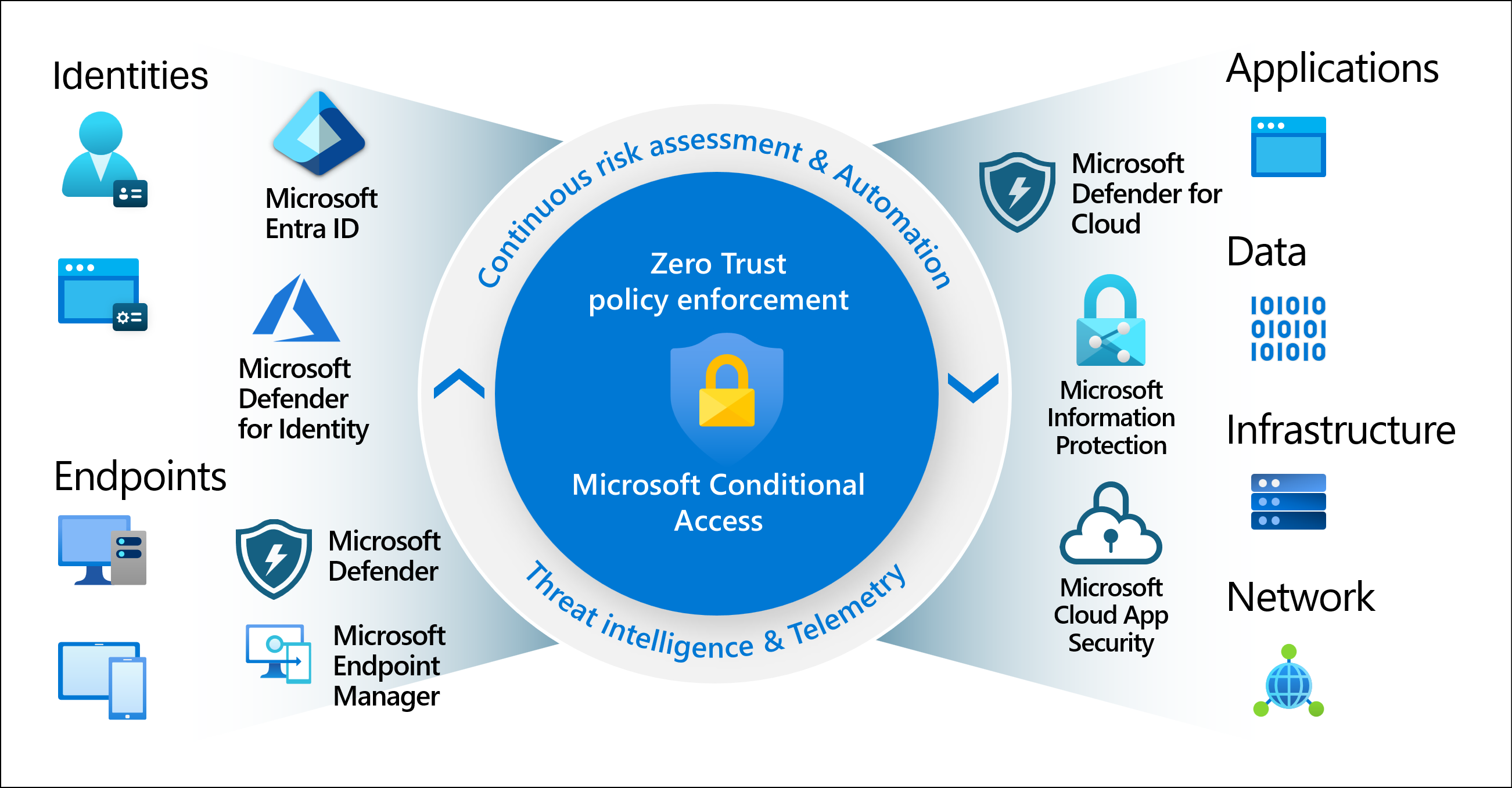

新式安全现已超出组织的网络边界,其中涵盖了用户和设备标识。 在做出访问控制决策的过程中,组织现在会使用标识驱动的信号。 Microsoft Entra 条件访问统合信号,以做出决策并强制实施组织策略。 条件访问是 Microsoft 的零信任策略引擎,在强制执行策略决策时会考虑来自各种源的信号。

最简单地讲,条件访问策略是一些 if-then 语句:如果用户想要访问某个资源,则必须完成某个操作。 例如:如果用户想要访问应用程序或服务(如 Microsoft 365),则必须执行多重身份验证才能获取访问权限。

管理员面临着两个主要目标:

使用条件访问策略,可以在必要时应用适当的访问控制来确保组织的安全。

重要

完成第一因素身份验证后将强制执行条件访问策略。 在遇到拒绝服务 (DoS) 攻击等情景中,条件访问不应充当组织的第一道防线,但它可以使用这些事件的信号来确定访问权限。

条件访问会在做出访问决策时考虑来自各种源的信号。

这些信号包括:

许多组织都存在条件访问策略可以帮助解决的常见访问问题,例如:

管理员可以从头开始创建策略,也可以借助门户中的模版策略,或使用 Microsoft Graph API。

具有条件访问管理员角色的管理员可以管理策略。

可在 Microsoft Entra 管理中心中的“保护”>“条件访问”下找到条件访问。

“策略”页上的条件访问策略可以由管理员根据行动者、目标资源、条件、已应用控件、状态或日期等项进行筛选。 通过此筛选功能,管理员可以根据其配置快速查找特定策略。

使用此功能需要 Microsoft Entra ID P1 许可证。 要根据需要查找合适的许可证,请参阅比较 Microsoft Entra ID 的正式发布功能。

拥有 Microsoft 365 商业高级版许可证的客户也可以访问条件访问功能。

基于风险的策略需要访问 Microsoft Entra ID Protection,这需要 P2 许可证。

其他与条件访问策略交互的产品和功能需要适用于这些产品和功能的相应许可。

条件访问所需的许可证过期时,不会自动禁用或删除策略。 这样,客户就能够从条件访问策略迁移出来,同时防止其安全状况突然发生变化。 可以查看和删除剩余的策略,但不能再对其进行更新。

安全默认值有助于防范与标识相关的攻击,并且适用于所有客户。

此功能有助于组织将其标识与零信任体系结构的三个指导原则保持一致:

要详细了解零信任和其他让组织与指导原则保持一致的方式,请参阅零信任指导中心。

培训

认证

Microsoft Certified: Identity and Access Administrator Associate - Certifications

演示 Microsoft Entra ID 的功能,以将标识解决方案现代化、实现混合解决方案和实现标识治理。