在 Exchange Online 中使用新式身份验证设置帐户

摘要:具有启用了新式身份验证的帐户的用户如何在 Exchange Online 中快速设置其 Outlook for iOS 和 Android 帐户。

使用已启用新式身份验证的帐户 (Microsoft 365 或Office 365帐户或使用混合新式身份验证) 本地帐户的用户有两种方法来设置自己的 Outlook for iOS 和 Android 帐户:自动检测和单一登录。 此外,Outlook for iOS 和 Android 还使 IT 管理员能够将帐户配置“推送”到其 Microsoft 365 和Office 365用户,并控制 Outlook for iOS 和 Android 是否支持个人帐户。

新式验证

新式身份验证是身份验证和授权方法的组合的一个总称,包括:

身份验证方法:多重身份验证;基于客户端证书的身份验证。

授权方法:Microsoft 实现开放授权 (OAuth) 。

使用 Microsoft 身份验证库 (MSAL) 启用新式身份验证。 基于 MSAL 的身份验证是 Outlook for iOS 和 Android 用于访问 Microsoft 365 或 Office 365 中的Exchange Online邮箱。 由桌面和移动设备上的 Office 应用使用的 MSAL 身份验证涉及用户直接登录到 Microsoft Entra ID(Microsoft 365 和Office 365的标识提供者),而不是向 Outlook 提供凭据。

基于 MSAL 的身份验证将 OAuth 用于启用新式身份验证的帐户 (Microsoft 365、Office 365帐户或使用混合新式身份验证) 的本地帐户。 它还为 Outlook for iOS 和 Android 提供了一种安全机制,无需访问用户凭据即可访问电子邮件。 登录时,用户直接使用 Microsoft Entra ID 进行身份验证,并接收访问/刷新令牌对作为回报。 访问令牌向 Outlook for iOS 和 Android 授予对 Microsoft 365 或 Office 365 (中的相应资源的访问权限,例如用户的邮箱) 。 刷新令牌用于在当前访问令牌过期时获取新的访问或刷新令牌对。 OAuth 为 Outlook 提供了访问 Microsoft 365 或 Office 365的安全机制,而无需或存储用户的凭据。

有关令牌生存期的信息,请参阅 Microsoft 标识平台 中的可配置令牌生存期。 可以调整令牌生存期值;有关详细信息,请参阅 使用条件访问配置身份验证会话管理。 如果选择缩短令牌生存期,还可以降低 Outlook for iOS 和 Android 的性能,因为较短的生存期会增加应用程序必须获取新访问令牌的次数。

以前授予的访问令牌在过期之前是有效的。 用于身份验证的标识模型会影响密码过期的处理方式。 There are three scenarios:

对于联合标识模型,本地标识提供者需要向Microsoft Entra ID发送密码过期声明,否则,Microsoft Entra ID无法在密码过期时采取行动。 For more information, see Configure AD FS to Send Password Expiry Claims.

密码哈希同步不支持密码过期。 此方案意味着,以前获取访问和刷新令牌对的应用将继续运行,直到超过令牌对的生存期或用户更改密码。 有关详细信息,请参阅使用 Microsoft Entra Connect Sync 实现密码同步。

直通身份验证要求在 Microsoft Entra Connect 中启用密码写回。 有关详细信息,请参阅Microsoft Entra直通身份验证:常见问题。

令牌过期后,客户端会尝试使用刷新令牌来获取新的访问令牌,但由于用户的密码已更改,因此刷新令牌将失效, (假设本地和Microsoft Entra ID) 之间发生了目录同步。 无效的刷新令牌强制用户重新进行身份验证,以获取新的访问令牌和刷新令牌对。

AutoDetect

Outlook for iOS 和 Android 提供了一种名为“自动检测”的解决方案,可帮助最终用户快速设置其帐户。 AutoDetect 将首先根据 SMTP 域确定用户拥有的帐户类型。 此服务涵盖的帐户类型包括 Microsoft 365、Office 365、Outlook.com、Google、Yahoo 和 iCloud。 接下来,AutoDetect 根据该帐户类型对用户设备上的应用进行适当的配置。 此解决方案可节省用户的时间,并无需手动输入主机名和端口号等配置设置。

对于新式身份验证(由所有 Microsoft 365 或 Office 365 帐户以及使用混合新式身份验证的本地帐户使用)自动检测查询Exchange Online用户帐户信息,然后在用户的设备上配置 Outlook for iOS 和 Android,以便应用可以连接到Exchange Online。 在此过程中,用户所需的唯一信息是其 SMTP 地址和凭据。

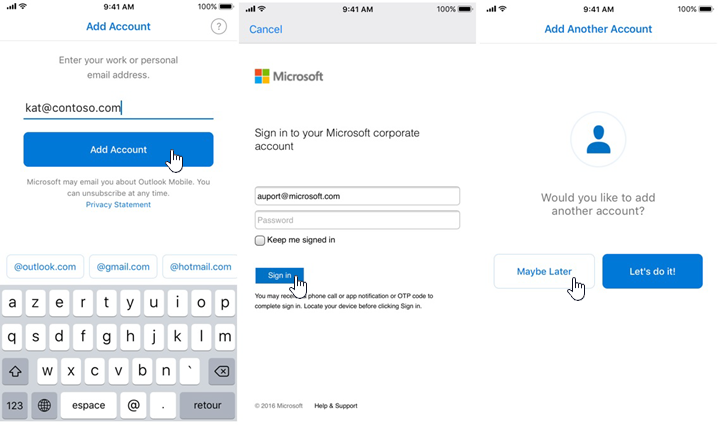

下图显示了通过 AutoDetect 配置的帐户配置示例:

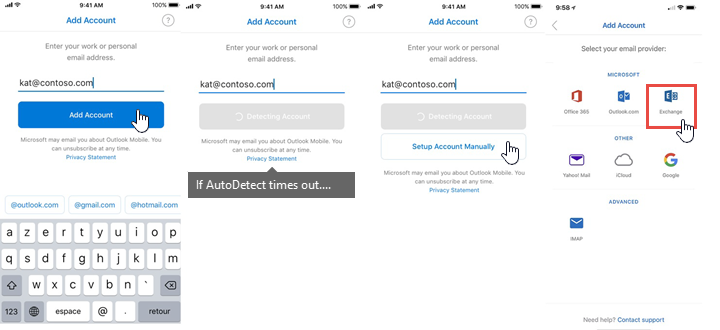

如果用户的 AutoDetect 失败,以下图像显示了使用手动配置的备用帐户配置路径:

单一登录

使用 Microsoft 身份验证库 (MSAL) 的所有 Microsoft 应用都支持单一登录。 此外,当应用与 Microsoft Authenticator 或 Microsoft 公司门户 应用一起使用时,也支持单一登录。

在以下情况下,其他 Microsoft 应用 ((例如Word移动) )可以共享和重复使用令牌:

当应用使用相同的签名证书进行签名,并使用相同的服务终结点或受众 URL ((如 Microsoft 365 或 Office 365 URL) ) 时。 In this case, the token is stored in app shared storage.

当应用使用或支持中转站应用的单一登录时,令牌存储在代理应用中时。 Microsoft Authenticator is an example of a broker app. 在中转站应用方案中,尝试登录到 Outlook for iOS 和 Android 后,MSAL 将启动 Microsoft Authenticator 应用,该应用将与 Microsoft Entra ID 建立连接以获取令牌。 然后,只要配置的令牌生存期允许,它就会保留令牌并将其用于来自其他应用的身份验证请求。

有关详细信息,请参阅 在 macOS 和 iOS 上配置 SSO。

如果用户已登录到其设备上的另一个 Microsoft 应用,例如Word或公司门户,则 Outlook for iOS 和 Android 将检测该令牌并将其用于其自己的身份验证。 检测到此类令牌时,在 Outlook for iOS 和 Android 中添加帐户的用户将在“设置”菜单的“帐户”下看到“已发现的帐户”可用。 新用户在初始帐户设置屏幕中看到其帐户。

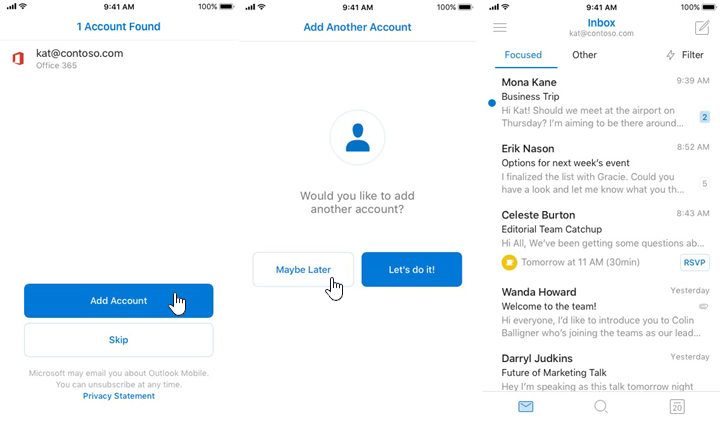

下图显示了首次用户通过单一登录进行帐户配置的示例:

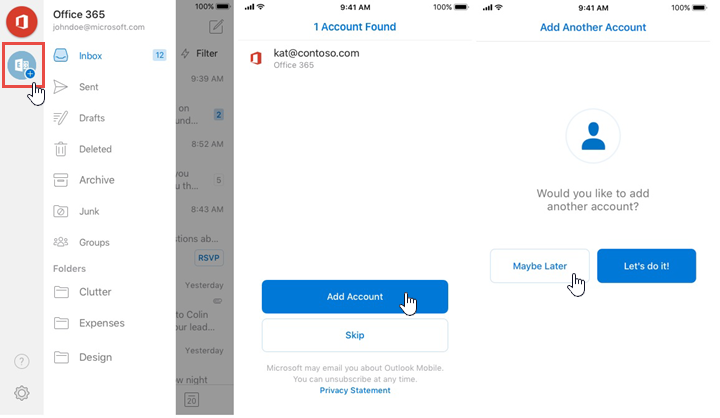

如果用户已具有适用于 iOS 和 Android 的 Outlook(例如个人帐户),但检测到 Microsoft 365 或 Office 365 帐户,因为他们最近注册,则单一登录路径如下图所示:

通过企业移动性管理进行帐户设置配置

Outlook for iOS 和 Android 使 IT 管理员能够使用混合新式身份验证将帐户配置“推送”到 Microsoft 365 或 Office 365 帐户或本地帐户。 此功能适用于任何统一终结点管理 (UEM) 提供商谁使用适用于 iOS 的托管应用程序配置通道或 Android 企业通道中的 Android。

对于已注册 Microsoft Intune 的用户,可以使用 Azure 门户中的 Intune 部署帐户配置设置。

在 UEM 提供程序中设置帐户设置配置并且用户注册其设备后,Outlook for iOS 和 Android 将检测到帐户“已找到”,然后提示用户添加该帐户。 用户完成设置过程需要输入的唯一信息是其密码。 然后,用户的邮箱内容将加载,用户可以开始使用该应用。

有关启用此功能所需的帐户设置配置密钥的详细信息,请参阅部署 Outlook for iOS 和 Android 应用程序配置 设置中的帐户设置配置部分。

组织允许的帐户模式

尊重最大客户的数据安全性和合规性策略是 Microsoft 365 和Office 365价值的关键支柱。 某些公司要求在其企业环境中捕获所有通信信息,并确保设备仅用于公司通信。 为了支持这些要求,可以将企业托管设备上的 Outlook for iOS 和 Android 配置为仅允许在 Outlook for iOS 和 Android 中预配单个公司帐户。 与帐户设置配置一样,此功能适用于使用适用于 iOS 的托管应用程序配置通道或 Android 企业版通道中的 Android 的任何 UEM 提供程序。 Microsoft 365 和 Office 365 帐户或使用混合新式身份验证的本地帐户支持此功能;但是,只能将单个公司帐户添加到 Outlook for iOS 和 Android。

有关需要配置为部署组织允许帐户模式的设置的详细信息,请参阅部署 Outlook for iOS 和 Android 应用程序配置设置中的组织允许帐户模式部分。

注意

可以同时配置帐户设置配置和组织允许的帐户模式,以简化帐户设置。

若要确保这些用户只能在已注册的设备上访问公司电子邮件, (无论是 iOS 还是 Android Enterprise) Intune,都需要使用Microsoft Entra条件访问策略,其中包含授予控件“要求设备标记为合规”和“需要批准的客户端应用”。 有关创建此类策略的详细信息,请参阅基于应用的条件访问Microsoft Entra。

重要

要求将设备标记为合规 授权控制要求设备由 Intune 管理。

The first policy allows Outlook for iOS and Android, and it blocks OAuth capable Exchange ActiveSync clients from connecting to Exchange Online. 请参阅“步骤 1 - 为Exchange Online配置Microsoft Entra条件访问策略”,但对于第五步,请选择“要求设备标记为合规”、“需要批准的客户端应用”和“需要所有选定的控件”。

第二个策略阻止使用基本身份验证的Exchange ActiveSync客户端连接到Exchange Online。 请参阅“步骤 2 - 使用 Active Sync (EAS) 为Exchange Online配置Microsoft Entra条件访问策略”。