在 Intune 中为 iOS/iPadOS 设备设置每应用虚拟专用网络 (VPN)

在 Microsoft Intune 中,可以创建和使用分配给应用的虚拟专用网络 (VPN)。 此功能称为 每应用 VPN。 选择可以在 Intune 托管的设备上使用 VPN 的托管应用。 使用每应用 VPN 时,最终用户会自动通过 VPN 进行连接,并获取对组织资源(如文档)的访问权限。

此功能适用于:

- iOS 9 及更高版本

- iPadOS 13.0 及更高版本

请参阅 VPN 提供程序文档,查看你的 VPN 是否支持每应用 VPN。

本文介绍如何创建每应用 VPN 配置文件,并将此配置文件分配给应用。 使用这些步骤为最终用户创建无缝的每应用 VPN 体验。 对于支持每应用 VPN 的大多数 VPN,用户打开应用时,它会自动连接到 VPN。

某些 VPN 允许使用每应用 VPN 进行用户名和密码身份验证。 这意味着,用户需要输入用户名和密码才能连接到 VPN。

重要

- 在 iOS/iPadOS 上,IKEv2 VPN 配置文件不支持每应用 VPN。

具有 Microsoft Tunnel 或 Zscaler 的每应用 VPN

Microsoft Tunnel 和 Zscaler Private Access (ZPA) 与身份验证Microsoft Entra ID集成。 使用 Tunnel 或 ZPA 时,不需要受信任的证书或 SCEP 或 PKCS 证书配置文件(如本文中所述)。

如果为 Zscaler 设置了每应用 VPN 配置文件,请打开其中某个不会自动连接到 ZPA 的关联应用。 相反,用户需要登录 Zscaler 应用。 然后,远程访问仅限于关联应用。

先决条件

VPN 供应商可以对每个应用 VPN 有其他要求,例如特定硬件或许可。 在 Intune 中设置每个应用 VPN 之前,请务必检查其文档并满足这些先决条件。

从 VPN 服务器导出受信任的根证书

.cer文件。 请将此文件添加到在 Intune 中创建的受信任证书配置文件,如本文所述。若要导出文件,请执行以下操作:

在 VPN 服务器上打开管理控制台。

确认 VPN 服务器使用基于证书的身份验证。

导出受信任的根证书文件。 它有一个

.cer扩展。(CA) 添加证书颁发机构的名称,该证书颁发机构向 VPN 服务器颁发了身份验证。

如果该设备提供的 CA 与 VPN 服务器上受信任 CA 列表中的 CA 匹配,则 VPN 服务器可成功对该设备进行验证。

为了证明其身份,VPN 服务器提供了设备必须在提示的情况下必须接受的证书。 若要确认证书的自动批准,请在本文) 的 Intune (中创建受信任的证书配置文件。 Intune 受信任的证书配置文件必须包含由证书颁发机构 (CA)

.cer颁发的 VPN 服务器的根证书 (文件) 。-

若要创建策略,请至少使用具有策略和配置文件管理器内置角色的帐户登录到 Microsoft Intune 管理中心。 有关内置角色的详细信息,请转到Microsoft Intune的基于角色的访问控制。

步骤 1 - 为 VPN 用户创建组

在 Microsoft Entra ID 中创建或选择现有组。 此组:

- 必须包括将使用每个应用 VPN 的用户或设备。

- 将接收你创建的所有 Intune 策略。

有关创建新组的步骤,请转到 添加组以组织用户和设备。

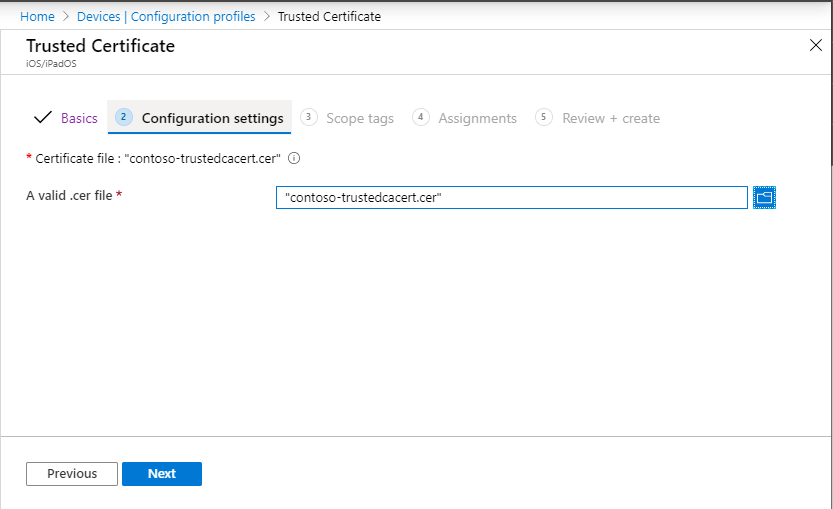

步骤 2 - 创建受信任的证书配置文件

将 CA 颁发的 VPN 服务器的根证书导入 Intune 配置文件。 此根证书是在.cer本文) 先决条件 (导出的文件。 受信任的证书配置文件指示 iOS/iPadOS 设备自动信任 VPN 服务器提供的 CA。

选择“ 设备>配置>创建”。

输入以下属性:

- 平台:选择“iOS/iPadOS”。

- 配置文件类型:选择“ 受信任的证书”。

选择“创建”。

在“基本信息”中,输入以下属性:

- 名称:输入配置文件的描述性名称。 为配置文件命名,以便稍后可以轻松识别它们。 例如,配置文件名称最好是“整个公司的 iOS/iPadOS 受信任证书 VPN 配置文件”。

- 说明:输入配置文件的说明。 此设置是可选的,但建议进行。

选择 下一步。

在“配置设置”中,选择文件夹图标,浏览到从 VPN 管理控制台导出的 VPN 证书(

.cer文件)。选择“下一步”,然后继续创建配置文件。 有关详细信息,请转到 创建 VPN 配置文件。

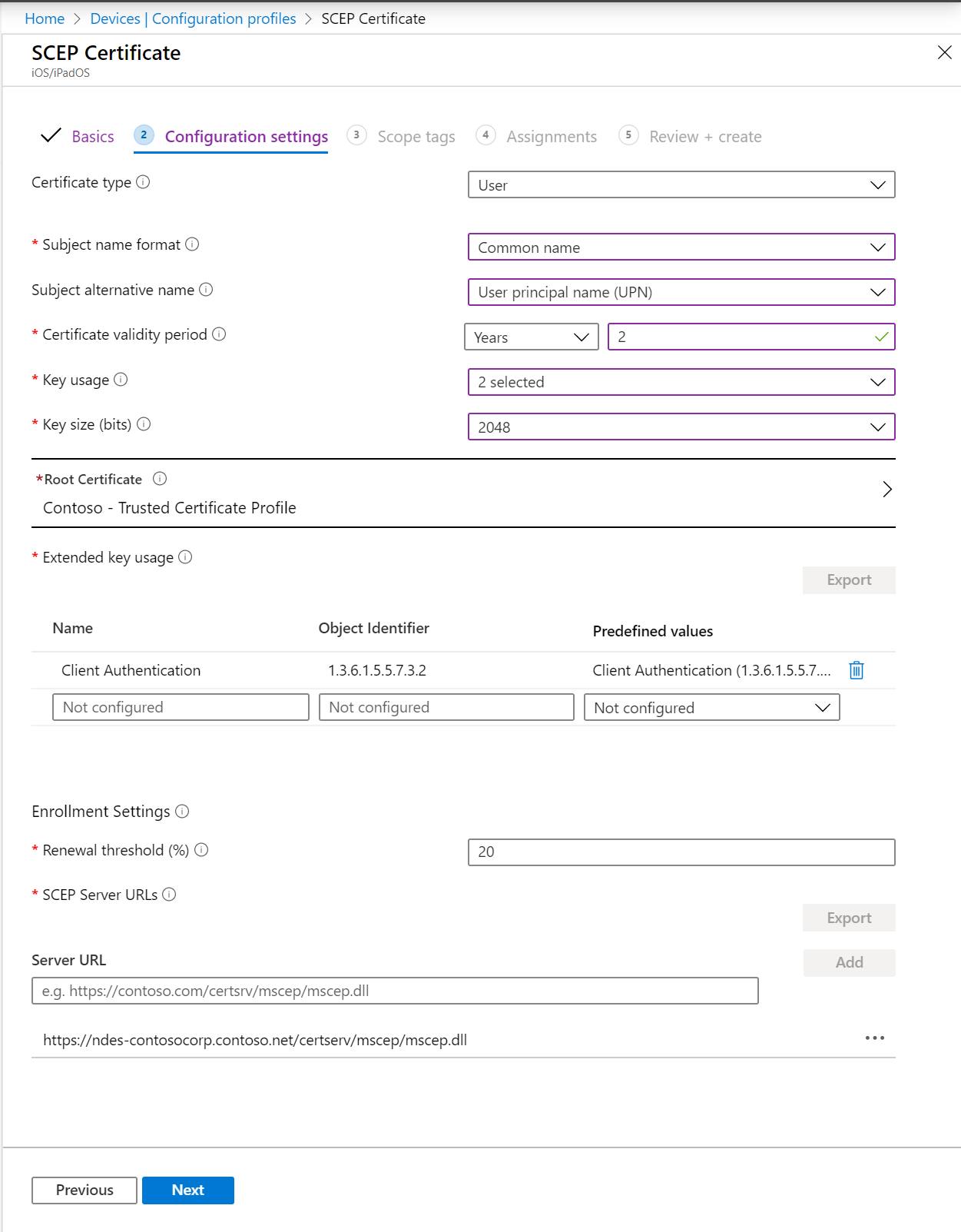

步骤 3 - 创建 SCEP 或 PKCS 证书配置文件

在 步骤 2 中创建的受信任的根证书配置文件允许设备自动信任 VPN 服务器。

在此步骤中,在 Intune 中创建 SCEP 或 PKCS 证书配置文件。 SCEP 或 PKCS 证书提供 iOS/iPadOS VPN 客户端到 VPN 服务器的凭据。 该证书允许设备在不提示用户名和密码的情况下以静默方式进行身份验证。

若要在 Intune 中配置和分配客户端身份验证证书,请转到以下文章之一:

请确保配置用于客户端身份验证的证书。 可以直接在 SCEP 证书配置文件中设置客户端身份验证 (扩展密钥用法 列表 >客户端身份验证) 。 对于 PKCS,请在证书颁发机构 (CA) 的证书模板中设置客户端身份验证。

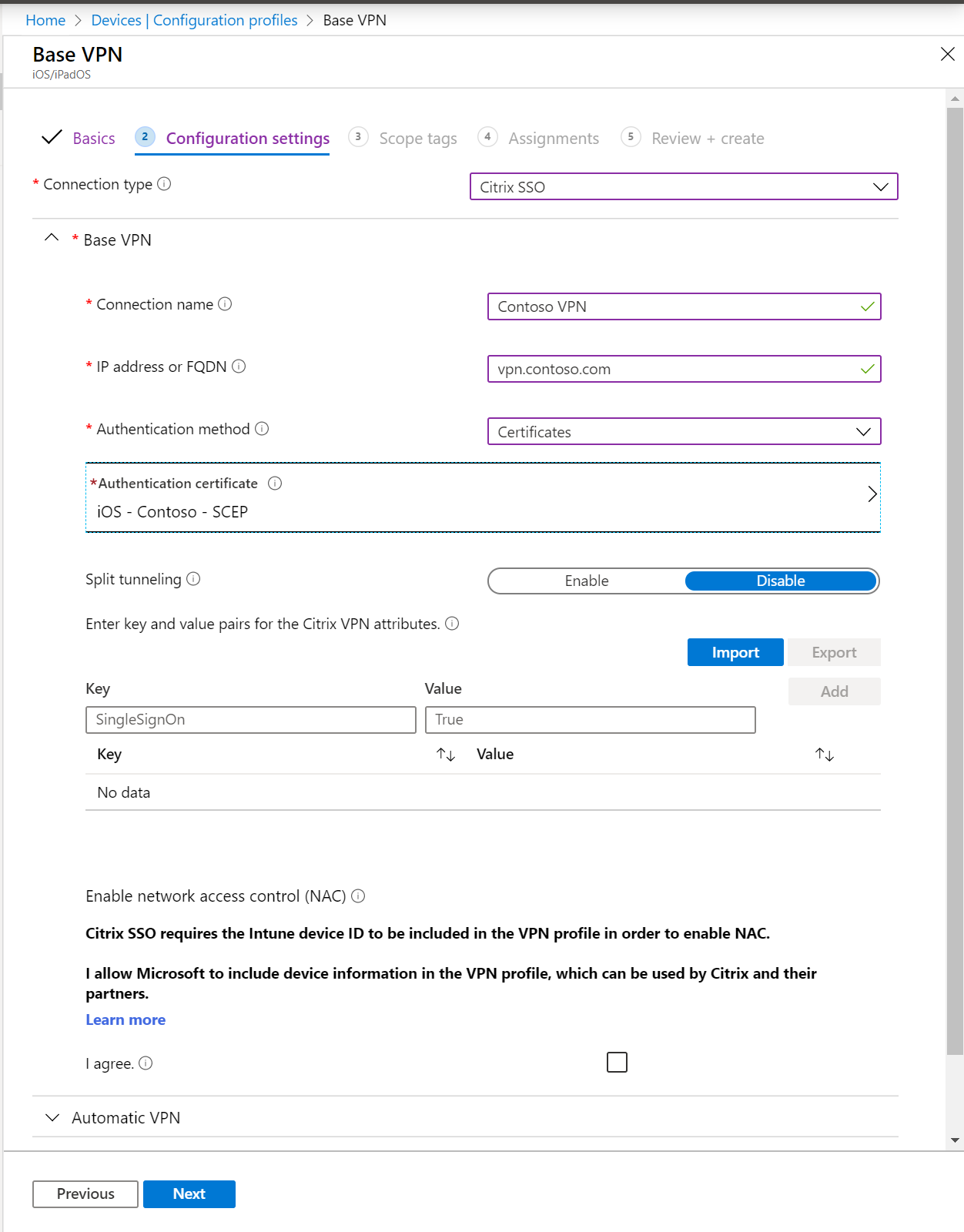

步骤 4 - 创建每应用 VPN 配置文件

此 VPN 配置文件包含具有客户端凭据的 SCEP 或 PKCS 证书、VPN 连接信息以及每应用 VPN 标志,用于启用供 iOS/iPadOS 应用程序使用的每应用 VPN。

在Microsoft Intune管理中心,选择“设备>配置>创建”。

输入以下属性,然后选择“ 创建”:

- 平台:选择“iOS/iPadOS”。

- 配置文件类型:选择 “VPN”。

在“基本信息”中,输入以下属性:

- 名称:输入自定义配置文件的描述性名称。 为配置文件命名,以便稍后可以轻松识别它们。 例如,配置文件名称最好是“myApp 的 iOS/iPadOS 每应用 VPN 配置文件”。

- 说明:输入配置文件的说明。 此设置是可选的,但建议进行设置。

在“配置设置”中,配置以下设置:

连接类型:选择 VPN 客户端应用程序。

基本 VPN:配置设置。 iOS/iPadOS VPN 设置介绍了所有设置。 使用每应用 VPN 时,请确保配置列出的以下属性:

- 身份验证方法:选择证书。

- 身份验证证书:选择现有的 SCEP 或 PKCS 证书 >确定。

- 拆分隧道:选择“禁用”,强制所有流量在 VPN 连接处于活动状态时使用 VPN 隧道。

有关其他设置的信息,请转到 iOS/iPadOS VPN 设置。

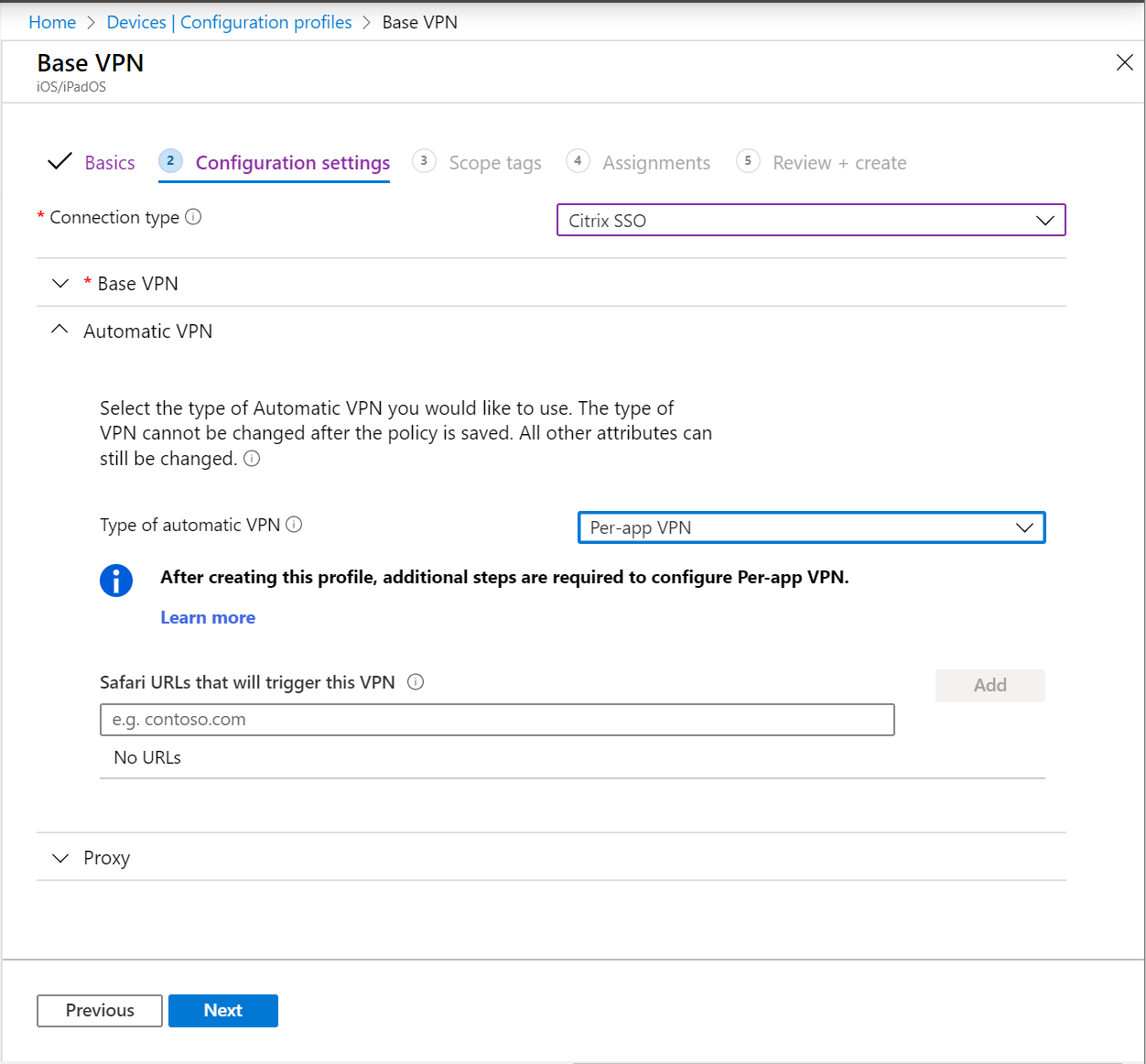

“自动 VPN”>“自动 VPN 类型”>“每应用 VPN”

选择“下一步”,然后继续创建配置文件。 有关详细信息,请转到 创建 VPN 配置文件。

步骤 5 - 将应用与 VPN 配置文件相关联

添加 VPN 配置文件后,将应用和Microsoft Entra组关联到配置文件。

在Microsoft Intune管理中心,选择“应用>所有应用”。

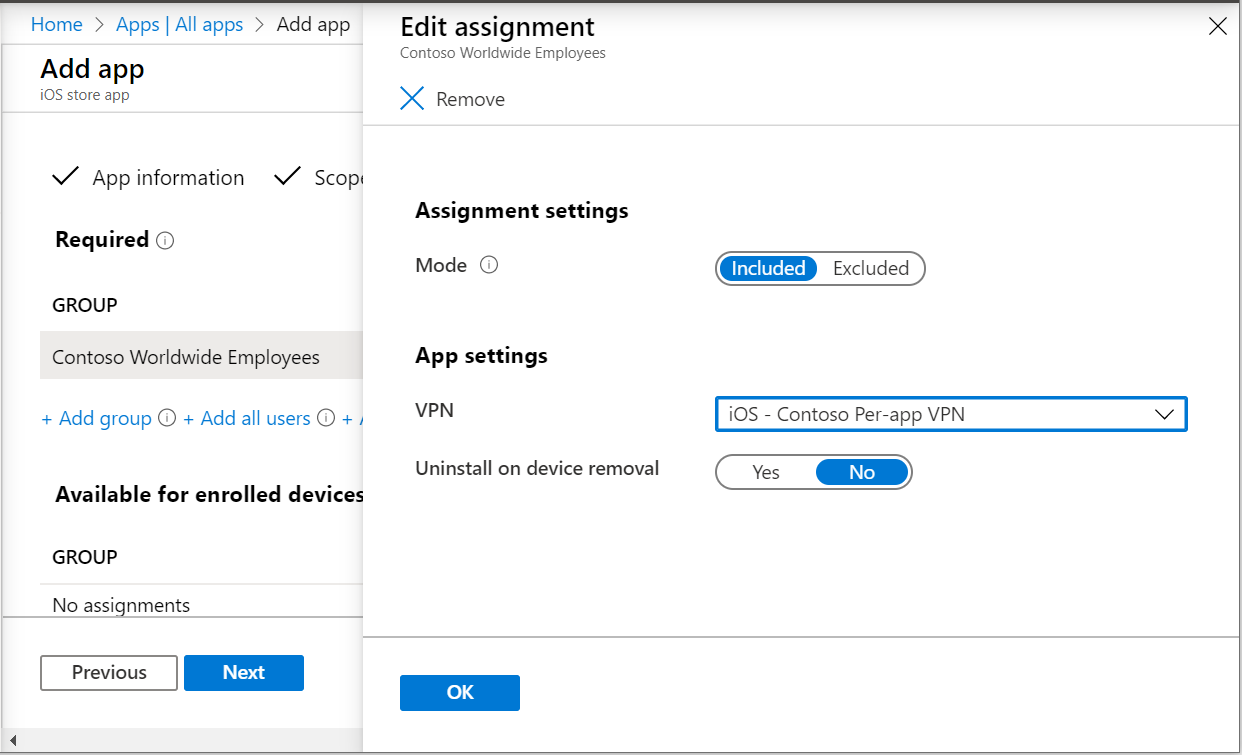

从“属性分配>编辑”>列表中选择>一个应用。

转到“必需”或“可用于已注册的设备”部分。

选择“ 添加组> ”选择本文 (创建的 组) >选择。

在“VPN”中,选择(在本文中)创建的每应用 VPN 配置文件。

选择“确定”>“保存”。

当存在以下所有条件时,应用和配置文件之间的关联持续存在,直到用户请求从公司门户应用重新安装:

- 通过可用的安装意向来定向应用。

- 配置文件和应用都分配给同一组。

- 最终用户请求在公司门户应用中安装应用。 此请求导致在设备上安装应用和配置文件。

- 从应用分配中删除或更改每个应用 VPN 配置。

当存在以下所有条件时,在下一个设备签入期间,会删除应用和配置文件之间的关联:

- 通过所需的安装意向来定向应用。

- 配置文件和应用都分配给同一组。

- 从应用分配中删除每个应用 VPN 配置。

验证 iOS/iPadOS 设备上的连接

设置每应用 VPN 并将其与应用关联后,请验证连接是否可从设备运行。

尝试连接之前请确保满足以下各项

请确保将本文中所述的所有策略都部署到同一个组。 否则,每应用 VPN 体验将无法正常运行。

如果使用 Pulse Secure VPN 应用或自定义 VPN 客户端应用,则可以选择使用应用层或数据包层隧道:

- 对于应用层隧道,请将“ProviderType”值设置为“app-proxy”。

- 对于数据包层隧道,请将“ProviderType”值设置为“packet-tunnel”。

请查看 VPN 提供程序文档,确保使用的是正确的值。

使用每应用 VPN 进行连接

无需选择 VPN 或键入凭据即可连接,感受“零接触”体验。 “零接触”体验意味着:

- 设备不要求你信任 VPN 服务器。 这意味着,用户看不到“动态信任”对话框。

- 用户无需输入凭据。

- 用户打开其中某个关联应用时,用户的设备将连接到 VPN。

资源

- 若要查看 iOS/iPadOS 设置,请转到 Microsoft Intune 中的 iOS/iPadOS 设备的 VPN 设置。

- 若要了解有关 VPN 设置和 Intune 的详细信息,请转到在 Microsoft Intune 中配置 VPN 设置。

反馈

即将发布:在整个 2024 年,我们将逐步淘汰作为内容反馈机制的“GitHub 问题”,并将其取代为新的反馈系统。 有关详细信息,请参阅:https://aka.ms/ContentUserFeedback。

提交和查看相关反馈