配置Microsoft网格

本文介绍如何从 IT 角度为 PC 上的网格应用、Quest 2 上的网格应用和 Web 上的网格设置和部署Microsoft网格。 在设置Microsoft网格之前,我们建议阅读 准备组织网格 ,以确保企业准备好设置和部署网格。 如果要在 Teams 中管理虚拟形象应用或网格应用,请参阅 在 Microsoft Teams 中管理虚拟形象应用或在 Microsoft Teams 中管理网格应用。

先决条件

网格中沉浸式空间的许可证要求

对于Microsoft网格,需要以下各项:

Teams 高级版租户中的商业用途许可证(目前仅在Teams 高级版介绍性定价或部门Teams 高级版中提供)。 详细了解Microsoft Teams 高级版许可 - Microsoft Teams |Microsoft Learn。

注意

我们不支持具有全球公共部门、EDU 或 GCC 许可证的租户。

Teams 高级版的先决条件许可证,如购买Teams 高级版的要求中所述 - Microsoft Teams |Microsoft网格所有用户的 Learn。

注意

所有Teams 高级版先决条件许可证包括 Sharepoint、OneDrive 和 M365 日历。 详细了解 Teams for enterprise 和 Teams 高级版 试用版许可证。

(可选)具有存储 的 Unity 许可证和 Azure 订阅,用于开发自定义沉浸式空间,并为网格环境部署云脚本。

详细了解 网格云脚本基础结构和管理。

订阅要求

若要使用Microsoft网格,所有用户(包括开发人员、活动组织者和活动与会者/用户)都必须拥有有权访问 SharePoint、OneDrive 和 M365 日历的 M365 Office 订阅。

需要满足以下条件:

- 组创建:用于在 Web 上的网格中创建网格世界。

- SharePoint/OneDrive:用于自定义事件/模板创建。

- 邮箱/日历:用于事件创建和/或发送/接收事件邀请。

有关帮助,请参阅 网格许可中的沉浸式空间故障排除和常见问题解答。

网格中沉浸式空间的终结点和防火墙要求

本部分概述了网格中沉浸式体验的特定终结点和防火墙要求,包括网格应用程序及其组织可用于创建动态公司事件的功能。

一般情况下,Microsoft M365 URL 和 IP 地址范围中概述的标准Microsoft 365 要求集适用于所有网格体验,其中包含一些额外的步骤,以启用其他网格功能,例如更大的多室事件、云脚本和嵌入式内容(WebSlate、视频/图像对象)。

步骤 1:根据 Microsoft M365 要求进行配置

首先,将企业防火墙设置配置为符合 Microsoft M365 URL 和 IP 地址范围中概述的标准Microsoft 365 要求集。

网格还需要防火墙配置中详述的 IP 地址和端口范围,以便为媒体功能(如音频、视频和屏幕共享)Azure 通信服务。

如果没有访问这些内容,网格将无法为组织中的用户正常工作。

重要

我们简化了电脑和 Meta Quest 头戴显示设备上的网格应用入门的网络设置要求。 以前,对于较大的多会议室事件,还有额外的要求。 如果你是租户管理员,可以在消息中心帖子 https://portal.office.com/adminportal/home?ref=MessageCenter/:/messages/MC807460中阅读有关此更改的详细信息。

步骤 2:允许与会者随着时间的推移访问脚本和内容

云脚本

如果你或你的开发团队计划通过与 Azure 交互,使用 云脚本 在网格环境中显示动态和丰富的数据,则需要允许流量流向企业托管的用于云脚本的 Azure 资源。

可以使用云脚本发布新环境,方法是允许 TCP 端口 443 (HTTPS) 上的流量流向该环境的托管应用: <app>.azurewebsites.net

嵌入内容(WebSlate、视频/图像)

网格应用支持利用 Web 和 Azure 的动态内容体验。 这样,事件组织者可以使用无代码事件自定义体验来放置视频和图像对象,开发人员可以使用 WebSlates 添加 Web 交互。

由于在网格体验中访问资源所需的唯一权限,嵌入式内容对沉浸式体验具有独特的要求。

重要

有两个注意事项可确保嵌入式内容在网格中的沉浸式空间中可访问:

- 如果存储在 SharePoint 中,内容将遵循 M365 要求:组织者必须确保与会者有权访问 URL。 与会者必须具有指定文件或共享链接的权限。

- 如果未在 SharePoint 中,内容将遵循防火墙规则:组织者必须确保 URL 域位于 TCP 端口 443(HTTPS)的防火墙/允许列表中。 与会者客户端设备将直接从此 URL 下载。

| 内容类型 | 工作原理 |

|---|---|

| WebSlate 在网格环境或模板中嵌入交互式 Web 内容。 |

WebSlates 在每个与会者的设备上使用客户端 WebView 显示 Web 内容。 如果浏览器中的与会者阻止了其目标 URL,则也会在网格中阻止这些 URL。 |

| 视频和图像对象 将视频和图像嵌入网格环境。 | 网格应用允许组织者通过引用图像和视频 URL 来自定义其网格事件的体验。 如果浏览器中的与会者阻止了这些 URL,则也会在网格中阻止这些 URL。 |

提示

除了防火墙允许列表之外,WebSlate 还要求环境开发人员将 URL 域添加到 Unity WebSlate 组件的允许列表。

有关 WebSlate 安全性和允许列表的详细信息,请参阅 WebSlate 性能和安全性。

使用服务计划配置对网格的访问

默认情况下,网格应用可供 M365 管理中心中的所有用户使用。 管理员可以通过关闭Microsoft网格服务计划来阻止特定用户或用户组的应用。

这包括访问以下体验:

- 电脑上的网格应用

- Quest 2 上的网格应用

- Web 上的网格

默认情况下,如果服务计划或策略不限制访问,这些网格体验将可供所有用户使用。 按照使用 服务计划 配置对网格的访问权限,或使用 下面的策略 步骤配置对网格的访问权限,以阻止特定组或人员。

若要在租户中配置对网格的访问权限,必须在 Azure Active Directory 中具有以下角色之一:

- 全局管理员

- 安全管理员

- Office 应用管理员

重要

为了简化管理员体验,管理员不再需要在 M365 应用管理中心配置网格。 如果以前通过 M365 应用管理中心中找到的网格策略限制对组织中的用户或组的访问,则需要在 2024 年 2 月底之前切换到通过网格服务计划(MAC)限制通过网格服务计划进行访问。

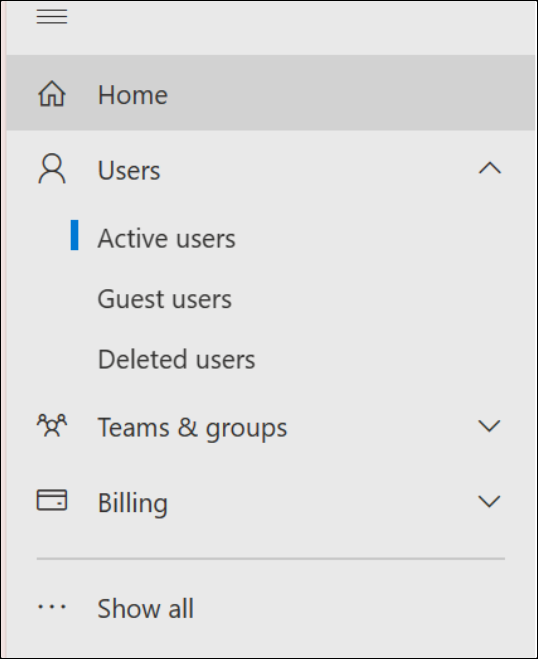

使用至少具有全局、许可证或用户级别权限的管理员帐户登录到 M365 管理中心 ,并向“用户”部分打开左侧导航面板。

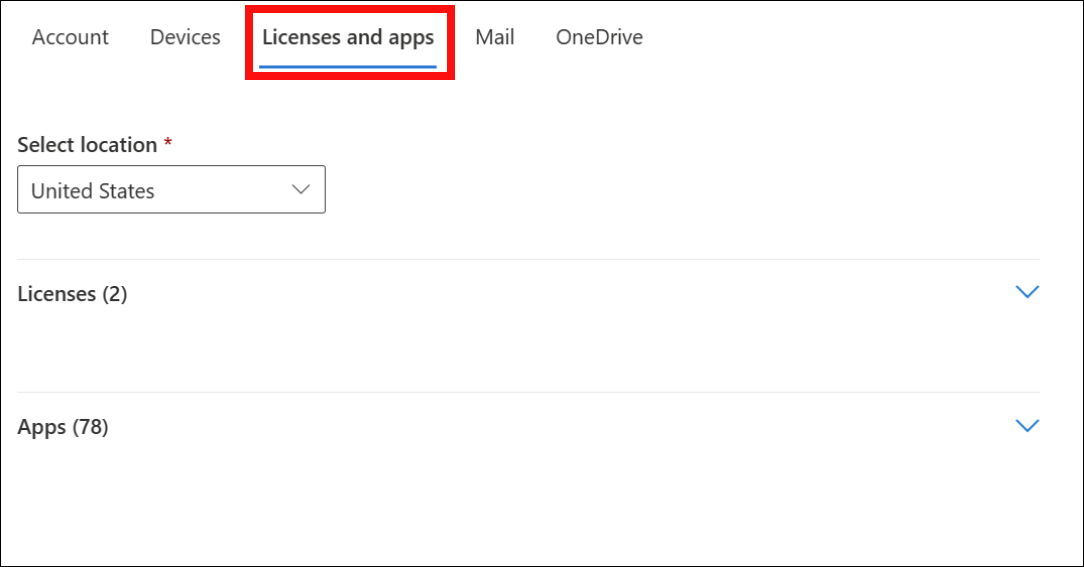

选择用户或组,然后选择“许可证和应用”来管理用户或组的活动许可证和服务计划。

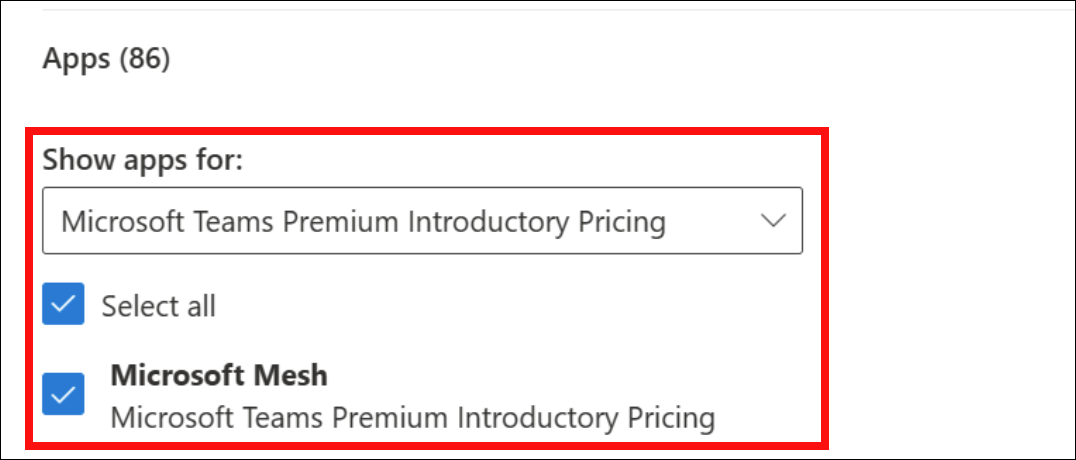

确保已为 Microsoft 网格启用相应的许可证,以便服务计划显示在 “应用 ”部分中。

将Microsoft网格服务计划切换为禁用所选用户或组的网格。

有关在 M365 中分配许可证的其他指南,请参阅:

为Microsoft 365 管理中心中的用户分配或取消分配许可证 - Microsoft 365 管理员 |Microsoft Learn

若要进行更复杂的和更大的组许可证管理,可以在 Entra ID 中执行此操作: