Microsoft Entra ID中的 Microsoft 365 隔离和访问控制

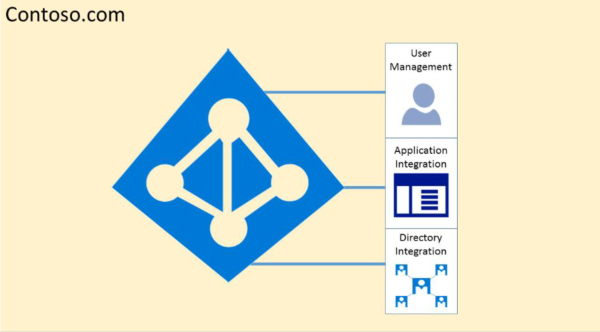

Microsoft Entra ID旨在通过逻辑数据隔离以高度安全的方式托管多个租户。 对Microsoft Entra ID的访问由授权层限制。 Microsoft Entra ID使用租户容器作为安全边界来隔离客户,以保护客户的内容,以便共同租户无法访问或泄露内容。 Microsoft Entra授权层执行三项检查:

- 主体是否已启用访问Microsoft Entra租户?

- 主体是否已启用访问此租户中的数据?

- 此租户中的主体角色是否已针对请求的数据访问类型授权?

没有适当的身份验证、令牌或证书,任何应用程序、用户、服务器或服务都无法访问Microsoft Entra ID。 如果请求未附带适当的凭据,则会被拒绝。

实际上,Microsoft Entra ID将每个租户托管在其自己的受保护容器中,并在该容器中具有由租户单独拥有和管理的策略和权限。

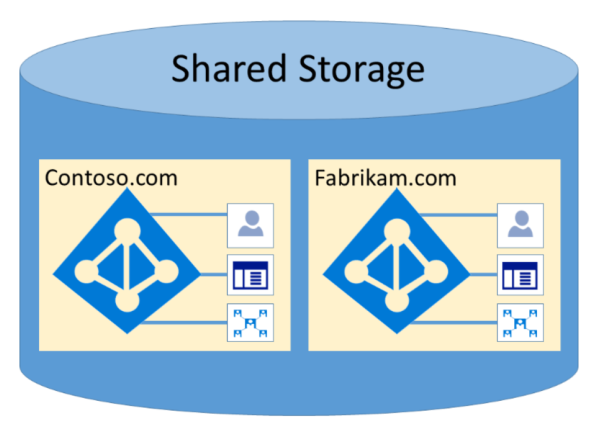

租户容器的概念深深植根于从门户到持久存储的所有层的目录服务中。 即使多个Microsoft Entra租户元数据存储在同一物理磁盘上,除了目录服务定义的容器之间也没有任何关系,而目录服务又由租户管理员指定。 无需先通过授权层,无法从任何请求的应用程序或服务直接连接到Microsoft Entra存储。

在以下示例中,Contoso 和 Fabrikam 都有单独的专用容器,即使这些容器可以共享一些相同的底层基础结构(如服务器和存储),它们仍保持独立且相互隔离,并受到授权和访问控制层的隔离。

此外,没有可从Microsoft Entra ID内部执行的应用程序组件,并且一个租户不可能强行破坏另一个租户的完整性、访问另一个租户的加密密钥或从服务器读取原始数据。

默认情况下,Microsoft Entra不允许其他租户中的标识发出的所有操作。 每个租户通过基于声明的访问控制在逻辑上隔离Microsoft Entra ID。 目录数据的读取和写入范围限定为租户容器,并由内部抽象层和基于角色的访问控制 (RBAC) 层进行限制,这些层共同强制将租户作为安全边界。 每个目录数据访问请求都由这些层处理,Microsoft 365 中的每个访问请求都受上述逻辑的监管。

Microsoft Entra ID北美、美国政府、欧盟、德国和万维网分区。 租户存在于单个分区中,并且分区可以包含多个租户。 分区信息从用户中抽象化。 给定的分区 (包括其中的所有租户) 将复制到多个数据中心。 租户的分区是根据租户的属性选择的, (例如,国家/地区代码) 。 每个分区中的机密和其他敏感信息都使用专用密钥进行加密。 创建新分区时,会自动生成这些键。

Microsoft Entra系统功能是每个用户会话的唯一实例。 此外,Microsoft Entra ID使用加密技术在网络级别提供共享系统资源的隔离,以防止未经授权的和意外的信息传输。

反馈

即将发布:在整个 2024 年,我们将逐步淘汰作为内容反馈机制的“GitHub 问题”,并将其取代为新的反馈系统。 有关详细信息,请参阅:https://aka.ms/ContentUserFeedback。

提交和查看相关反馈