使用 Microsoft Intune 在 macOS 上部署Microsoft Defender for Endpoint

适用于:

- macOS 上的 Microsoft Defender for Endpoint

- Microsoft Defender for Endpoint 计划 1

- Microsoft Defender for Endpoint 计划 2

- Microsoft Defender业务

本文介绍如何通过 Microsoft Intune 在 macOS 上部署Microsoft Defender for Endpoint。

先决条件和系统要求

在开始之前,请参阅 macOS 上的main Microsoft Defender for Endpoint页,了解当前软件版本的先决条件和系统要求的说明。

概述

下表汇总了通过 Microsoft Intune 在 Mac 上部署和管理Microsoft Defender for Endpoint所需的步骤。 有关更详细的步骤,请参阅下表。

| 步骤 | 示例文件名 | 捆绑标识符 |

|---|---|---|

| 批准系统扩展 | sysext.mobileconfig |

不适用 |

| 网络扩展策略 | netfilter.mobileconfig |

不适用 |

| 完全磁盘访问 | fulldisk.mobileconfig |

com.microsoft.wdav.epsext |

| Microsoft Defender for Endpoint配置设置 如果计划在 Mac 上运行非 Microsoft 防病毒,请将 设置为 passiveModetrue。 |

MDE_MDAV_and_exclusion_settings_Preferences.xml |

com.microsoft.wdav |

| 后台服务 | background_services.mobileconfig |

不适用 |

| 配置Microsoft Defender for Endpoint通知 | notif.mobileconfig |

com.microsoft.wdav.tray |

| 辅助功能设置 | accessibility.mobileconfig |

com.microsoft.dlp.daemon |

| 蓝牙 | bluetooth.mobileconfig |

com.microsoft.dlp.agent |

| 配置 Microsoft AutoUpdate (MAU) | com.microsoft.autoupdate2.mobileconfig |

com.microsoft.autoupdate2 |

| 设备控制 | DeviceControl.mobileconfig |

不适用 |

| 数据丢失防护 | DataLossPrevention.mobileconfig |

不适用 |

| 下载载入包 | WindowsDefenderATPOnboarding__MDATP_wdav.atp.xml |

com.microsoft.wdav.atp |

| 在 macOS 应用程序上部署Microsoft Defender for Endpoint | Wdav.pkg |

不适用 |

创建系统配置文件

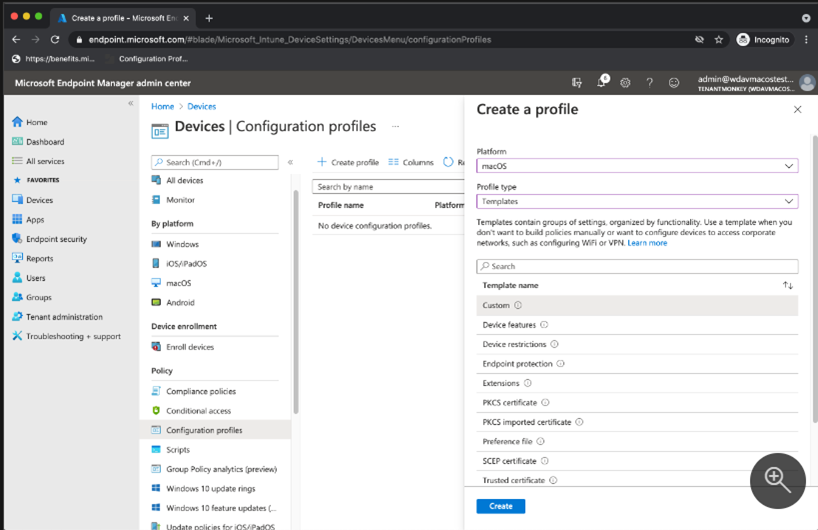

下一步是创建Microsoft Defender for Endpoint所需的系统配置文件。 在Microsoft Intune管理中心中,打开“设备>配置文件”。

步骤 1:批准系统扩展

在Microsoft Defender门户中,转到“设置>终结点>”“设备管理>载入”。

Big Sur (11) 或更高版本需要此配置文件。 在较旧的 macOS 上忽略它,因为它们使用内核扩展。

在 “配置文件”下,选择“ 创建配置文件”。

在 “平台”下,选择“ macOS”。

在“配置文件类型”下,选择“模板”。

在 “模板名称”下,选择“ 扩展”。

选择“创建”。

在“ 基本信息 ”选项卡上, 为配置文件命名 。 例如,

SysExt-prod-macOS-Default-MDE。选择“下一步”。

在 “配置设置 ”选项卡上,展开 “系统扩展” ,并在 “允许的系统扩展 ”部分中添加以下条目:

捆绑标识符 团队标识符 com.microsoft.wdav.epsextUBF8T346G9com.microsoft.wdav.netextUBF8T346G9在“ 分配 ”选项卡上,将配置文件分配给 macOS 设备和/或用户所在的组,或者将配置文件分配给所有用户和所有设备。

查看配置文件。 选择“创建”。

步骤 2:网络筛选器

作为终结点检测和响应功能的一部分,macOS 上的Microsoft Defender for Endpoint会检查套接字流量,并将此信息报告给 Microsoft 365 Defender 门户。 以下策略允许网络扩展执行此功能。

从 GitHub 存储库下载 netfilter.mobileconfig。

配置网络筛选器:

在 “配置文件”下,选择“ 创建配置文件”。

在 “平台”下,选择“ macOS”。

在“配置文件类型”下,选择“模板”。

在 “模板名称”下,选择“ 自定义”。

选择“创建”。

在“ 基本信息 ”选项卡上, 为配置文件命名 。 例如,

NetFilter-prod-macOS-Default-MDE。选择“下一步”。

在“ 配置设置 ”选项卡上,输入 Custom 配置文件 名称。 例如,

NetFilter-prod-macOS-Default-MDE。选择部署通道。

选择“下一步”。

在“ 分配 ”选项卡上,将配置文件分配给 macOS 设备和/或用户所在的组,或者将配置文件分配给所有用户和所有设备。

查看配置文件。 选择“创建”。

步骤 3:完全磁盘访问

注意

从 macOS Catalina (10.15) 或更高版本开始,为了为最终用户提供隐私,它创建了 FDA (Full Disk Access) 。 通过移动设备管理解决方案(如Intune)启用 TCC (透明度、同意 & 控制) ,将消除 Defender for Endpoint 丢失完整磁盘访问授权以正常运行的风险。

此配置文件授予对Microsoft Defender for Endpoint的完全磁盘访问权限。 如果以前通过 Intune 配置Microsoft Defender for Endpoint,建议使用此配置文件更新部署。

从 GitHub 存储库下载 fulldisk.mobileconfig。

配置完整磁盘访问:

在 “配置文件”下,选择“ 创建配置文件”。

在 “平台”下,选择“ macOS”。

在“配置文件类型”下,选择“模板”。

在 “模板名称”下,选择“ 自定义”。

选择“创建”。

在“ 基本信息 ”选项卡上, 为配置文件命名 。 例如,

FullDiskAccess-prod-macOS-Default-MDE。选择“下一步”。

在 “配置设置 ”选项卡上,输入 “自定义配置文件 名称”。 例如,

Fulldisk.mobileconfig。选择 部署通道。

选择“下一步”。

选择配置文件。

在“ 分配 ”选项卡上,将配置文件分配给 macOS 设备和/或用户所在的组,或者将配置文件分配给所有用户和所有设备。

查看配置文件。 选择“创建”。

注意

通过 Apple MDM 配置配置文件授予的完全磁盘访问权限不会反映在系统设置 => 隐私 & 安全性 => 完全磁盘访问中。

步骤 4:后台服务

警告

macOS 13 (Ventura) 包含新的隐私增强功能。 从此版本开始,默认情况下,未经明确同意,应用程序无法在后台运行。 Microsoft Defender for Endpoint必须在后台运行其守护程序进程。

此配置文件向Microsoft Defender for Endpoint授予后台服务权限。 如果以前通过 Microsoft Intune 配置Microsoft Defender for Endpoint,建议使用此配置文件更新部署。

从 GitHub 存储库下载 background_services.mobileconfig。

配置后台服务:

在 “配置文件”下,选择“ 创建配置文件”。

在 “平台”下,选择“ macOS”。

在“配置文件类型”下,选择“模板”。

在 “模板名称”下,选择“ 自定义”。

选择“创建”。

在“ 基本信息 ”选项卡上, 为配置文件命名 。 例如,

FullDiskAccess-prod-macOS-Default-MDE。选择“下一步”。

在 “配置设置 ”选项卡上,输入 “自定义配置文件 名称”。 例如,

Fulldisk.mobileconfig。选择 部署通道。

选择“下一步”。

选择配置文件。

在“ 分配 ”选项卡上,将配置文件分配给 macOS 设备和/或用户所在的组,或者将配置文件分配给所有用户和所有设备。

查看配置文件。 选择“创建”。

步骤 5:通知

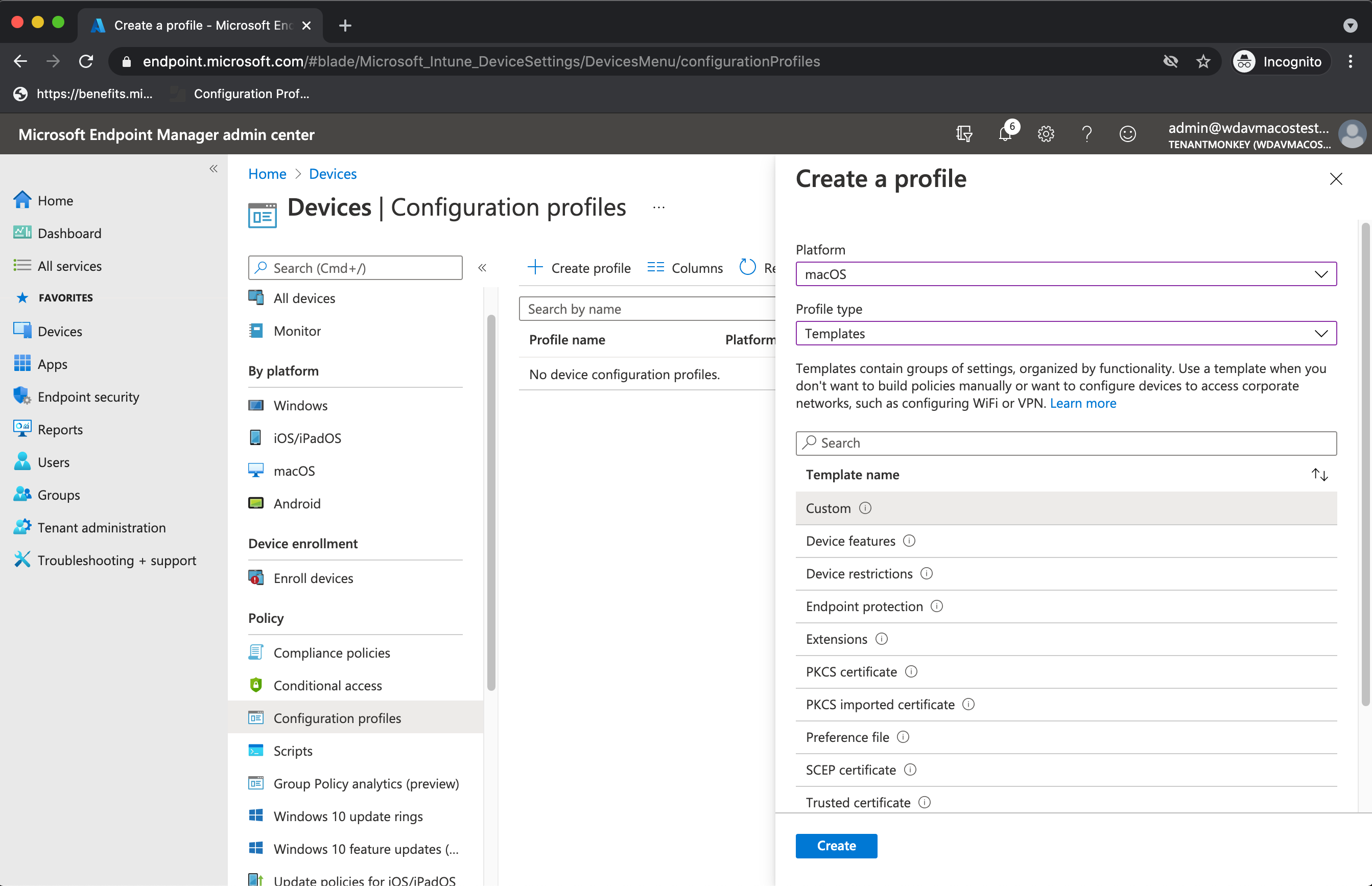

此配置文件用于允许 macOS 和 Microsoft AutoUpdate 上的Microsoft Defender for Endpoint在 UI 中显示通知。

从 GitHub 存储库下载 notif.mobileconfig。

若要关闭最终用户的通知,可以在 notif.mobileconfig 中将“显示通知中心”从 true 更改为 false 。

配置通知:

在 “配置文件”下,选择“ 创建配置文件”。

在 “平台”下,选择“ macOS”。

在“配置文件类型”下,选择“模板”。

在 “模板名称”下,选择“ 自定义”。

选择“创建”。

在“ 基本信息 ”选项卡上, 为配置文件命名 。 例如,

FullDiskAccess-prod-macOS-Default-MDE。选择“下一步”。

在 “配置设置 ”选项卡上,输入 “自定义配置文件 名称”。 例如,

Notification.mobileconfig。选择 部署通道。

选择“下一步”。

选择配置文件。

在“ 分配 ”选项卡上,将配置文件分配给 macOS 设备和/或用户所在的组,或者将配置文件分配给所有用户和所有设备。

查看配置文件。 选择“创建”。

步骤 6:辅助功能设置

此配置文件用于允许 macOS 上的Microsoft Defender for Endpoint访问 Apple macOS High Sierra (10.13.6) 及更新版上的辅助功能设置。

从 GitHub 存储库下载 accessibility.mobileconfig。

在 “配置文件”下,选择“ 创建配置文件”。

在 “平台”下,选择“ macOS”。

在“配置文件类型”下,选择“模板”。

在 “模板名称”下,选择“ 自定义”。

选择“创建”。

在“ 基本信息 ”选项卡上, 为配置文件命名 。 例如,

Accessibility-prod-macOS-Default-MDE。选择“下一步”。

在 “配置设置 ”选项卡上,输入 “自定义配置文件 名称”。 例如,

Accessibility.mobileconfig。选择 部署通道。

选择“下一步”。

选择配置文件。

在“ 分配 ”选项卡上,将配置文件分配给 macOS 设备和/或用户所在的组,或者将配置文件分配给所有用户和所有设备。

查看配置文件。 选择“创建”。

步骤 7:蓝牙权限

警告

macOS 14 (Sonoma) 包含新的隐私增强功能。 从此版本开始,默认情况下,未经明确同意,应用程序无法访问蓝牙。 如果为设备控制配置蓝牙策略,Microsoft Defender for Endpoint会使用它。

从 GitHub 存储库下载 bluetooth.mobileconfig,并使用与上述辅助功能设置相同的工作流来启用蓝牙访问。

注意

通过 Apple MDM 配置配置文件授予的蓝牙不会反映在系统设置 => 隐私 & 安全性 => 蓝牙中。

步骤 8:Microsoft AutoUpdate

此配置文件用于通过 Microsoft AutoUpdate (MAU) 更新 macOS 上的Microsoft Defender for Endpoint。 如果要在 macOS 上部署Microsoft Defender for Endpoint,则可以选择获取应用程序更新版本, (平台更新) 位于此处提到的不同通道中:

- Beta (Insiders-Fast)

- 当前频道 (预览版、预览体验成员慢速)

- 当前频道 (生产)

有关详细信息,请参阅在 macOS 上为Microsoft Defender for Endpoint部署更新。

从 GitHub 存储库下载 AutoUpdate2.mobileconfig。

注意

GitHub 存储库中的 AutoUpdate2.mobileconfig 示例已将其设置为当前频道 (生产) 。

在 “配置文件”下,选择“ 创建配置文件”。

在 “平台”下,选择“ macOS”。

在“配置文件类型”下,选择“模板”。

在 “模板名称”下,选择“ 自定义”。

选择“创建”。

在“ 基本信息 ”选项卡上, 为配置文件命名 。 例如,

Autoupdate-prod-macOS-Default-MDE。选择“下一步”。

在 “配置设置 ”选项卡上,输入 “自定义配置文件 名称”。 例如,

Autoupdate.mobileconfig。选择 部署通道。

选择“下一步”。

选择配置文件。

在“ 分配 ”选项卡上,将配置文件分配给 macOS 设备和/或用户所在的组,或者将配置文件分配给所有用户和所有设备。

查看配置文件。 选择“创建”。

步骤 9:Microsoft Defender for Endpoint配置设置

在此步骤中,我们将转到“首选项”,它使你能够使用Microsoft Defender门户和Microsoft Intune配置反恶意软件和 EDR 策略。

使用 Microsoft Defender 门户设置策略

使用 Microsoft Defender 设置安全策略之前,请先在 Intune 中配置Microsoft Defender for Endpoint。

转到 配置管理>终结点安全策略>Mac 策略>创建新策略。

在 “选择平台”下,选择“ macOS”。

在 “选择模板”下,选择一个模板,然后选择“ 创建策略”。

输入策略的“名称和说明”。

选择“下一步”。

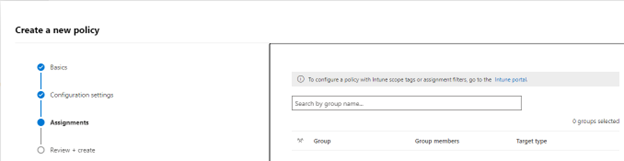

在“ 分配 ”选项卡上,将配置文件分配给 macOS 设备和/或用户所在的组,或者将配置文件分配给所有用户和所有设备。

有关管理安全设置的详细信息,请参阅:

- 使用Microsoft Intune管理设备上的Microsoft Defender for Endpoint

- 在 Defender for Endpoint 中本机管理 Windows、macOS 和 Linux 的安全设置

使用 Microsoft Intune 设置策略

可以在 Microsoft Intune 中的“设置首选项”下管理 macOS 上Microsoft Defender for Endpoint的安全设置。

有关详细信息,请参阅在 Mac 上设置Microsoft Defender for Endpoint的首选项。

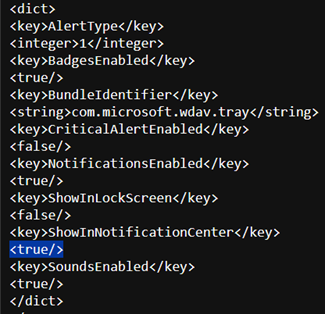

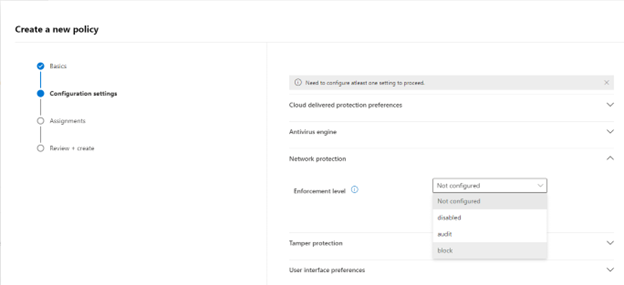

步骤 10:macOS 上Microsoft Defender for Endpoint的网络保护

转到 配置管理>终结点安全策略>Mac 策略>创建新策略。

在 “选择平台”下,选择“ macOS”。

在“选择模板”下,选择“Microsoft Defender防病毒”,然后选择“创建策略”。

在“基本信息”选项卡上,输入策略的“名称和说明”。 选择“下一步”。

在 “配置设置” 选项卡上的“网络保护”下,选择 强制级别。 选择“下一步”。

在“ 分配 ”选项卡上,将配置文件分配给 macOS 设备和/或用户所在的组,或者将配置文件分配给所有用户和所有设备。

在“ 查看+创建 ”中查看策略,然后选择“ 保存”。

提示

还可以通过追加网络保护中的信息来配置 网络保护,以帮助防止 macOS 连接到 步骤 8 中的 .mobileconig 错误站点。

步骤 11:macOS 上Microsoft Defender for Endpoint的设备控制

若要在 macOS 上为Microsoft Defender for Endpoint设置设备控制,请按照中的步骤操作:

步骤 12:针对终结点的数据丢失防护 (DLP)

若要为 macOS 上的终结点设置 Purview 的数据丢失防护 (DLP) ,请按照使用 Microsoft Intune 将 macOS 设备载入合规性解决方案中的步骤进行操作。

步骤 13:检查 PList (.mobileconfig) 的状态

完成配置文件配置后,你将能够查看策略的状态。

查看状态

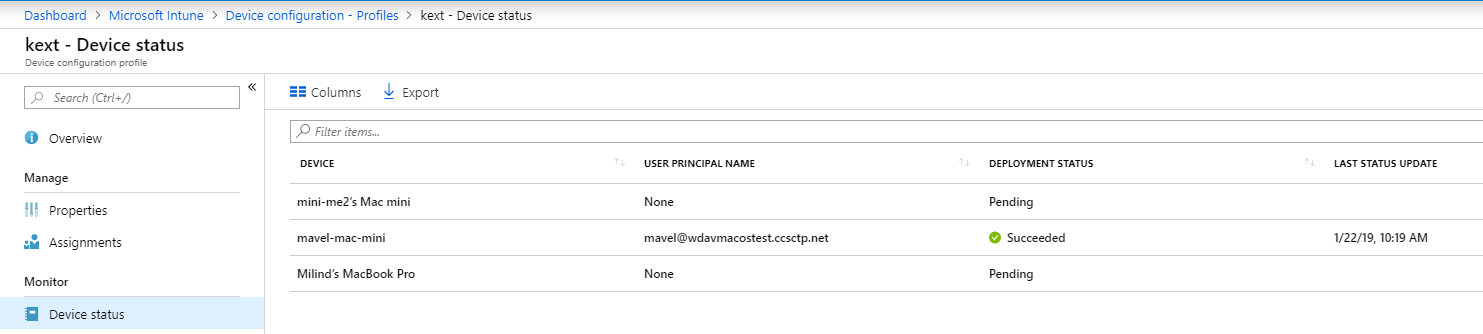

将Intune更改传播到已注册的设备后,可以看到它们列在“监视>设备状态”下:

客户端设备设置

标准公司门户安装对于 mac 设备就足够了。

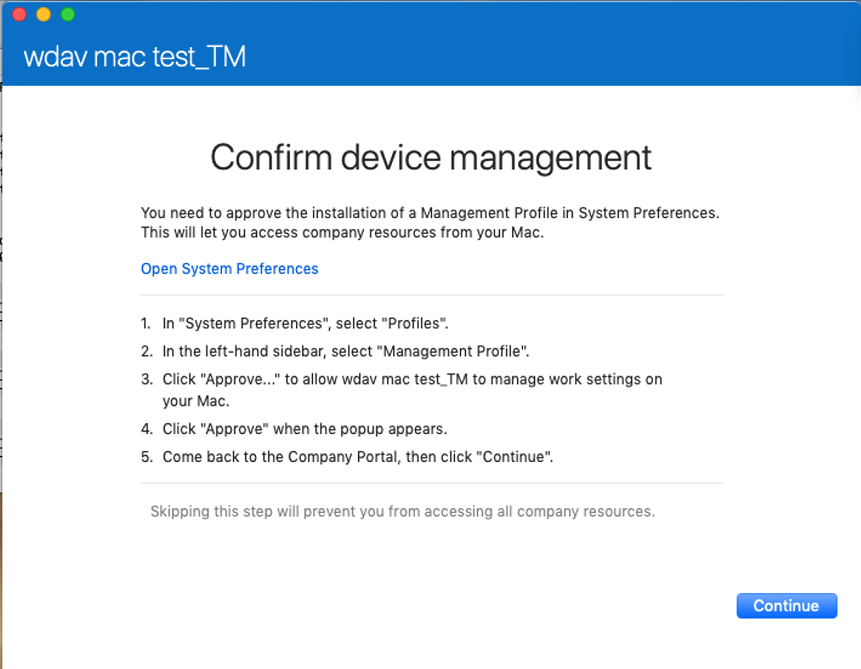

确认设备管理。

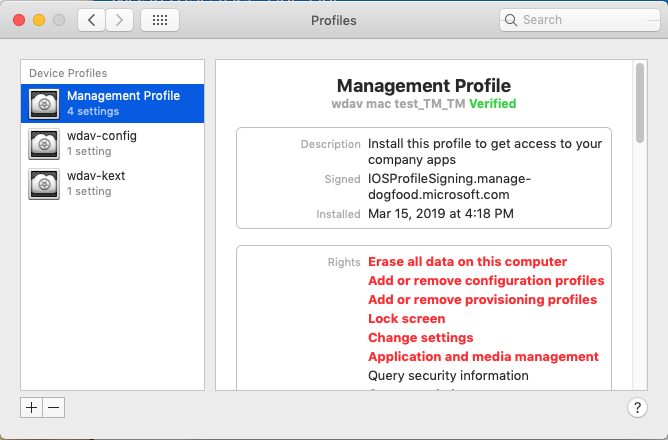

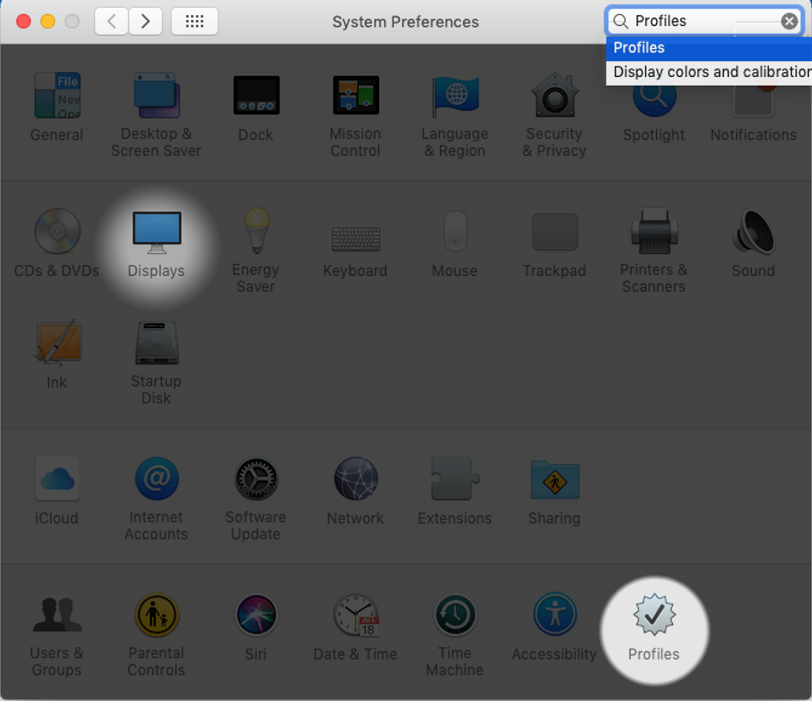

选择“ 打开系统首选项”,在列表中找到 “管理配置文件” ,然后选择“ 批准...”。管理配置文件将显示为 “已验证”:

选择“ 继续 ”并完成注册。

现在可以注册更多设备。 完成预配系统配置和应用程序包后,还可以稍后注册它们。

在“Intune”中,打开“管理>设备>”“所有设备”。 可在此处查看列出的设备:

验证客户端设备状态

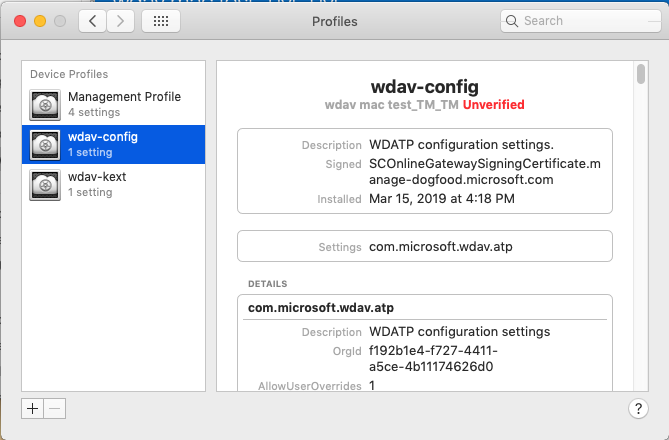

将配置文件部署到设备后,在 Mac 设备上打开 “系统首选项>配置文件 ”。

验证是否存在并安装了以下配置文件。 管理配置文件应是Intune系统配置文件。 Wdav-config 和 wdav-kext 是Intune中添加的系统配置文件:

你还应在右上角看到Microsoft Defender for Endpoint图标。

步骤 14:发布应用程序

此步骤允许将Microsoft Defender for Endpoint部署到已注册的计算机。

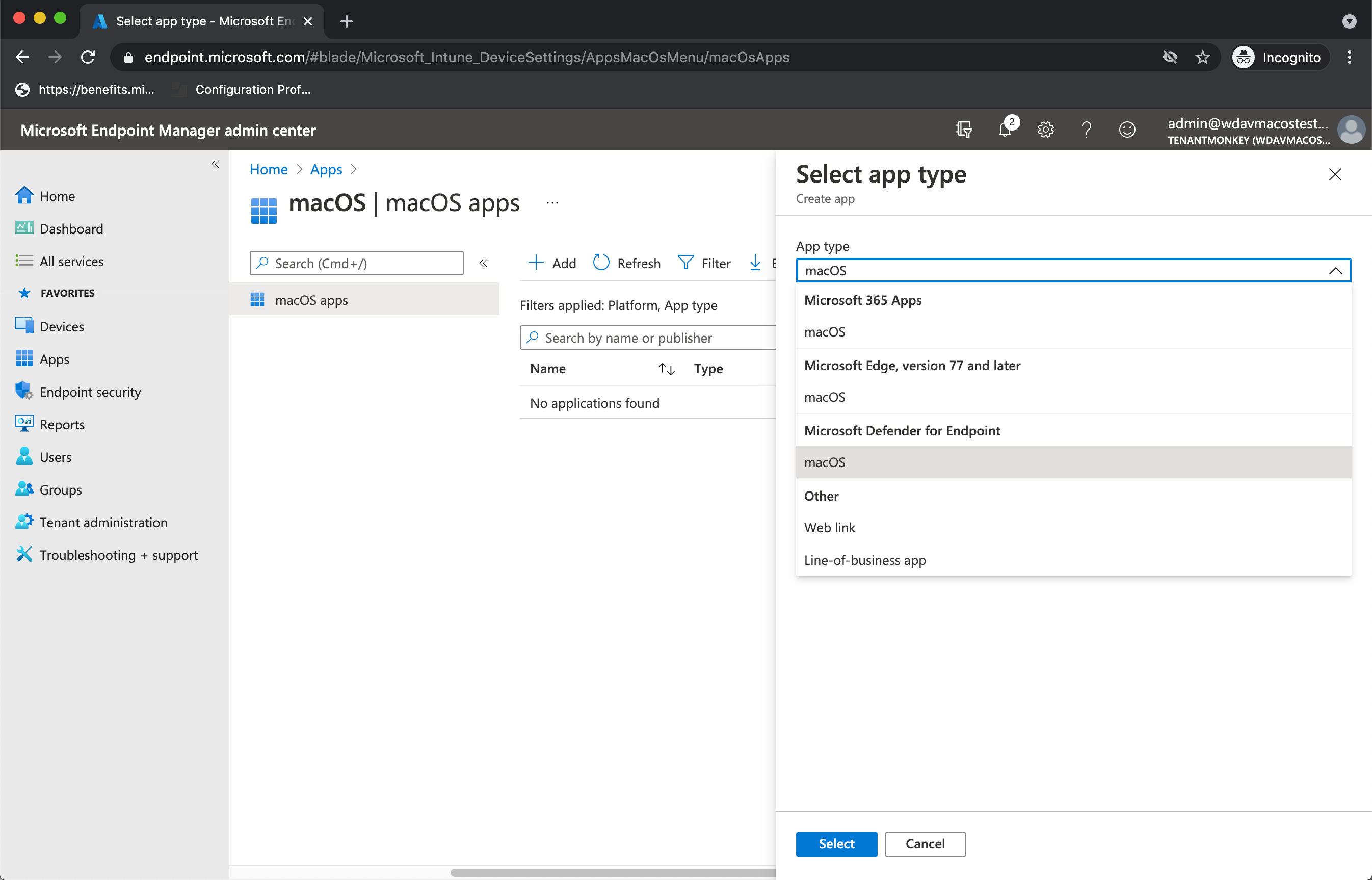

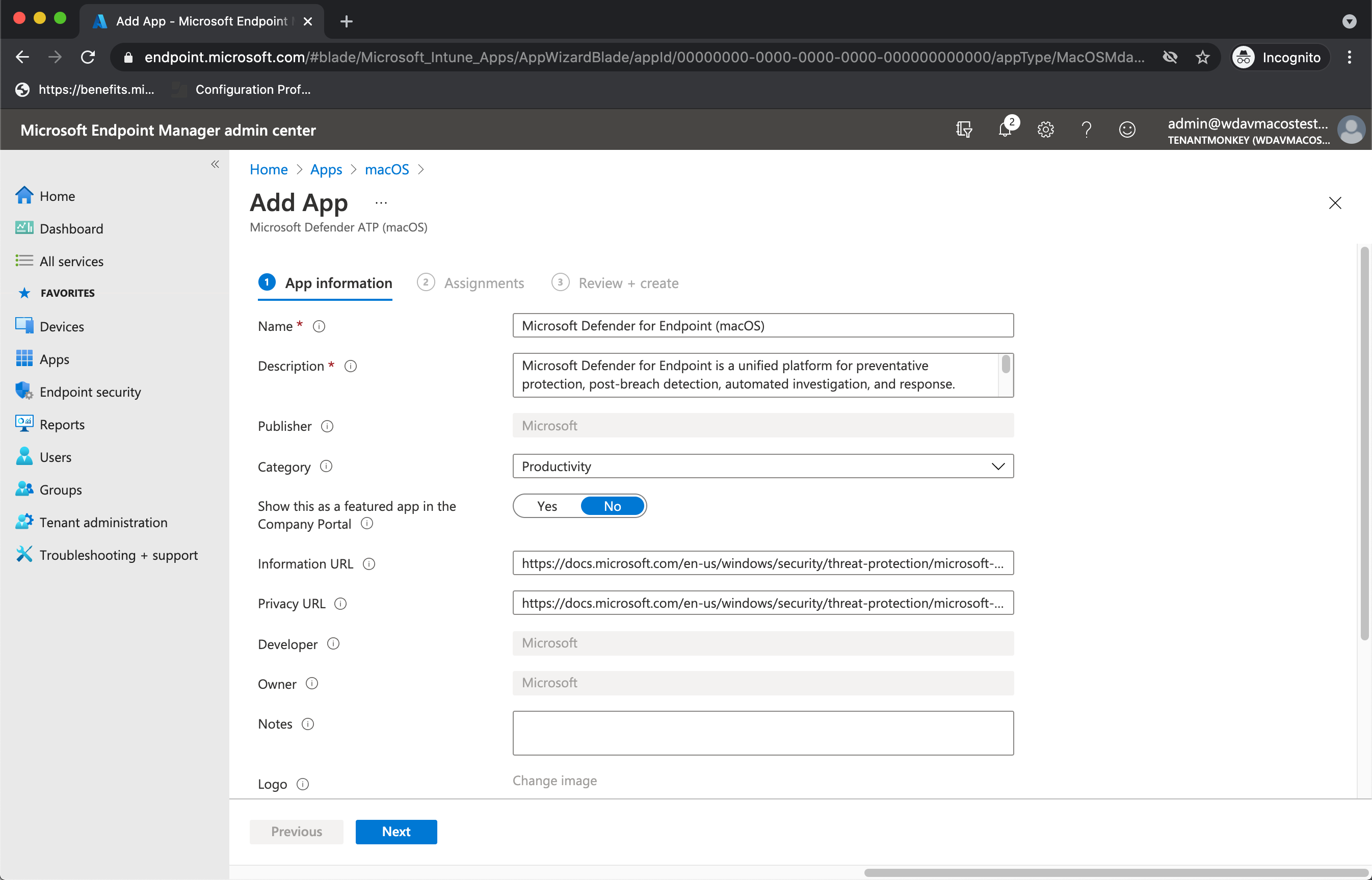

在Microsoft Intune管理中心中,打开“应用”。

选择“ 按平台>macOS>添加”。

在 “应用类型”下,选择“ macOS”。 选择 “选择”。

在 “应用信息”中,保留默认值,然后选择“ 下一步”。

在 分配 选项卡上,选择 下一步。

查看和 创建。 可以访问 应用>平台>macOS ,在所有应用程序列表中查看它。

有关详细信息,请参阅使用 Microsoft Intune 向 macOS 设备添加Microsoft Defender for Endpoint。

重要

对于成功的系统配置,应按步骤 1-13 (步骤 1-13) 的上述顺序创建和部署配置文件。

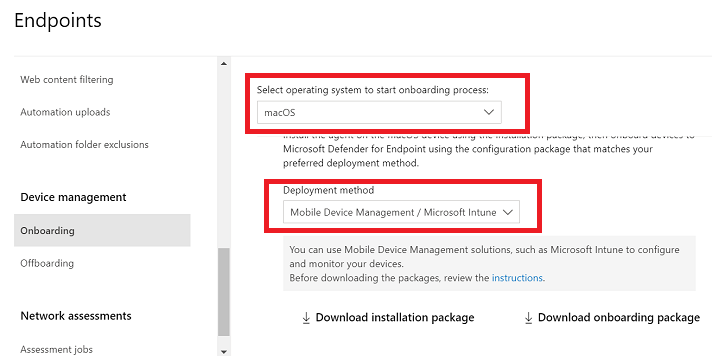

步骤 15:下载载入包

若要从 Microsoft 365 Defender 门户下载载入包,请执行以下操作:

在 Microsoft 365 Defender 门户中,转到 “设置>终结点>设备管理>载入”。

将操作系统设置为 macOS,将部署方法设置为 Mobile 设备管理/Microsoft Intune。

选择“下载载入包”。 将其作为 WindowsDefenderATPOnboardingPackage.zip 保存到同一目录。

提取 .zip 文件的内容:

unzip WindowsDefenderATPOnboardingPackage.zip

Archive: WindowsDefenderATPOnboardingPackage.zip

warning: WindowsDefenderATPOnboardingPackage.zip appears to use backslashes as path separators

inflating: intune/kext.xml

inflating: intune/WindowsDefenderATPOnboarding.xml

inflating: jamf/WindowsDefenderATPOnboarding.plist

步骤 16:部署载入包

此配置文件包含Microsoft Defender for Endpoint的许可证信息。

若要部署载入包,请执行以下操作:

在 “配置文件”下,选择“ 创建配置文件”。

在 “平台”下,选择“ macOS”。

在“配置文件类型”下,选择“模板”。

在 “模板名称”下,选择“ 自定义”。

选择“创建”。

在“ 基本信息 ”选项卡上, 为配置文件命名 。 例如,

Autoupdate-prod-macOS-Default-MDE。 选择“下一步”。在 “配置设置 ”选项卡上,输入 “自定义配置文件 名称”。 例如,

Autoupdate.mobileconfig。选择 部署通道。

选择“下一步”。

选择配置文件。

在“ 分配 ”选项卡上,将配置文件分配给 macOS 设备和/或用户所在的组,或者将配置文件分配给所有用户和所有设备。

查看配置文件。 选择“创建”。

打开 “设备>配置文件” ,查看创建的配置文件。

步骤 17:验证反恶意软件检测

请参阅以下文章以测试反恶意软件检测评审: 用于验证设备载入和报告服务的防病毒检测测试

步骤 18:验证 EDR 检测

请参阅以下文章以测试 EDR 检测评审: 用于验证设备载入和报告服务的 EDR 检测测试

疑难解答

问题:找不到许可证。

解决方案:按照本文中的步骤使用 WindowsDefenderATPOnboarding.xml 创建设备配置文件。

日志记录安装问题

有关在发生错误时如何查找安装程序创建的自动生成的日志的信息,请参阅 日志记录安装问题 。

有关故障排除过程的信息,请参阅:

- 排查 macOS 上的 Microsoft Defender for Endpoint 中的系统扩展问题

- 排查 macOS 上Microsoft Defender for Endpoint的安装问题

- 排查 macOS 上Microsoft Defender for Endpoint的许可证问题

- 排查 macOS 上Microsoft Defender for Endpoint的云连接问题

- 排查 macOS 上Microsoft Defender for Endpoint的性能问题

卸载

有关如何从客户端设备中删除 macOS 上的Microsoft Defender for Endpoint的详细信息,请参阅卸载。

建议的内容

使用 Microsoft Intune 向 macOS 设备添加Microsoft Defender for Endpoint

了解如何使用 Microsoft Intune 向 macOS 设备添加Microsoft Defender for Endpoint。

Intune的设备控制策略示例

使用可与 Intune 配合使用的示例了解如何使用设备控制策略。

在 iOS 功能上配置 Microsoft Defender for Endpoint

介绍如何在 iOS 功能上部署Microsoft Defender for Endpoint。

使用 Microsoft Intune 在 iOS 上部署Microsoft Defender for Endpoint

介绍如何使用应用在 iOS 上部署Microsoft Defender for Endpoint。

在 Microsoft Intune 中配置 Microsoft Defender for Endpoint

描述连接到 Defender for Endpoint、载入设备、分配风险级别的合规性以及条件访问策略。

排查与 iOS 上的Microsoft Defender for Endpoint相关的常见问题并查找答案

故障排除和常见问题解答 - 在 iOS 上Microsoft Defender for Endpoint。

在 Android 功能上配置 Microsoft Defender for Endpoint

介绍如何在 Android 上配置Microsoft Defender for Endpoint。

在 Intune 中管理 Android 设备上的 Defender for Endpoint - Azure

在 Microsoft Intune 管理的 Android 设备上配置 Microsoft Defender for Endpoint Web 保护。

提示

想要了解更多信息? Engage技术社区中的 Microsoft 安全社区:Microsoft Defender for Endpoint技术社区。

反馈

即将发布:在整个 2024 年,我们将逐步淘汰作为内容反馈机制的“GitHub 问题”,并将其取代为新的反馈系统。 有关详细信息,请参阅:https://aka.ms/ContentUserFeedback。

提交和查看相关反馈