使用Microsoft Defender XDR的试点Microsoft Defender for Cloud Apps

适用于:

- Microsoft Defender XDR

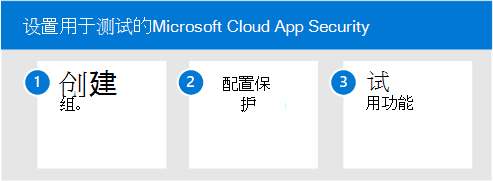

本文是设置Microsoft Defender for Cloud Apps评估环境过程中的步骤 3(共 3 步)。 有关此过程的详细信息,请参阅 概述文章。

使用以下步骤为Microsoft Defender for Cloud Apps设置和配置试点。

步骤 1:创建试点组 - 将试点部署范围限定为某些用户组

Microsoft Defender for Cloud Apps使你能够确定部署范围。 通过范围,你可以选择要监视应用或从监视中排除的特定用户组。 可以包括或排除用户组。 若要确定试点部署的范围,请参阅 作用域内部署。

步骤 2:配置保护 - 条件访问应用控制

可以配置的最强大的保护之一是条件访问应用控制。 此保护需要与Microsoft Entra ID 集成。 它允许将条件访问策略(包括相关策略 ((如要求设备) 正常)应用到已批准的云应用。

使用 Microsoft Defender for Cloud Apps 管理 SaaS 应用的第一步是发现这些应用,然后将其添加到Microsoft Entra租户。 如果需要有关发现方面的帮助,请参阅 发现和管理网络中 SaaS 应用。 发现应用后,将这些应用添加到Microsoft Entra租户。

可以通过执行以下任务开始管理这些应用:

- 首先,在 Microsoft Entra ID 中创建新的条件访问策略,并将其配置为“使用条件访问应用控制”。此配置有助于将请求重定向到 Defender for Cloud Apps。 可以创建一个策略,并将所有 SaaS 应用添加到此策略。

- 接下来,在 Defender for Cloud Apps 中创建会话策略。 为要应用的每个控件创建一个策略。

有关详细信息,包括支持的应用和客户端,请参阅使用Microsoft Defender for Cloud Apps条件访问应用控制保护应用。

有关策略示例,请参阅 SaaS 应用的建议Microsoft Defender for Cloud Apps策略。 这些策略基于一组 常见的标识和设备访问策略 ,建议作为所有客户的起点。

步骤 3:试用功能 - 演练有关保护环境的教程

Microsoft Defender for Cloud Apps文档包括一系列教程,可帮助你发现风险并保护环境。

试用 Defender for Cloud Apps 教程:

有关Microsoft Defender for Cloud Apps数据中的高级搜寻的详细信息,请参阅视频。

后续步骤

在试点环境中使用Microsoft Defender XDR进行调查和响应

返回到评估Microsoft Defender for Cloud Apps概述

返回到评估和试点Microsoft Defender XDR概述

提示

想要了解更多信息? 在技术社区中与 Microsoft 安全社区互动:Microsoft Defender XDR技术社区。

反馈

即将发布:在整个 2024 年,我们将逐步淘汰作为内容反馈机制的“GitHub 问题”,并将其取代为新的反馈系统。 有关详细信息,请参阅:https://aka.ms/ContentUserFeedback。

提交和查看相关反馈