使用 Microsoft 365 零信任部署计划

本文提供了使用 Microsoft 365 构建零信任安全的部署计划。 零信任是一种新的安全模型,它假定存在漏洞,并验证每个请求,就像它源自不受控制的网络一样。 无论请求的来源或访问的资源是什么,零信任模型都教我们“永远不信任,始终验证”。

将本文与此海报一起使用。

| 项目 | 说明 |

|---|---|

PDF | Visio 更新时间:2024 年 3 月 |

相关解决方案指南 |

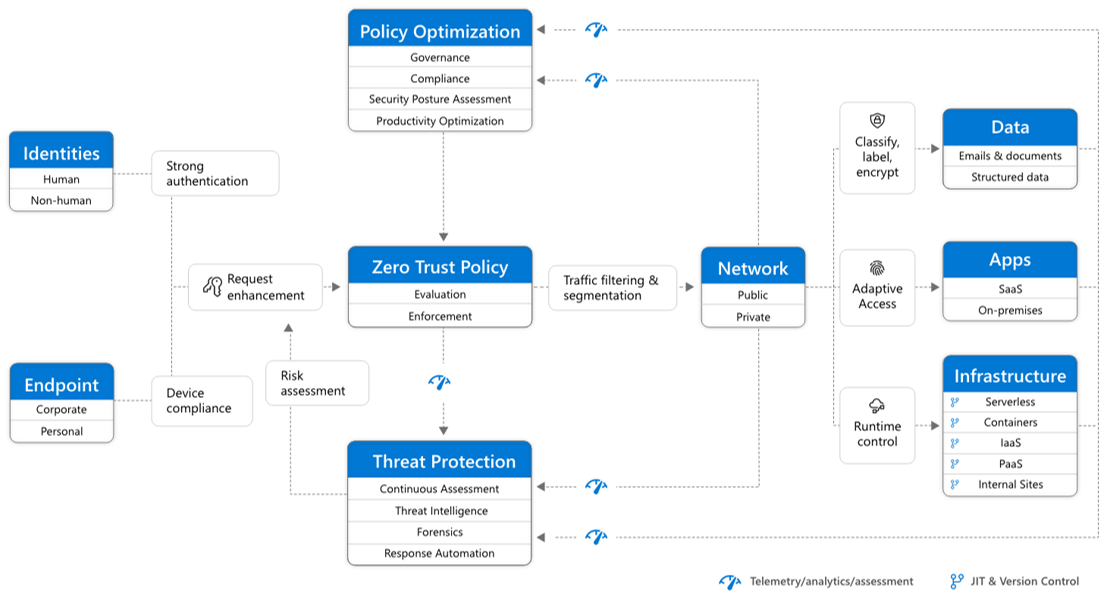

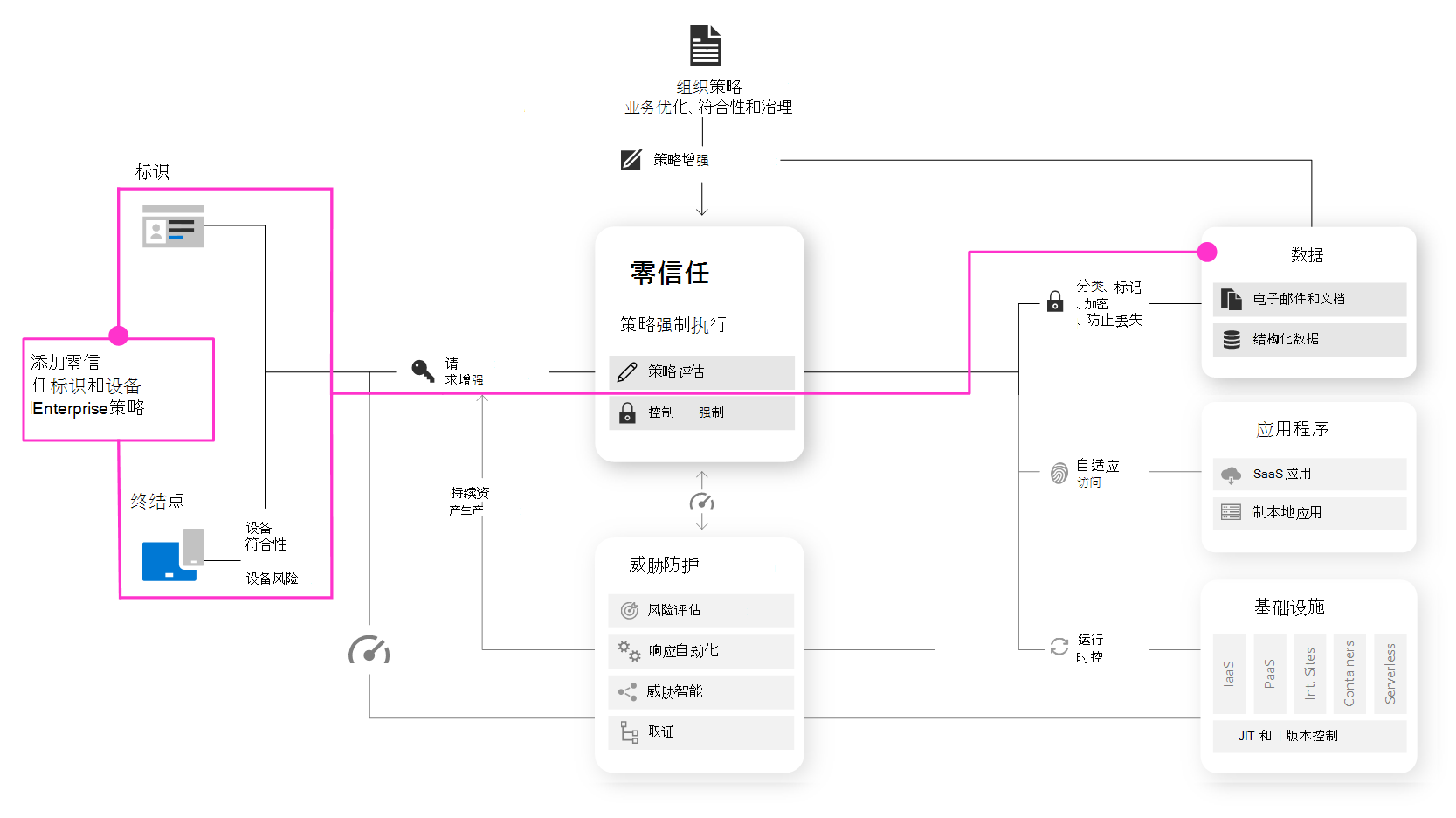

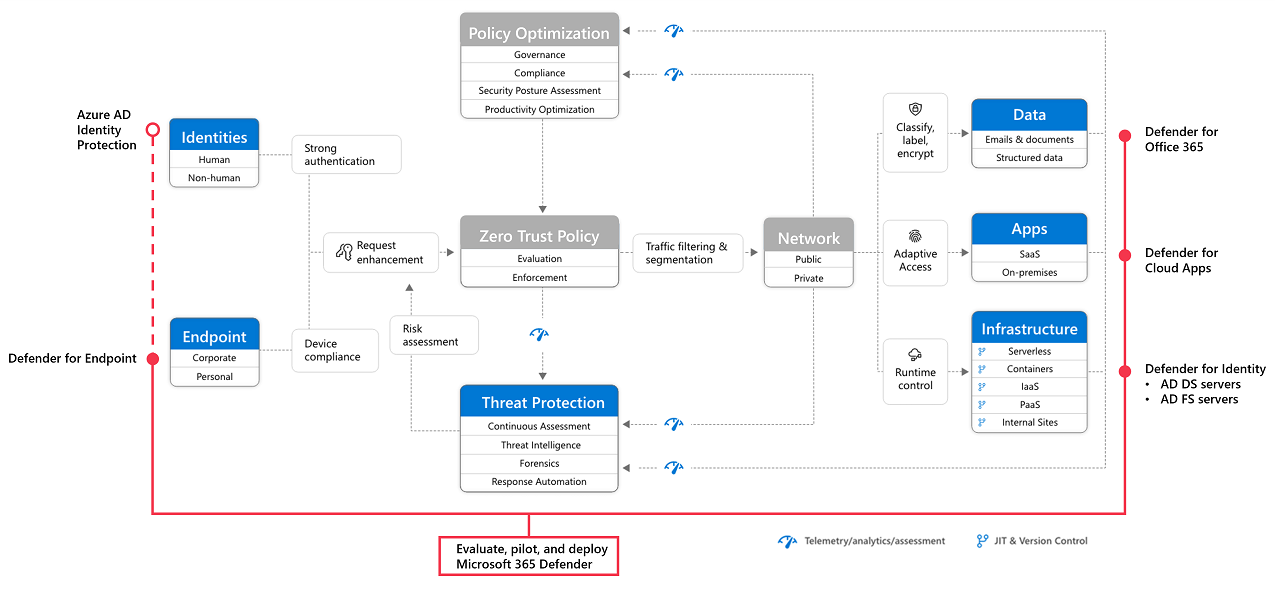

零信任安全体系结构

零信任方法扩展到整个数字资产,并作为一种集成的安全理念和端到端策略。

此图提供有助于零信任的主要元素的表示形式。

在此图中:

- 安全策略强制实施是零信任体系结构的中心。 这包括将用户帐户风险、设备状态以及你设置的其他条件和策略考虑在内的条件访问的多重身份验证。

- 标识、设备、数据、应用、网络和其他基础结构组件都配置了适当的安全性。 为每个组件配置的策略与整体零信任策略协调。 例如,设备策略确定正常设备的条件,条件访问策略要求正常设备才能访问特定应用和数据。

- 威胁防护和情报监视环境、暴露当前风险,并采取自动操作来修正攻击。

有关零信任的详细信息,请参阅 Microsoft 的零信任指导中心。

为 Microsoft 365 部署零信任

Microsoft 365 是特意构建的,具有许多安全和信息保护功能,可帮助你将零信任构建到你的环境中。 可以扩展许多功能,以保护对组织使用的其他 SaaS 应用的访问以及这些应用中的数据。

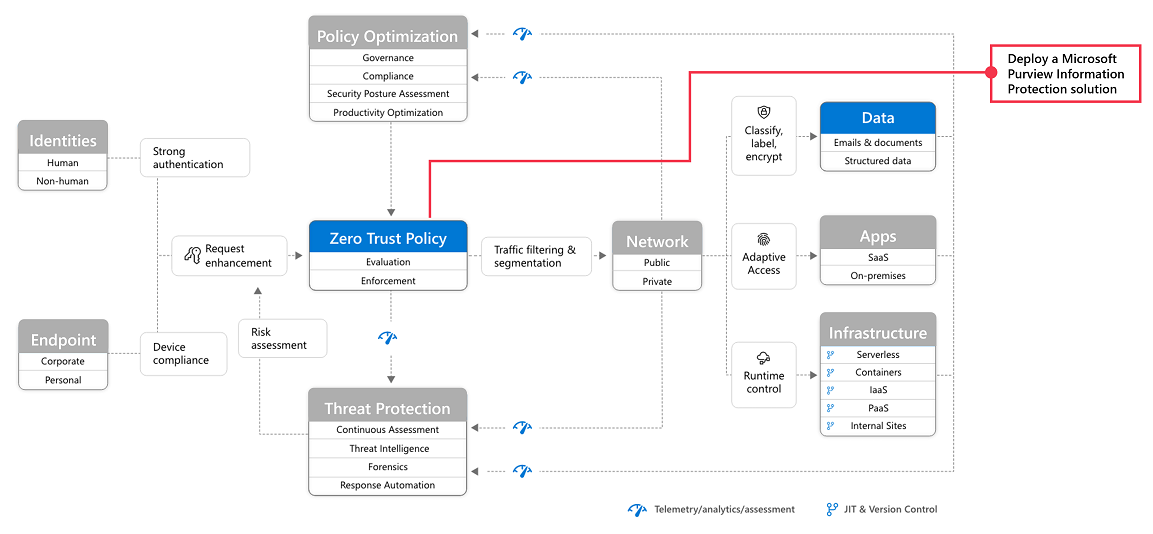

此图表示部署零信任功能的工作。 这项工作分为可以一起配置的工作单元,从底部开始,从上到上,以确保先决条件工作完成。

在此图中:

- 零信任从标识和设备保护的基础开始。

- 威胁防护功能基于此基础构建,可提供对安全威胁的实时监视和修正。

- 信息保护和治理提供针对特定数据类型的复杂控制,以保护最有价值的信息,并帮助你遵守合规性标准,包括保护个人信息。

本文假定你使用的是云标识。 如果需要此目标的指导,请参阅 为 Microsoft 365 部署标识基础结构。

提示

了解步骤和端到端部署过程后,可以在登录到 Microsoft 365 管理中心时使用设置 Microsoft 零信任安全模型高级部署指南。 本指南指导你对标准和先进技术支柱应用零信任原则。 若要在不登录的情况下逐步完成指南,请转到 Microsoft 365 安装程序门户。

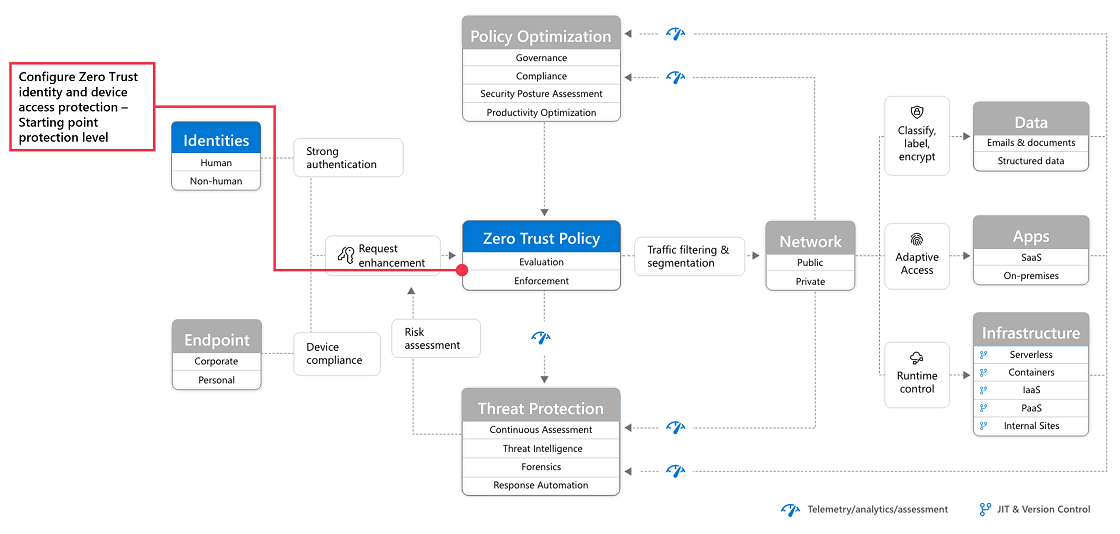

步骤 1:配置零信任标识和设备访问保护:起点策略

第一步是通过配置标识和设备访问保护来构建零信任基础。

若要获取详细的规范性指导,请转到零信任标识和设备访问保护。 本系列文章介绍了一组标识和设备访问先决条件配置,以及一组Microsoft Entra条件访问、Microsoft Intune和其他策略,用于保护对 Microsoft 365 企业云应用和服务、其他 SaaS 服务和本地应用程序的访问与Microsoft Entra应用程序一起发布的代理。

| Includes | 先决条件 | 不包括 |

|---|---|---|

针对三个保护级别的建议标识和设备访问策略:

针对:

|

Microsoft E3 或 E5 在以下任一模式下Microsoft Entra ID:

|

需要托管设备的策略的设备注册。 请参阅步骤 2。使用Intune管理终结点以注册设备 |

首先实现起始点层。 这些策略不需要将设备注册到管理中。

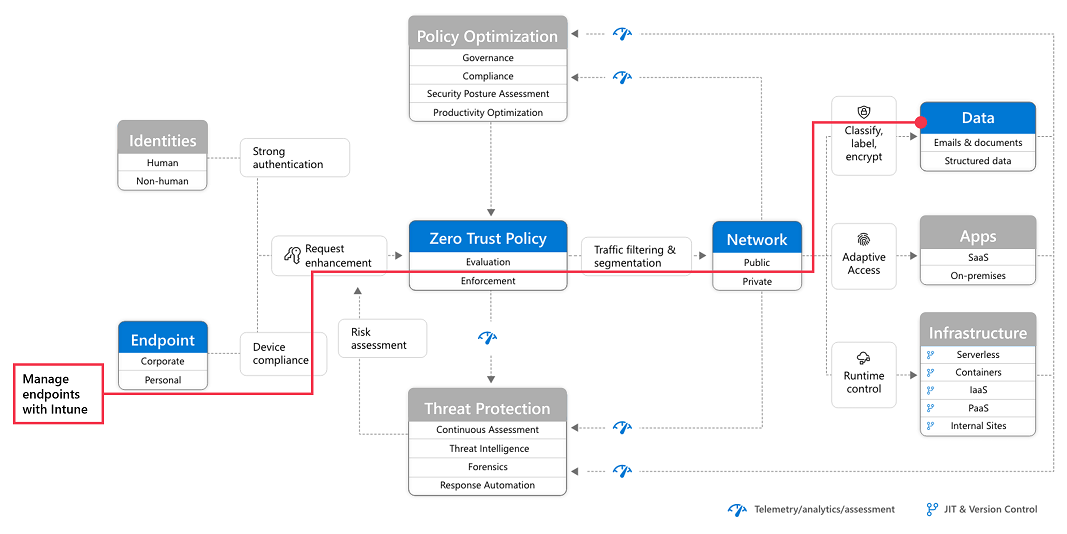

步骤 2:使用 Intune 管理终结点

接下来,将设备注册到管理中,并开始使用更复杂的控制来保护它们。

有关详细的规范性指南,请参阅使用Intune管理设备。

| Includes | 先决条件 | 不包括 |

|---|---|---|

使用 Intune 注册设备:

配置策略:

|

向 Microsoft Entra ID 注册终结点 | 配置信息保护功能,包括:

有关这些功能,请参阅 步骤 5。本文后面) (保护和治理敏感数据 。 |

有关详细信息,请参阅Microsoft Intune零信任。

步骤 3:添加零信任标识和设备访问保护:企业策略

通过注册到管理中的设备,现在可以实现一整套建议的零信任标识和设备访问策略,要求设备合规。

返回到 通用标识和设备访问策略 ,并在企业层中添加策略。

步骤 4:评估、试点和部署Microsoft Defender XDR

Microsoft Defender XDR是 XDR) 解决方案 (扩展的检测和响应,可自动收集、关联和分析来自 Microsoft 365 环境(包括终结点、电子邮件、应用程序和标识)的信号、威胁和警报数据。

转到评估和试点Microsoft Defender XDR,获取有关试点和部署Microsoft Defender XDR组件的有条不紊的指南。

| Includes | 先决条件 | 不包括 |

|---|---|---|

为所有组件设置评估和试点环境:

抵御威胁 调查并响应威胁 |

请参阅指南,了解Microsoft Defender XDR的每个组件的体系结构要求。 | 此解决方案指南中不包含Microsoft Entra ID 保护。 它包含在步骤 1 中。配置零信任标识和设备访问保护。 |

有关详细信息,请参阅以下附加零信任文章:

步骤 5:保护和治理敏感数据

实现Microsoft Purview 信息保护,帮助你发现、分类和保护敏感信息,无论其生活或传播到何处。

Microsoft Purview 附带Microsoft Purview 信息保护功能,为你提供了了解数据、保护数据以及防止数据丢失的工具。

虽然此工作位于本文前面所述的部署堆栈顶部,但可以随时开始这项工作。

Microsoft Purview 信息保护提供了可用于实现特定业务目标的框架、流程和功能。

有关如何规划和部署信息保护的详细信息,请参阅部署Microsoft Purview 信息保护解决方案。

如果要为数据隐私法规部署信息保护,此解决方案指南为整个过程提供了建议的框架: 使用 Microsoft 365 为数据隐私法规部署信息保护。

反馈

即将发布:在整个 2024 年,我们将逐步淘汰作为内容反馈机制的“GitHub 问题”,并将其取代为新的反馈系统。 有关详细信息,请参阅:https://aka.ms/ContentUserFeedback。

提交和查看相关反馈