相应的角色:对合作伙伴中心感兴趣的所有用户

本文列出了精细委派管理特权 (GDAP) 支持的工作负荷任务。

智能 Microsoft Security Copilot 副驾驶®

Security Copilot 支持 GDAP 访问独立平台和某些嵌入式体验。

Microsoft Entra 角色

Security Copilot 有其自身的非 Entra 角色,你需要对其进行配置。 建议请求 GDAP 访问权限的角色是安全操作员或安全读取器,尽管也支持其他角色。 客户必须执行额外的步骤,才能将请求的 GDAP 角色分配给相应的 Security Copilot 角色。 如需详细信息,请参阅分配 Security Copilot 的角色。

Security Copilot 中的 GDAP 提供对独立门户的访问权限。 每个插件都需要额外的授权要求,这些要求可能不支持 GDAP。 如需详细信息,请参阅支持 GDAP 的 Security Copilot 插件。

嵌入式体验将 Security Copilot 功能添加到其他工作负载中。 如果这些工作负载支持 GDAP(如 Microsoft Defender XDR),那么 Security Copilot 的嵌入式功能也支持 GDAP。 例如,Purview 具有 Security Copilot 嵌入式体验,并且也被列为支持 GDAP 的工作负载。 因此,Purview 中的 Security Copilot 支持 GDAP。

有关详细信息,另请参阅 Security Copilot 嵌入式体验。

Microsoft Entra ID 任务

除了以下功能外,所有 Microsoft Entra 任务均受支持:

| 区域 | 能力 | 问题 |

|---|---|---|

| 组管理 | 创建 Microsoft 365 组,管理动态成员身份规则 | 不支持 |

| 设备 | 管理企业状态漫游的设置 | |

| 应用程序 | 同意与登录功能内联使用的企业应用程序,管理企业应用程序“用户设置” | |

| 外部标识 | 管理外部标识功能 | |

| 监控 | Log Analytics、诊断设置、工作簿,以及 Microsoft Entra 概述页面上的“监视”选项卡 | |

| 概述页 | 我的源 - 已登录用户的角色 | 可能会显示不正确的角色信息;不会影响实际权限 |

| 用户设置 | “用户功能”管理页 | 不可供某些角色访问 |

已知问题:

- 尝试在启用了 PIM 的客户租户上访问 Microsoft Entra 角色和管理员时,通过 GDAP 授予 Microsoft Entra 安全读取者或全局读取者角色的合作伙伴会遇到“无法访问”错误。 使用全局管理员角色。

- Microsoft Entra Connect Health 不支持 GDAP。

Exchange 管理中心任务

对于 Exchange 管理中心,GDAP 支持以下任务。

| 资源类型 | 资源子类型 | 目前支持 | 问题 |

|---|---|---|---|

| 收件人管理 | 邮箱 | 创建共享邮箱、更新邮箱、转换为共享/用户邮箱、删除共享邮箱、管理邮件流设置、管理邮箱策略、管理邮箱委派、管理电子邮件地址、管理自动答复、管理更多操作、编辑联系人信息、组管理 | 打开其他用户的邮箱 |

| 资源 | 创建/添加资源 [设备/房间]、删除资源、管理“在 GAL 中隐藏”设置、管理“预订代理人”设置、管理“资源代理人”设置 | ||

| 联系人 | 创建/添加联系人[邮件用户/邮件联系人]、删除联系人、编辑组织设置 | ||

| 邮件流 | 消息跟踪 | 启动消息跟踪、检查默认/自定义/自动保存/可下载的查询、规则 | 警报、警报策略 |

| 远程域 | 添加远程域、删除远程域、编辑消息报告、回复类型 | ||

| 接受的域 | 管理接受的域 | ||

| 连接器 | 添加连接器、管理限制、发送电子邮件标识、删除连接器 | ||

| 角色 | 管理员角色 | 添加角色组、删除非内置角色组、编辑非内置角色组、复制角色组 | |

| 迁移 | 迁移 | 添加迁移批、试用 Google Workspace Migration、批准迁移批、查看迁移批的详细信息、删除迁移批 | |

| Microsoft 365 管理中心链接 | 用于转到 Microsoft 365 管理中心的链接 | ||

| 杂项 | 提供反馈小组件、支持中心小组件 | ||

| 仪表板 | 报表 |

支持的 RBAC 角色包括以下内容:

- Exchange 管理员

- 帮助台管理员

- 全局读取者

- 安全管理员

- Exchange 收件人管理员

Microsoft 365 管理中心

重要

服务事件和正在进行的开发工作会影响 Microsoft 365 管理中心的一些主要功能。 可以在 Microsoft 管理门户中查看活动的 Microsoft 365 管理中心问题。

我们很高兴地宣布发布对 GDAP 的Microsoft 365 管理中心支持。 通过此预览版本,你可以使用企业客户支持的所有 Microsoft Entra 角色(目录读取者除外)登录到管理中心。

此版本的功能有限,可帮助你使用 Microsoft 365 管理中心的以下区域:

- 用户(包括分配的许可证)

- 计费>许可证

- 运行状况服务运行状况>

- 支持中心创建支持票证>

已知问题:

- 无法导出站点使用情况产品报告。

- 无法访问左侧导航中的集成应用。

Microsoft Purview 任务

对于 Microsoft Purview,GDAP 支持以下任务。

| 解决方案 | 目前支持 | 问题 |

|---|---|---|

| 审核 |

Microsoft 365 审核解决方案 - 设置基本/高级审核 - 使用 PowerShell 搜索审核日志 - 导出/配置/查看审核日志 - 打开/关闭审核 - 管理审核日志保留策略 - 调查常见问题/已遭入侵的帐户 - 导出/配置/查看审核日志 |

- 搜索审核日志 |

| 合规性管理器 |

合规性管理器 - 创建和管理评估 - 创建/扩展/修改评估模板 - 分配和完成改进操作 - 设置用户权限 |

|

| MIP |

Microsoft Purview 信息保护 了解数据分类 了解数据丢失防护 数据分类: - 创建和管理敏感信息类型 - 创建和管理精确数据匹配 - 使用活动资源管理器监视正在对标记的内容执行的操作 信息保护: - 创建和发布敏感度标签和标签策略 - 定义要应用于文件和电子邮件的标签 - 定义要应用于网站和组的标签 - 定义要应用于架构化数据资产的标签 - 使用客户端自动标记、服务器端自动标记以及架构化数据资产的方法,自动向内容应用标签。 - 使用加密限制对已标记内容的访问 - 为应用于网站和组的标签配置隐私设置、外部用户访问、外部共享和条件访问 - 设置标签策略以包括默认、强制和降级控制,并将这些控制应用于文件、电子邮件、组、站点和 Power BI 内容 DLP: - 创建、测试和优化 DLP 策略 - 执行警报和事件管理 - 在活动资源管理器中查看 DLP 规则匹配事件 - 配置终结点 DLP 设置 |

- 在内容资源管理器中查看标记的内容 - 创建和管理可训练分类器 - 组和站点标签支持 |

| Microsoft Purview 数据生命周期管理 |

了解 Microsoft 365 中的 Microsoft Purview 数据生命周期管理 - 创建和管理静态和自适应保留策略 - 创建保留标签 - 创建保留标签策略 - 创建和管理自适应范围 |

-归档 - 导入 PST 文件 |

| Microsoft Purview 记录管理 |

Microsoft Purview 记录管理 - 将内容标记为记录 - 将内容标记为法规记录 - 创建和管理静态和自适应保留标签策略 - 创建和管理自适应范围 - 使用文件计划迁移保留标签并管理保留要求 - 使用保留标签配置保留和删除设置 - 在事件发生时使用事件驱动的保留策略来保留内容 |

- 处置管理 |

若要了解 Microsoft Purview 门户中支持的 Microsoft Entra 角色,请参阅 Microsoft Purview 中的权限

Microsoft 365 Lighthouse 任务

Microsoft 365 Lighthouse 是一个管理门户,可帮助托管服务提供商(MSP)为中小企业客户大规模保护和管理设备、数据和用户。

GDAP 角色在 Lighthouse 中授予相同的客户访问权限,就像使用这些 GDAP 角色单独访问客户的管理门户时一样。 Lighthouse 基于用户委派权限级别提供跨用户、设备和数据的多租户视图。 有关所有 Lighthouse 多租户管理功能的概述,请参阅 Lighthouse 文档。

现在,MSP 可以使用 Lighthouse 为任何客户租户设置 GDAP。 Lighthouse 根据 MSP 的不同 MSP 作业功能提供角色建议,Lighthouse GDAP 模板使合作伙伴能够轻松保存和重新应用启用最低特权客户访问权限的设置。 有关详细信息以及查看演示,请参阅 Lighthouse GDAP 设置向导。

对于 Microsoft 365 Lighthouse,GDAP 支持以下任务。 有关访问 Microsoft 365 Lighthouse 所需的权限的详细信息,请参阅 Microsoft 365 Lighthouse 中的权限概述。

| 资源 | 目前支持 |

|---|---|

| 主页 | 已包含 |

| 租户 | 已包含 |

| 用户 | 已包含 |

| 设备 | 已包含 |

| 威胁管理 | 已包含 |

| 基线 | 已包含 |

| Windows 365 | 已包含 |

| 服务健康状况 | 已包含 |

| 审核日志 | 已包含 |

| 入职培训 | 客户必须要么具有 GDAP 或间接经销商关系,要么具有 DAP 关系才能被加入。 |

支持的 Azure 基于角色的访问控制 (Azure RBAC) 角色包括:

- 身份验证管理员

- 合规性管理员

- 条件访问管理员

- 云设备管理员

- 全局读取者

- 帮助台管理员

- Intune 管理员

- 密码管理员

- 特权身份验证管理员

- 安全管理员

- 安全操作员

- 安全读取者

- 服务支持管理员

- 用户管理员

Windows 365 任务

对于 Windows 365,GDAP 支持以下任务。

| 资源 | 目前支持 |

|---|---|

| 云电脑 | 列出云电脑、获取云电脑、重新预配云电脑、结束宽限期、重新预配云电脑远程操作、批量重新预配云电脑远程操作、调整云电脑远程操作、获取云电脑远程操作结果 |

| 云电脑设备映像 | 列出设备映像、获取设备映像、创建设备映像、删除设备映像、获取源映像、重新上传设备映像 |

| 云电脑本地网络连接 | 列出本地连接、获取本地连接、创建本地连接、更新本地连接、删除本地连接、运行运行状况检查、更新 AD 域密码 |

| 云电脑预配策略 | 列出预配策略、获取预配策略、创建预配策略、更新预配策略、删除预配策略、分配预配策略 |

| 云电脑审核事件 | 列出审核事件、获取审核事件、获取审核活动类型 |

| 云电脑用户设置 | 列出用户设置、获取用户设置、创建用户设置、更新用户设置、删除用户设置、分配 |

| 云电脑支持的区域 | 列出支持的区域 |

| 云电脑服务计划 | 列出服务计划 |

支持的 Azure RBAC 角色包括:

- Intune 管理员

- 安全管理员

- 安全操作员

- 安全读取者

- 全局读取者

- (正在验证)Windows 365 管理员

预览版不支持的资源:

- 不适用

Teams 管理中心任务

对于 Teams 管理中心,GDAP 支持以下任务。

| 资源 | 目前支持 |

|---|---|

| 用户 | 分配策略、语音设置、出站呼叫、组呼叫应答设置、呼叫委派设置、电话号码、会议设置 |

| 团队 | Teams 策略、更新策略 |

| 设备 | IP 电话、Teams 会议室、协作栏、Teams 显示画面、Teams 面板 |

| 位置 | 报告标签、紧急联系地址、网络拓扑、网络和位置 |

| 会议 | 会议桥、会议策略、会议设置、实时事件策略、实时事件设置 |

| 消息传递策略 | 消息传递策略 |

| 语音 | 紧急处理策略、拨号计划、语音路由计划、呼叫队列、自动助理、呼叫寄存策略、呼叫策略、呼叫方 ID 策略、电话号码、直接路由 |

| 分析和报告 | 使用情况报告 |

| 组织范围的设置 | 外部访问、来宾访问、Teams 设置、Teams 升级、节假日、资源帐户 |

| 规划 | 网络规划器 |

| Teams PowerShell 模块 | Teams PowerShell 模块中的所有 PowerShell cmdlet(可从 Teams PowerShell 模块 3.2.0 预览版获取) |

支持的 RBAC 角色包括以下内容:

- Teams 管理员

- Teams 通信管理员

- Teams 通信支持工程师

- Teams 通信支持专员

- Teams 设备管理员

- 全局读取者

不支持用于进行 GDAP 访问的资源包括:

- 管理团队

- 团队模板

- Teams 应用

- 策略包

- Teams 顾问

- 通话质量仪表板

- 运营商连接

Microsoft Defender XDR

Microsoft Defender XDR 是一个统一的违规前和后企业防御套件。 它以本机方式协调跨终结点、标识、电子邮件和应用程序的检测、预防、调查和响应,以提供针对复杂攻击的集成保护。

Microsoft Defender 门户也是 Microsoft 365 安全堆栈中其他产品的主页,例如 Microsoft Defender for Endpoint 和 Microsoft Defender for Office 365。

Microsoft Defender 门户中提供了所有功能和安全产品的文档:

Microsoft Defender for Endpoint:

Microsoft Defender for Office 365:

- Exchange Online Protection (EOP)

- Microsoft Defender for Office 365 计划 1

- Microsoft Defender for Office 365 计划 2

应用治理:

以下是可用于使用 GDAP 令牌访问 Microsoft Defender 门户的租户的功能。

| 资源类型 | 目前支持 |

|---|---|

| Microsoft Defender XDR 功能 | 所有 Microsoft Defender XDR 功能(如之前链接的文档中列出的):事件、高级威胁查找、操作中心、威胁分析;将以下安全工作负载连接到 Microsoft Defender XDR:Microsoft Defender for Endpoint、Microsoft Defender for Identity、Microsoft Defender for Cloud Apps。 |

| Microsoft Defender for Endpoint 功能 | 前面链接的文档中列出的所有 Microsoft Defender for Endpoint 功能;关于每个 P1/SMB SKU 的详细信息,请参阅 表。 |

| 适用于 Office 365 的 Microsoft Defender | 前面链接的文档中列出的所有 Microsoft Defender for Office 365 功能。 参阅此表中每个许可证的详细信息:包括 Microsoft Defender for Office 365 和 Exchange Online Protection 的 Office 365 安全性 |

| 应用治理 | 身份验证适用于 GDAP 令牌(应用+用户令牌),授权策略像以前一样根据用户角色运行 |

Microsoft Defender 门户中支持的Microsoft Entra 角色:

Microsoft Defender 门户中受支持角色的文档

注意

并非所有角色都适用于所有安全产品。 有关特定的产品支持哪些角色的信息,请参阅产品文档。

Microsoft Defender 门户中各个 SKU 的 MDE 功能特点

| 每个 SKU 的端点功能 | Microsoft Defender 商业版 | Microsoft Defender for Endpoint 计划 1 | Microsoft Defender for Endpoint 计划 2 |

|---|---|---|---|

| 集中式管理 | X | X | X |

| 简化的客户端配置 | X | ||

| 威胁和漏洞管理 | X | X | |

| 攻击面减少 | X | X | X |

| 下一代安全保护 | X | X | X |

| 终结点检测和响应 | X | X | |

| 自动调查和响应 | X | X | |

| 威胁搜寻和六个月数据保留期 | X | ||

| 威胁分析 | X | X | |

| Windows、MacOS、iOS 和 Android 跨平台支持 | X | X | X |

| Microsoft 威胁专家 | X | ||

| 合作伙伴接口 | X | X | X |

| Microsoft 365 Lighthouse,用于查看不同客户的安全事件 | X |

Power BI 任务

对于 Power BI 工作负载,GDAP 支持以下任务。

| 资源类型 | 目前支持 |

|---|---|

| 管理员任务 | - “管理门户”下的所有菜单项,“Azure 连接”除外 |

范围内支持的 Microsoft Entra 角色:

- Fabric 管理员

超出范围的 Power BI 属性:

- 并非所有非管理员任务都一定能正常运行

- 管理员门户中的“Azure 连接”

SharePoint 任务

对于 SharePoint,GDAP 支持以下任务。

| 资源类型 | 目前支持 |

|---|---|

| 主页 | 卡片呈现,但数据可能不会呈现 |

| 站点管理 - 活动站点 | 创建网站:团队网站、通信网站、分配/更改网站所有者、在网站创建过程中(如果在 Microsoft Entra ID 中配置)为网站分配敏感度标签,更改网站的敏感度标签,将隐私设置分配给网站(如果未使用敏感度标签预定义),向网站添加/删除成员,编辑网站外部共享设置,编辑网站名称,编辑网站 URL,查看网站活动,编辑存储限制,删除网站,更改网站内置视图,将网站列表导出到 CSV 文件,保存网站自定义视图,将网站与中心关联,将网站注册为中心 |

| 站点管理 - 活动站点 | 创建其他站点:文档中心、企业 Wiki、发布门户、内容中心 |

| 站点管理 - 已删除的站点 | 还原站点、永久删除站点(Microsoft 365 组连接的团队站点除外) |

| 策略 – 共享 | 设置 SharePoint 和 OneDrive 的外部共享策略、更改“更多外部共享设置”、设置文件和文件夹链接的策略、更改共享的“其他设置” |

| 访问控制 | 设置/更改非托管设备策略、设置/更改空闲会话时间线策略、设置/更改网络位置策略(独立于Microsoft Entra IP 策略、设置/更改新式身份验证策略、设置/更改 OneDrive 访问权限 |

| 设置 | SharePoint - 主站点、SharePoint - 通知、SharePoint - 页面、SharePoint - 站点创建、SharePoint - 站点存储限制、OneDrive - 通知、OneDrive - 保留、OneDrive - 存储限制、OneDrive - 同步 |

| PowerShell | 若要以 GDAP 管理员的身份连接客户租户,请在 AuthenticanUrl 参数中使用租户授权终结点(含客户的租户 ID),而不是默认公共终结点。例如, Connect-SPOService -Url https://contoso-admin.sharepoing.com -AuthenticationUrl https://login.microsoftonline.com/<tenantID>/oauth2/authorize。 |

“范围内的角色”包括:

- SharePoint 管理员

- 全局读取者

超出范围的 SharePoint 管理中心属性包括:

- 所有经典管理员特性/功能/模板均超出范围,不保证能够正常工作

- 注意:对于任何 SharePoint 管理中心支持的 GDAP 角色,合作伙伴无法编辑客户 SharePoint 网站中文件和文件夹的文件和权限。 这是客户的安全风险,现已得到解决。

Dynamics 365 和 Power Platform 任务

对于 Power Platform 和 Dynamics 365 客户参与应用程序(销售、服务),GDAP 支持以下任务。

| 资源类型 | 目前支持 |

|---|---|

| 管理员任务 | - Power Platform 管理中心中的所有菜单项 |

范围内支持的 Microsoft Entra 角色包括:

- Power Platform 管理员

- 帮助台管理员(帮助与支持)

- 服务支持管理员(帮助 + 支持)

超出范围的属性:

- https://make.powerapps.com 不支持 GDAP。

Dynamics 365 Business Central 任务

对于 Dynamics 365 Business Central,GDAP 支持以下任务。

| 资源类型 | 目前支持 |

|---|---|

| 管理员任务 | 所有任务* |

* 某些任务要求向 Dynamics 365 Business Central 环境中的管理员用户分配权限。 请参阅可用的文档。

范围内支持的 Microsoft Entra 角色包括:

- Dynamics 365 管理员

- 技术支持管理员

超出范围的属性:

- 无

Dynamics 生命周期服务任务

对于 Dynamics 生命周期服务,GDAP 支持以下任务。

| 资源类型 | 目前支持 |

|---|---|

| 管理员任务 | 所有任务 |

范围内支持的 Microsoft Entra 角色包括:

- Dynamics 365 管理员

超出范围的属性:

- 无

Intune (Endpoint Manager) 角色

范围内支持的 Microsoft Entra 角色:

- Intune 管理员

- 全局读取者

- 报告读取者

- 安全读取者

- 合规性管理员

- 安全管理员

若要查看上述角色的访问级别,请参阅 Intune RBAC 文档。

在为 Microsoft Tunnel 注册服务器或配置或安装 Intune 的任何连接器时,对 Intune 的支持不包括使用 GDAP。 Intune 连接器的示例包括但不限于 Active Directory 的 Intune 连接器、 移动威胁防御连接器和 Microsoft Defender for Endpoint 连接器。

已知问题:在 Office 应用中访问策略的合作伙伴会看到“无法检索‘OfficeSettingsContainer’的数据”。 使用 GUID 向 Microsoft 报告此问题。

Azure 门户

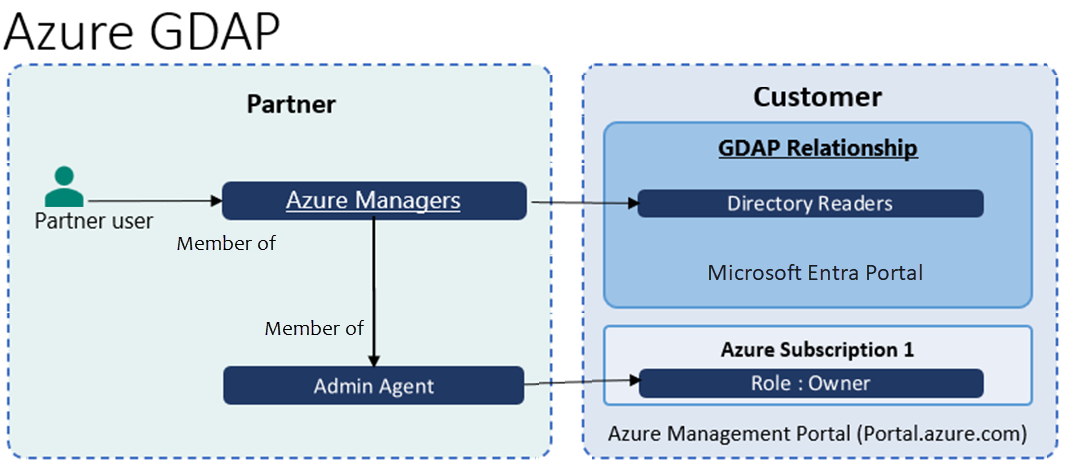

Microsoft Entra 范围内的角色:

- 用于以所有者身份访问 Azure 订阅的任何 Microsoft Entra 角色,例如 Directory Readers (最低特权角色)

GDAP 角色指南:

- 合作伙伴和客户必须具有经销商关系

- 合作伙伴必须创建用于管理 Azure 的安全组(例如 Azure 管理员),并将其嵌套在管理员代理下,以便根据客户访问进行分区,这是推荐的最佳做法。

- 当合作伙伴为客户购买 Azure 计划时,将预配 Azure 订阅,并向管理员代理组分配 Azure RBAC 使其成为 Azure 订阅的所有者

- 由于 Azure 管理员安全组是管理员代理组的成员,因此作为 Azure 管理员成员的用户将成为 Azure 订阅 RBAC 所有者

- 若要以客户所有者身份访问 Azure 订阅,必须将任何 Microsoft Entra 角色(例如 目录读取者 (最低特权角色)分配给 Azure 管理员安全组。

备选 Azure GDAP 指南(无需管理员代理)

先决条件:

- 合作伙伴和客户具有 经销商 关系。

- 合作伙伴创建一个安全组用于管理 Azure,并按照建议的最佳做法,根据每个客户的访问分区,将该安全组嵌套在 HelpDeskAgents 组下。

- 合作伙伴为客户购买 Azure 计划。 已预配 Azure 订阅,合作伙伴在 Azure 订阅上将“管理员代理”组 Azure RBAC 分配为所有者,但未为支持人员代理 进行 RBAC 角色分配。

合作伙伴管理步骤:

订阅上的合作伙伴管理员使用 PowerShell 运行以下脚本,以在 Azure 订阅中创建服务台 FPO。

连接到合作伙伴租户以获取 HelpDeskAgents 组的

object ID。Connect-AzAccount -Tenant "Partner tenant" # Get Object ID of HelpDeskAgents group Get-AzADGroup -DisplayName HelpDeskAgents确保客户具有:

- “所有者”或“用户访问管理员”角色

- 在订阅级别创建角色分配的权限

客户步骤:

若要完成此过程,客户必须使用 PowerShell 或 Azure CLI 执行以下步骤。

如果使用 PowerShell,客户必须更新模块

Az.Resources。Update-Module Az.Resources连接到 CSP 订阅所在的租户。

Connect-AzAccount -TenantID "<Customer tenant>"az login --tenant <Customer tenant>连接到订阅。

注意

仅当用户对租户中的多个订阅具有角色分配权限时,此连接 才 适用。

Set-AzContext -SubscriptionID <"CSP Subscription ID">az account set --subscription <CSP Subscription ID>创建角色分配。

New-AzRoleAssignment -ObjectID "<Object ID of the HelpDeskAgents group from step above>" -RoleDefinitionName "Owner" -Scope "/subscriptions/'<CSP subscription ID>'"az role assignment create --role "Owner" --assignee-object-id <Object ID of the HelpDeskAgents group from step above> --scope "/subscriptions/<CSP Subscription Id>"

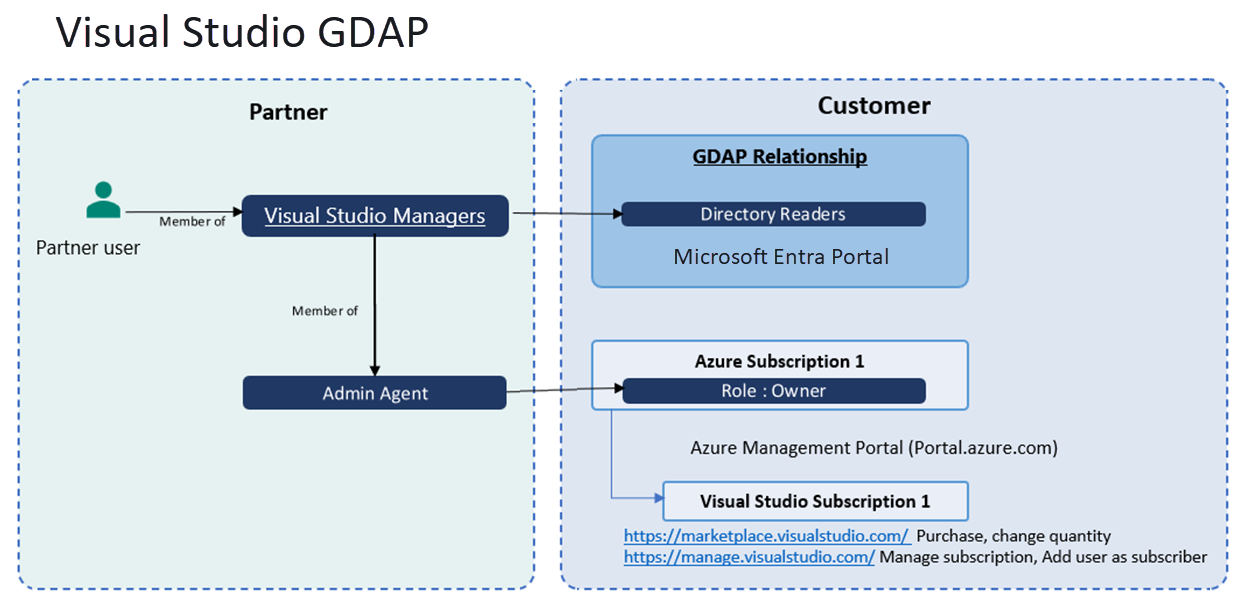

Visual Studio

Microsoft Entra 范围内的角色:

- 用于以所有者身份访问 Azure 订阅的任何 Microsoft Entra 角色,例如 Directory Readers (最低特权角色)

合作伙伴的 GDAP 角色指南:

- 先决条件:

- 合作伙伴和客户必须具有经销商关系

- 合作伙伴必须为客户购买 Azure 订阅

- 合作伙伴必须创建用于购买和管理 Visual Studio 订阅的安全组(例如 Visual Studio 管理者),并将其嵌套在管理员代理下,以便根据客户访问进行分区,这是建议的最佳做法。

- 用于购买和管理 Visual Studio 的 GDAP 角色与 Azure GDAP 相同。

- Visual Studio 管理员安全组 必须被分配任何 Microsoft Entra 角色,例如 目录读取者(最低特权角色),以便以所有者身份访问 Azure 订阅。

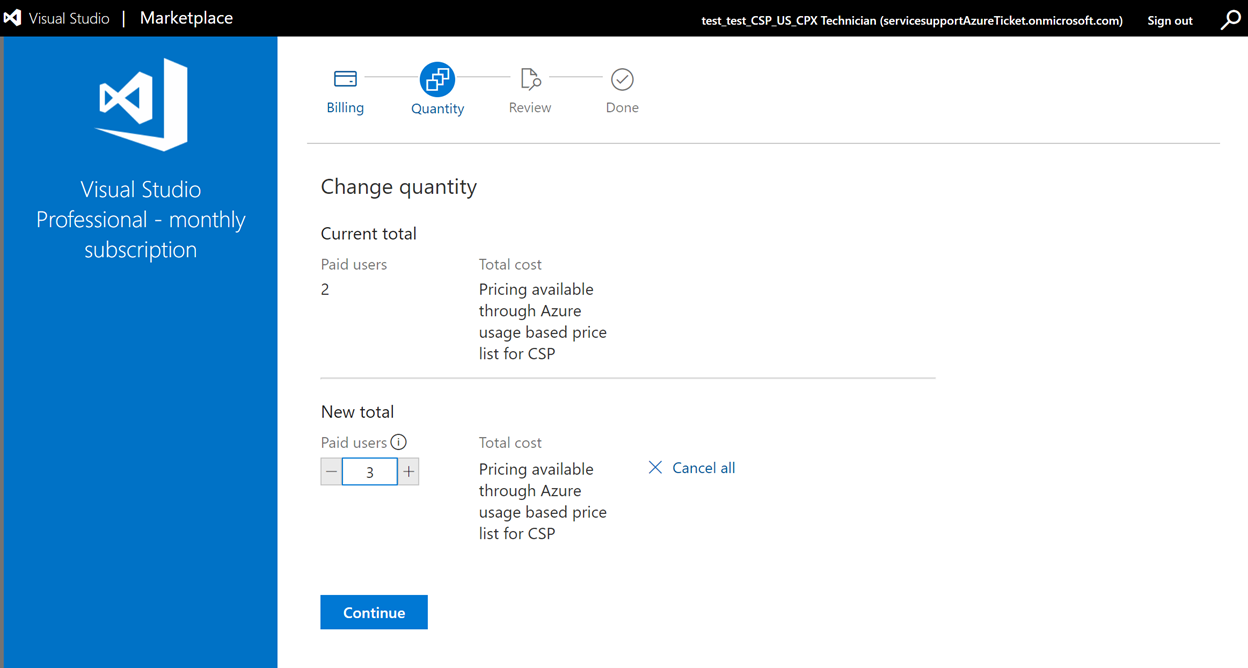

- 属于 Visual Studio 管理员 安全组的用户可以在应用市场上购买 Visual Studio 订阅,(由于作为管理员代理的嵌套成员,用户能够访问 Azure 订阅)。

- 属于 Visual Studio 管理员安全组的用户可以更改 Visual Studio 订阅的数量

- 属于 Visual Studio 管理员安全组的用户可以取消 Visual Studio 订阅(通过将数量更改为零)

- 属于 Visual Studio 管理员安全组的用户可以添加订户来管理 Visual Studio 订阅(例如,浏览客户目录并将 Visual Studio 角色分配添加为订户)

范围外的 Visual Studio 属性:

- 无

为什么在 GDAP 服务管理页中看不到某些 DAP AOBO 链接?

下表显示了在 GDAP 服务管理页中可能看不到 DAP AOBO 链接的原因。

| DAP AOBO 链接 | 某项内容在 GDAP 服务管理页面中缺失的原因 |

|---|---|

| Microsoft 365 规划器 https://portal.office.com/ |

与已存在的 Microsoft 365 AOBO 链接重复。 |

| 摇摆 https://portal.office.com/ |

与已存在的 Microsoft 365 AOBO 链接重复。 |

| Windows 10作系统 https://portal.office.com/ |

与已存在的 Microsoft 365 AOBO 链接重复。 |

| 云应用安全 https://portal.cloudappsecurity.com/ |

Microsoft Defender for Cloud Apps 已停用。 此门户已合并到 Microsoft Defender XDR,后者支持 GDAP。 |

| Azure IoT Central https://apps.azureiotcentral.com/ |

当前不支持。 超出 GDAP 的范围。 |

| Windows Defender 高级威胁防护 https://securitycenter.windows.com |

Windows Defender 高级威胁防护已停用。 建议合作伙伴迁移到 Microsoft Defender XDR,它支持 GDAP。 |