实现 Azure Sentinel

除了评估和解决混合环境的安全配置方面的问题外,Contoso 还必须监视新的问题和威胁,然后做出适当的响应。 Azure Sentinel 既是 SIEM 解决方案,又是 SOAR 解决方案,专为混合环境而设计。

备注

SIEM 解决方案可存储和分析其他系统生成的日志、事件和警报,你可以配置这些解决方案以触发其警报。 SOAR 解决方案支持漏洞修复和安全进程的整体自动化。

什么是 Sentinel?

Sentinel 通过以下方式满足 SIEM 和 SOAR 解决方案的需求:

- 跨云和本地用户、设备、应用和基础结构收集数据。

- 使用 AI 识别可疑活动。

- 检测威胁,且误报更少。

- 快速并自动响应事件。

Sentinel 的先决条件

若要启用 Sentinel,你将需要:

Log Analytics 工作区。

提示

Sentinel 不能使用安全中心所用的 Log Analytics 工作区。

Sentinel 工作区的订阅和工作组中的参与者权限或更高权限。

连接到 Sentinel 的任意资源中的适当权限。

数据连接

Sentinel 可以本机连接到安全中心,从而覆盖云和本地服务器。 此外,Sentinel 数据连接支持包括:

- 本机服务到服务连接。 Sentinel 本机集成到这些 Azure 和非 Azure 服务:

- Azure 活动日志

- Microsoft Entra 审核日志

- Microsoft Entra ID 保护

- Azure 高级威胁防护 (Azure ATP)

- AWS CloudTrail

- Microsoft Cloud App Security

- DNS 服务器

- Microsoft 365

- Defender ATP

- Microsoft Web 应用程序防火墙

- Windows Defender 防火墙

- Windows 安全事件

- 通过 API 进行外部解决方案连接。 Sentinel 可以通过 API 连接到数据源,以实现以下解决方案:

- Barracuda

- Barracuda CloudGen 防火墙

- Citrix Analytics for Security

- F5 BIG-IP

- Forcepoint DLP

- squadra technologies secRMM

- Symantec ICDx

- Zimperium

- 通过代理进行外部解决方案连接。 Sentinel 可以通过代理连接到支持 Syslog 协议的数据源。 Sentinel 代理可以直接安装到可从其他设备接收事件的设备或 Linux 服务器。 支持通过代理进行连接包括以下设备和解决方案:

- 防火墙、Internet 代理和终结点

- 数据丢失防护 (DLP) 解决方案

- DNS 计算机

- Linux 服务器

- 其他云提供商

权限

Sentinel 中的访问由基于角色的访问控制 (RBAC) 角色管理。 这些角色管理用户可在 Sentinel 中查看的内容和执行的操作:

- 全局角色。 内置的 Azure 全局角色(所有者、参与者和读者)授予对 Sentinel 和 Log Analytics 等所有 Azure 资源的访问权限。

- Sentinel 特定的角色。 Sentinel 特定的内置角色如下:

- Azure Sentinel 读取者。 该角色可获取数据、事件、仪表板以及有关 Sentinel 资源的信息。

- Azure Sentinel 响应方。 该角色具有 Azure Sentinel 读者角色的所有功能,还可以管理事件。

- Azure Sentinel 参与者。 除具有 Azure Sentinel 响应方角色的功能外,该角色还可以创建和编辑仪表板、分析规则和其他 Sentinel 资源。

- 其他角色。 Log Analytics 参与者和 Log Analytics 读者是 Log Analytics 特定的内置角色。 这些角色仅为 Log Analytics 工作区授予权限。 如果没有全局参与者或所有者角色,则需使用逻辑应用参与者角色创建和运行 playbook 来响应警报。

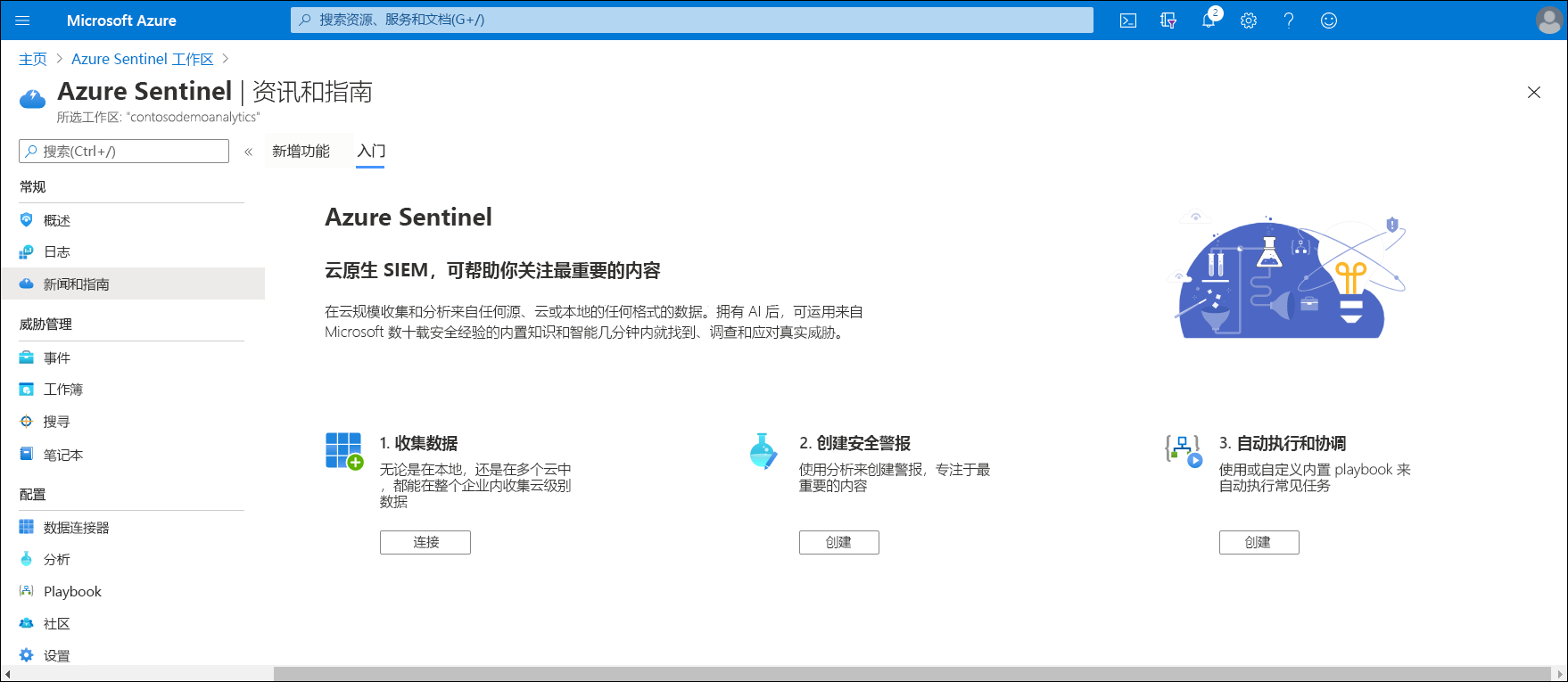

实现 Azure Sentinel

若要实现 Sentinel,请执行以下操作:

在 Azure 门户中,搜索并选择“Azure Sentinel”。

在“Azure Sentinel 工作区”边栏选项卡上,选择“连接工作区”,然后选择适当的工作区。

选择“添加 Azure Sentinel”。 工作区已修改为包括 Sentinel。

在 Azure Sentinel 边栏选项卡的“消息和指南”中,选择“入门”选项卡。

选择“连接”,开始收集数据。

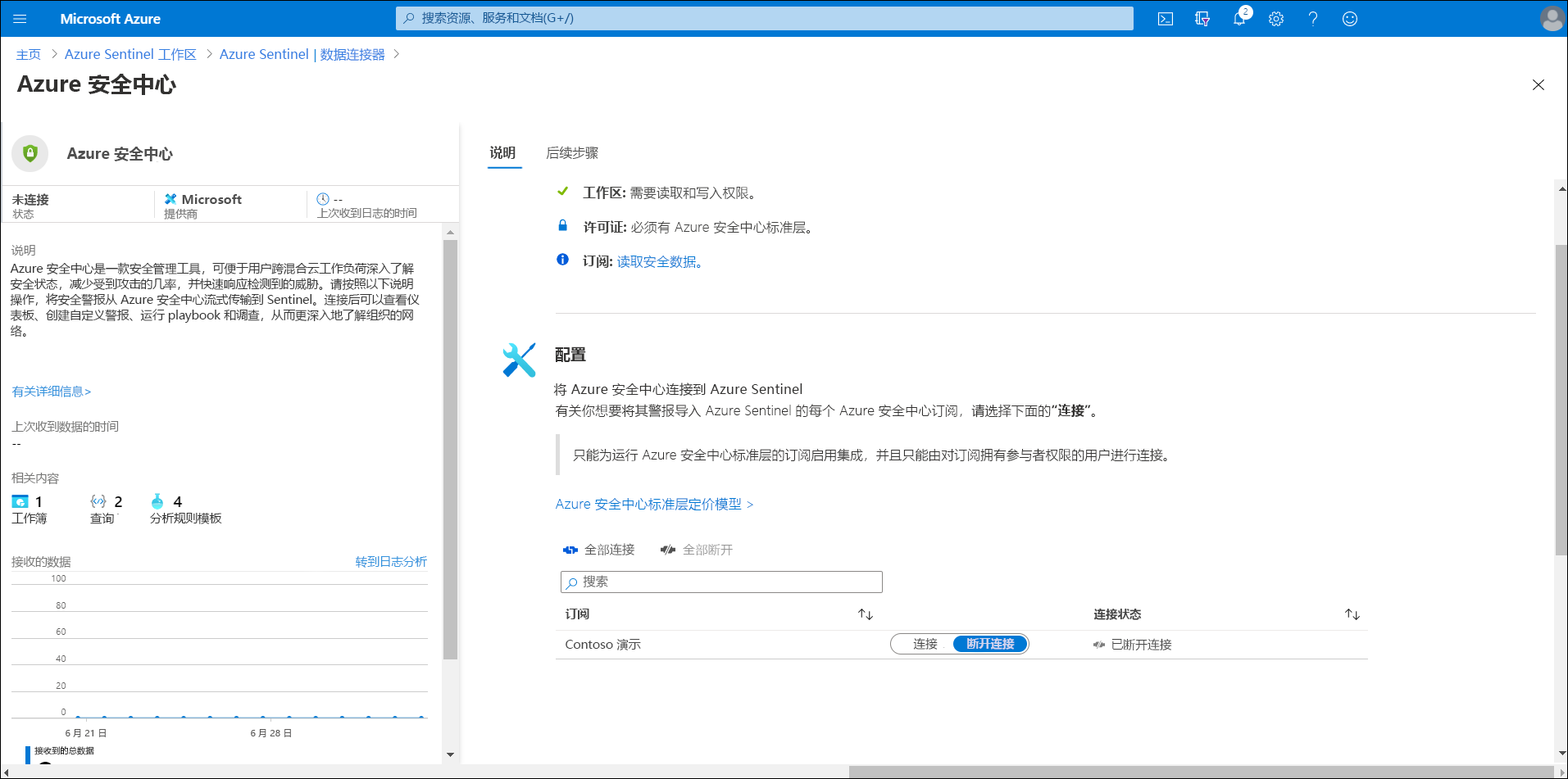

选择相应的连接器。 例如,选择 Azure 安全中心。

选择“打开连接器页面”。

查看先决条件信息,然后在准备好后选择“连接”。

什么是 SIEM?

SIEM 解决方案可存储和分析从外部来源引入的日志数据。 可以连接来自 Azure 的数据源和组织中的外部源,包括本地资源。 然后,Azure Sentinel 提供有助于分析和可视化这些事件的默认仪表板。 仪表板显示与已接收事件数、根据该数据生成的警报数,以及根据这些警报创建的任意事件的状态相关的数据。

Sentinel 使用内置和自定义检测来提醒你潜在的安全威胁 - 例如试图从 Contoso 基础结构外部访问其组织,或者 Contoso 的数据似乎被发送到已知的恶意 IP 地址。 它还可使你能够基于这些警报来创建事件。

Sentinel 可提供内置和自定义工作簿,用于帮助分析传入的数据。 工作簿是交互式报表,其中包括日志查询、文本、指标和其他数据。 Microsoft 事件创建规则使你可以根据 Azure 安全中心等其他服务生成的警报来创建事件。

若要在 Sentinel 中实现 SIEM 功能,请执行以下操作:

- 启用 Azure Sentinel。

- 创建数据连接。

- 创建可生成警报的自定义规则。

什么是 SOAR?

SOAR 解决方案使你可以管理或协调对收集的安全威胁数据的分析、协调对这些威胁的响应,并创建自动响应。 Azure Sentinel 的 SOAR 功能与其 SIEM 功能紧密相关。

使用以下最佳做法在 Sentinel 中实现 SOAR:

- 创建触发警报的分析规则时,还应对其进行配置以创建事件。

- 使用事件来管理调查和响应过程。

- 将相关警报组合为事件。

调查事件

在 Sentinel 中,可以查看打开了多少个事件、正在处理多少个事件以及关闭了多少个事件。 甚至可以重新打开关闭的事件。 可以获取事件的详细信息,例如事件发生时间及其状态。 你还可以为事件添加注释并更改其状态,确保进度更易于理解。 可以将事件分配给特定用户。

使用安全 playbook 响应警报

Sentinel 使你能够使用安全 playbook 来响应警报。 “Security playbook”是基于 Azure 逻辑应用的过程集合,响应警报而运行。 可以手动运行这些安全 playbook 以响应事件调查结果,也可以将警报配置为自动运行 playbook。

附加阅读材料

你可以通过查看以下文档来了解详细信息: