连接数据源

启用 Microsoft Sentinel 后,下一步是将其连接到要使用的服务。

服务到服务数据连接器

有超过 200 个现成的数据连接器用于支持常见的数据源集成。 这些连接器归类为“服务到服务”,因为这些应用程序中内置了通信服务层。 通过通信服务层,Microsoft Sentinel 中的连接器服务可以与所选应用程序的通信服务进行通信。

本机服务到服务连接器

Microsoft Sentinel 以原生方式与许多 Azure 和非 Azure 服务及产品进行互操作,如下所示:

- Azure 活动

- Microsoft Entra ID(审核日志和登录日志)

- Microsoft Defender for Cloud

- Microsoft Entra ID 保护

- Amazon Web Services CloudTrail

- Microsoft Defender for Cloud Apps

- Windows DNS

- Office 365

- Microsoft Defender XDR

- Azure Web 应用程序防火墙

- Windows Defender 防火墙

- Windows 安全事件

由于这些解决方案使用 Azure Foundation 实现现有的互操作性,因此只需几个步骤就可以将 Microsoft Sentinel 连接到它们。

通过 API 进行外部解决方案连接

某些数据源是通过使用连接的数据源提供的 API 连接的。 大多数安全技术都会提供一组 API,可通过这些 API 检索事件日志。 例如,这些 API 连接到 Microsoft Sentinel,收集特定数据类型,并将数据存储在选定的 Azure Monitor Log Analytics 工作区中:

- F5 BIG-IP

- Forcepoint DLP

- Perimeter 81 活动日志

- Symantec ICDx

- Zimperium Mobile Threat Defense

连接到 Microsoft Entra ID

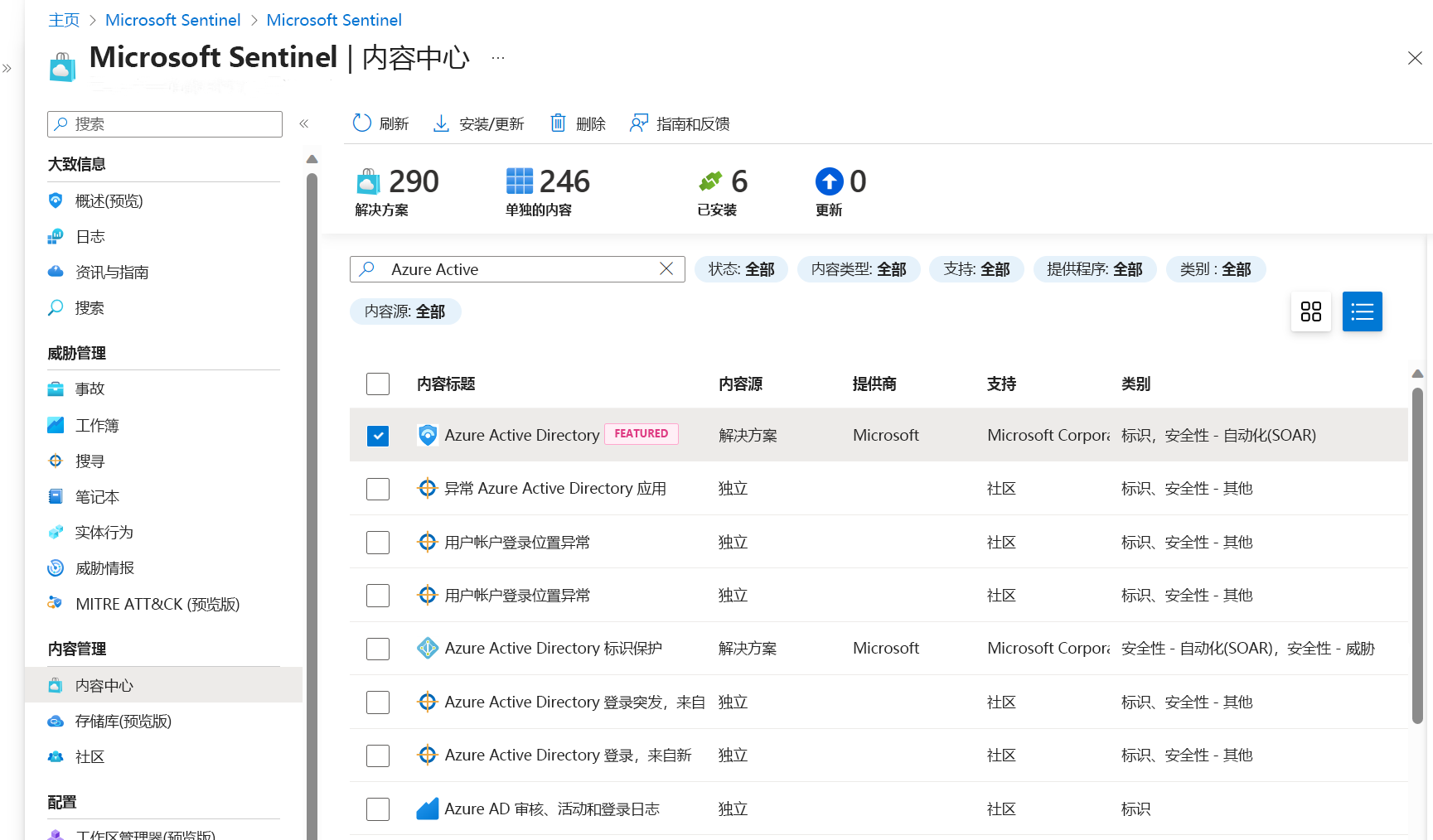

收集数据的最直接方法是使用数据连接器作为解决方案的一部分,或作为来自 Microsoft Sentinel 内容中心的独立内容。

在此示例中,将从 Microsoft Sentinel 连接到 Microsoft Entra ID:

在 Azure 门户中,搜索并选择“Microsoft Sentinel”。

在 Microsoft Sentinel 中的“内容管理”部分下,选择“内容中心”。

查找并选择用于 Microsoft Entra ID 的解决方案。

在顶部工具栏上,选择

“安装/更新”。

“安装/更新”。从左侧菜单的“配置”部分下,选择“数据连接器”。 此页面列出了所有已安装的数据连接器及其状态。

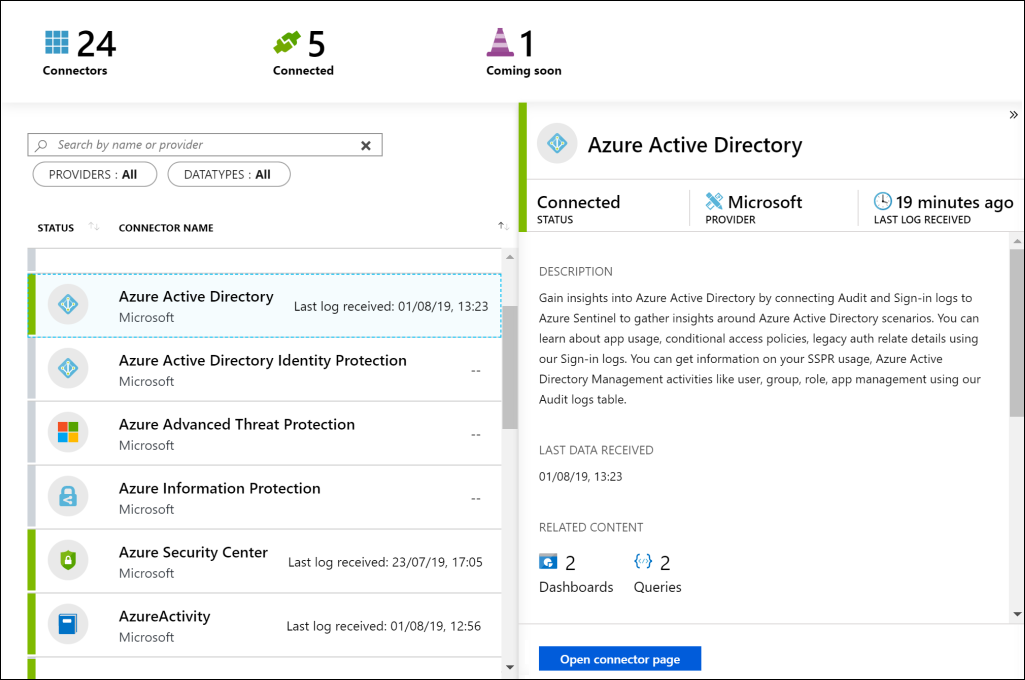

在“数据连接器”页上,选择“Microsoft Entra ID”磁贴。 此时会打开 Microsoft Sentinel Microsoft Entra ID 连接器页。

阅读先决条件,并确保已满足这些条件。 然后按照说明连接数据源。

选择“Microsoft Entra 登录日志”和“Microsoft Entra 审核日志”。

验证数据源连接

将数据源连接到 Microsoft Sentinel 后,会获取数据可视化和分析,以便了解所有连接的数据源中发生的情况。

若要确认连接器是否正常工作,请转到 Azure 门户。 在 Azure 门户中,选择“Microsoft Sentinel”,然后选择启用 Microsoft Sentinel 时使用的工作区。

概述页面的主体提供了对工作区安全状态的见解。 以下屏幕截图显示了一段时间发生的事件和警报部分。

一段时间发生的事件和警报部分列出事件数和从这些事件创建的警报数。 如果正在注册事件,则表明连接器正常工作。

根据组织管理员最初连接到的服务,某些警报显示之前可能出现延迟。 信息性警报应是第一个显示的警报。

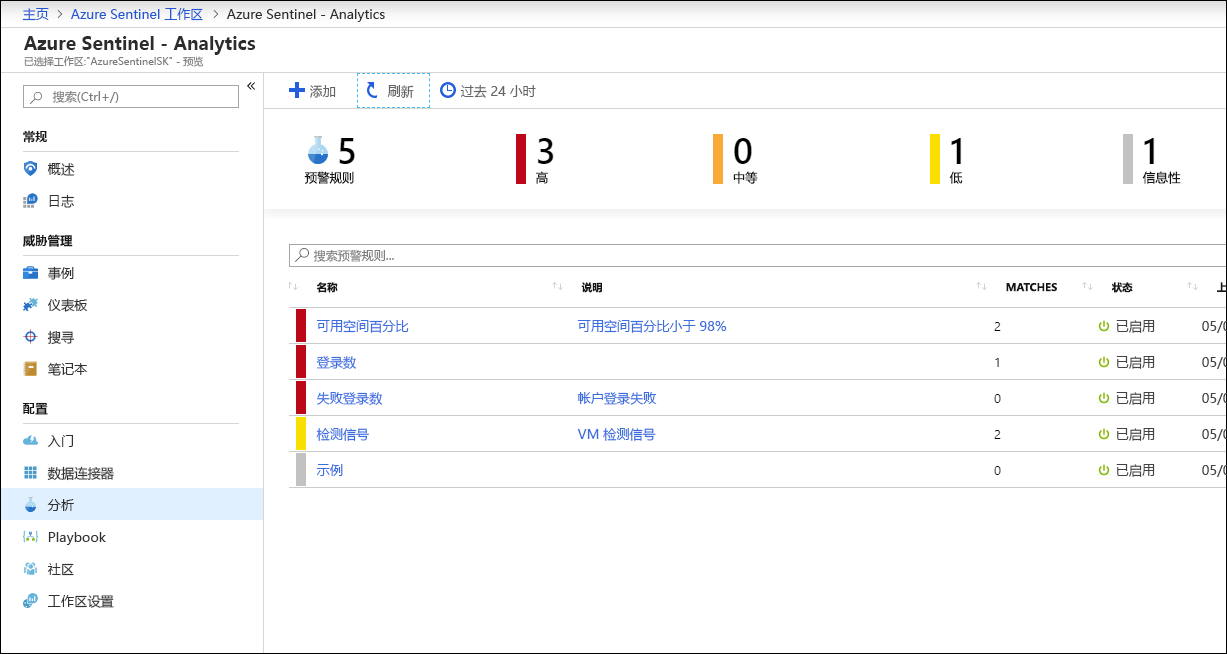

威胁检测规则模板

将数据源连接到 Microsoft Sentinel 后,你希望在发生可疑情况时收到通知。 为此,Microsoft Sentinel 提供了威胁检测规则模板,你可以按原样使用或自定义这些模板。 这些模板由 Microsoft 安全专家和分析师设计。 它们基于已知威胁、常见攻击途径和可疑活动上报链。

基于这些模板创建的规则自动在整个环境中搜索任何看起来可疑的活动。 可以自定义许多模板以搜索活动,或根据需要进行筛选。

Microsoft Sentinel 使用融合技术将这些规则作为事件生成的警报相关联。 事件是相关警报组,它们一起创建可在环境中分配和调查的操作事件。 可以查看内置仪表板中的日志,并在 Log Analytics 中生成查询以调查数据。

现成的工作簿

Microsoft Sentinel 提供用于日志和查询分析的工作簿。 除内置表和图表外,他们还使用 Azure 中现成可用的工具。 可以使用现成的工作簿、自定义现有工作簿,还可以从头开始创建新工作簿。

现成的工作簿提供来自连接的数据源的集成数据。 借助内置工作簿,可以检查这些服务生成的事件。 工作簿包括 Microsoft Entra ID、Azure 活动事件和本地事件。 这些本地事件可以包括来自 Windows 事件、来自服务器或来自 Microsoft 警报的数据。

也可以从任何非 Microsoft 服务收集事件。 这些事件包括防火墙流量日志、Office 365 和不安全且基于 Windows 事件的协议。