使用 Microsoft Defender for Identity 识别攻击

作为组织的安全分析师,你了解攻击可以专门面向整个组织环境中的身份。 你的组织有许多用户和设备,因此你需要能够监视这些攻击。 本文将助你将了解如何使用 Microsoft Defender for Identity 来帮助你检测对组织标识的威胁。

攻击者试图从组织获取标识信息,通常通过观察执行以下部分或所有任务的流程和请求来指示:

- 重新建立或探测安全和标识信息系统。

- 企图入侵用户、计算机或服务凭据。

- 从相对开放的低特权服务中收集信息(如用户帐户和标识),以便用于更有价值的资产。

- 企图修改域的密钥和目录结构。

- 意外从服务或计算机中筛选敏感数据。

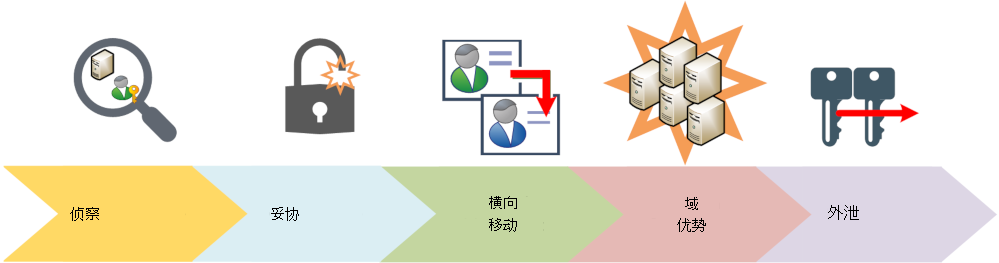

攻击者通常将这些任务按一系列阶段来执行。 例如,“侦查阶段”通常是攻击者的初步阶段,然后是“入侵”阶段,通过访问受保护薄弱的计算机、服务或用户帐户,在系统中站稳脚跟。 此时,攻击者可在“收集阶段”使用遭到入侵的帐户,通过收集有关环境中其他更有价值的帐户和资产的信息来探测和调查系统的其他部分。

攻击者可能采取增量方法,利用横向移动路径获取对帐户的访问权限,不断提高特权,直到获得整个域的权限。 此时,攻击者可以修改域的安全结构、替换加密密钥、授予和拒绝用户权限,以及读取或写入域中的任何数据。 此阶段称为“域支配”阶段。 一旦攻击者拥有控制权,他们可能会将帐户和安全数据(密钥、密码等)转移到非现场位置供后续使用。 此阶段是“渗漏”阶段。 在将来的某一时刻,此信息可用于对系统发起更大的攻击或窃取组织数据。

检测恶意活动

你可以使用 Microsoft Defender for Identity 检测与攻击者在任务期间的操作相关的许多事件,并发出有关捕获观察到的活动的数据的警报。 然后,组织的管理员可以更详细地调查这些活动。

检测侦查活动

可以使用 Microsoft Defender for Identity 检测侦查活动。 侦查活动可能采取几种不同的形式。 例如,攻击者可以安装一个帐户侦察进程,通过发送登录请求来猜测域中的用户用户名,以查看哪些凭据有效。

其他类型的侦查活动包括:

- Active Directory 扫描。 攻击者可以尝试访问你的目录,获取有关域的信息,例如其结构、用户帐户、计算机、设备、组成员身份、与其他域的连接等等。 LDAP 攻击还可以将存储在目录中的安全主体作为目标,以识别特权帐户和服务。

- 网络映射。 在此类型的侦查中,攻击者提交域名服务器 (DNS) 查询,试图建立网络的结构以及网络上设备的名称和地址。

检测入侵凭据的企图

攻击者常用的策略是暴力攻击,通过登录请求反复攻击环境,直到找到有效的用户名和密码组合。 攻击者可以保存这些凭据供以后使用。 虽然攻击者有名称,但其也会通过细微的方式执行暴力攻击,使其操作遵循类似于合法用户的操作模式来减少怀疑。 例如,如果环境通常会经历大规模的登录,那么尝试猜测密码的进程通常会隐藏在大量的实际登录活动中。借助 Microsoft Defender for Identity,你可以监视这些类型的攻击。

检测可能的横向移动攻击

从优先级较低或受保护程度较低的帐户(用户或服务器)获取被盗的凭据,并将这些凭据用于获取对组织更多敏感帐户和服务的访问权限时,会发生横向移动攻击。 一旦攻击者获得了对网络的访问权限,攻击者就可以使用各种工具和技术来深入了解遭到入侵的环境,获取更多的特权并攻击组织的更多敏感服务器。

如果两个帐户共享资源,则通常可能会进行这种形式的攻击。 例如,敏感用户的哈希凭据可能存储在不太敏感的用户的设备上。 攻击者可以检索这些凭据,以访问敏感用户可用的其他资源。 这两个帐户之间的链接称为横向移动路径。

检测敏感项的流出

你还可以使用 Microsoft Defender for Identity 检测正在从域控制器复制的 Active Directory 数据库,并通过监视 DNS 的通信检测数据异常。