設定 Microsoft Entra 混合式聯結

將您的裝置帶入 Microsoft Entra ID,可透過雲端和內部部署資源的單一登錄 (SSO) 將使用者生產力最大化。 您可以使用條件式存取同時保護資源的存取。

必要條件

- Microsoft Entra 連線 1.1.819.0 版或更新版本。

- 請勿從 Microsoft Entra 連線 同步設定中排除預設裝置屬性。 若要深入瞭解同步處理至 Microsoft Entra 識別符的預設裝置屬性,請參閱 Microsoft Entra 同步處理的屬性 連線。

- 如果您想要加入 Microsoft Entra 混合式聯結之裝置的計算機對象屬於特定組織單位(OU),請設定正確的 OU 以在 Microsoft Entra 連線 同步處理。 若要深入瞭解如何使用 Microsoft Entra 連線 同步處理計算機物件,請參閱以組織單位為基礎的篩選。

- Microsoft Entra 租使用者的全域 管理員 istrator 認證。

- 每個 內部部署的 Active Directory Domain Services 樹系的企業系統管理員認證。

- (針對同盟網域)至少已安裝 Active Directory 同盟服務 的 Windows Server 2012 R2。

- 用戶可以使用 Microsoft Entra 識別元註冊其裝置。 如需此設定的詳細資訊,請參閱設定裝置設定一文中的設定裝置設定標題底下。

網路連線需求

要使用 Microsoft Entra 混合式加入,您的裝置必須能夠從組織的網路中存取下列 Microsoft 資源:

https://enterpriseregistration.windows.nethttps://login.microsoftonline.comhttps://device.login.microsoftonline.comhttps://autologon.microsoftazuread-sso.com(如果您使用 或計劃使用無縫 SSO)- 貴組織的安全性令牌服務 (STS) (適用於同盟網域)

警告

如果您的組織針對數據外洩防護或 Microsoft Entra 租使用者限制等案例使用攔截 SSL 流量的 Proxy 伺服器,請確定要從 TLS 中斷和檢查中排除的 https://device.login.microsoftonline.com 流量。 若無法排除此 URL,可能會導致客戶端憑證驗證干擾、導致裝置註冊和裝置型條件式存取的問題。

如果您的組織需要透過輸出 Proxy 存取因特網,您可以使用 Web Proxy 自動探索 (WPAD) 來啟用 Windows 10 或更新版本電腦,以使用 Microsoft Entra ID 註冊裝置。 若要解決設定和管理 WPAD 的問題,請參閱 針對自動偵測進行疑難解答。

如果您未使用 WPAD,您可以使用從 Windows 10 1709 開始的組策略物件(GPO)在電腦上設定 WinHTTP Proxy 設定。 如需詳細資訊,請參閱由 GPO 部署的 WinHTTP Proxy 設定。

注意

如果您使用 WinHTTP 設定在電腦上設定 Proxy 設定,任何無法連線到所設定 Proxy 的電腦將無法連線到因特網。

如果您的組織需要透過已驗證的輸出 Proxy 存取因特網,請確定您的 Windows 10 或更新版本電腦可以成功向輸出 Proxy 進行驗證。 因為 Windows 10 或更新版本電腦會使用電腦內容執行裝置註冊,因此請使用電腦內容設定輸出 Proxy 驗證。 請遵循您的輸出 Proxy 提供者,以取得設定需求。

使用測試裝置註冊 連線 ivity 腳本,確認裝置可以在系統帳戶下存取必要的 Microsoft 資源。

受控網域

我們認為大多數組織都會使用受控網域部署 Microsoft Entra 混合式加入。 受控網域會使用 密碼哈希同步處理 (PHS) 或 傳遞驗證 (PTA) 搭配 無縫單一登錄。 受控網域案例不需要設定同盟伺服器。

使用受控網域的 Microsoft Entra 連線 設定 Microsoft Entra 混合式聯結:

開啟 Microsoft Entra 連線,然後選取 [設定]。

在 [其他工作] 中,選取 [設定裝置選項],然後選取 [下一步]。

在 [概觀] 中,選取 [下一步]。

在 [連線 至 Microsoft Entra 標識符] 中,輸入 Microsoft Entra 租使用者之 Global 管理員 istrator 的認證。

在 [裝置選項] 中,選取 [ 設定 Microsoft Entra 混合式聯結],然後選取 [ 下一步]。

在 [裝置作業系統] 中,選取 Active Directory 環境中裝置所使用的作業系統,然後選取 [ 下一步]。

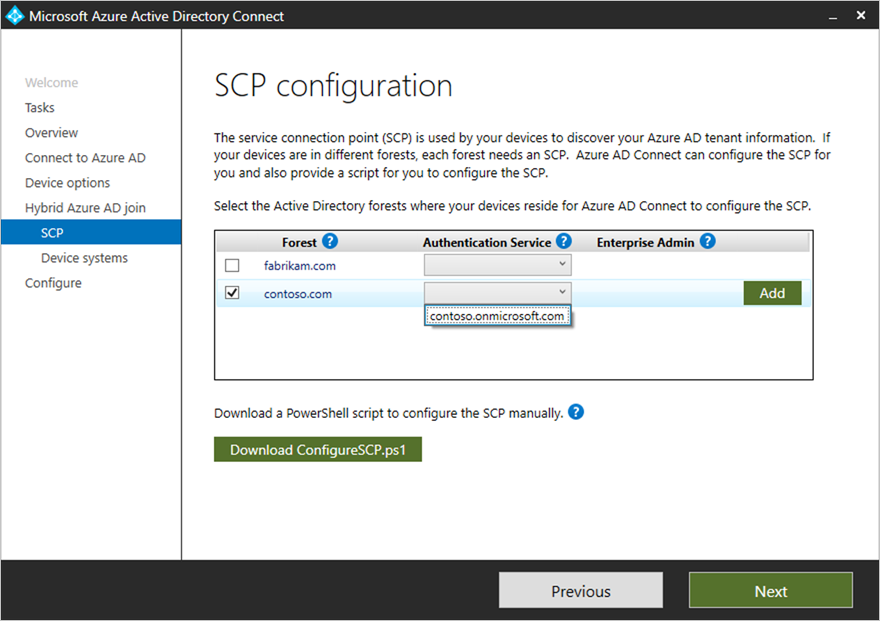

在 SCP 組態中,針對您希望 Microsoft Entra 連線 設定服務連接點的每個樹系,完成下列步驟,然後選取 [下一步]。

- 選取 [樹系]。

- 選取驗證服務。

- 選取 [ 新增 ] 以輸入企業系統管理員認證。

在 [準備設定] 中,選取 [設定]。

在 [ 組態完成] 中,選取 [ 結束]。

同盟網域

同盟環境應該有支援下列需求的識別提供者。 如果您有使用 Active Directory 同盟服務 的同盟環境(AD FS),則已經支援下列需求。

- WIAORMULTIAUTHN 宣告: 需要此宣告,才能針對 Windows 下層裝置執行 Microsoft Entra 混合式聯結。

- WS-Trust 通訊協定: 需要此通訊協定,才能使用 Microsoft Entra 標識符驗證 Windows 目前的 Microsoft Entra 混合式聯結裝置。 當您使用 AD FS 時,必須啟用下列 WS-Trust 端點:

/adfs/services/trust/2005/windowstransport/adfs/services/trust/13/windowstransport/adfs/services/trust/2005/usernamemixed/adfs/services/trust/13/usernamemixed/adfs/services/trust/2005/certificatemixed/adfs/services/trust/13/certificatemixed

警告

adfs/services/trust/2005/windowstransport 和 adfs/services/trust/13/windowstransport 應僅啟用為內部網路對向端點,且不得透過 Web 應用程式 Proxy 公開為外部網路對向端點。 若要深入瞭解如何停用 WS-Trust Windows 端點,請參閱 停用 Proxy 上的 WS-Trust Windows 端點。 您可以在 [服務>端點] 底下,透過AD FS管理控制台來查看哪些端點已啟用。

使用同盟環境的 Microsoft Entra 連線 設定 Microsoft Entra 混合式聯結:

開啟 Microsoft Entra 連線,然後選取 [設定]。

在 [ 其他工作] 頁面上,選取 [ 設定裝置選項],然後選取 [ 下一步]。

在 [概 觀] 頁面上,選取 [ 下一步]。

在 [連線 至 Microsoft Entra 標識符] 頁面上,輸入 Microsoft Entra 租使用者的全域 管理員 istrator 認證,然後選取 [下一步]。

在 [ 裝置選項] 頁面上,選取 [ 設定 Microsoft Entra 混合式聯結],然後選取 [ 下一步]。

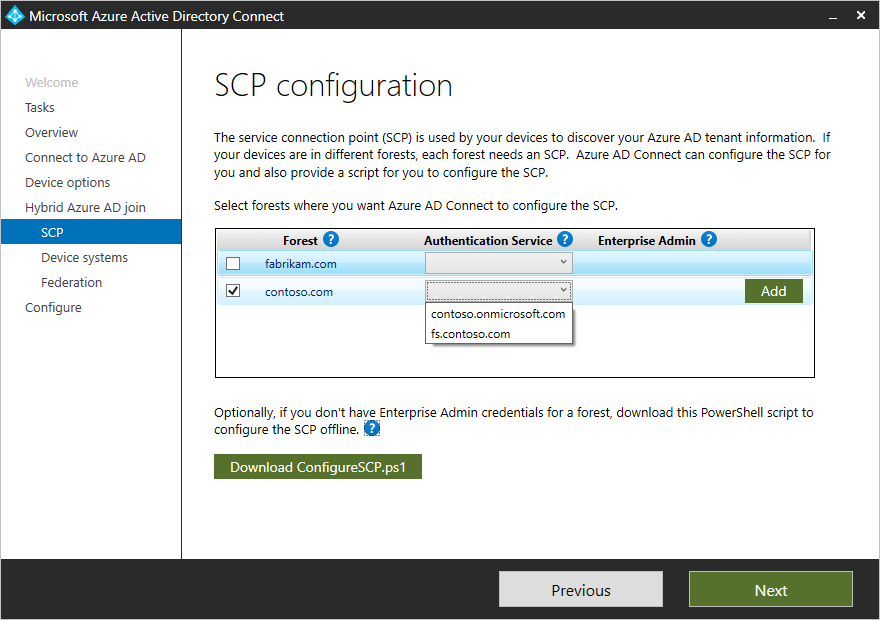

在 [SCP ] 頁面上,完成下列步驟,然後選取 [ 下一步]:

- 選取樹系。

- 選取驗證服務。 除非您的組織擁有獨佔 Windows 10 或更新的用戶端,而且您設定電腦/裝置同步,否則您必須選取 AD FS 伺服器 ,否則您的組織會使用無縫 SSO。

- 選取 [ 新增 ] 以輸入企業系統管理員認證。

在 [ 裝置操作系統] 頁面上,選取 Active Directory 環境中裝置所使用的作業系統,然後選取 [ 下一步]。

在 [ 同盟設定 ] 頁面上,輸入 AD FS 系統管理員的認證,然後選取 [ 下一步]。

在 [ 準備設定] 頁面上,選取 [ 設定]。

在 [設定完成] 頁面上,選取 [結束]。

同盟注意事項

使用 Windows 10 1803 或更新版本時,如果使用 AD FS 的同盟環境立即加入 Microsoft Entra 混合式聯結失敗,我們依賴 Microsoft Entra 連線 同步處理 Microsoft Entra 標識符中的計算機物件,以完成 Microsoft Entra 混合式聯結的裝置註冊。

其他案例

組織可以在完整推出之前,在其環境的子集上測試 Microsoft Entra 混合式聯結。 您可以在 Microsoft Entra 混合式聯結目標部署一文 中找到完成目標部署的步驟。 組織應該包含來自此試驗群組中不同角色和配置檔的使用者範例。 目標推出可協助您識別計劃在為整個組織啟用之前可能無法解決的任何問題。

某些組織可能無法使用 Microsoft Entra 連線 來設定 AD FS。 您可以在手動設定 Microsoft Entra 混合式聯結一文中找到手動設定宣告的步驟。

美國政府雲端 (包含 GCCHigh 和 DoD)

對於 Azure Government 中的組織,Microsoft Entra 混合式加入需要裝置從組織網路內部存取下列 Microsoft 資源:

https://enterpriseregistration.windows.netandhttps://enterpriseregistration.microsoftonline.ushttps://login.microsoftonline.ushttps://device.login.microsoftonline.ushttps://autologon.microsoft.us(如果您使用 或計劃使用無縫 SSO)

針對 Microsoft Entra 混合式聯結進行疑難解答

如果您在完成已加入網域的 Windows 裝置的 Microsoft Entra 混合式加入時遇到問題,請參閱:

- 使用 dsregcmd 命令對裝置進行疑難解答

- 針對 Windows 目前裝置的 Microsoft Entra 混合式聯結進行疑難解答

- 針對 Windows 舊版裝置的 Microsoft Entra 混合式聯結進行疑難解答

- 針對擱置的裝置狀態進行疑難解答