在 Privileged Identity Management 中設定 Azure 角色的安全性警示

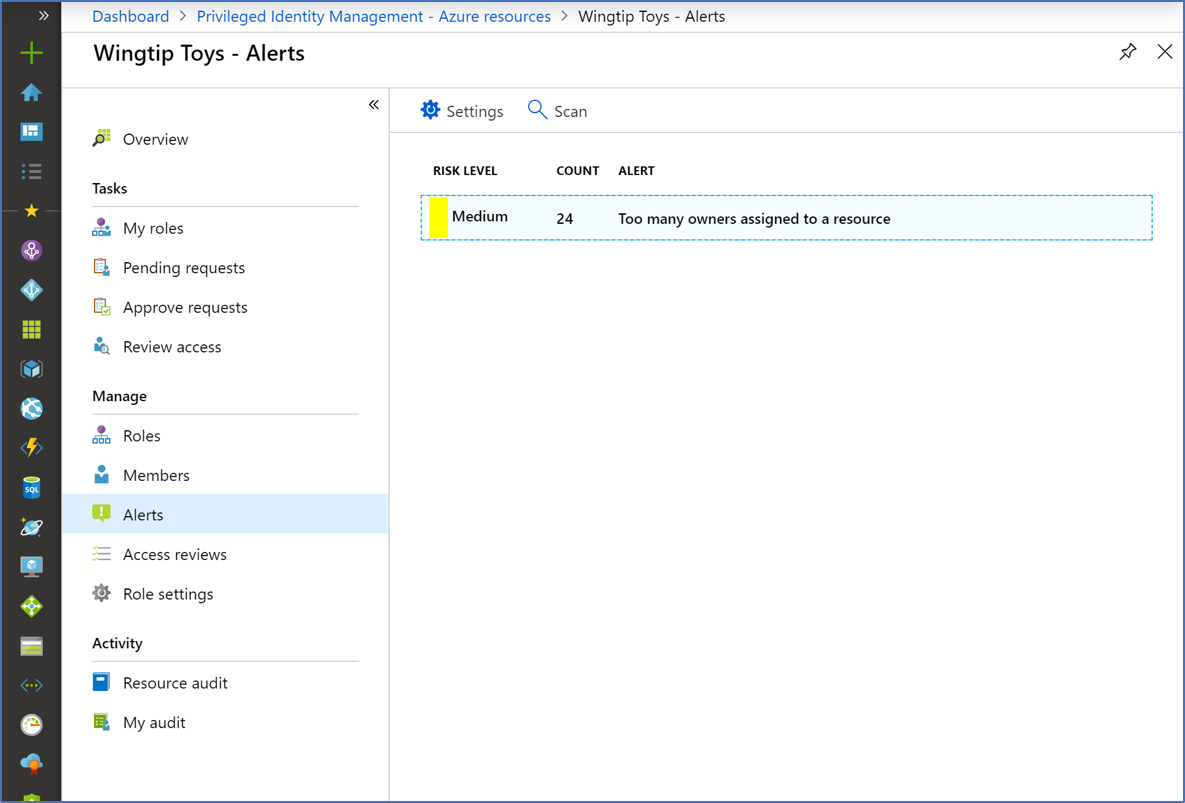

特殊許可權身分識別管理 (PIM) 會在 Microsoft Entra 標識碼中的組織中有可疑或不安全的活動時產生警示。 觸發警示時,會顯示在 [警示] 頁面上。

注意

Privileged Identity Management 中的一個事件可以產生電子郵件通知給多個收件者 – 被指派者、核准者或系統管理員。 每個事件傳送的通知數目上限為 1000。 如果收件者數目超過 1000,則只有前 1000 位收件者會收到電子郵件通知。 這不會防止其他被指派者、系統管理員或核准者在 Microsoft Entra ID 和 Privileged Identity Management 中使用其許可權。

檢閱警示

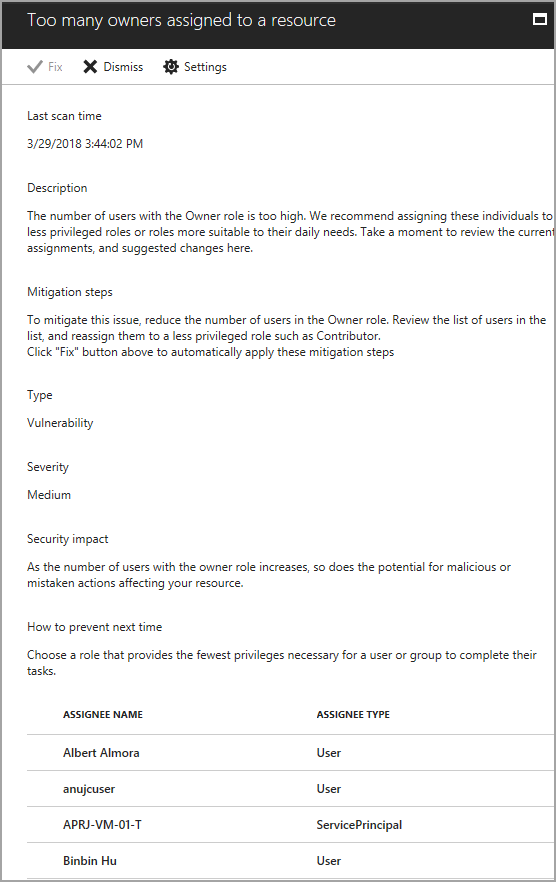

選取警示以查看報告,其中列出觸發警示的使用者或角色,以及補救指引。

警示

| 警示 | 嚴重性 | 觸發程序 | 建議 |

|---|---|---|---|

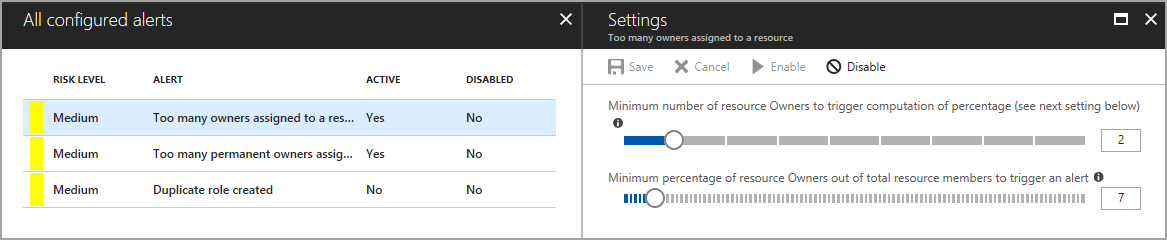

| 指派給資源的擁有者太多 | 中 | 太多使用者具有擁有者角色。 | 檢閱清單中的使用者,並將某些使用者重新指派給較不具特殊許可權的角色。 |

| 指派給資源的永久擁有者太多 | 中 | 太多使用者會永久指派給角色。 | 檢閱清單中的用戶,然後重新指派一些使用者,以要求啟用角色。 |

| 建立重複的角色 | 中 | 多個角色具有相同的準則。 | 只使用其中一個角色。 |

| 在 Privileged Identity Management 外部指派角色 | 高 | 角色會透過 Azure IAM 資源或 Azure Resource Manager API 直接管理。 | 檢閱清單中的使用者,並從 Privilege Identity Management 外部指派的特殊許可權角色中移除使用者。 |

注意

針對在 Privileged Identity Management 警示之外指派角色,您可能會遇到重複的通知。 這些重複專案主要可能與傳送通知的潛在即時網站事件有關。

嚴重性

- 高:由於違反原則,需要立即採取動作。

- 中:不需要立即採取動作,但會發出潛在的原則違規訊號。

- 低:不需要立即採取行動,但建議慣用的原則變更。

設定安全性警示設定

提示

本文中的步驟可能會根據您從開始的入口網站稍有不同。

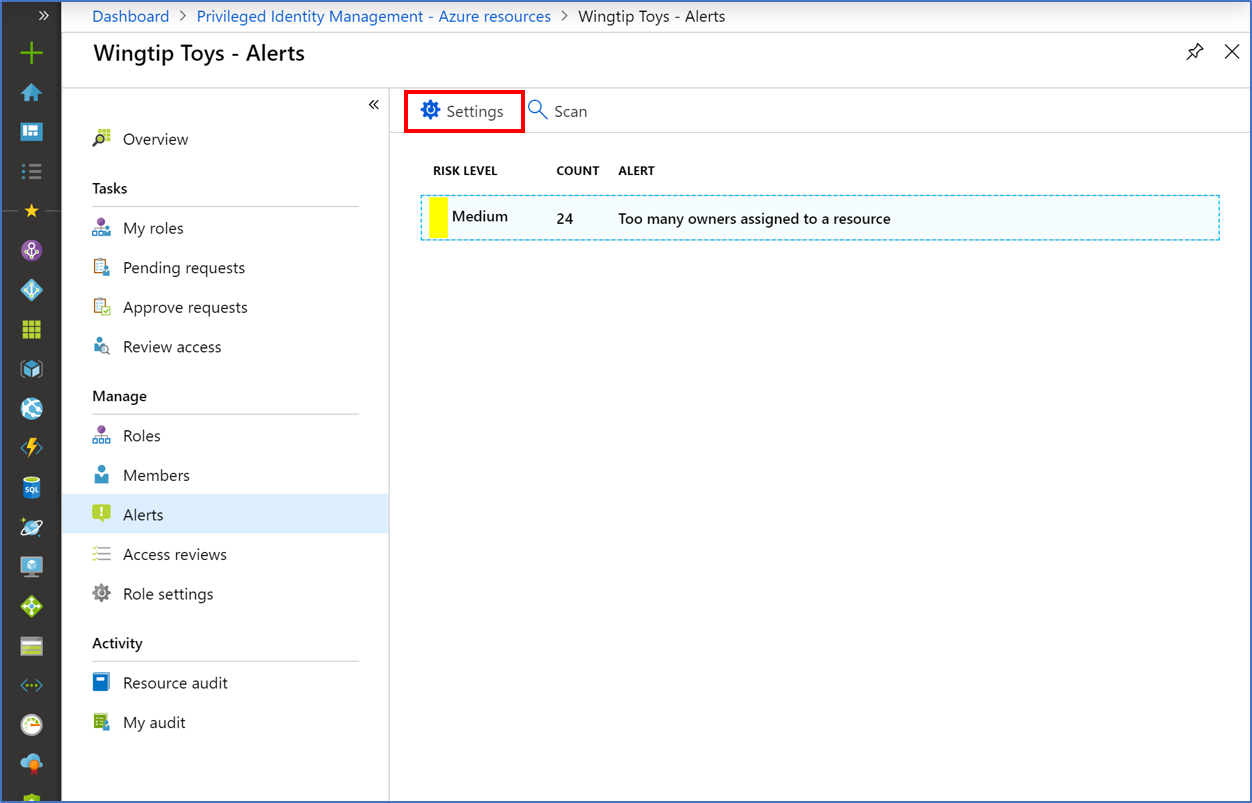

請遵循下列步驟,在 Privileged Identity Management 中設定 Azure 角色的安全性警示:

以至少具特殊許可權的角色管理員身分登入 Microsoft Entra 系統管理中心。

流覽至 [身分識別治理>Privileged Identity Management>Azure 資源] 選取您的訂>用帳戶警示>設定。 如需如何將 Privileged Identity Management 圖格新增至儀錶板的資訊,請參閱 開始使用 Privileged Identity Management。

自定義不同警示的設定,以使用您的環境和安全性目標。

注意

「角色在 Privileged Identity Management 之外指派」警示會針對針對針對 Azure 訂用帳戶建立的角色指派觸發,而且不會針對管理群組、資源群組或資源範圍的角色指派觸發。