為 Microsoft Entra 識別碼設定 Azure SQL 受控執行個體的 Windows 驗證

本文說明如何設定受控執行個體,以支援 Microsoft Entra ID (之前稱為 Azure Active Directory) 中主體的 Windows 驗證。 針對傳入的信任型驗證流程和新式互動式驗證流程,設定 Azure SQL 受控執行個體的步驟都相同。

注意

Microsoft Entra 標識符 先前稱為 Azure Active Directory (Azure AD)。

必要條件

若要為 Microsoft Entra 主體設定 Windows 驗證的受控執行個體,需要下列必要條件:

| 必要條件 | 描述 |

|---|---|

| Az.Sql PowerShell 模組 | 此 PowerShell 模組提供 Azure SQL 資源的管理 Cmdlet。 執行下列 PowerShell 命令來安裝此模組: Install-Module -Name Az.Sql |

| Microsoft Graph PowerShell 模組 | 本模組提供 Microsoft Entra 管理工作的管理 Cmdlet,例如使用者和服務主體管理。 執行下列 PowerShell 命令來安裝此模組: Install-Module –Name Microsoft.Graph |

| 受控執行個體 | 您可以建立新的受控執行個體,或使用現有的受控執行個體。 您必須在受控執行個體上啟用 Microsoft Entra 驗證。 |

設定 Azure SQL 受控執行個體的 Microsoft Entra 驗證

若要為 Microsoft Entra 主體啟用 Windows 驗證,需在每個受控執行個體上啟用系統指派的服務主體。 系統指派的服務主體可讓受控執行個體使用者使用 Kerberos 通訊協定進行驗證。 您也需要將管理員同意授與給每個服務主體。

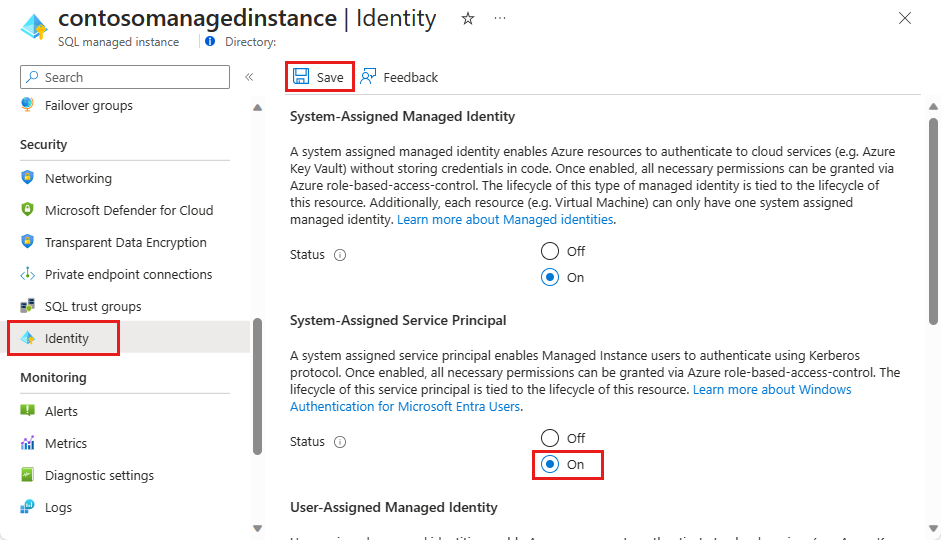

啟用系統指派的服務主體

如何為受控執行個體啟用系統指派的服務主體:

- 登入 Azure 入口網站。

- 瀏覽至受控執行個體

- 選取 [身分識別]。

- 將系統指派的服務主體設定為 [開啟]。

- 選取 [儲存]。

將管理員同意授與系統指派的服務主體

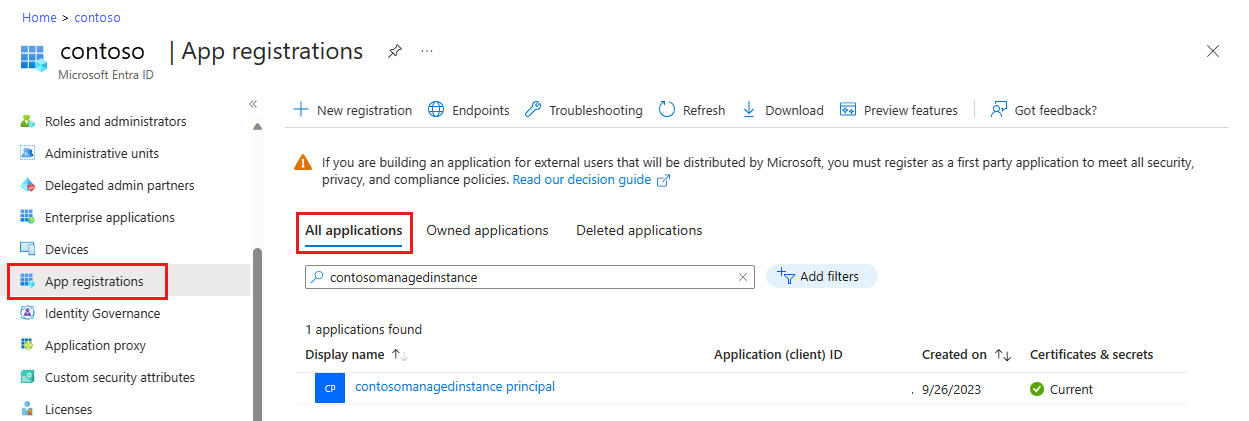

登入 Azure 入口網站。

開啟 Microsoft Entra ID。

選取 應用程式註冊。

選取顯示名稱與您的受控執行個體相符的應用程式。 名稱的格式:

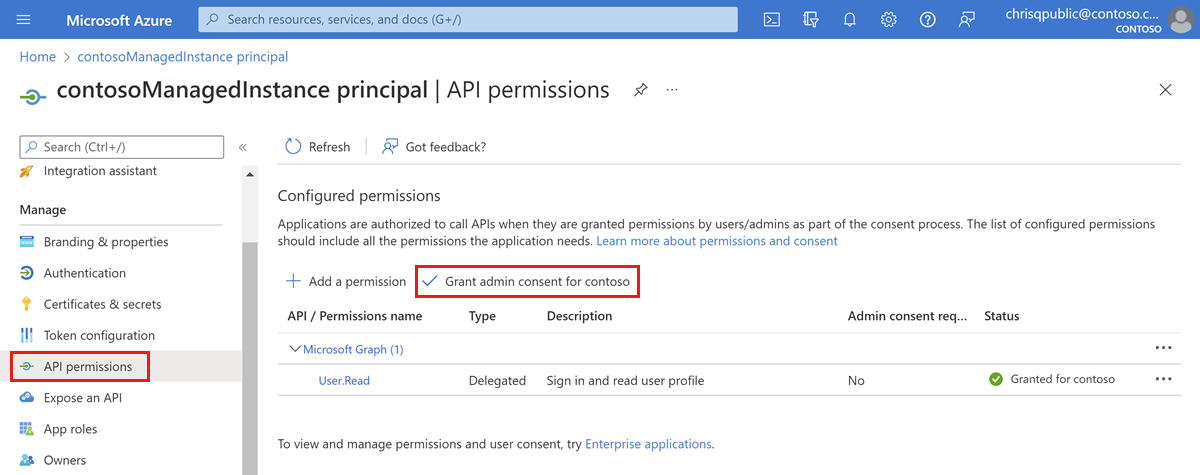

<managedinstancename> principal。選取 [API 權限]。

選取 [授與管理員同意]。

出現系統提示時,請選取 [是],以授與管理員同意確認。

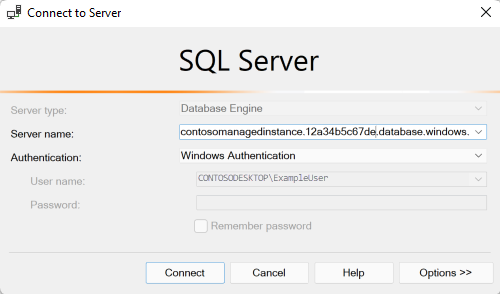

使用 Windows 驗證連線到受控執行個體

如果您已經實作傳入的信任型驗證流程或新式互動式驗證流程,視用戶端的版本而定,您現在可以測試使用 Windows 驗證連線到受控執行個體。

若要測試與 SQL Server Management Studio (SSMS) 的連線,請遵循快速入門:使用 SSMS 連線到 Azure SQL Database 或 Azure SQL 受控執行個體並進行查詢中的步驟。 選取 [Windows 驗證] 做為驗證類型。

下一步

深入了解在 Azure SQL 受控執行個體上為 Microsoft Entra 主體實作 Windows 驗證:

意見反應

即將登場:在 2024 年,我們將逐步淘汰 GitHub 問題作為內容的意見反應機制,並將它取代為新的意見反應系統。 如需詳細資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交並檢視相關的意見反應