連線 已啟用 Azure Arc 的伺服器至 Microsoft Sentinel

本文提供如何將已啟用 Azure Arc 的伺服器上線至 Microsoft Sentinel 的指引。 這可讓您開始收集安全性相關事件,並開始與其他數據源相互關聯。

下列程式會在您的 Azure 訂用帳戶上啟用和設定 Microsoft Sentinel。 此流程包括:

- 設定 Log Analytics 工作區,其中會匯總記錄和事件以進行分析和相互關聯。

- 在工作區上啟用 Microsoft Sentinel。

- 使用延伸模組管理功能將已啟用 Azure Arc 的伺服器上線至 Microsoft Sentinel,並 Azure 原則。

重要

本文中的程式假設您已部署在內部部署或其他雲端上執行的 VM 或伺服器,而且您已將它們連線至 Azure Arc。如果您尚未這麼做,下列資訊可協助您自動執行這項作業。

- GCP Ubuntu 實例

- GCP Windows 實例

- AWS Ubuntu EC2 實例

- AWS Amazon Linux 2 EC2 實例

- VMware vSphere Ubuntu VM

- VMware vSphere Windows Server VM

- Vagrant Ubuntu 方塊

- Vagrant Windows 方塊

必要條件

複製 Azure Arc Jumpstart 存放庫。

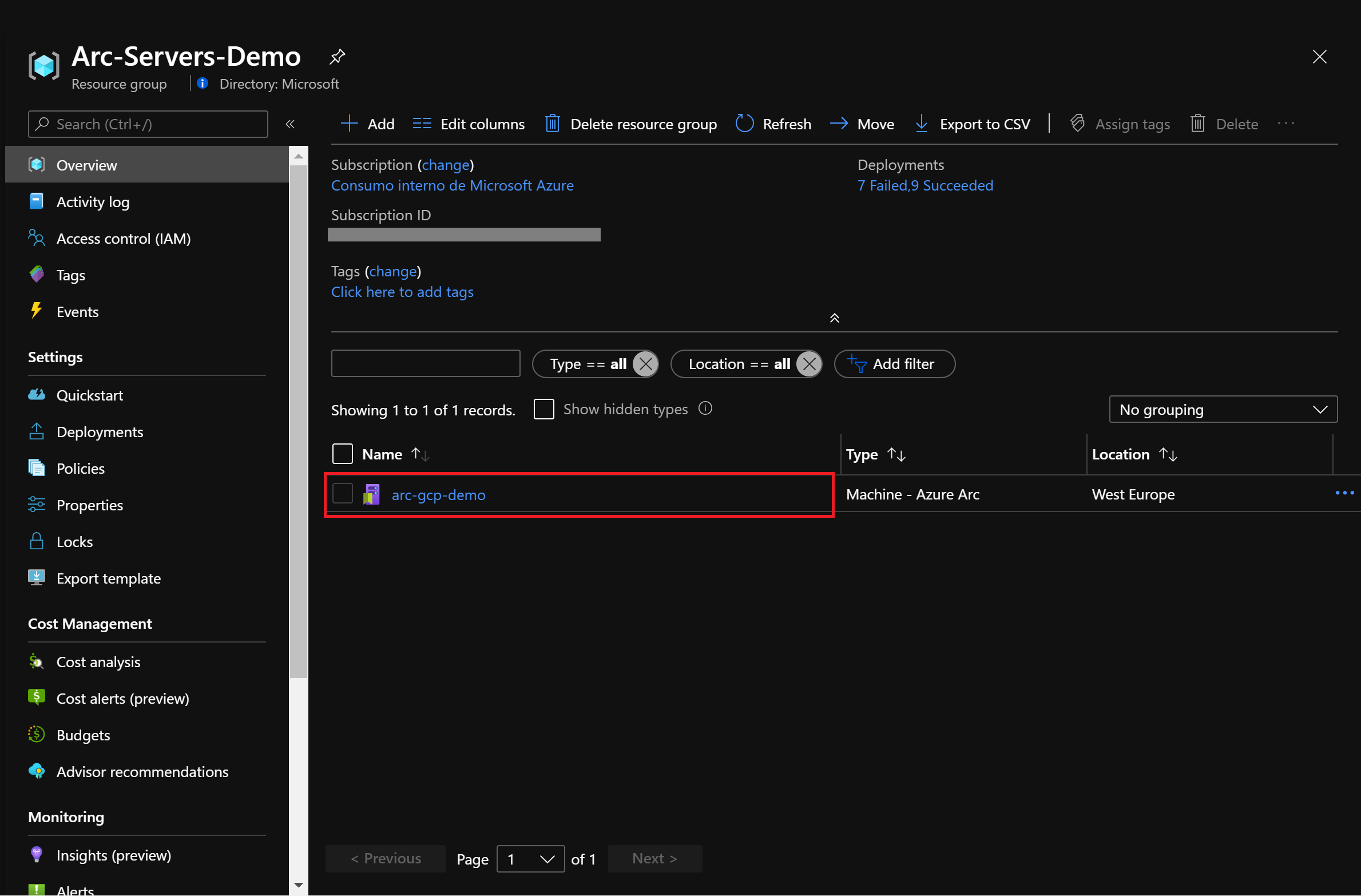

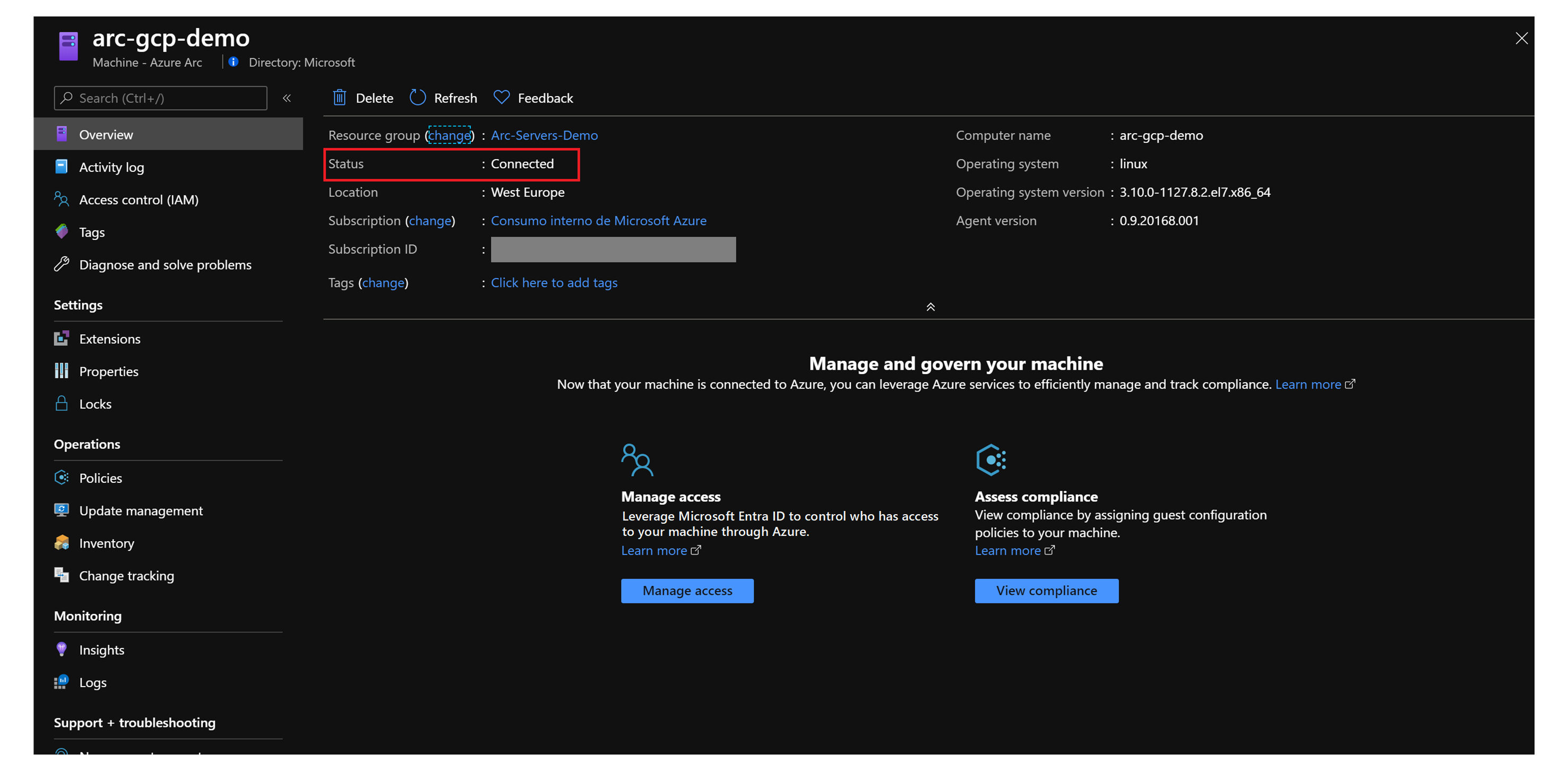

git clone https://github.com/microsoft/azure_arc如前所述,本指南從您已將 VM 或裸機伺服器部署至 Azure Arc 的位置開始。在此案例中,我們使用已連線到 Azure Arc 的 Google Cloud Platform (GCP) 實例,並顯示為 Azure 中的資源。 如下列螢幕快照所示:

安裝或更新 Azure CLI。 Azure CLI 應該執行 2.7 版或更新版本。 使用

az --version來檢查您目前的已安裝版本。建立 Azure 服務主體。

若要將 VM 或裸機伺服器連線至 Azure Arc,則需要指派參與者角色的 Azure 服務主體。 若要建立它,請登入您的 Azure 帳戶,然後執行下列命令。 或者,這也可以在 Azure Cloud Shell 中完成。

az login az account set -s <Your Subscription ID> az ad sp create-for-rbac -n "<Unique SP Name>" --role contributor --scopes "/subscriptions/<Your Subscription ID>"例如:

az ad sp create-for-rbac -n "http://AzureArcServers" --role contributor --scopes "/subscriptions/00000000-0000-0000-0000-000000000000"輸出應該看起來像這樣:

{ "appId": "XXXXXXXXXXXXXXXXXXXXXXXXXXXX", "displayName": "http://AzureArcServers", "password": "XXXXXXXXXXXXXXXXXXXXXXXXXXXX", "tenant": "XXXXXXXXXXXXXXXXXXXXXXXXXXXX" }

注意

強烈建議您將服務主體的範圍設定為特定的 Azure 訂用帳戶和資源群組。

上線至 Microsoft Sentinel

Microsoft Sentinel 會使用 Log Analytics 代理程式收集 Windows 和 Linux 伺服器的記錄檔,並將其轉送至 Microsoft Sentinel。 收集的數據會儲存在Log Analytics工作區中。 因為您無法使用 適用於雲端的 Microsoft Defender 自訂工作區所建立的預設工作區。 您可以在與 Microsoft Sentinel 相同的自定義工作區內 適用於雲端的 Defender 原始事件和警示。

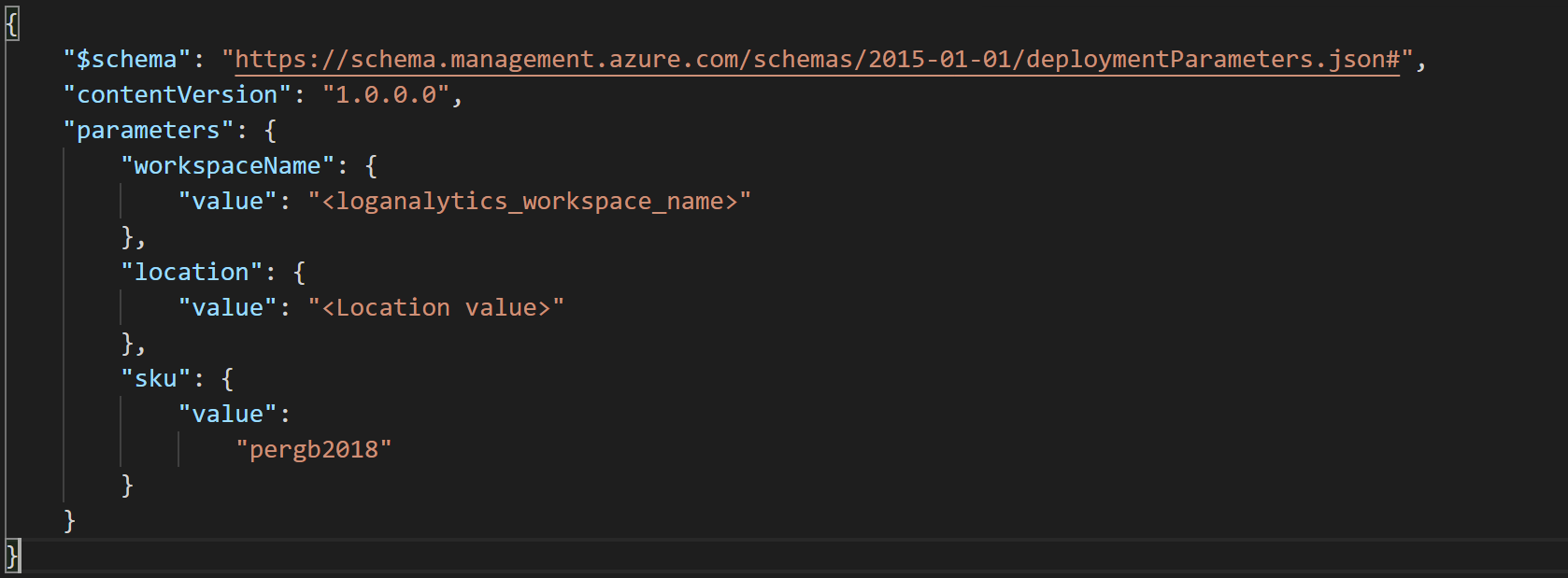

建立專用的Log Analytics工作區,並在頂端啟用 Microsoft Sentinel 解決方案。 使用此 Azure Resource Manager 範本 (ARM 範本) 來建立新的 Log Analytics 工作區、定義 Microsoft Sentinel 解決方案,併為工作區啟用它。 若要自動化部署,您可以編輯ARM樣本 參數檔案,為您的工作區提供名稱和位置。

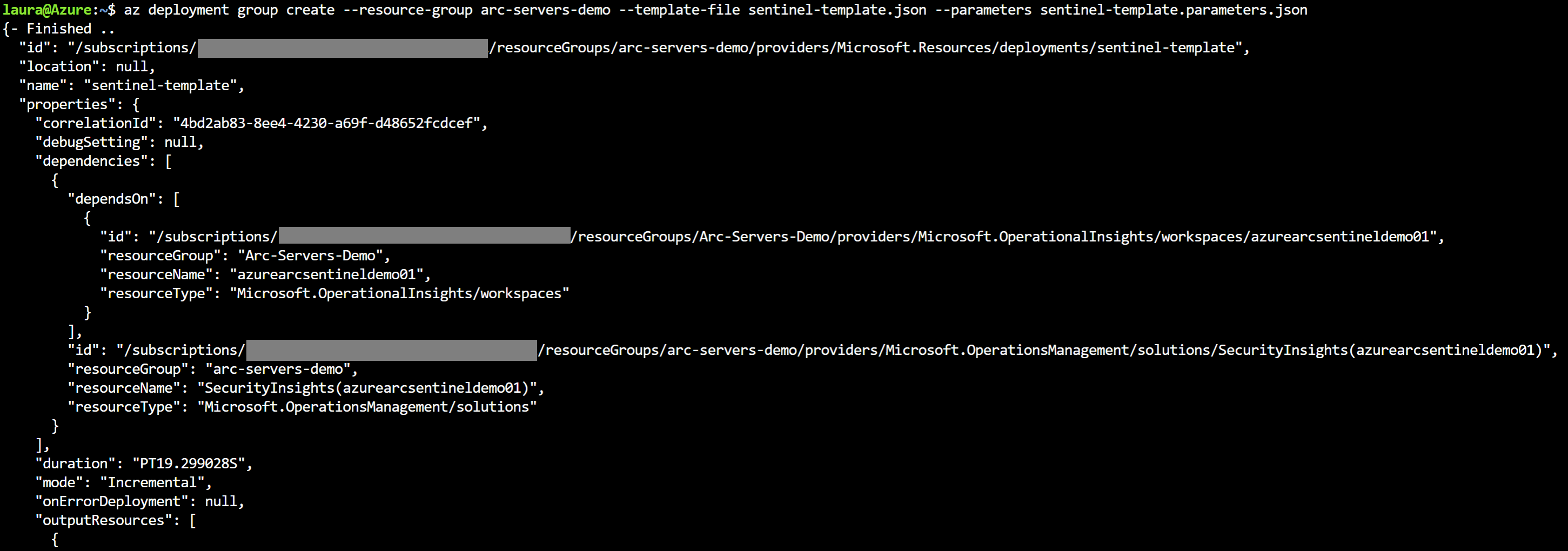

部署 ARM 範本。 流覽至 部署資料夾 ,然後執行下列命令。

az deployment group create --resource-group <Name of the Azure resource group> \

--template-file <The `sentinel-template.json` template file location> \

--parameters <The `sentinel-template.parameters.json` template file location>

例如:

將已啟用 Azure Arc 的 VM 上線至 Microsoft Sentinel

將 Microsoft Sentinel 部署至 Log Analytics 工作區之後,您必須將數據源連線到該工作區。

安全性產品生態系統中有適用於 Microsoft 服務 和第三方解決方案的連接器。 您也可以使用 Common Event Format (CEF)、syslog 或 REST API,將數據源與 Microsoft Sentinel 連線。

針對伺服器和 VM,您可以安裝 Log Analytics 代理程式 (MMA) 代理程式或收集記錄並將其傳送至 Microsoft Sentinel 的 Microsoft Sentinel 代理程式。 您可以使用 Azure Arc 以多種方式部署代理程式:

延伸模組管理:已啟用 Azure Arc 的伺服器此功能可讓您將 MMA 代理程式 VM 擴充功能部署到非 Azure Windows 或 Linux VM。 您可以使用 Azure 入口網站、Azure CLI、ARM 範本和 PowerShell 腳本來管理已啟用 Azure Arc 的伺服器擴充功能部署。

Azure 原則:您可以指派原則來稽核已啟用 Azure Arc 的伺服器是否已安裝 MMA 代理程式。 如果未安裝代理程式,您可以使用擴充功能,使用補救工作自動將它部署至 VM,這是與 Azure VM 相比較的註冊體驗。

清除您的環境

完成下列步驟以清除您的環境。

使用下列每個指南中的卸除指示,從每個環境移除虛擬機。

在 Azure CLI 中執行下列腳本,以移除 Log Analytics 工作區。 提供您在建立 Log Analytics 工作區時所使用的工作區名稱。

az monitor log-analytics workspace delete --resource-group <Name of the Azure resource group> --workspace-name <Log Analytics Workspace Name> --yes

意見反應

即將登場:在 2024 年,我們將逐步淘汰 GitHub 問題作為內容的意見反應機制,並將它取代為新的意見反應系統。 如需詳細資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交並檢視相關的意見反應