企業復原能力

組織無法擁有完美無缺的安全性,但能讓組織擁有受到安全性攻擊後的復原能力。 就像我們無法迴避現實世界中所有的健康和安全風險一樣,我們所操作的資料和資訊系統也不是 100% 安全,無法避免的所有攻擊。

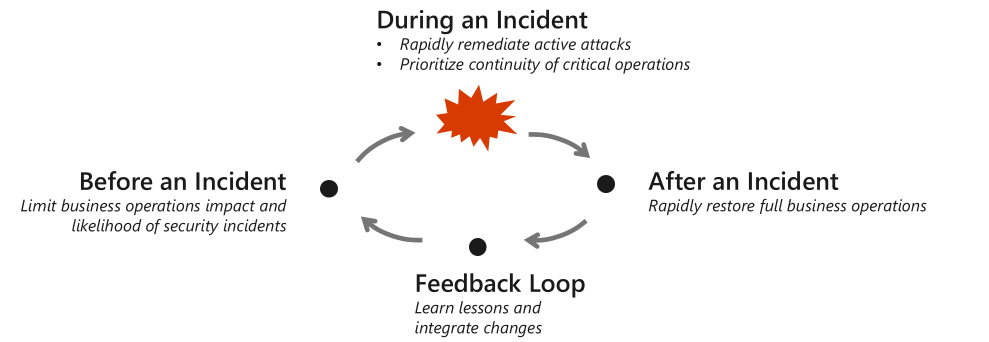

將投入安全性的心力著重於提高商務營運在面對安全性事件時的復原能力。 這些投入能降低風險,並持續改善安全性狀態和您回應事件的能力。

復原能力需要假想缺口的實際觀點。 復原能力需要在整個安全性風險的生命週期持續進行投資。

安全性事件之前:持續改善安全性狀態和組織的回應事件能力。 持續改善安全性狀態有助於限縮您商務營運和資產發生安全性事件的可能性和潛在影響。 安全性專業領域涵蓋了許多技術,但這些技術都是設計來提高攻擊成本的。 因為您已讓攻擊者的舊技術無效,攻擊者就得開發和嘗試新技術。 這些技術會提升攻擊者的成本、造成衝突,拖慢攻擊者的步調並限縮其成果。

安全性事件期間:在事件中,即使已遭到降級、減慢,或只剩重要系統能夠運作,商務營運仍須繼續進行。 受到攻擊的期間,醫院必須繼續照顧患者、貨船必須載貨,飛機必須繼續安全地飛行。 安全性事件期間,有兩個優先事項:

- 保護重要作業:如果受到威脅,所有心力應重點投注於保護和維持重要商務營運,比維持其他功能更優先。

- 避免進一步的損害:安全性作業的預設優先順序是先探索攻擊者存取權的範圍,然後迅速從環境中將存取權收回。 這項收回可防止攻擊者造成進一步的損害,包括報復程序。

在安全性事件之後:如果商務營運在受攻擊期間遭到損害,必須立即開始進行修復,完整還原商務營運。 即使得在無法找回遺失資料的情況下還原商務營運 (例如受到勒索軟體攻擊或 遭到 NotPetya 之類的破壞性攻擊),這些修復也適用。

意見反應迴圈: 攻擊者會重複自己的程序,或重複其他攻擊者發現有效的程序。 攻擊者會從攻擊您組織的過程中學習,因此您也必須持續從他們的攻擊中學習。 著重採用之前試過、經證實且可用的技術。 然後確定您能夠封鎖、偵測、快速回應攻擊,並在受攻擊後復原。 您的投入會提高攻擊您組織的成本,並防止或減緩未來的攻擊。

觀看下列影片,以瞭解如何建置和維護企業對安全性攻擊的復原能力。

復原能力目標

安全性復原著重於支援您企業的復原能力。

- 讓您的企業能夠快速創新,並適應不斷變化的商業環境。 進行商務創新和技術採用時,我們應該歡迎,不過永遠要尋求安全的方式,以確保安全性。 您的組織便能適應商業環境中非預期的變更,例如在新型冠狀病毒 (COVID-19) 期間突然轉變成在家工作。

- 對於對商務營運進行主動攻擊之前、期間和之後造成的中斷,限制其影響和可能性。

安全性復原能力與假想缺口

良好的安全性從假想缺口或假設入侵開始。 瞭解資訊技術 (IT) 系統會透過開放式網際網路運作,而罪犯會不斷地攻擊和入侵組織。 這項假設是零信任的主要原則,可驅動良好實際的安全性行為。 零信任讓您的組織做好準備以防止攻擊、限制攻擊的損害,並快速復原。

注意

假想缺口準則不會假設每個入侵都是可報告給管理者的事件。 此原則會假設某些層級的安全性防禦已遭到突破或入侵。 然後,此原則會將焦點放在透過改善安全性狀態和回應程序來讓組織更具復原能力。

假設入侵應可對貴組織的人員、程序和技術驅動變更。 教育、練習和其他事件準備的活動都是很好的範例。 如需詳細資訊,請參閱事件準備。

與傳統安全性思維相比,假設入侵是一大轉變。 此思維假設組織能夠建立由安全界限保護的網路,完全安全,且會將全部有價值的商務活動限制在該網路上。 此策略的項目可在具復原性的企業中提供價值。 但此假設中完全安全的網路不存在於現實世界,現實世界中存在行動工作、不斷發展的商業模型、技術平台和安全性威脅。

若要有復原能力,商務專案關係人、IT 專業人員、領導人和安全性專業人員之間需有的緊密合作關係。

後續步驟

安全方法論中的安全性專業領域與提高安全性事件復原能力的目標一致。 如需詳細資訊,請參閱

意見反應

即將登場:在 2024 年,我們將逐步淘汰 GitHub 問題作為內容的意見反應機制,並將它取代為新的意見反應系統。 如需詳細資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交並檢視相關的意見反應