Azure 資訊保護 (AIP) 標籤、分類和保護

注意

您要尋找 Microsoft Purview 資訊保護,前身為 Microsoft 資訊保護 (MIP)?

Azure 資訊保護 載入宏已淘汰,並以 Microsoft 365 應用程式和服務內建的標籤取代。 深入瞭解其他 Azure 資訊保護元件的支持狀態。

新的 Microsoft 資訊保護 用戶端(不含載入宏)目前處於預覽狀態,並排程正式運作。

Azure 資訊保護 (AIP) 是雲端式解決方案,可讓組織套用標籤來分類和保護檔和電子郵件。

例如,您的系統管理員可能會使用偵測敏感數據的規則來設定標籤,例如信用卡資訊。 在此情況下,任何將信用卡資訊儲存在 Word 檔案中的使用者,可能會看到檔頂端的工具提示,並建議針對此案例套用相關標籤。

- 追蹤及控制 您的內容使用方式

- 分析數據流 以深入瞭解您的業務 - 偵測有風險的行為 並採取更正措施

- 追蹤檔存取 ,並防止數據外泄或誤用

- 還有更多...

標籤如何使用 AIP 套用分類

使用 AIP 標記您的內容包括:

- 不論數據的儲存位置或與其共用者,都可以偵測到的分類 。

- 視覺標記,例如頁首、頁尾或浮浮水印。

- 元數據,會以純文本新增至檔案和電子郵件標頭。 純文本元數據可確保其他服務可以識別分類並採取適當的動作

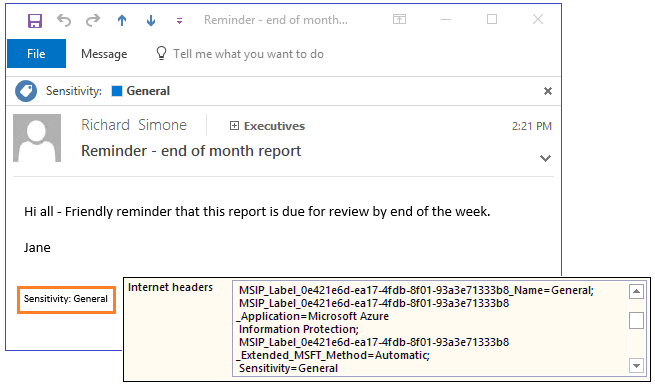

例如,在下圖中,標籤已將電子郵件訊息分類為 [一般]:

在此範例中,標籤也會:

- 已將敏感度頁尾 :一般 新增至電子郵件訊息。 此頁尾是所有收件者的視覺指標,其適用於不應在組織外部傳送的一般商務數據。

- 電子郵件標頭中的內嵌元數據。 標頭數據可讓電子郵件服務檢查標籤,並理論上建立稽核專案,或防止其傳送到組織外部。

系統管理員可以使用規則和條件、手動由使用者套用標籤,或使用系統管理員定義向使用者顯示的建議的組合來自動套用標籤。

AIP 如何保護您的數據

Azure 資訊保護 會使用 Azure Rights Management Service (Azure RMS) 來保護您的數據。

Azure RMS 與其他 Microsoft 雲端服務和應用程式整合,例如 Office 365 和 Microsoft Entra ID,也可以與您自己的或第三方應用程式和資訊保護解決方案搭配使用。 Azure RMS 適用於內部部署和雲端解決方案。

Azure RMS 使用加密、身分識別和授權原則。 與 AIP 標籤類似,無論檔或電子郵件的位置為何,使用 Azure RMS 套用的保護都會與文件和電子郵件一起保留,以確保即使內容與其他人員共用,您仍能控制內容。

保護設定可以是:

標籤設定的一部分,讓使用者只要套用標籤即可分類和保護檔和電子郵件。

由支持保護但不支援標籤的應用程式和服務自行使用。

對於僅支持保護的應用程式和服務,保護設定會當做 Rights Management 範本使用。

例如,您可能想要設定報表或銷售預測電子錶格,以便只有組織中的人員才能存取報表或銷售預測電子表格。 在此情況下,您會套用保護設定來控制該檔是否可以編輯、將其限製為唯讀,或防止列印檔。

電子郵件可以有類似的保護設定,以防止他們轉寄或使用 [全部回復] 選項。

Rights Management 範本

一旦啟用 Azure Rights Management 服務,您就可以使用兩個默認版權管理範本來限制組織內使用者的數據存取。 立即使用這些範本,或設定您自己的保護設定,以在新範本中套用更嚴格的控件。

Rights Management 範本可以搭配任何支援 Azure Rights Management 的應用程式或服務使用。

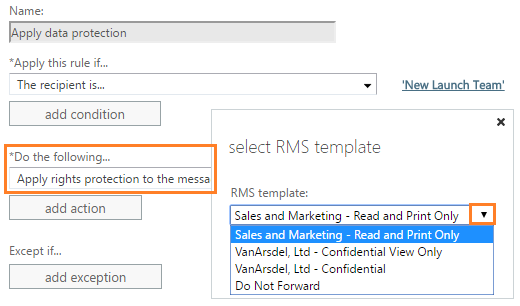

下圖顯示 Exchange 系統管理中心的範例,您可以在其中設定 Exchange Online 郵件流程規則以使用 RMS 範本:

注意

建立包含保護設定的 AIP 標籤也會建立對應的 Rights Management 範本,以便與標籤開使用。

如需詳細資訊,請參閱 什麼是 Azure Rights Management?

檔和電子郵件的AIP和使用者整合

AIP 用戶端會安裝 資訊保護 列來 Office 應用程式 數據列,並讓使用者整合 AIP 與其文件和電子郵件。

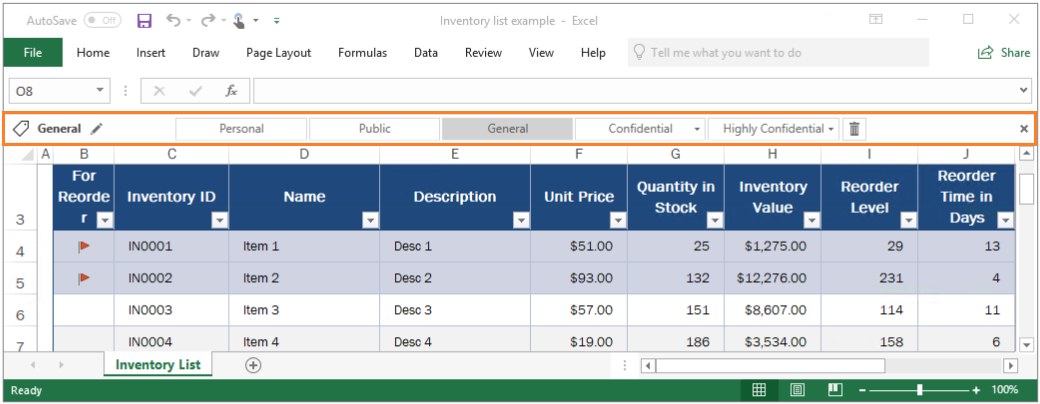

例如,在 Excel 中:

雖然標籤可以自動套用至文件和電子郵件、移除使用者的猜測或符合組織的原則,但 資訊保護 列可讓使用者自行選取標籤並套用分類。

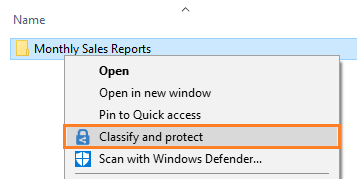

此外,AIP 用戶端可讓使用者使用 Windows 檔案總管 的右鍵功能表,一次分類及保護其他文件類型或多個檔案。 例如:

[分類和保護] 功能表選項的運作方式與 Office 應用程式 數據列中的 資訊保護 列類似,讓使用者能夠選取標籤或設定自定義許可權。

提示

Power 使用者或系統管理員可能會發現 PowerShell 命令對於管理及設定多個檔案的分類和保護更有效率。 相關的 PowerShell 命令 隨附於用戶端,也可以個別安裝。

用戶和系統管理員可以使用文件追蹤網站來監視受保護的檔、監看誰存取它們,以及何時存取。 如果他們懷疑誤用,也可以撤銷這些檔的存取權。 例如:

![]()

電子郵件的其他整合

搭配 Exchange Online 使用 AIP 可提供將受保護電子郵件傳送給任何使用者的額外優點,並保證他們可以在任何裝置上讀取它。

例如,您可能需要將敏感性資訊傳送至使用 Gmail、Hotmail 或 Microsoft 帳戶的個人電子郵件位址,或傳送給 Office 365 或 Microsoft Entra 識別符中沒有帳戶的使用者。 這些電子郵件應該在待用和傳輸中加密,而且只能由原始收件者讀取。

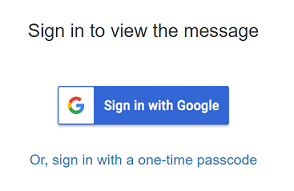

此案例需要 Office 365 郵件加密功能。 如果收件者無法在其內建電子郵件客戶端中開啟受保護的電子郵件,他們可以使用一次性密碼在瀏覽器中讀取敏感性資訊。

例如,Gmail 使用者可能會在他們收到的電子郵件訊息中看到下列提示:

對於傳送電子郵件的使用者,所需的動作與將受保護的電子郵件傳送給自己組織中的使用者相同。 例如,選取 AIP 用戶端可以新增至 Outlook 功能區的 [不要轉寄 ] 按鈕。

或者,[不要轉寄] 功能可以整合到標籤中,使用者可以選取將分類和保護套用至該電子郵件。 例如:

![選取針對 [不要轉寄] 設定的標籤](media/recipients-only-label2.png)

管理員 istrators 也可以藉由設定套用許可權保護的郵件流程規則,自動為使用者提供保護。

附加至這些電子郵件的任何 Office 檔也會自動受到保護。

掃描現有內容以分類和保護

在理想情況下,您會在文件與電子郵件建立時加上標籤。 不過,您可能有許多現有的文件、儲存在內部部署或雲端中,而且想要分類和保護這些檔。

使用下列其中一種方法來分類及保護現有的內容:

內部部署記憶體:使用 Azure 資訊保護 掃描器來探索、分類和保護網路共用和 Microsoft SharePoint Server 網站和文檔庫上的檔。

掃描器會在 Windows Server 上以服務的形式執行,並使用相同的原則規則來偵測敏感性資訊,並將特定標籤套用至檔。

或者,使用掃描器將默認標籤套用至數據存放庫中的所有檔,而不檢查檔案內容。 僅使用報告模式中的掃描器來探索您可能不知道的敏感性資訊。

雲端數據儲存區:使用 適用於雲端的 Microsoft Defender Apps 將標籤套用至 Box、SharePoint 和 OneDrive 中的檔。 如需教學課程,請參閱自動套用 Azure 資訊保護 分類標籤

下一步

使用我們的快速入門和教學課程,設定並查看 Azure 資訊保護:

- 快速入門:部署統一卷標用戶端

- 教學課程:安裝 Azure 資訊保護 (AIP) 統一卷標掃描器

- 教學課程:使用 Azure 資訊保護 (AIP) 掃描器尋找您的敏感性內容

- 教學課程:使用 Azure 資訊保護 防止 Outlook 中的過度共用 (AIP)

如果您已準備好為組織部署此服務,請前往 操作指南。

意見反應

即將登場:在 2024 年,我們將逐步淘汰 GitHub 問題作為內容的意見反應機制,並將它取代為新的意見反應系統。 如需詳細資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交並檢視相關的意見反應