在 Azure 檔案儲存體上啟用混合式身分識別的 Microsoft Entra Kerberos 驗證

本文重點介紹啟用及設定 Microsoft Entra ID (先前稱為 Azure AD) 來驗證混合式使用者身分識別,這是同步至 Microsoft Entra ID 的內部部署 AD DS 身分識別。 目前不支援僅限雲端的身分識別。

此設定可讓混合式使用者使用 Kerberos 驗證存取 Azure 檔案共用,並使用 Microsoft Entra ID 核發必要的 Kerberos 票證,以使用 SMB 通訊協定存取檔案共用。 這表示您的終端使用者可以透過網際網路存取 Azure 檔案共用,而不需要從已加入 Microsoft Entra 混合式和已加入 Microsoft Entra 的用戶端,對網域控制站進行不受限制的網路連線。 不過,為使用者或群組設定 Windows 存取控制清單 (ACL)/目錄和檔案層級權限,需要能夠不受限制網路連線至內部部署網域控制站。

如需支援選項和考量的詳細資訊,請參閱適用於 SMB 存取的 Azure 檔案儲存體身分識別型驗證選項概觀。 如需詳細資訊,請參閱此深入探討。

重要

您僅能使用一個 AD 方法來進行身分識別型的驗證和 Azure 檔案儲存體。 如果混合式身分識別的 Microsoft Entra Kerberos 驗證不符合您的需求,您或許可以改用內部部署的 Active Directory Domain Service (AD DS) 或 Microsoft Entra Domain Services。 每種方法的組態步驟和支援的案例都不同。

適用於

| 檔案共用類型 | SMB | NFS |

|---|---|---|

| 標準檔案共用 (GPv2)、LRS/ZRS | ||

| 標準檔案共用 (GPv2)、GRS/GZRS | ||

| 進階檔案共用 (FileStorage)、LRS/ZRS |

必要條件

為 Azure 檔案共用啟用透過 SMB 進行 Microsoft Entra Kerberos 驗證之前,請確定您已完成下列必要條件。

注意

您的 Azure 儲存體帳戶無法同時使用 Microsoft Entra ID 和第二種方法 (例如 AD DS 或 Microsoft Entra Domain Services) 進行驗證。 如果您已經為儲存體帳戶選擇另一種 AD 方法,您必須先將其停用,才能啟用 Microsoft Entra Kerberos。

適用於混合式身分識別的 Microsoft Entra Kerberos 功能僅適用於下列作業系統:

- Windows 11 企業版/專業版的單一或多重工作階段。

- Windows 10 企業版/專業版的單一或多重工作階段,版本 2004 或更新版本,且已安裝最新累計更新,尤其是適用於 Windows 10 的 KB5007253 - 2021-11 累計更新預覽。

- Windows Server 版本 2022,且已安裝最新累計更新,尤其是 適用於 Microsoft Server 作業系統版本 21H2 的 KB5007254 - 2021-11 累計更新預覽。

若要了解如何建立和設定 Windows VM,並使用以 Microsoft Entra ID 為基礎的驗證登入,請參閱使用 Microsoft Entra ID 登入 Azure 中的 Windows 虛擬機器。

用戶端必須是已加入 Microsoft Entra 或已加入 Microsoft Entra 混合式。 Microsoft Entra Kerberos 不支援已加入 Microsoft Entra Domain Services 或僅已加入 AD 的用戶端。

這項功能目前不支援您獨自在 Microsoft Entra ID 中建立和管理的使用者帳戶。 使用者戶帳戶必須是混合式使用者身分識別,這表示您也會需要 AD DS,以及 Microsoft Entra Connect 或 Microsoft Entra Connect 雲端同步。您必須在 Active Directory 中建立這些帳戶,然後將這些帳戶同步至 Microsoft Entra ID。 若要將 Azure 檔案共用的 Azure 角色型存取控制 (RBAC) 權限指派給使用者群組,您必須在 Active Directory 中建立群組,然後將群組同步至 Microsoft Entra ID。

您必須在代表儲存體帳戶的 Microsoft Entra 應用程式上停用多重要素驗證 (MFA)。

使用 Microsoft Entra Kerberos 時,Kerberos 票證加密一律為 AES-256。 不過,您可以設定最符合需求的 SMB 通道加密。

區域可用性

Azure 公用、Azure US Gov 和 Azure China 21Vianet 雲端 均支援此功能。

為混合式使用者帳戶啟用 Microsoft Entra Kerberos 驗證

您可以使用 Azure 入口網站、PowerShell 或 Azure CLI,在混合式使用者帳戶的 Azure 檔案儲存體上啟用 Microsoft Entra Kerberos 驗證。

若要使用 Azure 入口網站來啟用 Microsoft Entra 驗證,請遵循下列步驟。

登入 Azure 入口網站,然後選取您想要啟用 Microsoft Entra Kerberos 驗證的儲存體帳戶。

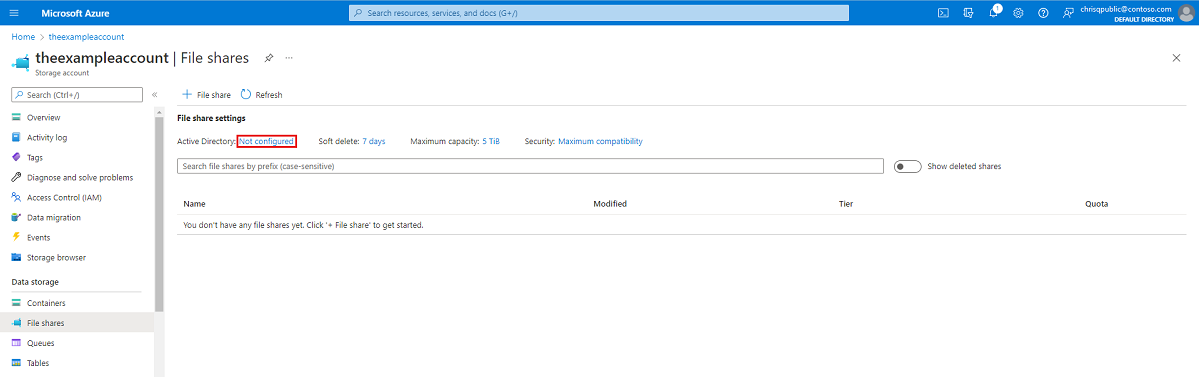

在 [資料儲存體] 下,選取 [檔案共用]。

選取 [Active Directory] 旁的設定狀態 (例如 [未設定])。

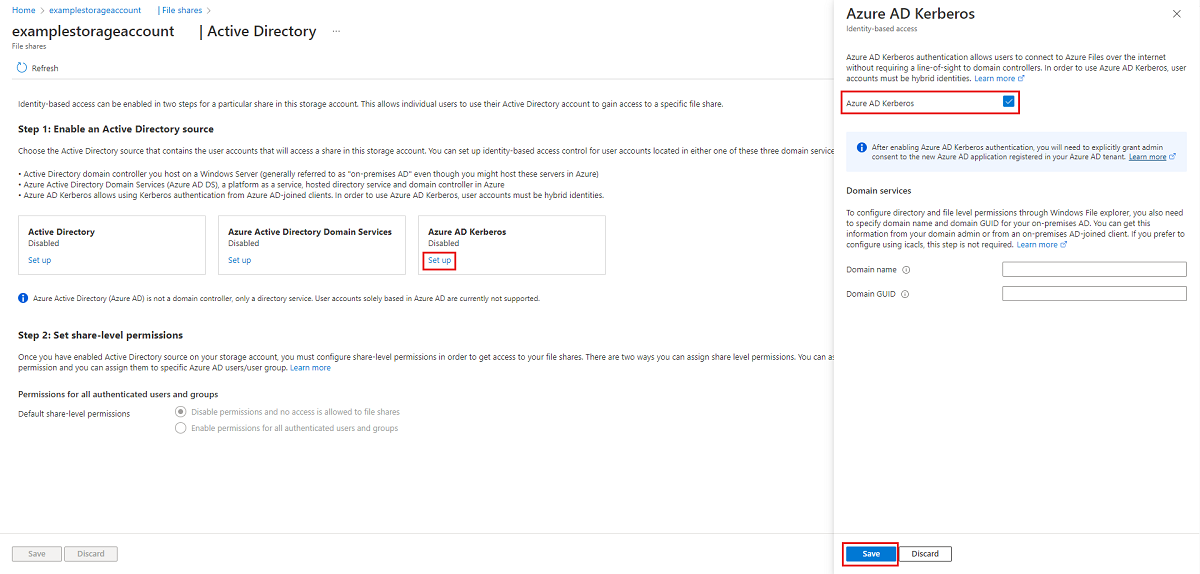

在 [Microsoft Entra Kerberos]底下,選取 [設定]。

選取 [Microsoft Entra Kerberos] 核取方塊。

選擇性: 如果您想要透過 Windows 檔案總管設定目錄和檔案層級權限,則需要指定內部部署 AD 的網域名稱和網域 GUID。 您可以向網域管理員取得此資訊,或從已加入內部部署 AD 的用戶端執行下列的 Active Directory PowerShell cmdlet 來取得:

Get-ADDomain。 您的網域名稱應會列於DNSRoot底下的輸出中,而您的網域 GUID 應會列於ObjectGUID底下。 如果您偏好使用 icacls 來設定目錄和檔案層級權限,您可以略過此步驟。 不過,如果您想要使用 icacls,用戶端將需要不受限制的網路連線至內部部署 AD。選取 [儲存]。

警告

如果您先前已透過手動有限預覽步驟啟用 Microsoft Entra Kerberos 驗證,在 Azure 檔案儲存體上針對已聯結 Azure AD 的 VM 儲存 FSLogix 設定檔,則儲存體帳戶服務主體的密碼會設定為每六個月到期一次。 密碼到期之後,使用者將無法取得檔案共用的 Kerberos 票證。 若要減輕此問題,請參閱為混合式使用者啟用 Microsoft Entra Kerberos 驗證時的潛在錯誤底下的「錯誤 - Microsoft Entra ID 中的服務主體密碼已過期」。

授與管理員同意新的服務主體

啟用 Microsoft Entra Kerberos 驗證之後,您將需要明確授與管理員同意 Microsoft Entra 租用戶中所註冊的新 Microsoft Entra 應用程式。 此服務主體會自動產生,且不會用於檔案共用的授權,因此請勿對此處列出之外的服務主體進行任何編輯。 如果您這樣做,您可能會收到錯誤。

您可以遵循下列步驟,從 Azure 入口網站設定 API 權限:

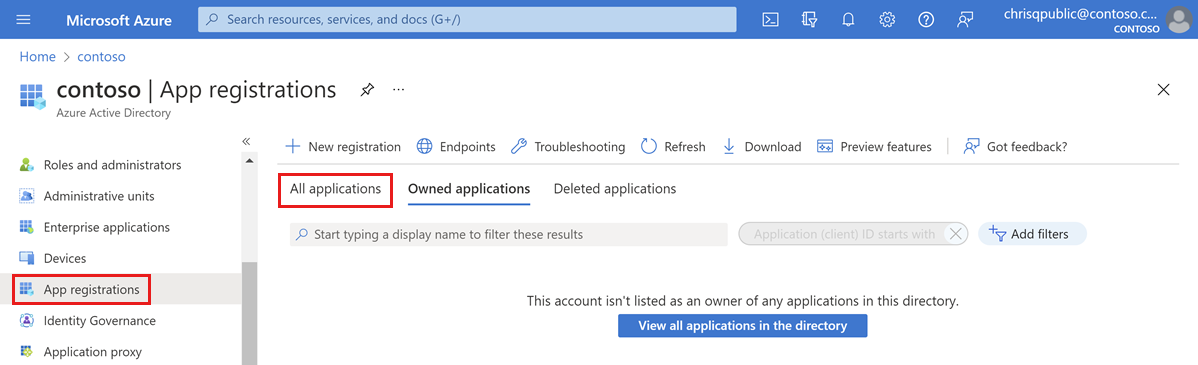

開啟 Microsoft Entra ID。

在左窗格上,選取 [應用程式註冊]。

選取 [所有應用程式]。

選取名稱符合 [Storage Account]

<your-storage-account-name>.file.core.windows.net 的應用程式。在左窗格中選取 [API 權限]。

選取針對 [目錄名稱] 授與管理員同意,以同意對目錄中所有帳戶授與三個要求的 API 權限 (openid、profile 和 User.Read)。

選取 是 確認。

重要

如果您使用 Microsoft Entra Kerberos 驗證透過私人端點/私人連結連線至儲存體帳戶,您也必須將私人連結 FQDN 新增至儲存體帳戶的 Microsoft Entra 應用程式。 如需指示,請參閱我們疑難排解指南中的說明。

在儲存體帳戶上停用多重要素驗證

Microsoft Entra Kerberos 不支援使用 MFA 來存取使用 Microsoft Entra Kerberos 設定的 Azure 檔案共用。 如果 MFA 條件式存取原則套用至所有應用程式,則必須從這些原則中排除代表您儲存體帳戶的 Microsoft Entra 應用程式。

儲存體帳戶應用程式應該與條件式存取排除清單中儲存體帳戶的名稱相同。 在條件式存取排除清單中搜尋儲存體帳戶應用程式時,請搜尋:[Storage Account] <your-storage-account-name>.file.core.windows.net

請記得將 <your-storage-account-name> 取代為適當的值。

重要

如果您未從儲存體帳戶應用程式中排除 MFA 原則,您將無法存取檔案共用。 嘗試使用 net use 對應檔案共用將會導致錯誤訊息:「系統錯誤 1327:帳戶限制會使此使用者無法登入。 例如:不允許空白密碼、登入時間受到限制,或已強制執行原則限制。」

如需停用 MFA 的指導,請參閱下方:

指派共用層級權限

當您啟用以身分識別為基礎的存取時,可以針對每次共用,設定有哪些使用者和群組有權存取該共用。 一旦允許使用者加入共用,個別檔案和資料夾上的 Windows ACL (也稱為 NTFS 權限) 就會接管。 這可讓您更精細地控制權限,類似於 Windows Server 上的 SMB 共用。

若要設定共用層級權限,請依照將共用層級權限指派給身分識別中的指示進行。

設定目錄和檔案層級權限

一旦共用層級權限就緒之後,您可以將目錄/檔案層級權限指派給使用者或群組。 這需要使用具不受限制網路連線的裝置,連線至內部部署 AD。 若要使用 Windows 檔案總管,那麼裝置也必須加入網域。

針對 Microsoft Entra Kerberos 驗證來設定目錄和檔案層級的權限有兩個選項:

- Windows 檔案總管: 如果您選擇此選項,則用戶端必須加入內部部署 AD 網域。

- icacls 公用程式: 如果您選擇此選項,用戶端不必加入網域,但需要不受限制的網路連線至內部部署 AD。

若要透過 Windows 檔案總管來設定目錄和檔案層級的權限,則您也需要指定內部部署 AD 的網域名稱和網域 GUID。 您可以從網域管理員或已加入內部部署 AD 的用戶端取得這項資訊。 如果您想要使用 icacls 進行設定,則不需要進行此步驟。

重要

您可以針對未同步至 Microsoft Entra ID 的身分識別,設定檔案/目錄層級 ACL。 不過,不會強制執行這些 ACL,因為用於驗證/授權的 Kerberos 票證不會包含這些未同步的身分識別。 若要強制設定 ACL,身分識別必須同步至 Microsoft Entra ID。

提示

如果來自兩個不同樹系的 Microsoft Entra 混合式已加入使用者將會存取共用,則最佳方式是使用 icacls 來設定目錄和檔案層級權限。 這是因為 Windows 檔案總管 ACL 設定需要用戶端已加入儲存體帳戶所加入的 Active Directory 網域。

若要設定目錄和檔案層級權限,請依照透過 SMB 設定目錄和檔案層級權限中的指示進行。

設定用戶端以擷取 Kerberos 票證

針對您想要掛接/使用 Azure 檔案共用的用戶端電腦,在該用戶端電腦上啟用 Microsoft Entra Kerberos 功能。 您必須在將使用 Azure 檔案儲存體的每個用戶端上執行此動作。

請使用下列三個方法之一:

- 設定此 Intune 原則 CSP,並將其套用至用戶端:Kerberos/CloudKerberosTicketRetrievalEnabled,設為 1

- 在用戶端上將此群組原則設為「已啟用」:

Administrative Templates\System\Kerberos\Allow retrieving the Azure AD Kerberos Ticket Granting Ticket during logon - 從較高權限的命令提示字元執行此指令,在用戶端上設定下列登錄值:

reg add HKLM\SYSTEM\CurrentControlSet\Control\Lsa\Kerberos\Parameters /v CloudKerberosTicketRetrievalEnabled /t REG_DWORD /d 1

變更不是立即的,需要重新整理原則或重新開機才會生效。

重要

套用此變更之後,用戶端將無法在沒有設定 Kerberos 領域對應的情況下,連線到針對內部部署 AD DS 整合設定的儲存體帳戶。 如果您想要讓用戶端能夠連線到針對 AD DS 設定的儲存體帳戶,以及針對 Microsoft Entra Kerberos 設定的儲存體帳戶,請遵循使用內部部署 AD DS 設定與儲存體帳戶共存中的步驟。

使用內部部署 AD DS 設定與儲存體帳戶共存

如果您想要讓用戶端機器連線到針對 AD DS 設定的儲存體帳戶,以及針對 Microsoft Entra Kerberos 設定的儲存體帳戶,請遵循下列步驟。 如果您僅會使用 Microsoft Entra Kerberos,請略過本節。

針對每個使用內部部署 AD DS 整合的儲存體帳戶新增項目。 使用下列三種方法之一來設定 Kerberos 領域對應。 變更並非立即發生,需要重新整理原則或重新啟動才會生效。

- 設定此 Intune 原則 CSP,並將其套用至用戶端:Kerberos/HostToRealm

- 在用戶端上設定此群組原則:

Administrative Template\System\Kerberos\Define host name-to-Kerberos realm mappings - 在用戶端上執行

ksetupWindows 命令:ksetup /addhosttorealmmap <hostname> <REALMNAME>- 例如,

ksetup /addhosttorealmmap <your storage account name>.file.core.windows.net CONTOSO.LOCAL

- 例如,

重要

在 Kerberos 中,領域名稱會區分大小寫並使用大寫。 您的 Kerberos 領域名稱通常會與您的網域名稱相同,並且以大寫字母表示。

復原用戶端設定以擷取 Kerberos 票證

如果您不想再使用用戶端機器進行 Microsoft Entra Kerberos 驗證,您可以停用該機器上的 Microsoft Entra Kerberos 功能。 取決於您啟用功能的方式,請使用下列三種方法之一:

- 設定此 Intune 原則 CSP,並將其套用至用戶端:Kerberos/CloudKerberosTicketRetrievalEnabled,設為 0

- 在用戶端上將此群組原則設為「已停用」:

Administrative Templates\System\Kerberos\Allow retrieving the Azure AD Kerberos Ticket Granting Ticket during logon - 從較高權限的命令提示字元執行此指令,在用戶端上設定下列登錄值:

reg add HKLM\SYSTEM\CurrentControlSet\Control\Lsa\Kerberos\Parameters /v CloudKerberosTicketRetrievalEnabled /t REG_DWORD /d 0

變更不是立即的,需要重新整理原則或重新開機才會生效。

如果您遵循使用內部部署 AD DS 設定與儲存體帳戶共存中的步驟,您可以選擇從用戶端機器中移除 Kerberos 領域對應的所有主機名稱。 請使用下列三個方法之一:

- 設定此 Intune 原則 CSP,並將其套用至用戶端:Kerberos/HostToRealm

- 在用戶端上設定此群組原則:

Administrative Template\System\Kerberos\Define host name-to-Kerberos realm mappings - 在用戶端上執行

ksetupWindows 命令:ksetup /delhosttorealmmap <hostname> <realmname>- 例如,

ksetup /delhosttorealmmap <your storage account name>.file.core.windows.net contoso.local - 您可以藉由檢查登錄機碼

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\Kerberos\HostToRealm來檢視目前 Kerberos 領域對應主機名稱的清單。

- 例如,

變更並非立即發生,需要重新整理原則或重新啟動才會生效。

重要

套用此變更之後,用戶端將無法連線到針對 Microsoft EntraKerberos 驗證設定的儲存體帳戶。 不過,其將能夠連線到設定為 AD DS 的儲存體帳戶,而且無需任何其他設定。

停用儲存體帳戶上的 Microsoft Entra 驗證

如果您想要使用另一種驗證方法,您可以使用 Azure 入口網站、Azure PowerShell 或 Azure CLI,在您的儲存體帳戶上停用 Microsoft Entra 驗證。

注意

停用此功能即表示此儲存體帳戶中的檔案共用將沒有 Active Directory 設定,直到您啟用另一個 Active Directory 來源,才能恢復 Active Directory 設定。

若要使用 Azure 入口網站來在您的儲存體帳戶上停用 Microsoft Entra Kerberos 驗證,請遵循下列步驟。

- 登入 Azure 入口網站,然後選取您想要停用 Microsoft Entra Kerberos 驗證的儲存體帳戶。

- 在 [資料儲存體] 下,選取 [檔案共用]。

- 在 Active Directory 旁邊,選取 [組態狀態]。

- 在 [Microsoft Entra Kerberos]底下,選取 [設定]。

- 取消核取 [Microsoft Entra Kerberos] 核取方塊。

- 選取 [儲存]。

下一步

如需詳細資訊,請參閱下列資源: