設定 P2S VPN 閘道以進行 Microsoft Entra ID 驗證

本文可協助您設定 Microsoft Entra 租使用者和點對站 (P2S) VPN 閘道 Microsoft Entra 識別符驗證的設定。 如需點對站通訊協定和驗證的詳細資訊,請參閱關於 VPN 閘道點對站 VPN。 若要使用 Microsoft Entra ID 驗證進行驗證,您必須在點對站設定中包含 OpenVPN 通道類型。

注意

Microsoft Entra 驗證僅支援 OpenVPN® 通訊協定連線,而且需要 Azure VPN Client。

必要條件

本文中的步驟需要 Microsoft Entra 租用戶。 如果您沒有 Microsoft Entra 租用戶,您可以使用建立新的租用戶一文中的步驟來建立一個: 在建立目錄時,請注意下欄欄位:

- 組織名稱

- 初始網域名稱

如果您已經有現有的 P2S 閘道,本文中的步驟可協助您設定 Microsoft Entra ID 驗證的閘道。 您也可以建立新的 VPN 閘道。 本文包含建立新網關的連結。

建立 Microsoft Entra 租用戶使用者。

在新建立的 Microsoft Entra 租用戶中建立兩個帳戶。 如需步驟,請參閱新增或刪除新的使用者。

- 全域管理員帳戶

- 使用者帳戶

全域管理員帳戶將用於將同意授與 Azure VPN 應用程式註冊。 使用者帳戶可以用來測試 OpenVPN 驗證。

將全域管理員角色指派給其中一個帳戶。 如需步驟,請參閱使用 Microsoft Entra ID 將系統管理員和非系統管理員角色指派給使用者。

授權 Azure VPN 應用程式

以獲指派全域管理員角色的使用者身分登入 Azure 入口網站。

接著,為貴組織授與管理員同意。 如此 Azure VPN 應用程式便得以登入和讀取使用者設定檔。 在瀏覽器的網址列中,複製並貼上您部署位置的相關 URL:

公開

https://login.microsoftonline.com/common/oauth2/authorize?client_id=41b23e61-6c1e-4545-b367-cd054e0ed4b4&response_type=code&redirect_uri=https://portal.azure.com&nonce=1234&prompt=admin_consentAzure Government

https://login.microsoftonline.us/common/oauth2/authorize?client_id=51bb15d4-3a4f-4ebf-9dca-40096fe32426&response_type=code&redirect_uri=https://portal.azure.us&nonce=1234&prompt=admin_consentMicrosoft Cloud Germany

https://login-us.microsoftonline.de/common/oauth2/authorize?client_id=538ee9e6-310a-468d-afef-ea97365856a9&response_type=code&redirect_uri=https://portal.microsoftazure.de&nonce=1234&prompt=admin_consent由 21Vianet 營運的 Microsoft Azure

https://login.chinacloudapi.cn/common/oauth2/authorize?client_id=49f817b6-84ae-4cc0-928c-73f27289b3aa&response_type=code&redirect_uri=https://portal.azure.cn&nonce=1234&prompt=admin_consent注意

如果您使用不是 Microsoft Entra 租用戶原生的全域系統管理員帳戶來提供同意,請以 Microsoft Entra 租用戶識別碼來取代 URL 中的 "common"。 在某些其他情況下,您可能也必須以您的租用戶識別碼來取代 "common"。 如需如何尋找租用戶識別碼的說明,請參閱如何尋找 Microsoft Entra 租用戶識別碼。

如果出現提示,請選取具有全域管理員角色的帳戶。

在 [要求的權限] 頁面上,選取 [接受]。

前往 Microsoft Entra ID。 在左側窗格中,按一下 [企業應用程式]。 您會看到列出的 [Azure VPN]。

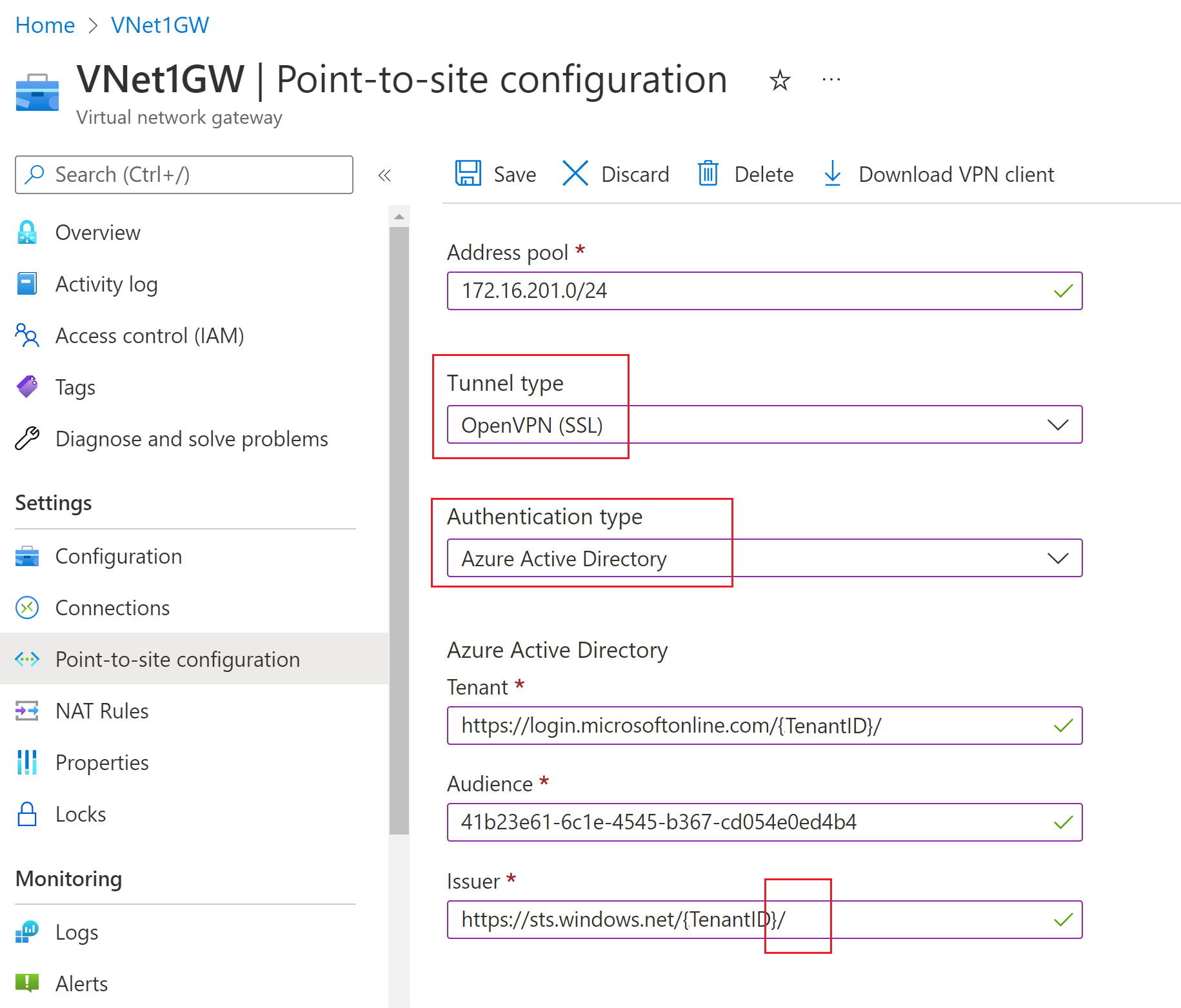

設定 VPN 閘道

重要

Azure 入口網站正在將 Azure Active Directory 欄位更新為 Entra。 如果您看到參考的 Microsoft Entra ID,而且您尚未在入口網站中看到這些值,您可以選取 Azure Active Directory 值。

找出目錄 (您要用於驗證) 的租用戶識別碼。 其會列在 Active Directory 頁面的屬性區段中。 如需如何尋找租用戶識別碼的說明,請參閱如何尋找 Microsoft Entra 租用戶識別碼。

如果您還沒有正常運作的點對站台環境,請依照指示來建立一個。 請參閱建立點對站 VPN,以建立並設定點對站 VPN 閘道。 當您建立 VPN 閘道時,OpenVPN 不支援基本 SKU。

移至虛擬網路閘道。 在左側窗格中,按一下 [點對站設定]。

設定下列值:

- 位址集區:用戶端位址集區

- 通道類型:OpenVPN (SSL)

- 驗證類型:Microsoft Entra ID

對於 Microsoft Entra ID 值,請對 Tenant、Audience 及 Issuer 值使用下列指導方針。 將 {TenantID} 取代為您的租使用者識別碼,當您取代此值時,請小心從範例中移除 {} 。

租用戶:Microsoft Entra 租用戶的 TenantID。 輸入對應至設定的租用戶識別碼。 請確定租用戶 URL 結尾沒有

\(反斜線)。 允許斜線。- Azure 公用 AD:

https://login.microsoftonline.com/{TenantID} - Azure Government AD:

https://login.microsoftonline.us/{TenantID} - Azure 德國 AD:

https://login-us.microsoftonline.de/{TenantID} - China 21Vianet AD:

https://login.chinacloudapi.cn/{TenantID}

- Azure 公用 AD:

受眾:"Azure VPN" Microsoft Entra Enterprise App 的應用程式識別碼。

- Azure 公用:

41b23e61-6c1e-4545-b367-cd054e0ed4b4 - Azure Government:

51bb15d4-3a4f-4ebf-9dca-40096fe32426 - Azure 德國:

538ee9e6-310a-468d-afef-ea97365856a9 - 由 21Vianet 營運的 Microsoft Azure:

49f817b6-84ae-4cc0-928c-73f27289b3aa

- Azure 公用:

簽發者:安全權杖服務的 URL。 請務必在 Issuer 值的結尾包括後置斜線。 否則連線可能會失敗。 範例:

https://sts.windows.net/{TenantID}/

完成設定之後,請按一下頁面頂端的 [儲存]。

下載 Azure VPN 用戶端設定檔套件

在本節中,您會產生並下載 Azure VPN 用戶端設定檔組態套件。 此套件包含可用來在用戶端電腦上設定 Azure VPN 用戶端設定檔的設定。

在 [點對站台組態] 頁面頂端,按一下 [下載 VPN 用戶端]。 產生用戶端組態套件需耗費幾分鐘的時間。

您的瀏覽器指出用戶端組態 zip 檔可用。 其名稱與您的閘道名稱相同。

將已下載的 ZIP 檔案解壓縮。

瀏覽至解壓縮的「AzureVPN」資料夾。

記下 “azurevpnconfig.xml” 檔案的位置。 azurevpnconfig.xml 包含 VPN 連線的設定。 您也可以將此檔案散發給需要透過電子郵件或其他方式連線的所有使用者。 使用者需要有效的 Microsoft Entra 認證才能成功連線。 如需詳細資訊,請參閱用於 Microsoft Entra 驗證的 Azure VPN 用戶端設定檔。

下一步

- 若要連線到您的虛擬網路,您必須在用戶端電腦上設定 Azure VPN 用戶端。 請參閱設定 P2S VPN 連線的 VPN 用戶端。

- 如需常見問題,請參閱 VPN 閘道常見問題的點對站一節。

![[企業應用程式] 頁面的螢幕快照,其中顯示列出的 Azure V P N。](../includes/media/vpn-gateway-vwan-tenant/vpn.png)