關於點對站 VPN 路由

本文將協助您了解 Azure 點對站 VPN 路由如何運作。 P2S VPN 路由行為取決於用戶端 OS、用於 VPN 連線的通訊協定,以及虛擬網路 (VNet) 彼此連線的方式。 如需點對站 VPN 的詳細資訊 (包括支援的通訊協定),請參閱關於點對站 VPN。

如果您對網路拓撲進行變更並擁有 Windows VPN 用戶端,則必須重新下載並安裝 Windows 用戶端的 VPN 用戶端套件,才能將變更套用至用戶端。

注意

本文僅適用於 IKEv2 和 OpenVPN。

關於圖表

本文中有一些不同的圖表。 每節都示範一個不同的拓撲或設定。 基於本文的目的,站對站 (S2S) 和 VNet 對 VNet 連線會以相同方式運作,因為兩者皆為 IPsec 通道。 本文中的所有 VPN 閘道都是路由型。

一個隔離的 VNet

此範例中的點對站 VPN 閘道連線,是用於未與任何其他虛擬網路 (VNet1) 建立連線或對等互連的 VNet。 在此範例中,用戶端可以存取 VNet1。

位址空間

- VNet1:10.1.0.0/16

新增的路由

新增至 Windows 用戶端的路由:10.1.0.0/16、192.168.0.0/24

新增至非 Windows 用戶端的路由:10.1.0.0/16、192.168.0.0/24

存取

Windows 用戶端可以存取 VNet1

非 Windows 用戶端可以存取 VNet1

多個對等互連的 VNet

在此範例中,點對站 VPN 閘道連線是用於 VNet1。 VNet1 已與 VNet2 對等互連。 VNet2 已與 VNet3 對等互連。 VNet1 已與 VNet4 對等互連。 VNet1 與 VNet3 之間沒有任何直接的對等互連。 VNet1 已啟用 [允許閘道器傳輸],而 VNet2 和 VNet4 已啟用 [使用遠端閘道]。

使用 Windows 的用戶端可以直接存取已對等互連的 VNet,但如果對 VNet 對等互連或網路拓撲進行了任何變更,就必須重新下載 VPN 用戶端。 非 Windows 用戶端可以存取已對等互連的 VNet。 存取權不可轉移,且僅限於已直接對等互連的 VNet。

位址空間:

VNet1:10.1.0.0/16

VNet2:10.2.0.0/16

VNet3:10.3.0.0/16

VNet4:10.4.0.0/16

新增的路由

新增至 Windows 用戶端的路由:10.1.0.0/16、10.2.0.0/16、10.4.0.0/16、192.168.0.0/24

新增至非 Windows 用戶端的路由:10.1.0.0/16、10.2.0.0/16、10.4.0.0/16、192.168.0.0/24

存取

Windows 用戶端可以存取 VNet1、VNet2 及 VNet4,但必須重新下載 VPN 用戶端,才能讓所有拓撲變更生效。

非 Windows 用戶端可以存取 VNet1、VNet2 及 VNet4

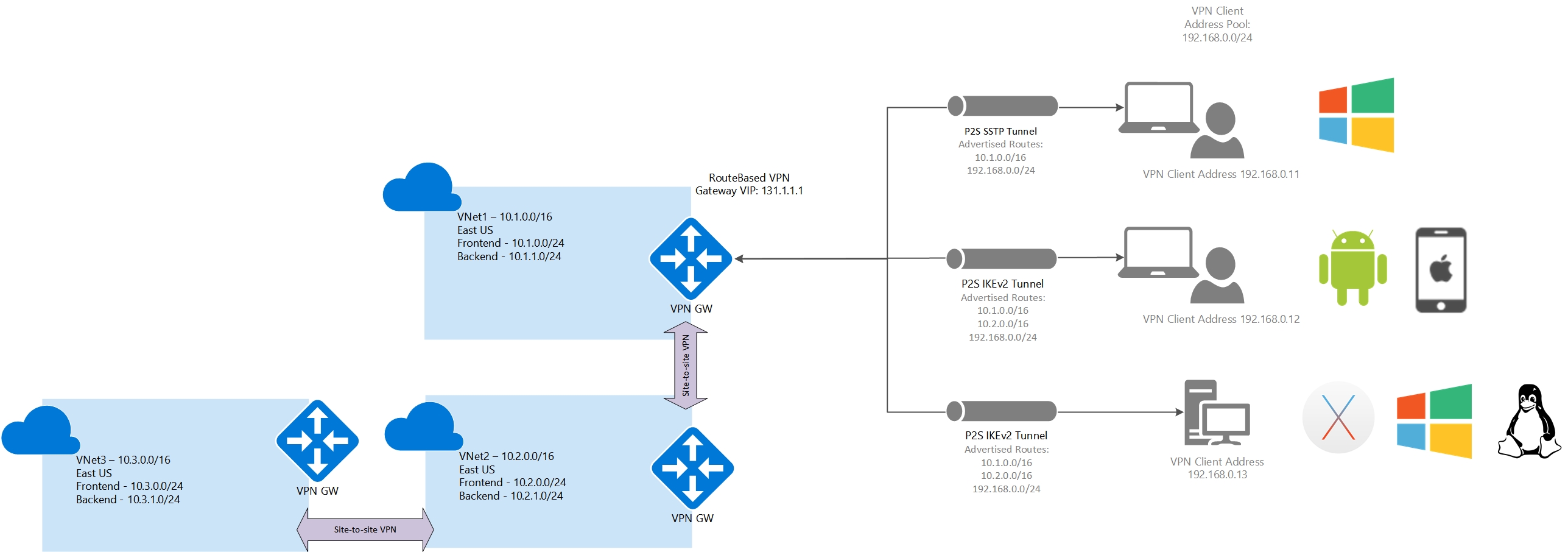

多個使用 S2S VPN 來連線的 VNet

在此範例中,點對站 VPN 閘道連線是用於 VNet1。 VNet1 使用站對站 VPN 連線來連線至 VNet2。 VNet2 使用站對站 VPN 連線來連線至 VNet3。 VNet1 與 VNet3 之間沒有任何直接的對等互連或站對站 VPN 連線。 所有站對站連線都不會透過執行 BGP 來路由傳送。

用戶端如果使用 Windows 或另一個支援的 OS,則只能存取 VNet1。 若要存取額外的 VNet,必須使用 BGP。

位址空間

VNet1:10.1.0.0/16

VNet2:10.2.0.0/16

VNet3:10.3.0.0/16

新增的路由

新增至 Windows 用戶端的路由:10.1.0.0/16、192.168.0.0/24

新增至非 Windows 用戶端的路由:10.1.0.0/16、10.2.0.0/16、192.168.0.0/24

存取

Windows 用戶端只能存取 VNet1

非 Windows 用戶端只能存取 VNet1

多個使用 S2S VPN (BGP) 來連線的 VNet

在此範例中,點對站 VPN 閘道連線是用於 VNet1。 VNet1 使用站對站 VPN 連線來連線至 VNet2。 VNet2 使用站對站 VPN 連線來連線至 VNet3。 VNet1 與 VNet3 之間沒有任何直接的對等互連或站對站 VPN 連線。 所有站對站連線都執行 BGP 來進行路由。

用戶端如果使用 Windows 或另一個支援的 OS,將可以存取所有使用站對站 VPN 連線來連線的 VNet,但必須手動將所連線 VNet 的路由新增至 Windows 用戶端。

位址空間

VNet1:10.1.0.0/16

VNet2:10.2.0.0/16

VNet3:10.3.0.0/16

新增的路由

新增至 Windows 用戶端的路由:10.1.0.0/16、192.168.0.0/24

新增至非 Windows 用戶端的路由:10.1.0.0/16、10.2.0.0/16、10.3.0.0/16、192.168.0.0/24

存取

Windows 用戶端可以存取 VNet1、VNet2 及 VNet3,但必須手動新增 VNet2 和 VNet3 的路由。

非 Windows 用戶端可以存取 VNet1、VNet2 及 VNet3

一個 VNet 和一個分公司

在此範例中,點對站 VPN 閘道連線是用於 VNet1。 VNet1 未與任何其他虛擬網路建立連線/對等互連,但已透過未執行 BGP 的站對站 VPN 連線與內部部署網站建立連線。

Windows 和非 Windows 用戶端只能存取 VNet1。

位址空間

VNet1:10.1.0.0/16

Site1:10.101.0.0/16

新增的路由

新增至 Windows 用戶端的路由:10.1.0.0/16、192.168.0.0/24

新增至非 Windows 用戶端的路由:10.1.0.0/16、192.168.0.0/24

存取

Windows 用戶端只能存取 VNet1

非 Windows 用戶端只能存取 VNet1

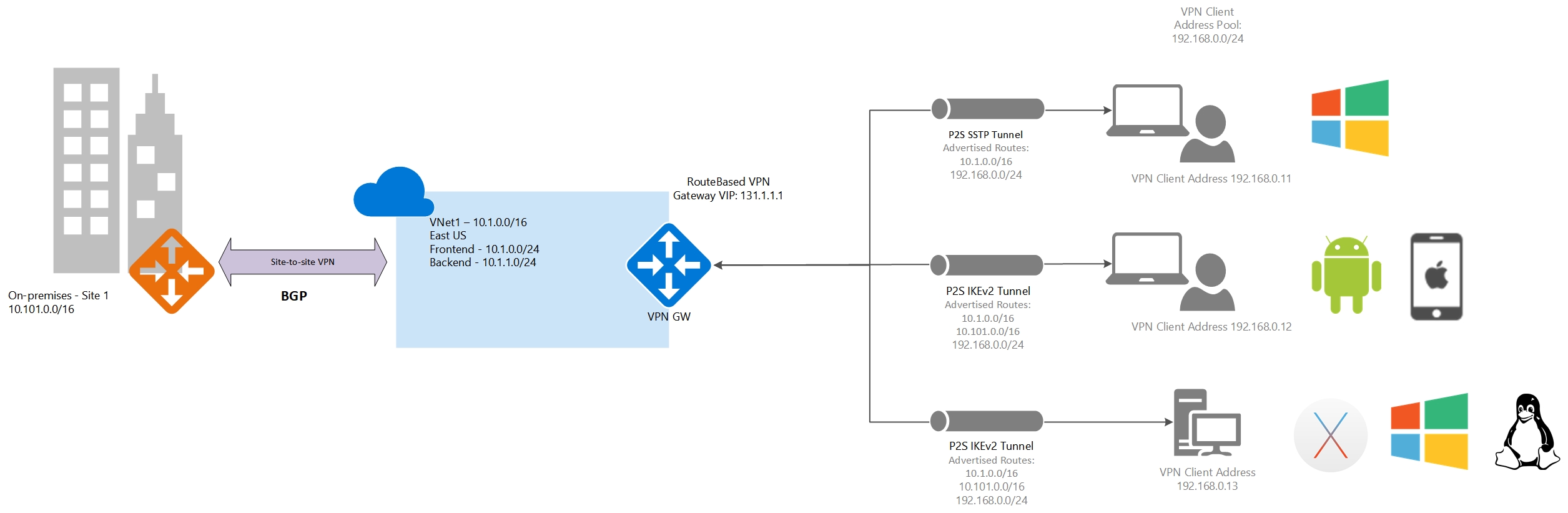

一個 VNet 和一個分公司 (BGP)

在此範例中,點對站 VPN 閘道連線是用於 VNet1。 VNet1 未與任何其他虛擬網路建立連線或對等互連,但已透過執行 BGP 的站對站 VPN 連線與內部部署網站 (Site1) 建立連線。

Windows 用戶端可以存取 VNet 和分公司 (Site1),但必須手動將 Site1 的路由新增至用戶端。 非 Windows 用戶端可以存取 VNet 和內部部署的分公司。

位址空間

VNet1:10.1.0.0/16

Site1:10.101.0.0/16

新增的路由

新增至 Windows 用戶端的路由:10.1.0.0/16、192.168.0.0/24

新增至非 Windows 用戶端的路由:10.1.0.0/16、10.101.0.0/16、192.168.0.0/24

存取

Windows 用戶端可以存取 VNet1 和 Site1,但必須手動新增 Site1 的路由。

非 Windows 用戶端可以存取 VNet1 和 Site1。

多個使用 S2S 和分公司來連線的 VNet

在此範例中,點對站 VPN 閘道連線是用於 VNet1。 VNet1 使用站對站 VPN 連線來連線至 VNet2。 VNet2 使用站對站 VPN 連線來連線至 VNet3。 VNet1 與 VNet3 網路之間沒有任何直接的對等互連或站對站 VPN 通道。 VNet3 使用站對站 VPN 連線來連線至分公司 (Site1)。 所有 VPN 連線都未執行 BGP。

所有用戶端都只能存取 VNet1。

位址空間

VNet1:10.1.0.0/16

VNet2:10.2.0.0/16

VNet3:10.3.0.0/16

Site1:10.101.0.0/16

新增的路由

新增至 Windows 用戶端的路由:10.1.0.0/16、192.168.0.0/24

新增至非 Windows 用戶端的路由:10.1.0.0/16、10.2.0.0/16、10.3.0.0/16、10.101.0.0/16、192.168.0.0/24

存取

Windows 用戶端只能存取 VNet1

非 Windows 用戶端只能存取 VNet1

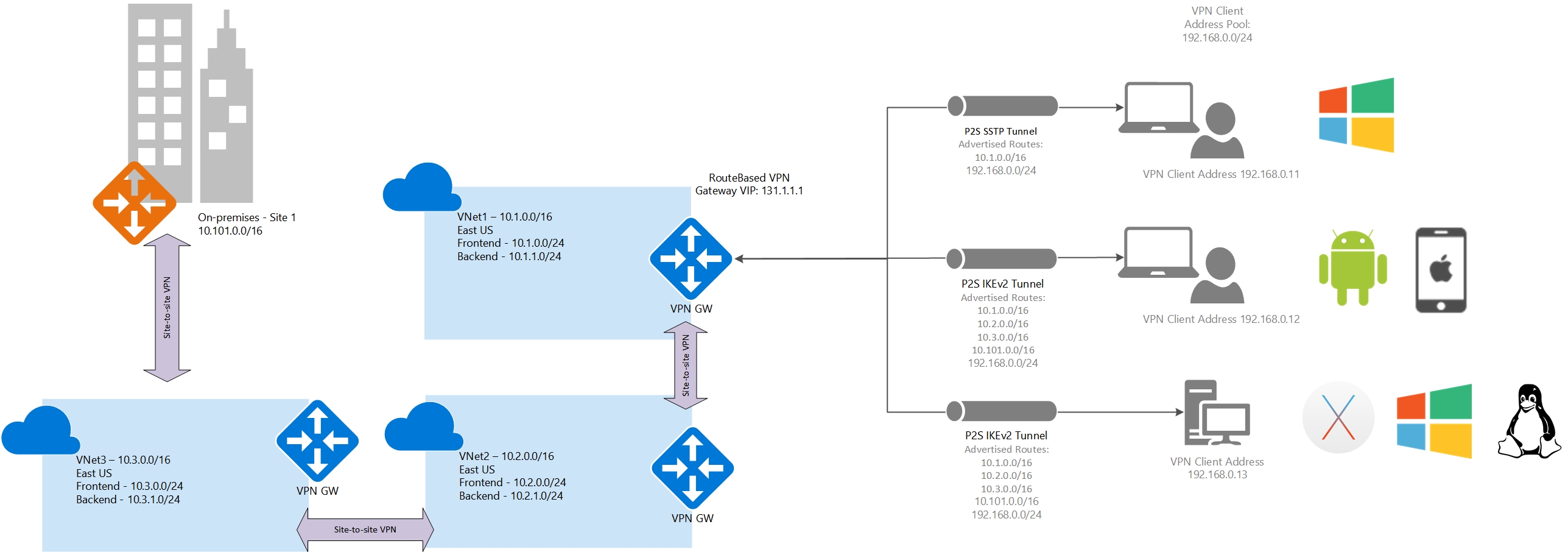

多個使用 S2S 和分公司 (BGP) 來連線的 VNet

在此範例中,點對站 VPN 閘道連線是用於 VNet1。 VNet1 使用站對站 VPN 連線來連線至 VNet2。 VNet2 使用站對站 VPN 連線來連線至 VNet3。 VNet1 與 VNet3 網路之間沒有任何直接的對等互連或站對站 VPN 通道。 VNet3 使用站對站 VPN 連線來連線至分公司 (Site1)。 所有 VPN 連線都執行 BGP。

用戶端如果使用 Windows,將可以存取使用站對站 VPN 連線來連線的 VNet,但必須手動將 VNet2、VNet3 及 Site1 的路由新增至用戶端。 非 Windows 用戶端可以存取使用站對站 VPN 連線來連線的 VNet 和站台,無須任何手動介入操作。 此存取權可轉移,且用戶端可以存取所有已連線 VNet 和站台 (內部部署) 中的資源。

位址空間

VNet1:10.1.0.0/16

VNet2:10.2.0.0/16

VNet3:10.3.0.0/16

Site1:10.101.0.0/16

新增的路由

新增至 Windows 用戶端的路由:10.1.0.0/16、192.168.0.0/24

新增至非 Windows 用戶端的路由:10.1.0.0/16、10.2.0.0/16、10.3.0.0/16、10.101.0.0/16、192.168.0.0/24

存取

Windows 用戶端可以存取 VNet1、VNet2、VNet3 及 Site1,但必須手動將 VNet2、VNet3 及 Site1 的路由新增至用戶端。

非 Windows 用戶端可以存取 VNet1、VNet2、VNet3 及 Site1。

下一步

請參閱使用 Azure 入口網站來建立 P2S VPN 以開始建立 P2S VPN。