使用適用於身分識別的 Microsoft Defender瞭解並調查橫向移動路徑 (LMP)

橫向移動是攻擊者使用非敏感性帳戶來取得整個網路敏感性帳戶的存取權時。 攻擊者會使用橫向移動來識別和取得您網路中敏感性帳戶和機器的存取權,這些敏感性帳戶和電腦會共用帳戶、群組和機器中儲存的登入認證。 一旦攻擊者成功向關鍵目標移動,攻擊者也可以利用並取得網域控制站的存取權。 橫向移動攻擊是使用適用於身分識別的 Microsoft Defender安全性警示 中所述 的許多方法來執行。

適用於身分識別的 Microsoft Defender安全性深入解析的重要元件是橫向移動路徑或 LMP。 適用于身分識別的 Defender LMP 是視覺指南,可協助您快速瞭解和識別攻擊者如何在網路內橫向移動。 網路攻擊終止鏈結內橫向移動的目的是讓攻擊者使用非敏感性帳戶來取得和入侵敏感性帳戶。 危害您的敏感性帳戶可讓他們更接近其最終目標網域支配權的另一步。 為了阻止這些攻擊成功,適用于身分識別的 Defender LMP 可讓您輕鬆地解譯、直接引導您最易受攻擊的敏感性帳戶。 LMP 可協助您在未來降低風險並防止這些風險,並在攻擊者達成網域支配之前關閉存取權。

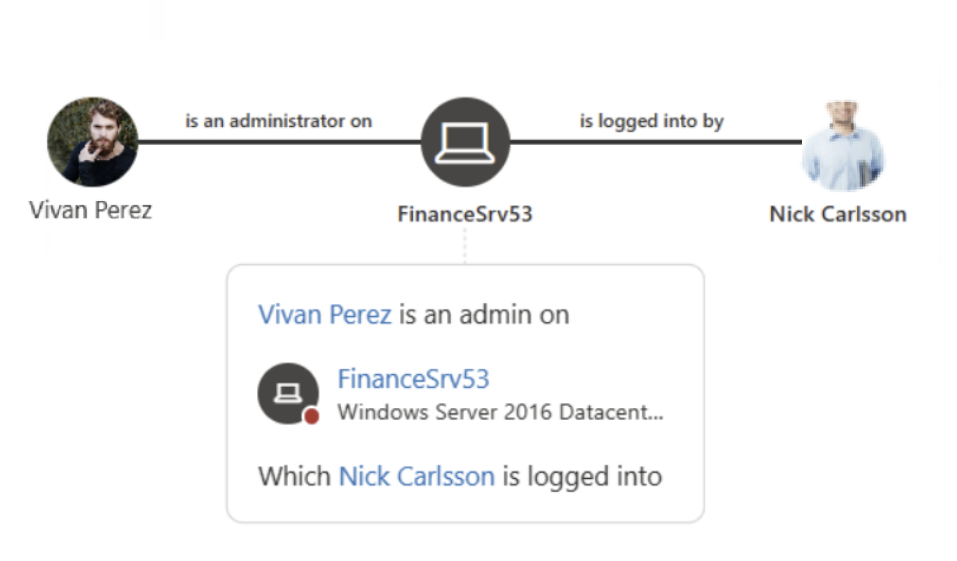

例如:

橫向動作攻擊通常是使用數種不同的技術來完成。 攻擊者使用的一些最受歡迎的方法是認證竊取,並傳遞票證。 在這兩種方法中,攻擊者會使用您的非敏感性帳戶進行橫向移動,方法是利用共用帳戶、群組和具有敏感性帳戶之電腦中儲存登入認證的非敏感性機器。

觀看下列影片,以深入瞭解使用適用于身分識別的 Defender 減少橫向移動路徑:

哪裡可以找到適用于身分識別 LMP 的 Defender?

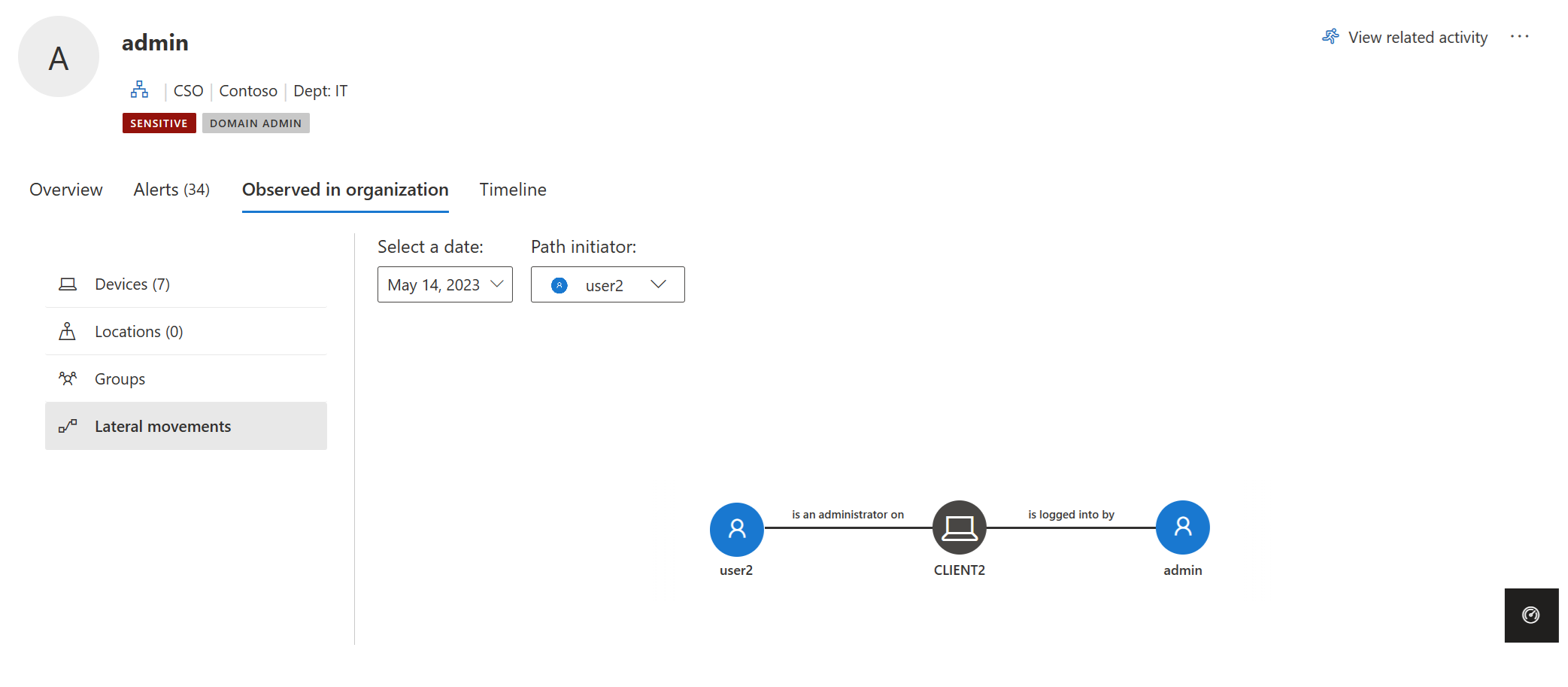

適用于身分識別的 Defender 所探索到的每個身分識別都會在 [ 組織 觀察] 索引標籤底下具有 橫向移動路徑 資訊。例如:

每個實體的 LMP 會根據實體的敏感度提供不同的資訊:

- 敏感性使用者 – 顯示導致此使用者的潛在 LMP(s)。

- 非敏感性使用者和電腦 – 顯示與實體相關的潛在 LMP。

每次選取索引標籤時,適用于身分識別的 Defender 會顯示最近探索到的 LMP。 在探索之後,每個潛在的 LMP 都會儲存 48 小時。 LMP 歷程記錄可供使用。 選擇 [ 選取日期 ] 來檢視過去探索到的較舊 LMP。 您也可以選取 [路徑啟動器 ] 來選擇起始 LMP 的不同使用者。

使用進階搜捕的 LMP 探索

若要主動探索橫向移動路徑活動,您可以執行進階搜捕查詢。

以下是這類查詢的範例:

如需如何執行進階搜捕查詢的指示,請參閱 在 Microsoft Defender 全面偵測回應 中使用進階搜捕主動搜捕威脅。

LMP 相關實體

LMP 現在可以直接協助調查程式。 適用于身分識別的 Defender 安全性警示辨識項清單提供每個潛在橫向移動路徑所涉及的相關實體。 辨識項清單會直接協助安全性回應小組增加或減少相關實體的安全性警示和/或調查的重要性。 例如,發出 [通過票證] 警示時,來源電腦、遭入侵的使用者和目的地電腦使用了遭竊的票證,都是導致敏感性使用者的潛在橫向移動路徑的一部分。 偵測到的 LMP 的存在會使調查警示,並監看可疑的使用者更加重要,以防止對手進行額外的橫向移動。 LMP 中提供可追蹤的證據,可讓您更輕鬆地且更快速地防止攻擊者在網路中前進。

橫向移動路徑安全性評估

適用於身分識別的 Microsoft Defender會持續監視您的環境,以找出具有風險最危險橫向移動路徑的敏感性帳戶,並報告這些帳戶以協助您管理環境。 如果路徑有三個以上的非敏感性帳戶,可能會讓敏感性帳戶遭到惡意執行者竊取認證,則會被視為有風險。 若要探索哪些敏感性帳戶具有有風險的橫向移動路徑,請檢閱 風險最高的橫向移動路徑 (LMP) 安全性評估。 根據建議,您可以從群組中移除實體,或從指定的裝置移除實體的本機系統管理員許可權。

如需詳細資訊,請參閱 安全性評估:風險最高的橫向移動路徑 (LMP) 。

預防最佳做法

安全性見解永遠不會太晚,無法防止下一次攻擊並補救損毀。 基於這個理由,即使在網域支配階段期間調查攻擊也提供不同的但重要的範例。 一般而言,在調查像是遠端程式碼執行等安全性警示時,如果警示為真肯定,您的網域控制站可能已經遭到入侵。 但 LMP 會通知攻擊者取得許可權的位置,以及他們用來進入您網路的路徑。 如此一來,LMP 也可以提供如何補救的重要見解。

防止組織內橫向移動暴露的最佳方式,是確保敏感性使用者在登入強化的電腦時,只會使用其系統管理員認證。 在範例中,檢查路徑中的系統管理員是否真的需要共用電腦的存取權。 如果需要存取權,請確定他們以系統管理員認證以外的使用者名稱和密碼登入共用電腦。

確認您的使用者沒有不必要的系統管理許可權。 在此範例中,檢查共用群組中的所有人是否確實需要公開電腦上的系統管理員許可權。

請確定人員只能存取必要的資源。 在範例中,羅恩·哈珀大幅擴大了尼克·考利的曝光率。 羅恩·哈珀是否必須包含在群組中? 是否有可以建立的子群組,以將橫向移動暴露降至最低?

提示

在過去 48 小時內未偵測到實體的潛在橫向移動路徑活動時,請選擇 [ 選取日期 ],並檢查先前的潛在橫向移動路徑。

重要

如需如何設定用戶端和伺服器以允許適用于身分識別的 Defender 執行橫向移動路徑偵測所需的 SAM-R 作業的指示,請參閱 設定適用於身分識別的 Microsoft Defender以對 SAM 進行遠端呼叫。

調查橫向移動路徑

有多種方式可以使用和調查 LMP。 在 Microsoft Defender 入口網站中,依實體搜尋,然後依路徑或活動探索。

從入口網站搜尋使用者。 在 [組織中 觀察到] 下 (在 [概觀 ] 和 [觀察到] 索引標籤中,您可以看到使用者是否在潛在的 LMP 中探索到。

如果探索到使用者,請選取 [組織中觀察到] 索引標籤,然後選擇 [ 橫向移動路徑 ]。

顯示的圖表提供 48 小時期間內敏感性使用者可能路徑的對應。 使用 [ 選取日期] 選項可顯示實體先前橫向移動路徑偵測的圖表。

檢閱圖表,以查看您可以瞭解敏感性使用者的認證暴露程度。 例如,在路徑中,依照 箭號登入 ,查看 Nick 以其特殊許可權認證登入的位置。 在此情況下,Nick 的敏感性認證會儲存在顯示的電腦上。 現在,請注意哪些其他使用者登入哪些電腦建立了最暴露和弱點。 在此範例中,Elizabeth King 能夠從該資源存取使用者認證。