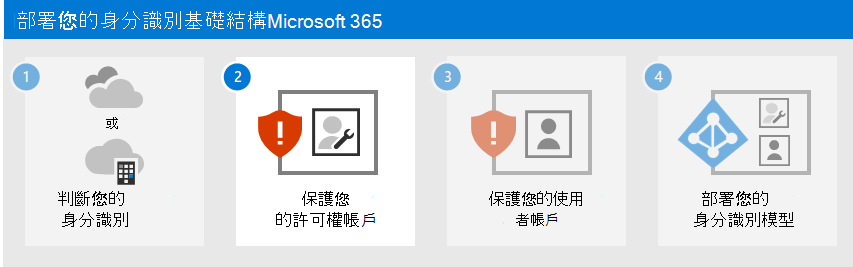

步驟 1. 確定您的雲端身分識別模型

請參閱 Small Business 的所有小型企業內容,以協助 & 學習。

Microsoft 365 會使用 Microsoft Entra 標識符,這是 Microsoft 365 訂閱隨附的雲端式使用者身分識別和驗證服務,來管理 Microsoft 365 的身分識別和驗證。 正確設定身分識別基礎結構對於管理貴組織的 Microsoft 365 使用者存取和權限至關重要。

開始之前,請觀看這段影片,以大略了解身分識別模型和 Microsoft 365 的驗證。

您的第一個規劃選擇是雲端身分識別模型。

Microsoft 雲端身分識別模型

若要規劃使用者帳戶,首先需要了解 Microsoft 365 中的兩種身分識別模型。 您可以僅在雲端中維護貴組織的身分識別,也可以維護內部部署的 Active Directory Domain Services (AD DS) 身分識別,並在使用者存取 Microsoft 365 雲端服務時將其用於驗證。

以下是兩種類型的身分識別以及它們的最佳適用案例和權益。

| Attribute | 僅雲端身分識別 | 混合式身分識別 |

|---|---|---|

| 定義 | 用戶帳戶只存在於您 Microsoft 365 訂閱的 Microsoft Entra 租使用者中。 | 用戶帳戶存在於 AD DS 中,且複本也位於 Microsoft 365 訂閱的 Microsoft Entra 租使用者中。 Microsoft Entra識別碼中的用戶帳戶可能也包含已哈希 AD DS 使用者帳戶密碼的哈希版本。 |

| Microsoft 365 如何驗證使用者認證 | Microsoft 365 訂閱的 Microsoft Entra 租使用者會使用雲端身分識別帳戶來執行驗證。 | Microsoft 365 訂閱的 Microsoft Entra 租用戶會處理驗證程式,或將使用者重新導向至另一個識別提供者。 |

| 適用 | 沒有或需要內部部署 AD DS 的組織。 | 使用 AD DS 或其他識別提供者的組織。 |

| 最佳權益 | 簡單易用。 不需要額外的目錄工具或伺服器。 | 使用者在存取內部部署或雲端式資源時可以使用相同的認證。 |

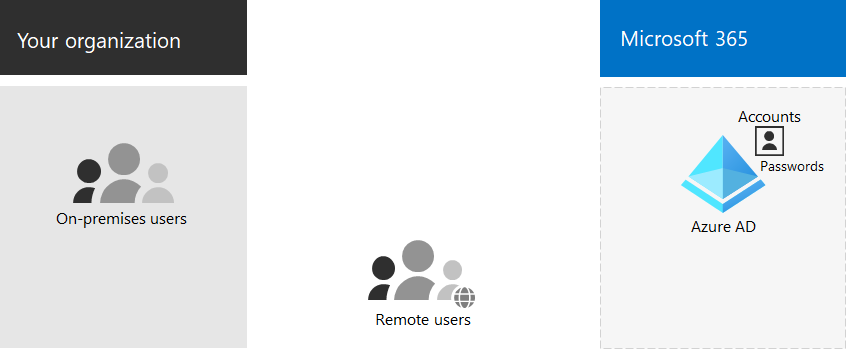

僅雲端身分識別

僅限雲端的身分識別會使用僅存在於 Microsoft Entra 標識碼中的用戶帳戶。 僅雲端身分識別通常由沒有內部部署伺服器或不使用 AD DS 管理本機識別的小型組織使用。

以下是僅雲端身分識別的基本元件。

內部部署和遠端 (在線) 用戶都會使用其 Microsoft Entra 用戶帳戶和密碼來存取 Microsoft 365 雲端服務。 Microsoft Entra 會根據使用者的預存用戶帳戶和密碼來驗證用戶認證。

系統管理

由於用戶帳戶只會儲存在 Microsoft Entra 識別符中,因此您可以使用 Microsoft 365 系統管理中心 和 Windows PowerShell 等工具來管理雲端身分識別。

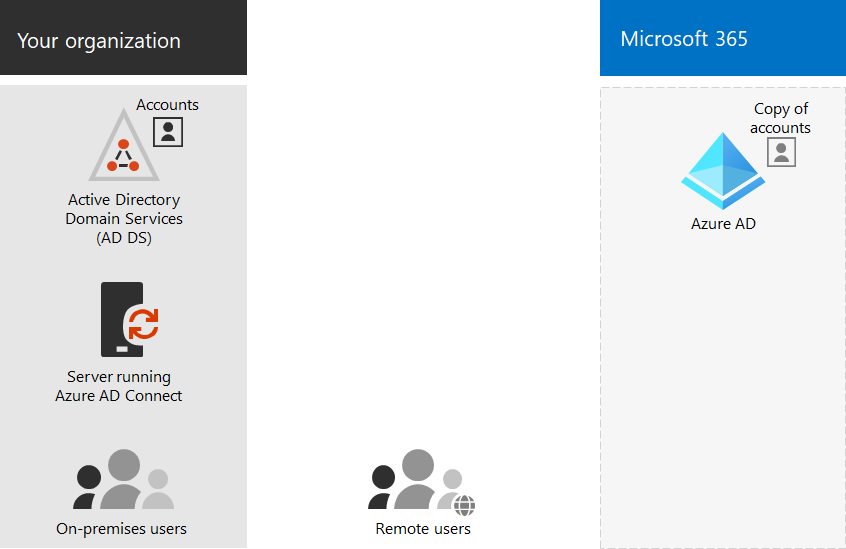

混合式身分識別

混合式身分識別會使用源自內部部署 AD DS 的帳戶,並在 Microsoft 365 訂用帳戶的 Microsoft Entra 租用戶中擁有複本。 除特定帳戶屬性外,大多數變更僅單向流動。 您對 AD DS 使用者帳戶所做的變更會同步至其復本 Microsoft Entra 識別碼。

Microsoft Entra Connect 提供進行中的帳戶同步處理。 它會在內部部署伺服器上執行、檢查 AD DS 中的變更,並將這些變更轉送至 Microsoft Entra 識別碼。 Microsoft Entra Connect 可讓您篩選哪些帳戶已同步處理,以及是否同步處理用戶密碼的哈希版本,也稱為密碼哈希同步 (PHS) 。

當您實作混合式身分識別時,您的內部部署 AD DS 是帳戶資訊的授權來源。 這表示您大部分會在內部部署執行管理工作,然後同步至 Microsoft Entra 標識碼。

以下是混合式身分識別的元件。

Microsoft Entra 租使用者有一份 AD DS 帳戶複本。 在此設定中,存取 Microsoft 365 雲端服務的內部部署和遠端用戶都會根據 Microsoft Entra 標識碼進行驗證。

注意事項

您一律需要使用 Microsoft Entra Connect 來同步處理混合式身分識別的用戶帳戶。 您需要 Microsoft Entra 標識碼中的同步用戶帳戶,才能執行授權指派和群組管理、設定許可權,以及涉及用戶帳戶的其他系統管理工作。

Microsoft 365 的混合式身分識別和目錄同步

根據您的商務需求和技術需求,混合式身分識別模型和目錄同步是採用 Microsoft 365 的企業客戶之最常見選擇。 目錄同步處理可讓您管理 Active Directory 網域服務 (AD DS) 中的身分識別,而且使用者帳戶、群組和聯繫人的所有更新都會同步處理至 Microsoft 365 訂用帳戶的 Microsoft Entra 租使用者。

注意事項

首次同步 AD DS 使用者帳戶時,不會自動為其指派 Microsoft 365 授權,也無法存取 Microsoft 365 服務,例如電子郵件。 您必須首先為他們指派使用位置。 然後,可以採用個別方式單獨或透過群組成員資格,動態地將授權指派給這些使用者帳戶。

混合式身分識別驗證

使用混合式身分識別模型時,有兩種類型的驗證:

管理的驗證

Microsoft Entra 識別碼會使用本機儲存的哈希版本密碼來處理驗證程式,或將認證傳送至內部部署軟體代理程式,以供內部部署 AD DS 驗證。

同盟驗證

Microsoft Entra標識碼會將要求驗證的用戶端電腦重新導向至另一個識別提供者。

管理的驗證

有兩種類型的受控驗證:

密碼雜湊同步 (PHS)

Microsoft Entra標識碼會自行執行驗證。

傳遞驗證 (PTA)

Microsoft Entra識別碼可讓AD DS執行驗證。

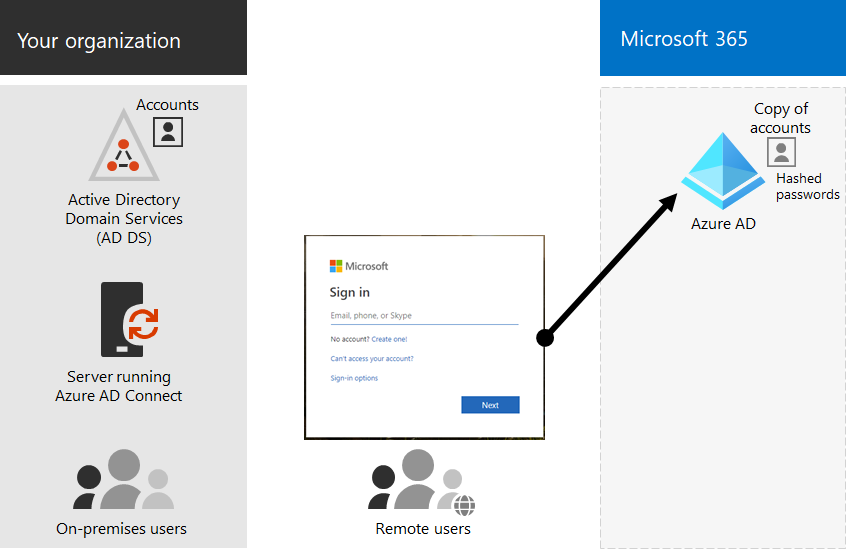

密碼雜湊同步 (PHS)

使用 PHS,您可以將 AD DS 使用者帳戶與 Microsoft 365 同步,並在內部部署管理使用者。 用戶密碼的哈希會從您的 AD DS 同步至 Microsoft Entra 標識碼,讓使用者在內部部署和雲端中擁有相同的密碼。 這是在 #D7E650BEFBE9E41A0B16D6B4B7BA9802F 標識碼中啟用AD DS身分識別驗證的最簡單方式。

變更或重設內部部署密碼時,新的密碼哈希會同步處理為 Microsoft Entra 標識符,讓您的使用者一律可以針對雲端資源和內部部署資源使用相同的密碼。 用戶密碼永遠不會傳送至 Microsoft Entra 標識符,或以純文本儲存在 Microsoft Entra 標識碼中。 不論選取哪一種驗證方法,Microsoft Entra標識符的某些進階功能,例如 Identity Protection 都需要 PHS。

請參閲 選擇正確的驗證方法 以深入了解。

傳遞驗證 (PTA)

PTA 會使用在一或多部內部部署伺服器上執行的軟體代理程式,為 Microsoft Entra 驗證服務提供簡單的密碼驗證,以直接使用 AD DS 驗證使用者。 使用 PTA,您可以將 AD DS 使用者帳戶與 Microsoft 365 同步,並在內部部署管理使用者。

PTA 允許使用者使用其內部部署帳戶和密碼登入內部部署和 Microsoft 365 資源及應用程式。 此設定會直接針對您的內部部署 AD DS 驗證用戶密碼,而不會將密碼哈希儲存在 Microsoft Entra 標識符中。

PTA 還適用於有安全性需求的組織,以立即强制內部部署使用者帳戶狀態、密碼原則和登入時間。

請參閲 選擇正確的驗證方法 以深入了解。

同盟驗證

同盟驗證主要針對具有更複雜驗證需求的大型企業組織。 AD DS 身分識別與 Microsoft 365 同步,在內部部署管理使用者帳戶。 使用同盟驗證,使用者在內部部署和雲端都有相同的密碼,而且不須再次登入即可使用 Microsoft 365。

同盟驗證可以支援其他驗證需求,例如智慧卡型驗證或第三方多重要素驗證,而且通常在組織具有 Microsoft Entra標識元原生不支持的驗證需求時是必要的。

請參閲 選擇正確的驗證方法 以深入了解。

對於第三方驗證和識別提供者,內部部署目錄物件可以同步到主要由第三方識別提供者 (IdP) 管理的 Microsoft 365 和雲端資源存取。 如果您的組織使用第三方同盟解決方案,您可以為 Microsoft 365 設定該解決方案的登入,前提是第三方同盟解決方案與 Microsoft Entra 標識符相容。

若要深入瞭解,請參閱 Microsoft Entra 同盟相容性清單。

系統管理

由於原始和權威使用者帳戶儲存在內部部署 AD DS 中,因此您使用與管理 AD DS 相同的工具來管理身分識別。

您不會使用 Microsoft 365 系統管理中心 或 PowerShell for Microsoft 365 來管理 Microsoft Entra 標識符中的同步使用者帳戶。

下一步

繼續執行 步驟 2 以保護您的全域系統管理員帳戶。

意見反應

即將登場:在 2024 年,我們將逐步淘汰 GitHub 問題作為內容的意見反應機制,並將它取代為新的意見反應系統。 如需詳細資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交並檢視相關的意見反應