適用於 Office 365 的 Microsoft Defender Microsoft Teams 的方案 2 支援

重要事項

本文中的部分資訊與發行前版本產品有關,在產品正式發行前可能會大幅度修改。 Microsoft 對此處提供的資訊,不提供任何明確或隱含的瑕疵擔保。

提示

您知道您可以免費試用 Microsoft Defender 全面偵測回應 中的功能 Office 365 方案 2 嗎? 使用 Microsoft Defender 入口網站試用中樞的 90 天 適用於 Office 365 的 Defender 試用版。 在這裡瞭解誰可以註冊和 試用條款。

隨著 Microsoft Teams 等共同作業工具的使用量增加,使用聊天訊息進行惡意攻擊的可能性也會增加。 適用於 Office 365 的 Microsoft Defender 已透過 Microsoft Teams 的安全連結和 SharePoint、OneDrive 和 Microsoft Teams 的安全附件,為 Teams 訊息中的 URL 和檔案提供點選保護的時間。

在 Microsoft 365 E5 和 適用於 Office 365 的 Defender 方案 2 中,我們已使用一組設計來中斷攻擊鏈的功能來擴充 Teams 保護:

報告可疑的 Teams 訊息:用戶可以報告惡意的 Teams 訊息。 根據組織中報告的郵件設定,報告的郵件會移至指定的報告信箱、Microsoft 或兩者。 如需詳細資訊,請參閱 Teams中的用戶報告設定。

Teams 的 ZAP) 零時差自動保護 (:ZAP 是現有的電子郵件保護功能,可藉由將郵件移至垃圾郵件 Email 資料夾或隔離,在傳遞後偵測並消除垃圾郵件、網路釣魚和惡意代碼訊息。

適用於 Teams 的 ZAP 會隔離 Teams 聊天或頻道中發現惡意代碼或高信賴度網路釣魚的訊息。 如需詳細資訊,請 參閱 Microsoft Teams 中 ZAP) 的零時差自動清除 (。

下一節將說明如何設定 TEAMS 保護的 ZAP。

隔離中的 Teams 訊息:如同識別為惡意代碼或高信賴度網路釣魚的電子郵件訊息,只有系統管理員可以管理依預設由 ZAP for Teams 隔離的 Teams 訊息。 如需詳細資訊,請 參閱管理隔離的Teams訊息。

Teams 訊息實體面板是儲存所有 Teams 訊息元數據以供立即 SecOps 檢閱的單一位置。 任何來自 Teams 聊天、群組聊天、會議聊天和其他頻道的威脅,只要評估就可在一個位置找到。 如需詳細資訊,請參閱方案 2 適用於 Office 365 的 Microsoft Defender Teams 訊息實體面板。

攻擊模擬訓練 使用 Teams 訊息:若要確保使用者能夠復原 Microsoft Teams 中的網路釣魚攻擊,系統管理員可以使用 Teams 訊息而不是電子郵件訊息來設定網路釣魚模擬。 如需詳細資訊,請參閱 攻擊模擬訓練 中的 Microsoft Teams。

在 適用於 Office 365 的 Defender 方案 2 中設定 TEAMS 保護的 ZAP

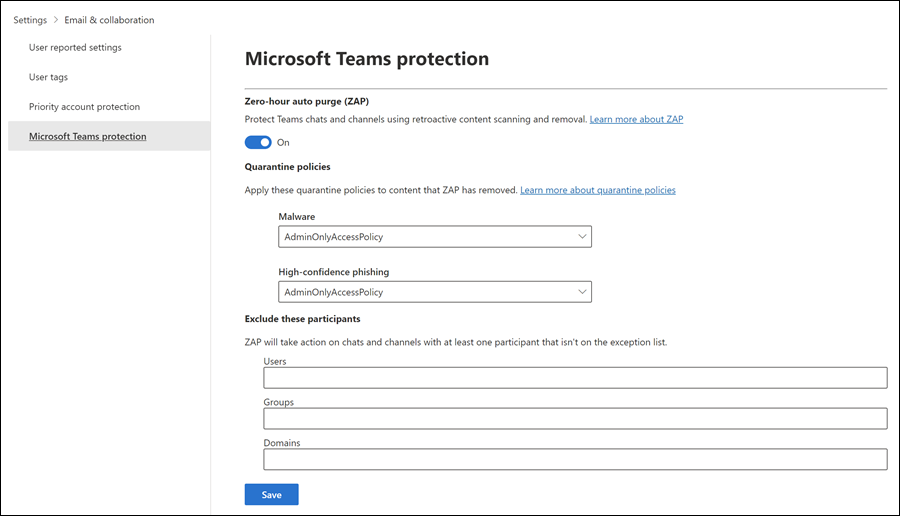

在 Microsoft Defender 入口網站中https://security.microsoft.com,移至 [設定>Email & 共同作業>Microsoft Teams 保護]。 或者,若要直接移至 Microsoft Teams 保護 頁面,請使用 https://security.microsoft.com/securitysettings/teamsProtectionPolicy。

在 [ Microsoft Teams 保護 ] 頁面上,確認 [ 零時差自動清除 (ZAP) 一節中的切換:

- 開啟 TEAMS 的 ZAP:確認切換為 [開啟]

。

。 - 關閉 Teams 的 ZAP:將切換開關滑動為 [關閉]

。

。

- 開啟 TEAMS 的 ZAP:確認切換為 [開啟]

當切換為 [開啟]

時,請使用頁面上的其餘設定來自定義 TEAMS 保護的 ZAP:

時,請使用頁面上的其餘設定來自定義 TEAMS 保護的 ZAP:隔離原則 區段:您可以選取現有的隔離原則,以用於 ZAP 針對 Teams 保護隔離為 惡意代碼 或 高信賴度網路釣魚的郵件。 隔離原則會定義使用者可以對隔離郵件執行哪些操作,以及使用者是否收到隔離通知。 如需詳細資訊, 請參閱隔離原則的結構。

注意事項

系統會在名為 AdminOnlyAccessPolicy 的原則中停用隔離通知。 若要通知郵件被隔離為惡意代碼或高信賴度網路釣魚的收件者,請建立或使用已開啟隔離通知的現有隔離原則。 如需指示,請參閱在 Microsoft Defender 入口網站中建立隔離原則。

排除這些參與者 區段:指定要從 TEAMS 保護的 ZAP 中排除的 使用者、 群組或 網域 。 排除範圍對郵件 收件者而言很重要,而非郵件 寄件者。 如需詳細資訊,請 參閱 Microsoft Teams 中 ZAP) 的零時差自動清除 (。

您只能使用例外狀況一次,但例外狀況可以包含多個值:

- 相同例外狀況的多個值使用 OR 邏輯 (例如 recipient1<> 或 <recipient2>) 。 如果收件者符合 任何 指定的值,則不會套用適用於Teams的 ZAP 保護。

- 不同類型的例外狀況會使用 OR 邏輯 (例如,<recipient1 或 group1>>的成員或 domain1) 的成員。<>< 如果收件者符合 任何 指定的例外狀況值,則不會套用 TEAMS 保護的 ZAP。

當您在 Microsoft Teams 保護 頁面上完成時,請選取 [ 儲存]。

使用 Exchange Online PowerShell 設定 TEAMS 保護的 ZAP

如果您想要使用 Exchange Online PowerShell 來設定適用於 Microsoft Teams 的 ZAP,則會涉及下列 Cmdlet:

- Teams 保護原則 (*-TeamsProtectionPolicy Cmdlet) 開啟和關閉 TEAMS 的 ZAP,並指定用於惡意代碼和高信賴度網路釣魚偵測的隔離原則。

- teams 保護原則規則 (*-TeamsProtectionPolicyRule Cmdlet) 識別 Teams 保護原則,並指定 TEAMS 保護 (使用者、群組或網域) 的任何 ZAP 例外狀況。

附註:

- 組織中只有一個Teams保護原則。 根據預設,該原則會命名為Teams保護原則。

- 只有在組織中沒有任何 Teams 保護原則時,使用 New-TeamsProtectionPolicy Cmdlet 才有意義 (Get-TeamsProtectionPolicy Cmdlet 不會傳回任何) 。 您可以在不發生錯誤的情況下執行 Cmdlet,但如果已有新的 Teams 保護原則,則不會建立任何新的 Teams 保護原則。

- 您無法移除現有的 Teams 保護原則或 Teams 保護原則規則 (沒有 Remove-TeamsProtectionPolicy 或 Remove-TeamsProtectionPolicyRule Cmdlet) 。

- 根據預設,沒有任何 Teams 保護原則規則 (Get-TeamsProtectionPolicyRule Cmdlet 不會傳回任何) 。 在 Defender 入口網站中指定 TEAMS 的 ZAP 隔離原則或例外狀況會自動建立規則。 或者,如果規則不存在,您可以使用 New-TeamsProtectionPolicyRule Cmdlet 在 PowerShell 中建立規則。

使用 PowerShell 檢視 Teams 保護原則和 Teams 保護原則規則

若要檢視Teams保護原則和Teams保護原則規則中的重要值,請執行下列命令:

Get-TeamsProtectionPolicy | Format-List Name,ZapEnabled,HighConfidencePhishQuarantineTag,MalwareQuarantineTag

Get-TeamsProtectionPolicyRule | Format-List Name,TeamsProtectionPolicy,ExceptIfSentTo,ExceptIfSentToMemberOf,ExceptIfRecipientDomainIs

如需詳細的語法和參數資訊,請參閱 Get-TeamsProtectionPolicy 和 Get-TeamsProtectionPolicyRule。

使用 PowerShell 修改 Teams 保護原則

若要修改Teams保護原則,請使用下列語法:

Set-TeamsProtectionPolicy -Identity "Teams Protection Policy" [-ZapEnabled <$true | $false>] [-HighConfidencePhishQuarantineTag "<QuarantinePolicyName>"] [-MalwareQuarantineTag "<QuarantinePolicyName>"]

此範例會啟用 TEAMS 的 ZAP,並變更用於高信賴度網路釣魚偵測的隔離原則:

Set-TeamsProtectionPolicy -Identity "Teams Protection Policy" -ZapEnabled $true -HighConfidencePhishQuarantineTag AdminOnlyWithNotifications

如需詳細的語法和參數資訊,請參閱 Set-TeamsProtectionPolicy。

使用 PowerShell 建立 Teams 保護原則規則

根據預設,沒有Teams保護原則規則,因為TEAMS的 ZAP 沒有預設例外狀況。

若要建立新的 Teams 保護原則規則,請使用下列語法:

New-TeamsProtectionPolicyRule -Name "Teams Protection Policy Rule" -TeamsProtectionPolicy "Teams Protection Policy" [-ExceptIfSentTo <UserEmail1,UserEmail2,...UserEmailN>] [-ExceptIfSentToMemberOf <GroupEmail1,GroupEmail2,...GroupEmailN>] [-ExceptIfRecipientDomainIs <Domain1,Domain2,...DomainN>]

重要事項

如本文先前所述,使用者、群組和網域 (多個例外狀況類型) 使用 OR 邏輯,而非 AND。

此範例會建立Teams保護原則規則,其中名為Research的群組成員已從TEAMS保護的 ZAP 中排除。

New-TeamsProtectionPolicyRule -Name "Teams Protection Policy Rule" -TeamsProtectionPolicy "Teams Protection Policy" -ExceptIfSentToMemberOf research@contoso.onmicrosoft.com

如需詳細的語法和參數資訊,請參閱 New-TeamsProtectionPolicyRule。

使用 PowerShell 修改 Teams 保護原則規則

如果 Teams 保護原則規則已存在 (Get-TeamsProtectionPolicyRule Cmdlet 會傳回輸出) ,請使用下列語法來修改規則:

Set-TeamsProtectionPolicyRule -Identity "Teams Protection Policy Rule" [-ExceptIfSentTo <UserEmailAddresses | $null>] [-ExceptIfSentToMemberOf <GroupEmailAddresses | $null>] [-ExceptIfRecipientDomainIs <Domains | $null>]

附註:

- 如需新增、移除和取代 ExceptIfSentTo、 ExceptIfSentToMemberOf 和 ExceptIfRecipientDomainIs 參數之所有值的語法相關信息,請參閱 Set-TeamsProtectionPolicyRule 中的參數描述。

- 若要清空 ExceptIfSentTo、 ExceptIfSentToMemberOf 或 ExceptIfRecipientDomainIs 參數,請使用 值

$null。

此範例會將網域中的收件者排除在網域 research.contoso.com,並從適用於Teams保護的 ZAP 中 research.contoso.net,藉此修改現有的Teams保護原則規則。

Set-TeamsProtectionPolicyRule -Identity "Teams Protection Policy Rule" -ExceptIfRecipientDomainIs research.contoso.com,research.contoso.net

如需詳細的語法和參數資訊,請參閱 Set-TeamsProtectionPolicyRule。

另請參閱

意見反應

即將登場:在 2024 年,我們將逐步淘汰 GitHub 問題作為內容的意見反應機制,並將它取代為新的意見反應系統。 如需詳細資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交並檢視相關的意見反應