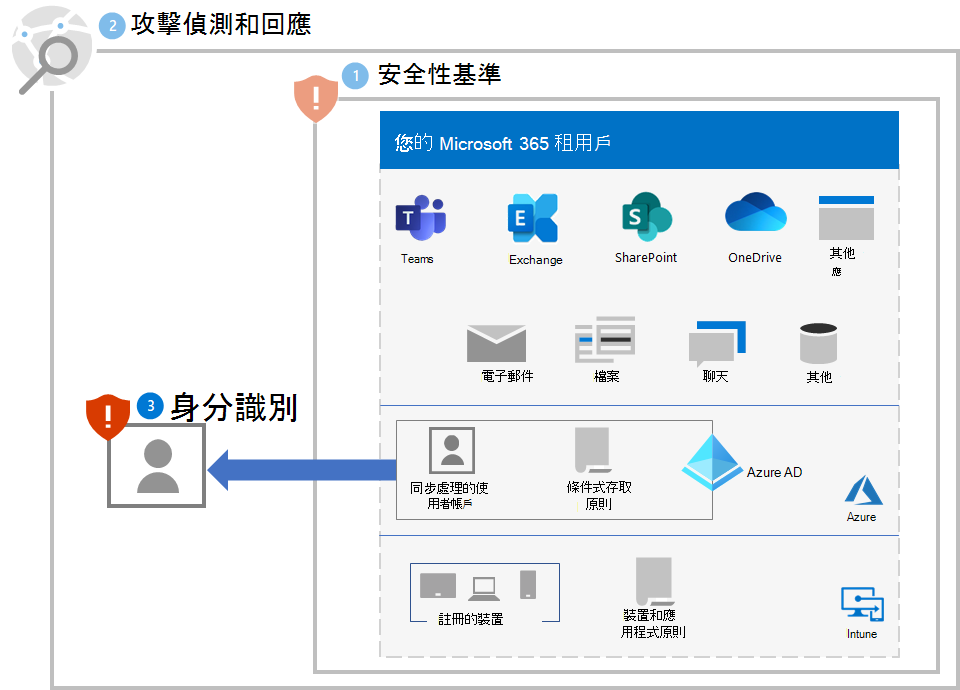

步驟 3. 保護身分識別

使用下列章節以保護您的組織避免受到認證洩露,這通常是較大型的勒索軟體攻擊的第一個階段。

增加登入安全性

針對Microsoft Entra識別碼中的使用者帳戶使用無密碼驗證。

在轉換至 passwordless 驗證期間,請針對仍使用密碼驗證的使用者帳戶使用最佳作法:

- 使用Microsoft Entra密碼保護來封鎖已知的弱式和自訂密碼。

- 使用 Microsoft Entra 密碼保護,將已知弱式和自訂密碼的封鎖延伸至您的 內部部署的 Active Directory Domain Services (AD DS) 。

- 允許您的使用者使用 Self-Service 密碼重設 (SSPR) 來變更自己的密碼。

接下來,執行 通用身分識別和裝置存取原則。 這些原則提供適用於存取 Microsoft 365 雲端服務的更高安全性。

針對使用者登入,這些原則包括:

- 要求 優先帳戶 使用多重要素驗證 (MFA)(立即),最後會要求所有使用者帳戶使用。

- 需要高風險登入以使用 MFA。

- 要求具高風險登入密碼的高風險使用者變更其密碼。

防止權限提升

請使用下列最佳做法:

- 執行 最低權限 和使用密碼保護的原則,即如同在為仍使用密碼登入的使用者帳戶 [增加登入安全性] 中所述。

- 避免使用全域、系統管理層級的服務帳戶。

- 限制本機系統管理權限,以限制安裝 [遠端存取特洛伊木馬程式 (Rat)] 和其他不需要的應用程式。

- 使用Microsoft Entra條件式存取,在允許存取系統管理入口網站之前,明確驗證使用者和工作站的信任。 請參閱 Microsoft Azure 入口網站的 範例。

- 啟用本機系統管理員密碼管理。

- 決定具有高權限的帳戶登入位置及公開認證的位置。 高權限的帳戶不應該在工作站上顯示。

- 停用本機儲存密碼和認證。

對使用者的影響和變更管理

您必須讓貴組織中的使用者了解:

- 強式密碼的新要求。

- 登入程序中的變更,例如要求使用 MFA 和 MFA 次要驗證方法登錄。

- 使用 SSPR 的密碼維護。 例如,不需要與技術支援人員通話以進行密碼重設。

- 提示要求使用 MFA 或對已判定為有風險之登入密碼進行變更。

所產生的設定

以下是針對步驟 1-3 適用於您的租用戶的勒索軟體保護。

下一步

繼續執行 步驟 4,以保護 Microsoft 365 租用戶中的裝置 (端點)。