إرشادات التحكم في الجهاز

ينطبق على:

- الخطة 1 من Microsoft Defender لنقطة النهاية

- Defender for Endpoint الخطة 2

- Microsoft Defender for Business

توضح هذه المقالة طرقا مختلفة لمعرفة كيفية عمل التحكم في الجهاز. بدءا من الإعدادات الافتراضية، يصف كل قسم كيفية تكوين التحكم في الجهاز لتحقيق أهداف معينة.

استكشاف الحالة الافتراضية للتحكم في الجهاز

بشكل افتراضي، يتم تعطيل التحكم في الجهاز ولا توجد قيود على الأجهزة التي يمكن إضافتها. يتم تمكين تدقيق أحداث التحكم في الجهاز الأساسية للأجهزة التي تم إلحاقها ب Defender لنقطة النهاية. يمكن رؤية هذا النشاط في تقرير التحكم في الجهاز. تعرض التصفية على نهج تدقيق PnP المضمن الأجهزة المتصلة بنقاط النهاية في البيئة.

يحدد التحكم في الجهاز في Defender لنقطة النهاية الجهاز استنادا إلى خصائصه. تكون خصائص الجهاز مرئية عن طريق تحديد إدخال في التقرير.

يمكن استخدام معرف الجهازومعرف المورد (VID) والرقم التسلسليونوع الناقل لتحديد جهاز (راجع [نهج التحكم في الجهاز في Microsoft Defender لنقطة النهاية](يتوفر أيضا device-control-policies.mddata في التتبع المتقدم، عن طريق البحث عن Plug and Play Device Connected action (PnPDeviceConnected)، كما هو موضح في استعلام المثال التالي:

DeviceEvents

| where ActionType == "PnpDeviceConnected"

| extend parsed=parse_json(AdditionalFields)

| extend MediaClass = tostring(parsed.ClassName)

| extend MediaDeviceId = tostring(parsed.DeviceId)

| extend MediaDescription = tostring(parsed.DeviceDescription)

| extend MediaSerialNumber = tostring(parsed.SerialNumber)

| project Timestamp, DeviceId, DeviceName, AccountName, AccountDomain, MediaClass, MediaDeviceId, MediaDescription, MediaSerialNumber, parsed

| order by Timestamp desc

تتوفر حالة التحكم في الجهاز (ممكن/معطل، والإنفاذ الافتراضي، وتحديث النهج الأخير) على جهاز عبر Get-MpComputerStatus، كما هو موضح في القصاصة البرمجية التالية:

DeviceControlDefaultEnforcement :

DeviceControlPoliciesLastUpdated : 1/3/2024 12:51:56 PM

DeviceControlState : Disabled

قم بتغيير حالة التحكم في الجهاز ليتم تمكينها* على جهاز اختبار. تأكد من تطبيق النهج عن طريق التحقق من Get-MpComputerStatus، كما هو موضح في القصاصة البرمجية التالية:

DeviceControlDefaultEnforcement : DefaultAllow

DeviceControlPoliciesLastUpdated : 1/4/2024 10:27:06 AM

DeviceControlState : Enabled

في جهاز الاختبار، أدخل محرك أقراص USB. لا توجد قيود؛ يسمح بجميع أنواع الوصول (القراءة والكتابة والتنفيذ والطباعة). يتم إنشاء سجل لإظهار اتصال جهاز USB. يمكنك استخدام المثال التالي استعلام التتبع المتقدم لرؤيتها:

DeviceEvents

| where ActionType == "PnpDeviceConnected"

| extend parsed=parse_json(AdditionalFields)

| extend MediaClass = tostring(parsed.ClassName)

| extend MediaDeviceId = tostring(parsed.DeviceId)

| extend MediaDescription = tostring(parsed.DeviceDescription)

| extend MediaSerialNumber = tostring(parsed.SerialNumber)

| where MediaClass == "USB"

| project Timestamp, DeviceId, DeviceName, AccountName, AccountDomain, MediaClass, MediaDeviceId, MediaDescription, MediaSerialNumber, parsed

| order by Timestamp desc

يقوم هذا الاستعلام المثال بتصفية الأحداث حسب MediaClass. يمكن تغيير السلوك الافتراضي لرفض جميع الأجهزة، أو لاستبعاد عائلات الأجهزة من التحكم في الجهاز. قم بتغيير السلوك الافتراضي للرفض، ثم قم بتعيين التحكم في الجهاز فقط لتطبيقه على التخزين القابل للإزالة.

بالنسبة Intune، استخدم ملف تعريف مخصص لتعيين إعدادات التحكم في الجهاز، كما يلي:

- تعيين

./Vendor/MSFT/Defender/Configuration/DeviceControlEnabledإلى1 - تعيين

./Vendor/MSFT/Defender/Configuration/DefaultEnforcementإلى2 - تعيين

./Vendor/MSFT/Defender/Configuration/SecuredDevicesConfigurationإلىRemovableMediaDevices

انشر نهجك على جهاز الاختبار. استخدم Get-MpComputerStatus للتأكد من تعيين الإنفاذ الافتراضي إلى Deny، كما هو موضح في القصاصة البرمجية التالية:

DeviceControlDefaultEnforcement : DefaultDeny

DeviceControlPoliciesLastUpdated : 1/4/2024 10:27:06 AM

DeviceControlState : Enabled

قم بإزالة جهاز USB وإعادة إدخاله في جهاز الاختبار. حاول فتح محرك الأقراص. لا يمكن الوصول إلى محرك الأقراص، وتظهر رسالة تشير إلى رفض الوصول.

ملاحظة

تتوفر العينات والإرشادات والأمثلة هنا.

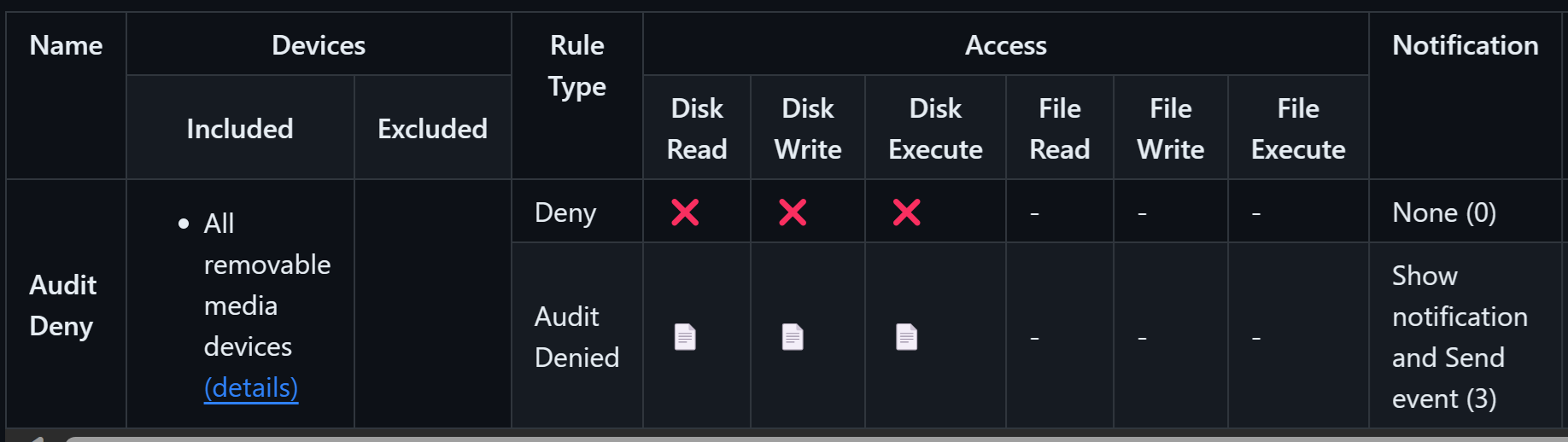

الخطوة 1: رفض جميع الوسائط القابلة للإزالة

من أجل تخصيص السلوك، يستخدم التحكم في الجهاز النهج التي هي مزيج من المجموعات والقواعد. ابدأ بنشر نهج يرفض الوصول إلى جميع أجهزة التخزين القابلة للإزالة، ويدقق الحدث عن طريق إرسال إشعار إلى المدخل والمستخدم. تلخص الصورة التالية هذه الإعدادات:

لأغراض التحكم في الوصول، يتم تنظيم الأجهزة في مجموعات. يستخدم هذا النهج مجموعة تسمى All removable media devices. بمجرد نشر هذا النهج على جهاز الاختبار، أعد إدخال USB. يظهر إعلام يشير إلى تقييد الوصول إلى الجهاز.

يظهر الحدث أيضا في غضون 15 دقيقة في التتبع المتقدم. يمكنك استخدام استعلام المثال التالي لعرض النتائج:

DeviceEvents

| where ActionType == "RemovableStoragePolicyTriggered"

| extend parsed=parse_json(AdditionalFields)

| extend RemovableStorageAccess = tostring(parsed.RemovableStorageAccess)

| extend RemovableStoragePolicyVerdict = tostring(parsed.RemovableStoragePolicyVerdict)

| extend MediaBusType = tostring(parsed.BusType)

| extend MediaClassGuid = tostring(parsed.ClassGuid)

| extend MediaClassName = tostring(parsed.ClassName)

| extend MediaDeviceId = tostring(parsed.DeviceId)

| extend MediaInstanceId = tostring(parsed.DeviceInstanceId)

| extend MediaName = tostring(parsed.MediaName)

| extend RemovableStoragePolicy = tostring(parsed.RemovableStoragePolicy)

| extend MediaProductId = tostring(parsed.ProductId)

| extend MediaVendorId = tostring(parsed.VendorId)

| extend MediaSerialNumber = tostring(parsed.SerialNumber)

|project Timestamp, DeviceId, DeviceName, InitiatingProcessAccountName, ActionType, RemovableStorageAccess, RemovableStoragePolicyVerdict, MediaBusType, MediaClassGuid, MediaClassName, MediaDeviceId, MediaInstanceId, MediaName, RemovableStoragePolicy, MediaProductId, MediaVendorId, MediaSerialNumber, FolderPath, FileSize

| order by Timestamp desc

ملاحظة

يمكنك عرض ما يصل إلى 300 حدث لكل جهاز يوميا مع تتبع متقدم.

تحديد الحدث لعرض معلومات حول النهج والجهاز.

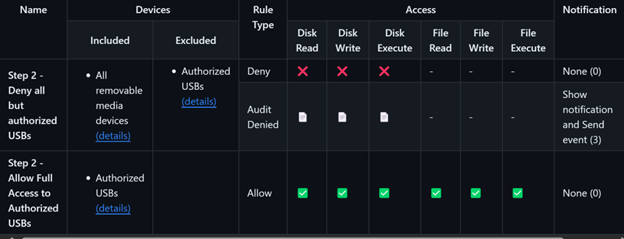

الخطوة 2: السماح بالوصول إلى أجهزة USB المعتمدة

لمنح حق الوصول إلى مجموعة من أجهزة USBs المعتمدة، قم بإعداد مجموعة لتحديد تلك الأجهزة. نسمي مجموعتنا Authorized USBs، واستخدمنا الإعدادات الموضحة في الصورة التالية:

في مثالنا، تحتوي مجموعة USBs المعتمدة على جهاز واحد تم تحديده InstancePathIdبواسطة . قبل توزيع العينة، يمكنك تغيير القيمة إلى InstancePathId لجهاز اختبار. راجع استخدام Windows إدارة الأجهزة لتحديد خصائص الجهازواستخدام التقارير والتتبع المتقدم لتحديد خصائص الأجهزة للحصول على تفاصيل حول كيفية العثور على القيمة الصحيحة.

لاحظ أن مجموعة USB المعتمدة مستبعدة من نهج رفض الكل. وهذا يضمن تقييم هذه الأجهزة للنهج الأخرى. لا يتم تقييم النهج بالترتيب، لذلك يجب أن يكون كل نهج صحيحا إذا تم تقييمه بشكل مستقل. بمجرد نشر النهج، أعد إدخال جهاز USB المعتمد. يجب أن ترى أن هناك وصولا كاملا إلى الجهاز. أدخل USB آخر، وتأكد من حظر الوصول لهذا الجهاز.

يحتوي التحكم في الجهاز على الكثير من الطرق لتجميع الأجهزة استنادا إلى الخصائص. لمزيد من المعلومات، راجع نهج التحكم في الجهاز في Microsoft Defender لنقطة النهاية.

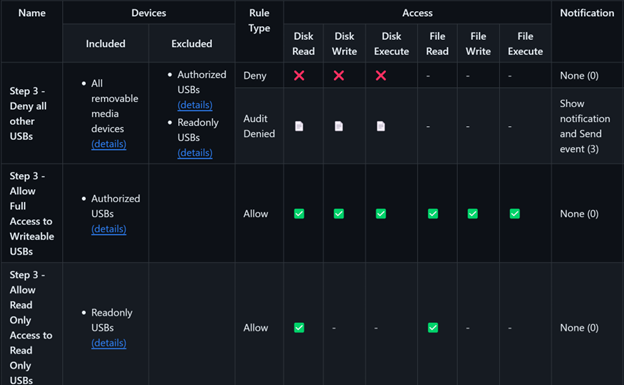

الخطوة 3: السماح بمستويات مختلفة من الوصول إلى أنواع مختلفة من الأجهزة

لإنشاء سلوكيات مختلفة للأجهزة المختلفة، ضعها في مجموعات منفصلة. في مثالنا، نستخدم مجموعة تسمى Read Only USBs. تعرض الصورة التالية الإعدادات التي استخدمناها:

في مثالنا، تحتوي مجموعة Read Only USB على جهاز واحد تم تعريفه VID_PIDبواسطة . قبل توزيع العينة، يمكنك تغيير قيمة إلى قيمة VID_PID جهاز اختبار ثان.

بمجرد نشر النهج، قم بإدراج USB معتمد. يجب أن ترى أن الوصول الكامل مسموح به. الآن قم بإدراج جهاز الاختبار الثاني (قراءة USB فقط). يمكنك الوصول إلى الجهاز بأذونات للقراءة فقط. حاول إنشاء ملف جديد، أو إجراء تغييرات على ملف، ويجب أن ترى أن عنصر تحكم الجهاز يمنعه.

إذا قمت بإدراج أي جهاز USB آخر، فيجب حظره بسبب نهج "رفض جميع USBs الأخرى".

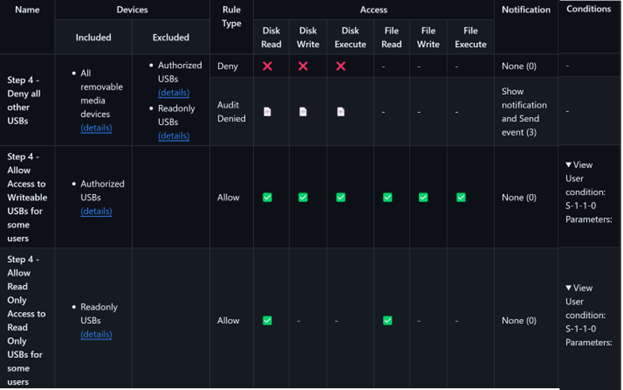

الخطوة 4: السماح بمستويات مختلفة من الوصول إلى الأجهزة لمستخدمين أو مجموعات محددة

يسمح لك التحكم في الجهاز بمزيد من تقييد الوصول باستخدام الشروط. أبسط شرط هو شرط المستخدم. في التحكم في الجهاز، يتم تحديد المستخدمين والمجموعات بواسطة Security Identified (SID).

تظهر لقطة الشاشة التالية الإعدادات التي استخدمناها لمثالنا:

بشكل افتراضي، يستخدم النموذج معرف الأمان العمومي ل S-1-1-0. قبل نشر النهج، يمكنك تغيير SID المقترن ب USBs المعتمدة (USBs القابلة للكتابة) إلى User1 وتغيير SID المقترن ب USBs للقراءة فقط إلى User2.

بمجرد نشر النهج، يكون للمستخدم 1 فقط حق الوصول للكتابة إلى AUTHORIZED USBs، والمستخدم 2 فقط لديه حق الوصول للقراءة إلى ReadOnly USBs.

يدعم التحكم في الجهاز أيضا معرفات الأمان للمجموعة. قم بتغيير SID في نهج القراءة فقط إلى مجموعة تحتوي على User2. بمجرد إعادة توزيع النهج، تكون القواعد هي نفسها للمستخدم 2 أو أي مستخدم آخر في تلك المجموعة.

ملاحظة

بالنسبة للمجموعات المخزنة في Microsoft Entra، استخدم معرف العنصر بدلا من معرف الأمان لتحديد مجموعات المستخدمين.

الخطوات التالية

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ