ثقة معدومة تكوينات الهوية والوصول إلى الجهاز

تتطلب القوى العاملة اليوم الوصول إلى التطبيقات والموارد الموجودة خارج حدود شبكة الشركة التقليدية. لم تعد بنيات الأمان التي تعتمد على جدران حماية الشبكة والشبكات الخاصة الظاهرية (VPNs) لعزل الوصول إلى الموارد وتقييدها كافية.

لمعالجة هذا العالم الجديد من الحوسبة، توصي Microsoft بشدة بنموذج الأمان ثقة معدومة، والذي يستند إلى هذه المبادئ التوجيهية:

- التحقق بشكل صريح: قم دائما بالمصادقة والتخويل استنادا إلى جميع نقاط البيانات المتوفرة. هذا التحقق هو المكان الذي يكون فيه ثقة معدومة نهج الهوية والوصول إلى الجهاز أمرا بالغ الأهمية لتسجيل الدخول والتحقق المستمر.

- استخدام الوصول الأقل امتيازا: تقييد وصول المستخدم باستخدام Just-In-Time و Just-Enough-Access (JIT/JEA)، والنهج التكيفية المستندة إلى المخاطر، وحماية البيانات.

- افترض الخرق: تقليل نصف قطر الانفجار والوصول المقطعي. تحقق من التشفير الشامل واستخدم التحليلات للحصول على الرؤية، ودفع الكشف عن التهديدات، وتحسين الدفاعات.

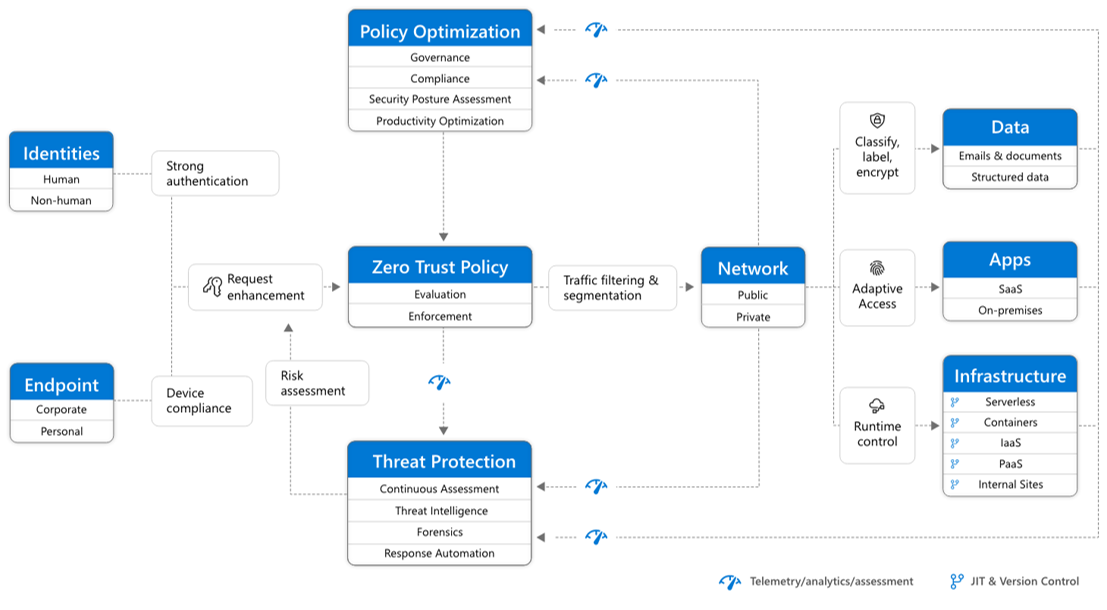

فيما يلي البنية العامة ثقة معدومة:

تعالج نهج الوصول إلى الهوية والجهاز ثقة معدومة مبدأ التحقق من التوجيه الصريح من أجل:

- الهويات: عندما تحاول الهوية الوصول إلى مورد، تحقق من أن الهوية بمصادقة قوية وتأكد من أن الوصول المطلوب متوافق و نموذجي.

- الأجهزة (تسمى أيضا نقاط النهاية): مراقبة متطلبات سلامة الجهاز وتوافقه وفرضها للوصول الآمن.

- التطبيقات: تطبيق عناصر التحكم والتقنيات على:

- تأكد من الأذونات المناسبة داخل التطبيق.

- التحكم في الوصول استنادا إلى التحليلات في الوقت الحقيقي.

- مراقبة السلوك غير الطبيعي

- التحكم في إجراءات المستخدم.

- التحقق من صحة خيارات التكوين الآمنة.

تصف هذه السلسلة من المقالات مجموعة من تكوينات الوصول إلى الهوية والجهاز والنهج باستخدام Microsoft Entra ID والوصول المشروط Microsoft Intune والميزات الأخرى. توفر هذه التكوينات والنهج وصولا ثقة معدومة إلى Microsoft 365 لتطبيقات وخدمات سحابة المؤسسات وخدمات SaaS الأخرى والتطبيقات المحلية التي يتم نشرها باستخدام وكيل تطبيق Microsoft Entra.

يوصى ثقة معدومة إعدادات ونهج الوصول إلى الجهاز والهوية في ثلاثة مستويات:

- نقطة البداية.

- المؤسسه.

- أمان متخصص للبيئات ذات البيانات عالية التنظيم أو المصنفة.

توفر هذه المستويات والتكوينات المقابلة لها مستويات متسقة من الحماية ثقة معدومة عبر بياناتك وهوياتك وأجهزتك. هذه القدرات وتوصياتها:

- مدعومة في Microsoft 365 E3 Microsoft 365 E5.

- تتم محاذاتها مع Microsoft Secure Scoreودرجة الهوية في Microsoft Entra ID. سيؤدي اتباع التوصيات إلى زيادة هذه الدرجات لمؤسستك.

- تساعدك على تنفيذ هذه الخطوات الخمس لتأمين البنية الأساسية للهوية.

إذا كانت مؤسستك لديها متطلبات أو تعقيدات فريدة، فاستخدم هذه التوصيات كنقطة بداية. ومع ذلك، يمكن لمعظم المؤسسات تنفيذ هذه التوصيات كما هو محدد.

شاهد هذا الفيديو للحصول على نظرة عامة سريعة على تكوينات الهوية والوصول إلى الجهاز ل Microsoft 365 للمؤسسة.

ملاحظة

تبيع Microsoft أيضا تراخيص Enterprise Mobility + Security (EMS) لاشتراكات Office 365. قدرات EMS E3 و EMS E5 مكافئة لتلك الموجودة في Microsoft 365 E3 و Microsoft 365 E5. لمزيد من المعلومات، راجع خطط EMS.

الجمهور المقصود

هذه التوصيات مخصصة لمهندسي المؤسسات ومحترفي تكنولوجيا المعلومات الذين هم على دراية بالإنتاجية السحابية وخدمات الأمان في Microsoft 365. وتشمل هذه الخدمات Microsoft Entra ID (الهوية) Microsoft Intune (إدارة الأجهزة) حماية البيانات في Microsoft Purview (حماية البيانات).

بيئة العميل

تنطبق النهج الموصى بها على مؤسسات المؤسسات التي تعمل بالكامل داخل سحابة Microsoft والعملاء الذين لديهم بنية أساسية للهوية المختلطة. بنية الهوية المختلطة هي غابة Active Directory محلي تتم مزامنتها مع Microsoft Entra ID.

تعتمد العديد من توصياتنا على الخدمات المتوفرة فقط بالتراخيص التالية:

- Microsoft 365 E5.

- Microsoft 365 E3 مع الوظيفة الإضافية E5 Security.

- EMS E5.

- Microsoft Entra ID تراخيص P2.

بالنسبة للمؤسسات التي ليس لديها هذه التراخيص، نوصي بتنفيذ الإعدادات الافتراضية للأمان على الأقل، والتي يتم تضمينها مع جميع خطط Microsoft 365.

المحاذير

قد تخضع مؤسستك لمتطلبات الامتثال التنظيمية أو غيرها، بما في ذلك توصيات محددة تتطلب منك تطبيق النهج التي تختلف عن هذه التكوينات الموصى بها. توصي هذه التكوينات بعناصر التحكم في الاستخدام التي لم تكن متوفرة تاريخيا. نوصي بعناصر التحكم هذه لأننا نعتقد أنها تمثل توازنا بين الأمان والإنتاجية.

لقد بذلنا قصارى جهدنا لمراعاة مجموعة متنوعة من متطلبات الحماية التنظيمية، ولكننا غير قادرين على حساب جميع المتطلبات الممكنة أو لجميع الجوانب الفريدة لمؤسستك.

ثلاثة مستويات من الحماية

لدى معظم المؤسسات متطلبات محددة فيما يتعلق بالأمان وحماية البيانات. وتختلف هذه المتطلبات حسب قطاع الصناعة والوظائف الوظيفية داخل المؤسسات. على سبيل المثال، قد يحتاج القسم القانوني والمسؤولون إلى عناصر تحكم إضافية في الأمان وحماية المعلومات حول مراسلات البريد الإلكتروني غير المطلوبة لوحدات الأعمال الأخرى.

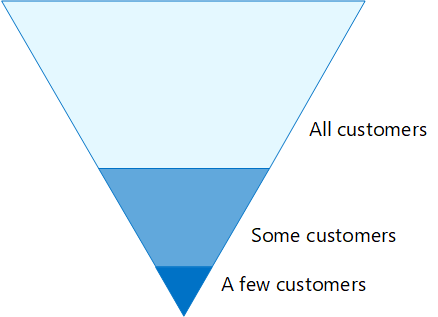

كما أن لكل صناعة مجموعة خاصة بها من اللوائح المتخصصة. لا نحاول تقديم قائمة بجميع خيارات الأمان الممكنة أو توصية لكل قطاع صناعي أو وظيفة وظيفية. بدلا من ذلك، نقدم توصيات لثلاثة مستويات من الأمان والحماية التي يمكن تطبيقها بناء على دقة احتياجاتك.

- نقطة البداية: نوصي جميع العملاء بإنشاء واستخدام الحد الأدنى من المعايير لحماية البيانات، بالإضافة إلى الهويات والأجهزة التي تصل إلى بياناتك. يمكنك اتباع هذه التوصيات لتوفير حماية افتراضية قوية كنقطة بداية لجميع المؤسسات.

- Enterprise: لدى بعض العملاء مجموعة فرعية من البيانات التي يجب حمايتها على مستويات أعلى، أو يجب حماية جميع البيانات على مستوى أعلى. يمكنك تطبيق حماية متزايدة على جميع مجموعات البيانات أو مجموعات بيانات معينة في بيئة Microsoft 365. نوصي بحماية الهويات والأجهزة التي تصل إلى البيانات الحساسة بمستويات مماثلة من الأمان.

- الأمان المتخصص: حسب الحاجة، لدى عدد قليل من العملاء كمية صغيرة من البيانات المصنفة للغاية، أو التي تشكل أسرارا تجارية، أو منظمة. توفر Microsoft قدرات لمساعدة هؤلاء العملاء على تلبية هذه المتطلبات، بما في ذلك حماية إضافية للهويات والأجهزة.

يوضح لك هذا التوجيه كيفية تنفيذ حماية ثقة معدومة للهويات والأجهزة لكل مستوى من مستويات الحماية هذه. استخدم هذه الإرشادات كحد أدنى لمؤسستك واضبط النهج لتلبية المتطلبات المحددة لمؤسستك.

من المهم استخدام مستويات متسقة من الحماية عبر هوياتك وأجهزتك وبياناتك. على سبيل المثال، يجب أن تتضمن الحماية للمستخدمين الذين لديهم حسابات ذات أولوية - مثل المديرين التنفيذيين والقادة والمديرين وغيرهم - نفس مستوى الحماية لهوياتهم وأجهزتهم والبيانات التي يصلون إليها.

بالإضافة إلى ذلك، راجع حل توزيع حماية المعلومات للوائح خصوصية البيانات لحماية المعلومات المخزنة في Microsoft 365.

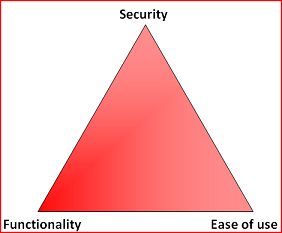

مفاضلات الأمان والإنتاجية

يتطلب تنفيذ أي استراتيجية أمنية مفاضلات بين الأمان والإنتاجية. من المفيد تقييم كيفية تأثير كل قرار على توازن الأمان والوظائف وسهولة الاستخدام.

تستند التوصيات المقدمة إلى المبادئ التالية:

- تعرف على المستخدمين وكن مرنا لمتطلبات الأمان والوظيفية الخاصة بهم.

- طبق نهج الأمان في الوقت المناسب وتأكد من أنه ذو مغزى.

الخدمات والمفاهيم لحماية الهوية والوصول إلى الجهاز ثقة معدومة

تم تصميم Microsoft 365 للمؤسسة للمؤسسات الكبيرة لتمكين الجميع من الإبداع والعمل معا بشكل آمن.

يوفر هذا القسم نظرة عامة على خدمات Microsoft 365 وقدراته المهمة للهوية ثقة معدومة والوصول إلى الجهاز.

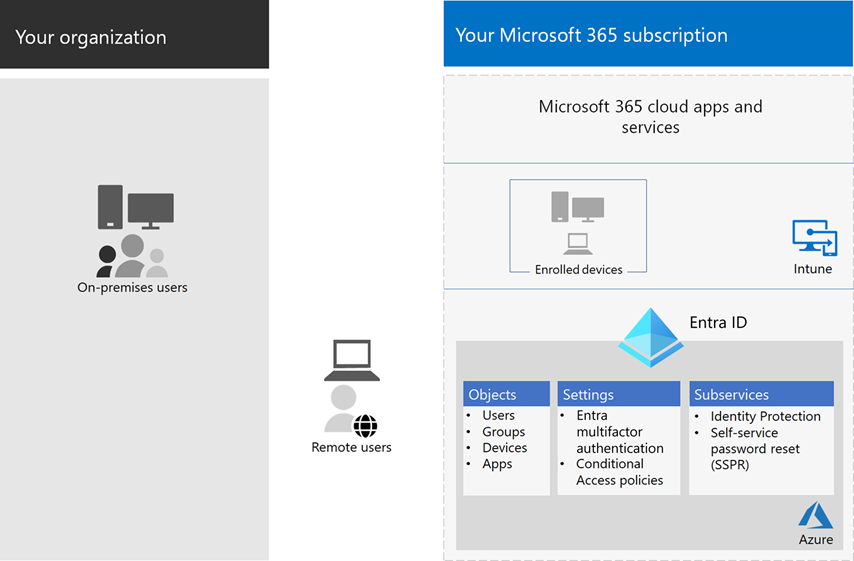

Microsoft Entra ID

يوفر Microsoft Entra ID مجموعة كاملة من قدرات إدارة الهوية. نوصي باستخدام هذه الإمكانات لتأمين الوصول.

| القدرة أو الميزة | الوصف | الترخيص |

|---|---|---|

| المصادقة متعددة العوامل (MFA) | تتطلب المصادقة متعددة العوامل من المستخدمين توفير شكلين من أشكال التحقق، مثل كلمة مرور المستخدم بالإضافة إلى إعلام من تطبيق Microsoft Authenticator أو مكالمة هاتفية. تقلل المصادقة متعددة العوامل إلى حد كبير من خطر استخدام بيانات الاعتماد المسروقة للوصول إلى بيئتك. يستخدم Microsoft 365 خدمة المصادقة متعددة العوامل Microsoft Entra لتسجيل الدخول المستند إلى المصادقة متعددة العوامل. | Microsoft 365 E3 أو E5 |

| وصول مشروط | يقوم Microsoft Entra ID بتقييم شروط تسجيل دخول المستخدم ويستخدم نهج الوصول المشروط لتحديد الوصول المسموح به. على سبيل المثال، في هذا التوجيه، نوضح لك كيفية إنشاء نهج الوصول المشروط لطلب توافق الجهاز للوصول إلى البيانات الحساسة. وهذا يقلل إلى حد كبير من خطر أن يتمكن المتسلل الذي لديه جهازه وبيانات اعتماده المسروقة من الوصول إلى بياناتك الحساسة. كما أنه يحمي البيانات الحساسة على الأجهزة، لأن الأجهزة يجب أن تفي بمتطلبات محددة للصحة والأمان. | Microsoft 365 E3 أو E5 |

| مجموعات Microsoft Entra | تعتمد نهج الوصول المشروط وإدارة الأجهزة مع Intune وحتى الأذونات للملفات والمواقع في مؤسستك على التعيين لحسابات المستخدمين أو مجموعات Microsoft Entra. نوصي بإنشاء مجموعات Microsoft Entra تتوافق مع مستويات الحماية التي تنفذها. على سبيل المثال، من المحتمل أن يكون موظفوك التنفيذيون أهدافا ذات قيمة أعلى للمتسللين. لذلك، من المنطقي إضافة حسابات المستخدمين لهؤلاء الموظفين إلى مجموعة Microsoft Entra وتعيين هذه المجموعة إلى نهج الوصول المشروط والنهج الأخرى التي تفرض مستوى أعلى من الحماية للوصول. | Microsoft 365 E3 أو E5 |

| تسجيل الجهاز | يمكنك تسجيل جهاز في Microsoft Entra ID لإنشاء هوية للجهاز. يتم استخدام هذه الهوية لمصادقة الجهاز عند تسجيل دخول المستخدم وتطبيق نهج الوصول المشروط التي تتطلب أجهزة كمبيوتر مرتبطة بالمجال أو متوافقة. للحصول على هذه الإرشادات، نستخدم تسجيل الجهاز لتسجيل أجهزة كمبيوتر Windows المنضمة إلى المجال تلقائيا. يعد تسجيل الجهاز شرطا أساسيا لإدارة الأجهزة باستخدام Intune. | Microsoft 365 E3 أو E5 |

| Microsoft Entra ID Protection | يمكنك من اكتشاف الثغرات الأمنية المحتملة التي تؤثر على هويات مؤسستك وتكوين نهج المعالجة التلقائية إلى مخاطر تسجيل الدخول المنخفضة والمتوسطة والعالية ومخاطر المستخدم. يعتمد هذا التوجيه على تقييم المخاطر هذا لتطبيق نهج الوصول المشروط للمصادقة متعددة العوامل. يتضمن هذا التوجيه أيضا نهج الوصول المشروط الذي يتطلب من المستخدمين تغيير كلمة المرور الخاصة بهم إذا تم الكشف عن نشاط عالي المخاطر لحسابهم. | Microsoft 365 E5 أو Microsoft 365 E3 باستخدام الوظيفة الإضافية E5 Security أو EMS E5 أو تراخيص P2 Microsoft Entra ID |

| الخدمة الذاتية لإعادة تعيين كلمة المرور(SSPR) | اسمح للمستخدمين بإعادة تعيين كلمات المرور الخاصة بهم بشكل آمن ودون تدخل مكتب المساعدة، من خلال توفير التحقق من أساليب المصادقة المتعددة التي يمكن للمسؤول التحكم فيها. | Microsoft 365 E3 أو E5 |

| حماية كلمة المرور Microsoft Entra | الكشف عن كلمات المرور الضعيفة المعروفة ومتغيراتها والمصطلحات الضعيفة الإضافية الخاصة بمؤسستك وحظرها. يتم تطبيق قوائم كلمات المرور المحظورة العمومية الافتراضية تلقائيا على جميع المستخدمين في مستأجر Microsoft Entra. يمكنك تعريف إدخالات إضافية في قائمة كلمات مرور محظورة مخصصة. عندما يقوم المستخدمون بتغيير كلمات المرور الخاصة بهم أو إعادة تعيينها، يتم التحقق من قوائم كلمات المرور المحظورة هذه لفرض استخدام كلمات مرور قوية. | Microsoft 365 E3 أو E5 |

فيما يلي مكونات الوصول إلى الهوية والجهاز ثقة معدومة، بما في ذلك Intune والكائنات Microsoft Entra والإعدادات والخدمات الفرعية.

Microsoft Intune

Intune هي خدمة إدارة الأجهزة المحمولة المستندة إلى السحابة من Microsoft. يوصي هذا التوجيه بإدارة أجهزة كمبيوتر Windows باستخدام Intune ويوصي بتكوينات نهج توافق الجهاز. يحدد Intune ما إذا كانت الأجهزة متوافقة ويرسل هذه البيانات إلى Microsoft Entra ID لاستخدامها عند تطبيق نهج الوصول المشروط.

حماية التطبيقات Intune

يمكن استخدام نهج حماية التطبيقات Intune لحماية بيانات مؤسستك في تطبيقات الأجهزة المحمولة، باستخدام أو بدون تسجيل الأجهزة في الإدارة. يساعد Intune في حماية المعلومات، والتأكد من أن موظفيك لا يزالون منتجين، ومنع فقدان البيانات. من خلال تنفيذ نهج على مستوى التطبيق، يمكنك تقييد الوصول إلى موارد الشركة والاحتفاظ بالبيانات ضمن التحكم في قسم تكنولوجيا المعلومات الخاص بك.

يوضح لك هذا التوجيه كيفية إنشاء نهج موصى بها لفرض استخدام التطبيقات المعتمدة وتحديد كيفية استخدام هذه التطبيقات مع بيانات عملك.

Microsoft 365

يوضح لك هذا الإرشادات كيفية تنفيذ مجموعة من النهج لحماية الوصول إلى خدمات Microsoft 365 السحابية، بما في ذلك Microsoft Teams وExchange وSharePoint وOneDrive. بالإضافة إلى تنفيذ هذه النهج، نوصيك أيضا برفع مستوى الحماية للمستأجر باستخدام هذه الموارد:

Windows 11 أو Windows 10 مع Microsoft 365 Apps for enterprise

Windows 11 أو Windows 10 مع Microsoft 365 Apps for enterprise هي بيئة العميل الموصى بها لأجهزة الكمبيوتر الشخصية. نوصي Windows 11 أو Windows 10 لأن Microsoft Entra مصمم لتوفير أفضل تجربة ممكنة لكل من الموقع المحلي Microsoft Entra ID. يتضمن Windows 11 أو Windows 10 أيضا قدرات أمان متقدمة يمكن إدارتها من خلال Intune. يتضمن Microsoft 365 Apps for enterprise أحدث إصدارات تطبيقات Office. تستخدم هذه المصادقة الحديثة، وهي أكثر أمانا ومتطلبا للوصول المشروط. تتضمن هذه التطبيقات أيضا أدوات توافق وأمان محسنة.

تطبيق هذه القدرات عبر مستويات الحماية الثلاثة

يلخص الجدول التالي توصياتنا لاستخدام هذه الإمكانات عبر مستويات الحماية الثلاثة.

| آلية الحماية | نقطة البداية | Enterprise | الأمان المتخصص |

|---|---|---|---|

| فرض المصادقة متعددة العوامل | عند مخاطر تسجيل الدخول المتوسطة أو الأعلى | عند مخاطر تسجيل الدخول المنخفضة أو الأعلى | في جميع الجلسات الجديدة |

| فرض تغيير كلمة المرور | للمستخدمين المعرضين لمخاطر عالية | للمستخدمين المعرضين لمخاطر عالية | للمستخدمين المعرضين لمخاطر عالية |

| فرض حماية التطبيق Intune | نعم | نعم | نعم |

| فرض تسجيل Intune للجهاز المملوك للمؤسسة | تتطلب جهاز كمبيوتر متوافقا أو مرتبطا بالمجال، ولكن اسمح بإحضار الهواتف والأجهزة اللوحية الخاصة بك (BYOD) | طلب جهاز متوافق أو مرتبط بالمجال | طلب جهاز متوافق أو مرتبط بالمجال |

ملكية الجهاز

يعكس الجدول أعلاه اتجاه العديد من المؤسسات لدعم مزيج من الأجهزة المملوكة للمؤسسة، والأقراص الشخصية أو BYOD لتمكين إنتاجية الأجهزة المحمولة عبر القوى العاملة. Intune تضمن نهج حماية التطبيقات حماية البريد الإلكتروني من النقل غير المصرح به من تطبيق Outlook للأجهزة المحمولة وتطبيقات Office للأجهزة المحمولة الأخرى، على كل من الأجهزة المملوكة للمؤسسة و BYODs.

نوصي بإدارة الأجهزة المملوكة للمؤسسة بواسطة Intune أو مرتبطة بالمجال لتطبيق حماية وتحكم إضافيين. اعتمادا على حساسية البيانات، قد تختار مؤسستك عدم السماح ب BYODs لمجموعات مستخدمين محددة أو تطبيقات معينة.

التوزيع وتطبيقاتك

قبل تكوين تكوين الهوية ثقة معدومة والوصول إلى الجهاز ثقة معدومة لتطبيقاتك المتكاملة Microsoft Entra، يجب عليك:

حدد التطبيقات المستخدمة في مؤسستك التي تريد حمايتها.

قم بتحليل قائمة التطبيقات هذه لتحديد مجموعات النهج التي توفر مستويات مناسبة من الحماية.

يجب عدم إنشاء مجموعات منفصلة من النهج لكل تطبيق لأن إدارة هذه النهج يمكن أن تصبح مرهقة. توصي Microsoft بتجميع تطبيقاتك التي لها نفس متطلبات الحماية لنفس المستخدمين.

على سبيل المثال، لديك مجموعة واحدة من النهج التي تتضمن جميع تطبيقات Microsoft 365 لجميع المستخدمين لحماية نقطة البداية. لديك مجموعة ثانية من النهج لجميع التطبيقات الحساسة، مثل تلك التي تستخدمها الموارد البشرية أو الإدارات المالية، وتطبيقها على تلك المجموعات.

بمجرد تحديد مجموعة النهج للتطبيقات التي تريد تأمينها، قم بطرح النهج للمستخدمين بشكل متزايد، ومعالجة المشكلات على طول الطريق. على سبيل المثال:

- تكوين النهج التي تنوي استخدامها لجميع تطبيقات Microsoft 365.

- أضف Exchange فقط مع التغييرات المطلوبة، وطرح النهج للمستخدمين، والعمل من خلال أي مشكلات.

- إضافة Teams مع التغييرات المطلوبة، وطرح النهج للمستخدمين، والعمل من خلال أي مشكلات.

- إضافة SharePoint مع التغييرات المطلوبة، وطرح النهج للمستخدمين، والعمل من خلال أي مشكلات.

- تابع إضافة بقية تطبيقاتك حتى تتمكن من تكوين نهج نقطة البداية هذه بثقة لتضمين جميع تطبيقات Microsoft 365.

وبالمثل، بالنسبة لتطبيقاتك الحساسة، قم بإنشاء مجموعة من النهج وإضافة تطبيق واحد في كل مرة. العمل من خلال أي مشكلات حتى يتم تضمينها جميعا في مجموعة نهج التطبيق الحساسة.

توصي Microsoft بعدم إنشاء مجموعات نهج تنطبق على جميع التطبيقات لأنها يمكن أن تؤدي إلى بعض التكوينات غير المقصودة. على سبيل المثال، يمكن للنهج التي تحظر جميع التطبيقات تأمين المسؤولين من مركز مسؤولي Microsoft Entra ولا يمكن تكوين الاستثناءات لنقاط النهاية المهمة مثل Microsoft Graph.

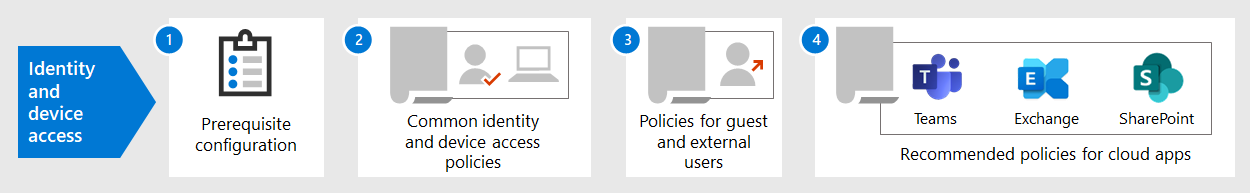

خطوات تكوين الهوية ثقة معدومة والوصول إلى الجهاز

- تكوين ميزات الهوية الأساسية وإعداداتها.

- تكوين الهوية الشائعة والوصول إلى نهج الوصول المشروط.

- تكوين نهج الوصول المشروط للمستخدمين الضيوف والخارجيين.

- تكوين نهج الوصول المشروط لتطبيقات Microsoft 365 السحابية - مثل Microsoft Teams وExchange وSharePoint - ونهج Microsoft Defender for Cloud Apps.

بعد تكوين الوصول إلى الهوية والجهاز ثقة معدومة، راجع دليل نشر ميزة Microsoft Entra للحصول على قائمة اختيار مرحلية للميزات الإضافية التي يجب مراعاتها Microsoft Entra ID Governance لحماية الوصول ومراقبته وتدقيقه.

الخطوة التالية

العمل الأساسي لتنفيذ نهج الهوية والوصول إلى الجهاز ثقة معدومة

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ