الخطوة 6. مراقبة مخاطر الجهاز والامتثال لخطوط الأمان الأساسية

بعد نشر مؤسستك Microsoft Defender لنقطة النهاية، يمكنك الحصول على رؤى وحماية أكبر لأجهزتك من خلال دمج Microsoft Intune مع Defender لنقطة النهاية. بالنسبة للأجهزة المحمولة، يتضمن ذلك القدرة على مراقبة مخاطر الجهاز كشرط للوصول. بالنسبة لأجهزة Windows، يمكنك مراقبة توافق هذه الأجهزة مع خطوط الأمان الأساسية.

يتضمن توزيع Microsoft Defender لنقطة النهاية إلحاق نقاط النهاية. إذا استخدمت Intune لإلحاق نقاط النهاية (مستحسن)، فقد قمت بتوصيل Microsoft Intune ب Defender لنقطة النهاية. إذا استخدمت أسلوبا مختلفا لإلحاق نقاط النهاية ب Defender لنقطة النهاية، فشاهد تكوين Microsoft Defender لنقطة النهاية في Intune للتأكد من إعداد اتصال الخدمة بالخدمة بين Intune Microsoft Defender لنقطة النهاية.

في هذا الرسم التوضيحي:

- Microsoft Defender لنقطة النهاية يزيد بشكل كبير من تطور الحماية من التهديدات للأجهزة.

- يسمح لك Microsoft Intune بتعيين نهج حماية التطبيقات وإدارة الأجهزة (بما في ذلك تغييرات التكوين). يراقب Defender لنقطة النهاية أجهزتك باستمرار للتهديدات، ويمكنه اتخاذ إجراء تلقائي لمعالجة الهجمات.

- يمكنك استخدام Intune لإلحاق الأجهزة ب Defender لنقطة النهاية، والتي تمكن هذه الأجهزة من العمل مع Microsoft Purview Endpoint Data Loss Prevention (DLP).

تتضمن هذه المقالة الخطوات التالية:

- مراقبة مخاطر الجهاز

- مراقبة التوافق لخطوط الأمان الأساسية

إذا لم يتم إعداد Defender لنقطة النهاية بالفعل، فاعمل مع مسؤول الحماية من التهديدات لإعداد التقييم والبيئة التجريبية. يمكنك العمل مع المجموعة التجريبية لتجربة الإمكانات الواردة في هذه المقالة.

مراقبة مخاطر الجهاز كشرط للوصول

مع نشر Microsoft Defender لنقطة النهاية، يمكنك الاستفادة من إشارات مخاطر التهديد. يسمح لك هذا بحظر الوصول إلى الأجهزة استنادا إلى درجة المخاطر الخاصة بها. توصي Microsoft بالسماح بالوصول إلى الأجهزة ذات درجة مخاطر متوسطة أو أقل.

بالنسبة إلى Android وiOS/iPadOS، يمكن استخدام إشارات التهديد ضمن نهج حماية التطبيقات (APP). لمزيد من المعلومات، راجع إنشاء نهج حماية التطبيق وتعيينه لتعيين مستوى مخاطر الجهاز.

بالنسبة لجميع الأنظمة الأساسية، يمكنك تعيين مستوى المخاطر في نهج توافق الأجهزة الحالية. لمزيد من المعلومات، راجع إنشاء نهج الوصول المشروط.

توزيع خطوط أساس الأمان ومراقبة التوافق لهذه الإعدادات

ينطبق على: Windows 10، Windows 11

الخطوة 5. توصي مقالة توزيع ملفات تعريف التكوين بالبدء في ملفات تعريف التكوين باستخدام خطوط الأمان الأساسية المتوفرة Windows 10 Windows 11. يتضمن Microsoft Defender لنقطة النهاية أيضا خطوط أساس الأمان التي توفر إعدادات تعمل على تحسين جميع عناصر التحكم في الأمان في مكدس Defender لنقطة النهاية، بما في ذلك إعدادات الكشف عن نقطة النهاية والاستجابة لها (EDR). يتم توزيعها أيضا باستخدام Microsoft Intune.

من الناحية المثالية، يتم توزيع الأجهزة المضمنة في Defender لنقطة النهاية كلا الأساسين: أساس أمان Windows Intune لتأمين Windows في البداية ثم أساس أمان Defender لنقطة النهاية الطبقات في الأعلى لتكوين عناصر تحكم أمان Defender لنقطة النهاية على النحو الأمثل.

للاستفادة من أحدث البيانات حول المخاطر والتهديدات وتقليل التعارضات مع تطور الخطوط الأساسية، قم دائما بتطبيق أحدث إصدارات الخطوط الأساسية عبر جميع المنتجات بمجرد إصدارها.

باستخدام Defender لنقطة النهاية، يمكنك مراقبة التوافق لهذه الخطوط الأساسية.

لنشر خطوط أساس الأمان ومراقبة التوافق لهذه الإعدادات، استخدم الخطوات الواردة في هذا الجدول.

| خطوه | الوصف |

|---|---|

| 1 | راجع المفاهيم الرئيسية وقارن بين Microsoft Defender لنقطة النهاية وأساسيات أمان Windows Intune. راجع زيادة التوافق مع أساس الأمان Microsoft Defender لنقطة النهاية لمعرفة التوصيات. راجع استخدام خطوط أساس الأمان لتكوين أجهزة Windows في Intune لمراجعة قائمة خطوط أساس الأمان المتوفرة وكيفية تجنب التعارضات. |

| 2 | توزيع إعدادات أساس أمان Windows Intune. إذا لم تكن قد قمت به، فشاهد الإرشادات الواردة في الخطوة 5. نشر ملفات تعريف التكوين. |

| 3 | توزيع إعدادات أساس Defender لنقطة النهاية Intune. راجع إدارة ملفات تعريف أساس الأمان في Microsoft Intune لإنشاء ملف التعريف واختيار إصدار الأساس. يمكنك أيضا اتباع الإرشادات هنا: مراجعة وتعيين أساس أمان Microsoft Defender لنقطة النهاية. |

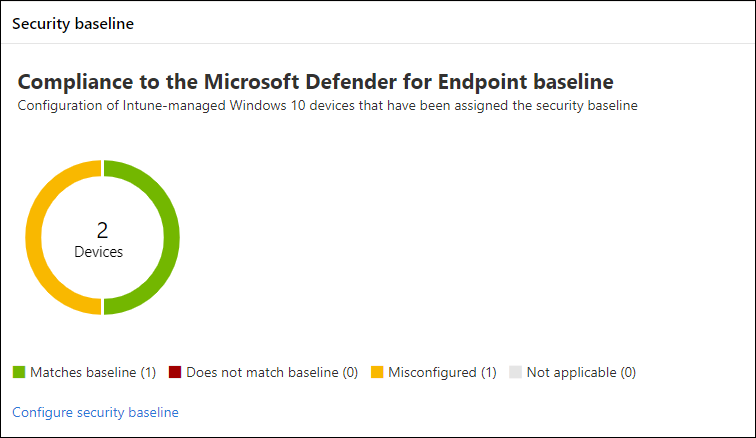

| 4 | في Defender لنقطة النهاية، راجع بطاقة أساس الأمان على إدارة تكوين الجهاز. |

الخطوة التالية

انتقل إلى الخطوة 7. تنفيذ DLP مع قدرات حماية المعلومات على نقاط النهاية.

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ