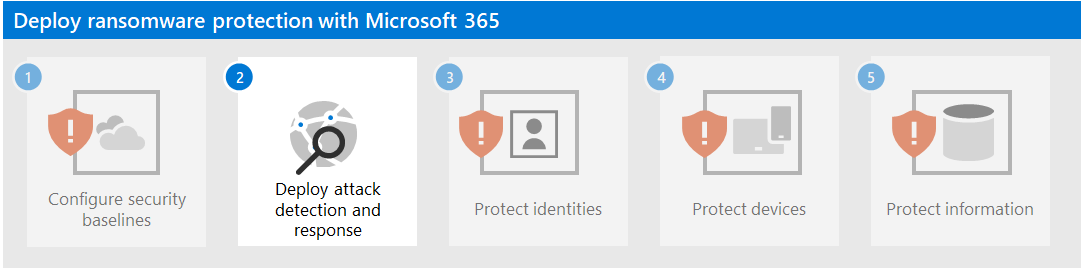

الخطوة 1. تكوين أساسات الأمان

كخطوة أولى لمواجهة مهاجمي برامج الفدية الضارة، يجب عليك تكوين أساسات الأمان التالية المعرفة من قبل Microsoft:

- الأمان في Microsoft 365

- إدارة البريد الإلكتروني في Exchange

- خطوط أساسية إضافية لأجهزة Windows وبرامج العميل

تحتوي هذه الخطوط الأساسية على إعدادات التكوين والقواعد المعروفة جيدا من قبل المهاجمين، والتي يتم ملاحظة عدم وجودها بسرعة واستغلالها بشكل شائع.

أساس أمان Microsoft 365

أولا، قم بتقييم وقياس وضع الأمان الخاص بك باستخدام Microsoft Secure Score واتبع الإرشادات لتحسينه حسب الحاجة.

بعد ذلك، استخدم قواعد تقليل الأجزاء المعرضة للهجوم للمساعدة في حظر النشاط المشبوه والمحتوى المعرض للخطر. تتضمن هذه القواعد منع:

- جميع تطبيقات Office من إنشاء عمليات تابعة

- محتوى قابل للتنفيذ من عميل البريد الإلكتروني والبريد الإلكتروني

- الملفات القابلة للتنفيذ من التشغيل ما لم تفي بمعيار الانتشار أو العمر أو القائمة الموثوق بها

- تنفيذ البرامج النصية التي يحتمل أن تكون معتيمة

- JavaScript أو VBScript من بدء تشغيل المحتوى القابل للتنفيذ الذي تم تنزيله

- تطبيقات Office من إنشاء محتوى قابل للتنفيذ

- تطبيقات Office من إدخال التعليمات البرمجية في عمليات أخرى

- تطبيق اتصال Office من إنشاء عمليات تابعة

- عمليات غير موثوق بها وغير موقعة تعمل من USB

- الاستمرار من خلال اشتراك حدث واجهة إدارة Windows (WMI)

- سرقة بيانات الاعتماد من النظام الفرعي لمرجع الأمان المحلي ل Windows (lsass.exe)

- عمليات الإنشاء التي تنشأ من أوامر PSExec وWMI

أساس إدارة البريد الإلكتروني في Exchange

المساعدة في منع الوصول الأولي إلى المستأجر من هجوم مستند إلى البريد الإلكتروني باستخدام إعدادات أساس البريد الإلكتروني ل Exchange هذه:

- تمكين فحص البريد الإلكتروني Microsoft Defender مكافحة الفيروسات.

- استخدم Microsoft Defender لـ Office 365 لتعزيز الحماية من التصيد الاحتيالي والتغطية ضد التهديدات الجديدة والمتغيرات متعددة الأشكال.

- تحقق من إعدادات تصفية البريد الإلكتروني Office 365 للتأكد من حظر رسائل البريد الإلكتروني المخادعة والبريد العشوائي ورسائل البريد الإلكتروني باستخدام البرامج الضارة. استخدم Defender لـ Office 365 لتعزيز الحماية من التصيد الاحتيالي والتغطية ضد التهديدات الجديدة والمتغيرات متعددة الأشكال. قم بتكوين Defender لـ Office 365 لإعادة التحقق من الارتباطات عند النقر فوق رسائل البريد التي تم تسليمها وحذفها استجابة للتحليل الذكي للمخاطر التي تم الحصول عليها حديثا.

- راجع أحدث الإعدادات الموصى بها لأمان EOP Defender لـ Office 365 وتحديثها.

- تكوين Defender لـ Office 365 لإعادة التحقق من الارتباطات عند النقر فوق رسائل البريد التي تم تسليمها وحذفها استجابة للتحليل الذكي للمخاطر التي تم الحصول عليها حديثا.

خطوط أساسية إضافية

تطبيق خطوط أساس الأمان من أجل:

- Microsoft Windows 11 أو 10

- Microsoft 365 Apps للمؤسسة

- Microsoft Edge

التأثير على المستخدمين وإدارة التغيير

كأفضل ممارسة لقاعدة تقليل سطح الهجوم، قم بتقييم كيفية تأثير القاعدة على شبكتك عن طريق فتح توصية الأمان لتلك القاعدة في Defender Vulnerability Management. يصف جزء تفاصيل التوصية تأثير المستخدم، والذي يمكنك استخدامه لتحديد النسبة المئوية لأجهزتك التي يمكن أن تقبل سياسة جديدة تمكن القاعدة في وضع الحظر دون التأثير السلبي على إنتاجية المستخدم.

بالإضافة إلى ذلك، يمكن لإعدادات أساس البريد الإلكتروني Exchange حظر البريد الإلكتروني الوارد ومنع إرسال البريد الإلكتروني أو النقر فوق الارتباطات داخل البريد الإلكتروني. تثقيف العمال على هذا السلوك والسبب في اتخاذ هذه الاحتياطات.

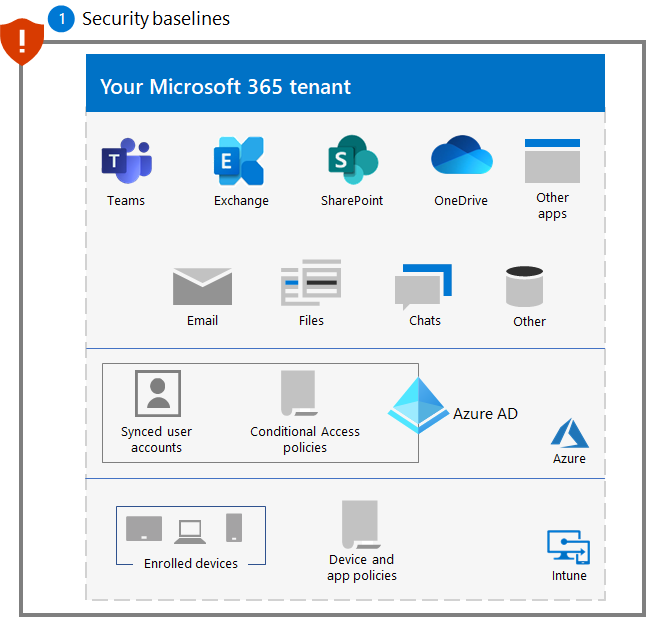

التكوين الناتج

فيما يلي حماية برامج الفدية الضارة للمستأجر الخاص بك بعد هذه الخطوة.

الخطوة التالية

تابع الخطوة 2 لنشر قدرات الكشف عن الهجمات والاستجابة لها لمستأجر Microsoft 365.

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ