إشعار

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

يوفر Microsoft Azure إدارة متكاملة للتحكم في الوصول للموارد والتطبيقات استنادا إلى معرف Microsoft Entra. تتمثل إحدى المزايا الرئيسية لاستخدام معرف Microsoft Entra مع Azure Event Hubs في أنك لست بحاجة إلى تخزين بيانات الاعتماد في التعليمات البرمجية. بدلا من ذلك، اطلب رمزا مميزا للوصول إلى OAuth 2.0 من النظام الأساسي للهويات في Microsoft. اسم المورد المطلوب لطلب رمز مميز هو https://eventhubs.azure.net/، وهو نفس الاسم لجميع المستأجرين / السحاب (بالنسبة لعملاء Kafka، المورد الذي يطلب رمزاً هو https://<namespace>.servicebus.windows.net). يقوم Microsoft Entra بمصادقة كيان الأمان، مثل مستخدم أو مجموعة أو كيان خدمة أو هوية مدارة، تقوم بتشغيل التطبيق. إذا نجحت المصادقة، يقوم معرف Microsoft Entra بإرجاع رمز وصول مميز إلى التطبيق، والذي يمكنه بعد ذلك استخدام الرمز المميز لتخويل الطلبات إلى موارد Azure Event Hubs.

عند تعيين دور لأساس أمان Microsoft Entra، يمنح Azure حق الوصول إلى هذه الموارد لكيان الأمان هذا. يمكن تحديد نطاق الوصول إلى الاشتراك أو مجموعة الموارد أو مساحة اسم مراكز الأحداث أو أي مورد تحتها. يمكن لكيان أمان Microsoft Entra تعيين أدوار لمستخدم أو مجموعة أو كيان خدمة تطبيق أو هوية مدارة لموارد Azure.

Note

تعريف الدور هو مجموعة من الأذونات. يفرض التحكم في الوصول المستند إلى الدور في Azure (Azure RBAC) هذه الأذونات من خلال تعيين الدور. يتضمن تعيين الدور ثلاثة عناصر: مبدأ الأمان وتعريف الدور والنطاق. لمزيد من المعلومات، راجع فهم الأدوار المختلفة.

أدوار مضمنة لمراكز أحداث Azure

يوفر Azure هذه الأدوار المضمنة لتخويل الوصول إلى بيانات مراكز الأحداث باستخدام معرف Microsoft Entra وOAuth:

- مالك بيانات Azure Event Hubs: استخدم هذا الدور لمنح وصول كامل إلى موارد Event Hubs.

- مرسل بيانات Azure Event Hubs: يمكن لأساس الأمان المعين لهذا الدور إرسال الأحداث إلى مركز أحداث معين أو جميع مراكز الأحداث في مساحة اسم.

- Azure Event Hubs Data Receiver: يمكن أن يتلقى أساس الأمان المعين لهذا الدور أحداثا من مركز أحداث معين أو جميع مراكز الأحداث في مساحة اسم.

للأدوار المضمنة في سجل المخطط، راجع أدوار تسجيل المخطط.

Important

دعم إصدار المعاينة إضافة امتيازات الوصول إلى بيانات مراكز الأحداث إلى دور المالك أو المساهم. ومع ذلك ، لم تعد هذه الامتيازات محترمة. إذا كنت تستخدم دور المالك أو المساهم، فقم بالتبديل إلى دور مالك بيانات Azure Event Hubs.

المصادقة من تطبيق

تتمثل إحدى المزايا الرئيسية لاستخدام معرف Microsoft Entra مع مراكز الأحداث في أنك لست بحاجة إلى تخزين بيانات الاعتماد الخاصة بك في التعليمات البرمجية الخاصة بك. بدلا من ذلك، اطلب رمزا مميزا للوصول إلى OAuth 2.0 من النظام الأساسي للهويات في Microsoft. يقوم Microsoft Entra بمصادقة أساس الأمان (مستخدم أو مجموعة أو كيان خدمة) الذي يقوم بتشغيل التطبيق. إذا نجحت المصادقة، يقوم معرف Microsoft Entra بإرجاع الرمز المميز للوصول إلى التطبيق، ويمكن للتطبيق بعد ذلك استخدام رمز الوصول لتخويل الطلبات إلى مراكز أحداث Azure.

توضح الأقسام التالية كيفية تكوين تطبيق أصلي أو تطبيق ويب للمصادقة باستخدام النظام الأساسي للهويات في Microsoft 2.0. لمزيد من المعلومات حول نظام هوية Microsoft 2.0، راجع نظرة عامة على نظام تعريف Microsoft (الإصدار 2.0).

للحصول على نظرة عامة حول تدفق منح التعليمات البرمجية OAuth 2.0، راجع تخويل الوصول إلى تطبيقات الويب Microsoft Entra باستخدام تدفق منح التعليمات البرمجية OAuth 2.0.

تسجيل طلبك باستخدام معرف Microsoft Entra

تتمثل الخطوة الأولى لاستخدام معرف Microsoft Entra لتخويل موارد مراكز الأحداث في تسجيل تطبيق عميل مع مستأجر Microsoft Entra في مدخل Microsoft Azure. اتبع الخطوات في التشغيل السريع: تسجيل تطبيق باستخدام النظام الأساسي للهويات في Microsoft لتسجيل تطبيق في معرف Microsoft Entra الذي يمثل تطبيقك الذي يحاول الوصول إلى موارد مراكز الأحداث.

عند تسجيل تطبيق العميل الخاص بك، يمكنك توفير معلومات حول التطبيق. يوفر معرف Microsoft Entra معرف عميل، يسمى أيضا معرف التطبيق، لإقران التطبيق بوقت تشغيل Microsoft Entra. لمعرفة المزيد حول معرف العميل، راجع التطبيق والكائنات الأساسية للخدمة في معرف Microsoft Entra.

Note

إذا قمت بتسجيل التطبيق كتطبيق أصلي، فحدد أي عنوان URI صالح لعنوان URI لإعادة التوجيه. بالنسبة للتطبيقات الأصلية، لا يلزم أن تكون هذه القيمة عنوان URL حقيقيا. بالنسبة لتطبيقات الويب، يجب أن يكون عنوان URI لإعادة التوجيه معرف URI صالحا لأنه يحدد عنوان URL حيث يتم توفير الرموز المميزة.

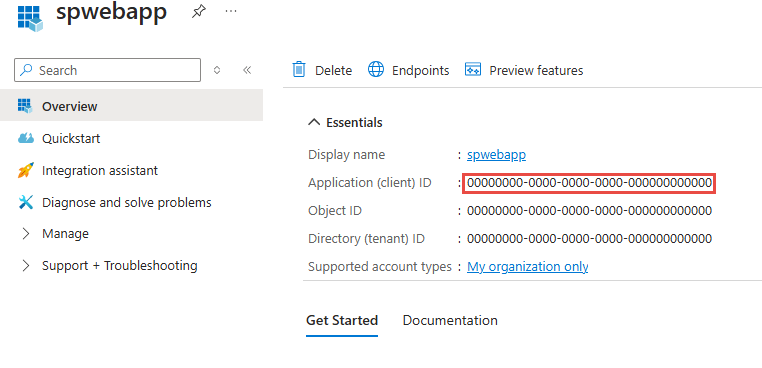

بعد تسجيل التطبيق الخاص بك، سترى معرف التطبيق (العميل) ضمن الإعدادات:

إنشاء سر عميل للمصادقة

يتطلب التطبيق سر عميل لإثبات هويته عند طلب رمز مميز. اتبع الخطوات من إضافة سر عميل لإنشاء سر عميل لتطبيقك في معرف Microsoft Entra.

تعيين أدوار Azure باستخدام مدخل Microsoft Azure

قم بتعيين أحد أدوار مراكز الأحداث إلى كيان خدمة التطبيق في النطاق المطلوب، مثل مساحة اسم مراكز الأحداث أو مجموعة الموارد أو الاشتراك. للحصول على خطوات تفصيلية، راجع تعيين أدوار Azure باستخدام مدخل Azure.

بعد تحديد الدور ونطاقه، اختبر هذا السلوك باستخدام العينات المتوفرة في موقع GitHub هذا. لمعرفة المزيد حول إدارة الوصول إلى موارد Azure باستخدام التحكم في الوصول المستند إلى الدور في Azure (RBAC) ومدخل Microsoft Azure، راجع هذه المقالة.

استخدام مكتبات العملاء للحصول على الرموز المميزة

بعد تسجيل التطبيق الخاص بك ومنحه أذونات لإرسال البيانات أو استلامها في Azure Event Hubs، أضف رمزا إلى تطبيقك لمصادقة كيان الأمان والحصول على رمز OAuth 2.0 المميز. لمصادقة الرمز المميز والحصول عليه، استخدم إحدى مكتبات مصادقة النظام الأساسي للهويات في Microsoft أو مكتبة أخرى مفتوحة المصدر تدعم OpenID Connect 1.0. يمكن للتطبيق الخاص بك بعد ذلك استخدام رمز الوصول لتفويض طلب ضد Azure Event Hubs.

بالنسبة للسيناريوهات التي يتم فيها دعم الحصول على الرموز المميزة، راجع قسم السيناريوهات في مكتبة مصادقة Microsoft (MSAL) لمستودع .NET GitHub.

Samples

- نماذج RBAC باستخدام حزمة .NET Microsoft.Azure.EventHubs القديمة. نحن نعمل على إنشاء إصدار جديد من هذا النموذج باستخدام أحدث حزمة Azure.Messaging.EventHubs. راجع الهوية المدارة المحولة بالفعل.

-

نموذج RBAC باستخدام حزمة Java com.microsoft.azure.eventhubs القديمة. استخدم دليل الترحيل لترحيل هذا النموذج لاستخدام الحزمة الجديدة (

com.azure.messaging.eventhubs). لمعرفة المزيد حول استخدام الحزمة الجديدة، راجع العينات هنا.

المحتوى ذو الصلة

لمعرفة المزيد حول Azure RBAC، راجع ما هو التحكم في الوصول المستند إلى دور Azure (Azure RBAC).

لمعرفة كيفية تعيين تعيينات دور Azure وإدارتها باستخدام Azure PowerShell أو Azure CLI أو واجهة برمجة تطبيقات REST، راجع هذه المقالات.

راجع المقالات التالية ذات الصلة: