إشعار

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

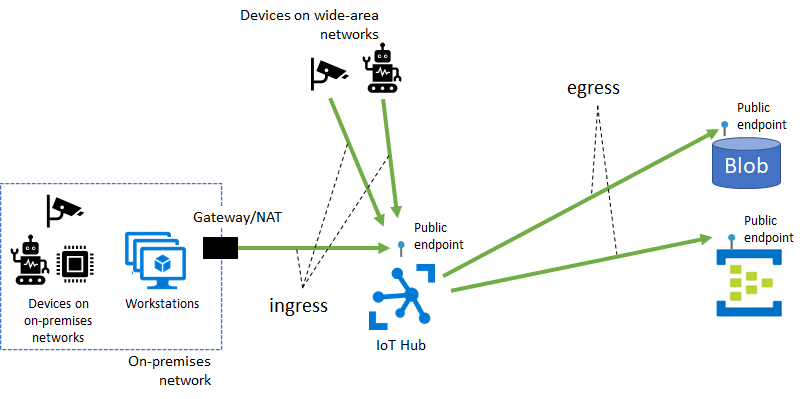

بشكل افتراضي، يتم تعيين أسماء مضيفي IoT Hub إلى نقطة نهاية عامة بعنوان IP قابل للتوجيه بشكل عام عبر الإنترنت. يشارك العملاء المختلفون نقطة النهاية العامة ل IoT Hub هذه، ويمكن لأجهزة IoT في الشبكات واسعة النطاق والشبكات المحلية الوصول إليها جميعا.

تتطلب بعض ميزات IoT Hub، بما في ذلك توجيه الرسائلوتحميل الملفاتواستيراد/تصدير الجهاز المجمع، أيضا الاتصال من IoT Hub إلى مورد Azure المملوك للعميل عبر نقطة النهاية العامة الخاصة به. تشكل مسارات الاتصال هذه نسبة استخدام الشبكة الخارجة من IoT Hub إلى موارد العملاء.

قد ترغب في تقييد الاتصال بموارد Azure (بما في ذلك IoT Hub) من خلال شبكة ظاهرية تمتلكها وتعمل بها لعدة أسباب، بما في ذلك:

تقديم عزل الشبكة لمركز IoT الخاص بك عن طريق منع التعرض للاتصال بالإنترنت العام.

تمكين تجربة اتصال خاصة من أصول الشبكة المحلية، ما يضمن نقل البيانات وحركة المرور مباشرة إلى شبكة Azure الأساسية.

منع هجمات الاختراق من الشبكات المحلية الحساسة.

اتباع أنماط الاتصال على مستوى Azure التي تم إنشاؤها باستخدام نقاط النهاية الخاصة.

توضح هذه المقالة كيفية تحقيق هذه الأهداف باستخدام Azure Private Link للاتصال ب IoT Hub واستخدام استثناء خدمات Microsoft الموثوق به للاتصال الخروج من IoT Hub إلى موارد Azure الأخرى.

اتصال الدخول إلى IoT Hub باستخدام Azure Private Link

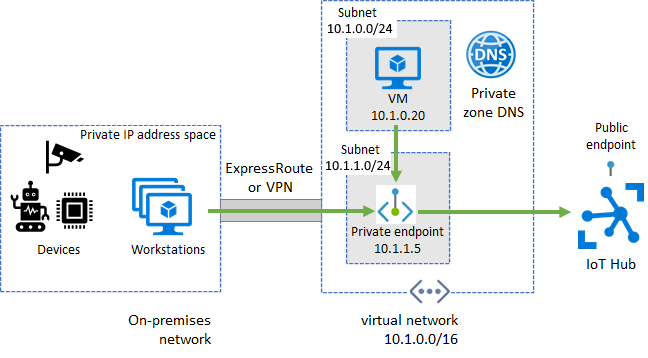

نقطة النهاية الخاصة هي عنوان IP خاص مخصص داخل شبكة ظاهرية مملوكة للعميل يمكن من خلالها الوصول إلى مورد Azure. باستخدام Azure Private Link، يمكنك إعداد نقطة نهاية خاصة لمركز IoT للسماح للخدمات داخل شبكتك الظاهرية بالوصول إلى IoT Hub دون الحاجة إلى إرسال حركة المرور إلى نقطة النهاية العامة ل IoT Hub. وبالمثل، يمكن لأجهزتك المحلية استخدام Azure VPN Gateway أو نظير Azure ExpressRoute للحصول على اتصال بشبكتك الظاهرية ومركز IoT الخاص بك (عبر نقطة النهاية الخاصة به). ونتيجة لذلك، يمكنك تقييد الاتصال بنقاط النهاية العامة لمركز IoT أو حظره تماما باستخدام عامل تصفية IoT Hub IP أو تبديل الوصول إلى الشبكة العامة. يحافظ هذا الأسلوب على الاتصال بمركزك باستخدام نقطة النهاية الخاصة للأجهزة. ينصب التركيز الرئيسي لهذا الإعداد على الأجهزة داخل شبكة محلية. لا ينصح بهذا الإعداد للأجهزة المنشورة في شبكة واسعة النطاق.

قبل المتابعة تأكد من استيفاء المتطلبات الأساسية التالية:

لقد قمت بإنشاء شبكة Azure ظاهرية باستخدام شبكة فرعية لإنشاء نقطة النهاية الخاصة.

بالنسبة للأجهزة التي تعمل في الشبكات المحلية، قم بإعداد بوابة Azure VPN أو نظير Azure ExpressRoute الخاص في شبكة Azure الظاهرية.

إعداد نقطة نهاية خاصة للدخول إلى IoT Hub

تعمل نقاط النهاية الخاصة لواجهات برمجة تطبيقات جهاز IoT Hub (مثل الرسائل من جهاز إلى سحابة) وواجهات برمجة التطبيقات للخدمة (مثل إنشاء الأجهزة وتحديثها).

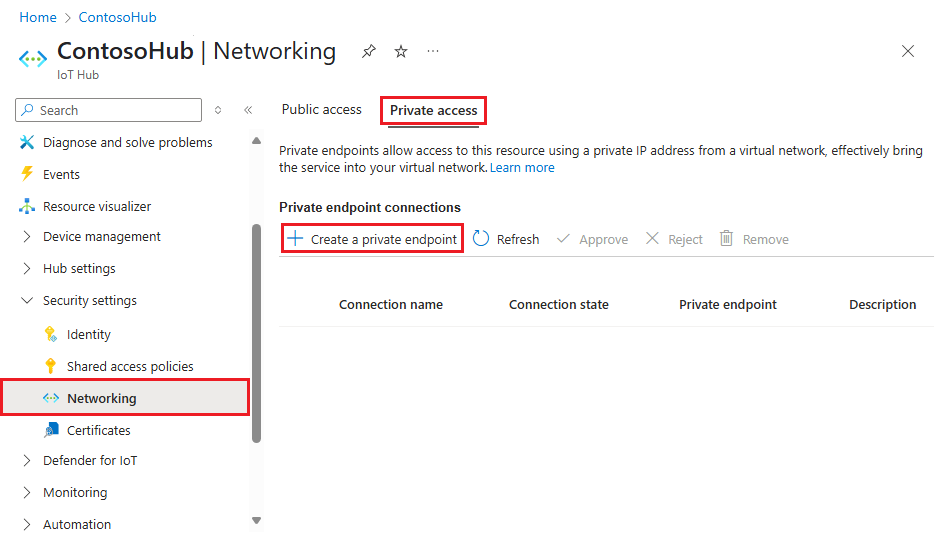

في مدخل Microsoft Azure توجه إلى مركز IoT.

في الجزء الأيسر، ضمن Security settings، حدد Networking>Private access، ثم حدد Create a private endpoint.

قم بتوفير الاشتراك ومجموعة الموارد والاسم واسم واجهة الشبكة والمنطقة لإنشاء نقطة النهاية الخاصة الجديدة. من الناحية المثالية، يجب إنشاء نقطة نهاية خاصة في نفس المنطقة مثل المركز الخاص بك.

حدد Next: Resource، وقم بتوفير الاشتراك لمورد IoT Hub. ثم حدد Microsoft.Devices/IotHubs لنوع المورد واسم مركز IoT كمورد وiotHub كمورد فرعي مستهدف.

حدد Next: Virtual Network، وقم بتوفير الشبكة الظاهرية والشبكة الفرعية لإنشاء نقطة النهاية الخاصة فيها.

حدد Next: DNS، وحدد خيار التكامل مع منطقة DNS الخاصة، إذا رغبت في ذلك.

حدد Next: Tags، وقم بتوفير أي علامات لموردك اختياريا.

حدد Next: Review + create لمراجعة تفاصيل مورد الارتباط الخاص، ثم حدد Create لإنشاء المورد.

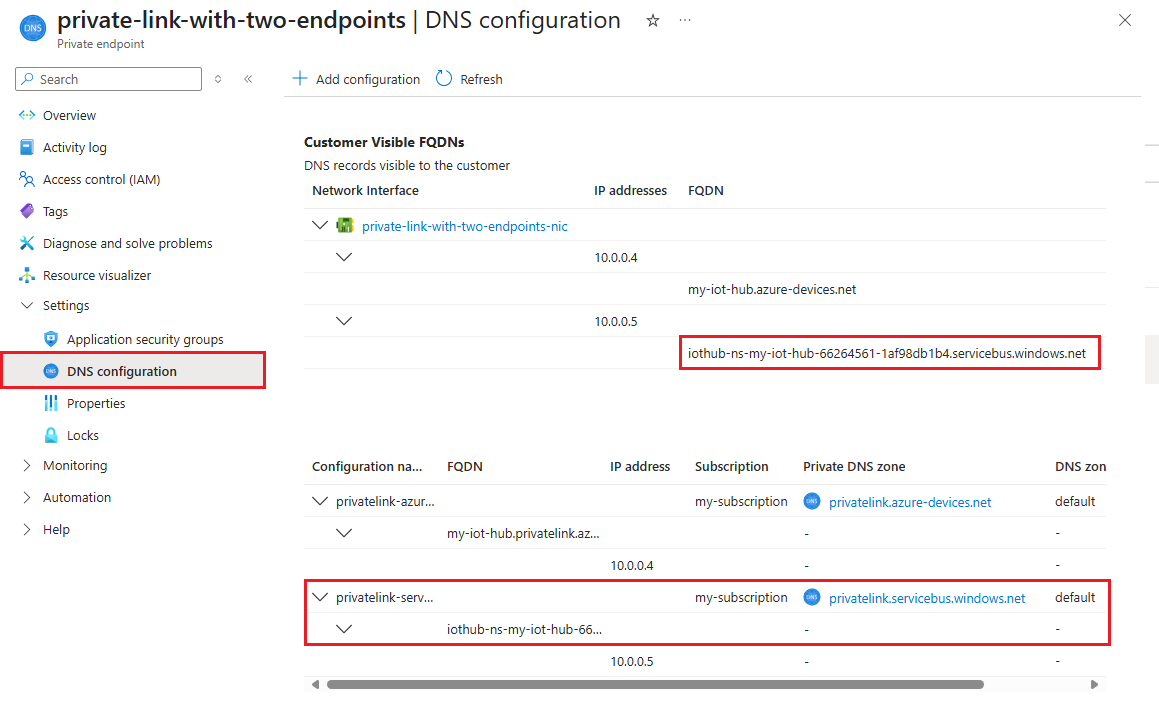

نقطة نهاية متوافقة مع مراكز الأحداث المضمنة

يمكن أيضا الوصول إلى نقطة النهاية المتوافقة مع مراكز الأحداث المضمنة عبر نقطة النهاية الخاصة. عند تكوين ارتباط خاص، يجب أن تشاهد اتصال نقطة نهاية خاصة أخرى وتكوين نقطة النهاية المضمنة. انها واحدة مع servicebus.windows.net في FQDN.

يمكن لعامل تصفية IP الخاص ب IoT Hub التحكم اختياريا في الوصول العام إلى نقطة النهاية المضمنة.

لحظر الوصول إلى الشبكة العامة بالكامل إلى مركز IoT الخاص بك، قم بإيقاف تشغيل الوصول إلى الشبكة العامة أو استخدم عامل تصفية IP لحظر كل IP وحدد خيار تطبيق القواعد على نقطة النهاية المضمنة.

تسعير الارتباط الخاص

للحصول على تفاصيل التسعير، راجع تسعير Azure Private Link.

اتصال الخروج من IoT Hub إلى موارد Azure الأخرى

يمكن ل IoT Hub الاتصال بتخزين Azure blob ومركز الأحداث وموارد ناقل الخدمة لتوجيه الرسائلوتحميل الملفاتواستيراد/تصدير الجهاز المجمع عبر نقطة النهاية العامة للموارد. ربط المورد الخاص بك بشبكة ظاهرية يمنع الاتصال بالمورد بشكل افتراضي. ونتيجة لذلك، يمنع هذا التكوين مراكز IoT من إرسال البيانات إلى مواردك. لإصلاح هذه المشكلة، قم بتمكين الاتصال من مورد IoT Hub إلى حساب التخزين أو مركز الأحداث أو موارد ناقل الخدمة عبر خيار خدمة Microsoft الموثوق به .

للسماح للخدمات الأخرى بالعثور على مركز IoT كخدمة Microsoft موثوق بها، يجب أن يستخدم المركز هوية مدارة. بمجرد توفير هوية مدارة، امنح الإذن للهوية المدارة لمركزك للوصول إلى نقطة النهاية المخصصة. اتبع الإجراءات المتوفرة في دعم IoT Hub للهويات المدارة لتوفير هوية مدارة بإذن التحكم في الوصول استنادا إلى الدور (RBAC) في Azure، وإضافة نقطة النهاية المخصصة إلى مركز IoT. للسماح لمراكز IoT بالوصول إلى نقطة النهاية المخصصة، تأكد من تشغيل استثناء الطرف الأول الموثوق به من Microsoft إذا كان لديك تكوينات جدار الحماية في مكانها.

تسعير خيار خدمة Microsoft الموثوق بها

ميزة استثناء خدمات الطرف الأول الموثوق بها من Microsoft مجانية. يتم تطبيق رسوم حسابات التخزين المتوفرة أو مراكز الأحداث أو موارد ناقل الخدمة بشكل منفصل.

الخطوات التالية

استخدم الارتباطات التالية لمعرفة المزيد حول ميزات IoT Hub: